Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Passerelle NAT privée

Les équipes travaillent souvent de manière indépendante et peuvent créer un nouveau VPC pour un projet, qui peut comporter des blocs de routage interdomaines (CIDR) sans classe qui se chevauchent. Pour l'intégration, ils souhaiteront peut-être permettre la communication entre des réseaux dont les CIDR se chevauchent, ce qui n'est pas possible grâce à des fonctionnalités telles que le peering VPC et Transit Gateway. Une passerelle NAT privée peut vous aider dans ce cas d'utilisation. La passerelle NAT privée utilise une adresse IP privée unique pour exécuter le NAT source pour l'adresse IP source qui se chevauche, et ELB effectue le NAT de destination pour l'adresse IP de destination qui se chevauche. Vous pouvez acheminer le trafic de votre passerelle NAT privée vers d'autres VPC ou réseaux locaux à l'aide de Transit Gateway ou d'une passerelle privée virtuelle.

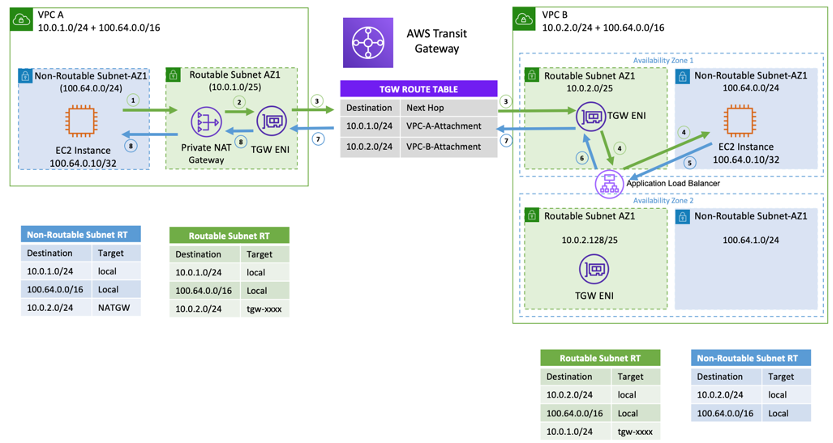

Exemple de configuration — Passerelle NAT privée

La figure précédente montre deux 100.64.0.0/16 sous-réseaux non routables (CIDR superposés) dans les VPC A et B. Pour établir une connexion entre eux, vous pouvez ajouter des CIDR secondaires non chevauchants/routables (sous-réseaux routables, et) aux VPC A et B, respectivement. 10.0.1.0/24 10.0.2.0/24 Les CIDR routables doivent être alloués par l'équipe de gestion du réseau responsable de l'attribution des adresses IP. Une passerelle NAT privée est ajoutée au sous-réseau routable du VPC A avec une adresse IP de. 10.0.1.125 La passerelle NAT privée effectue la traduction de l'adresse réseau source sur les demandes provenant d'instances du sous-réseau non routable du VPC A (100.64.0.10) sous 10.0.1.125 la forme de l'ENI de la passerelle NAT privée. Le trafic peut désormais être dirigé vers une adresse IP routable attribuée à l'Application Load Balancer (ALB) dans le VPC B 10.0.2.10 (), dont la cible est. 100.64.0.10 Le trafic est acheminé via Transit Gateway. Le trafic de retour est traité par la passerelle NAT privée vers l'instance Amazon EC2 d'origine demandant la connexion.

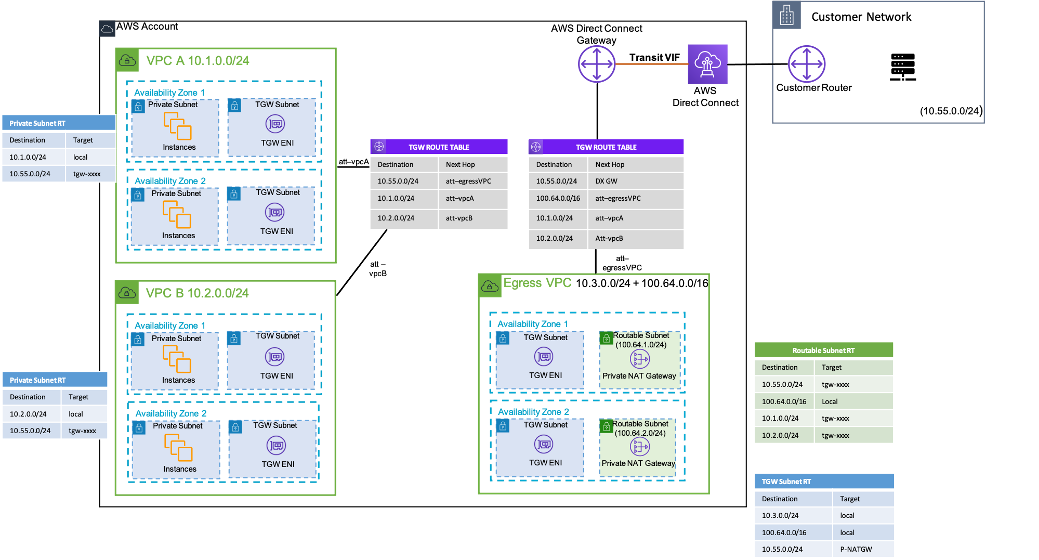

La passerelle NAT privée peut également être utilisée lorsque votre réseau local restreint l'accès aux adresses IP approuvées. Les réseaux locaux de quelques clients sont tenus par la conformité de communiquer uniquement avec des réseaux privés (pas d'IGW) uniquement par le biais d'un bloc contigu limité d'adresses IP approuvées appartenant au client. Au lieu d'attribuer à chaque instance une adresse IP distincte de celle du bloc, vous pouvez exécuter des charges de travail importantes sur des AWS VPC situés derrière chaque adresse IP autorisée à l'aide d'une passerelle NAT privée. Pour plus de détails, consultez le billet de blog Comment résoudre l'épuisement des adresses IP privées avec une solution NAT privée

Exemple de configuration — Comment utiliser une passerelle NAT privée pour fournir des adresses IP approuvées pour le réseau sur site