Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de la NAT passerelle et du Gateway Load Balancer avec les EC2 instances Amazon pour une sortie centralisée IPv4

L'utilisation d'une appliance virtuelle logicielle (sur AmazonEC2) depuis AWS Marketplace et AWS Partner Network comme point de sortie est similaire à la configuration de la NAT passerelle. Cette option peut être utilisée si vous souhaitez utiliser le système avancé de pare-feu/de prévention/détection des intrusions de couche 7 (IPS/IDS) et les capacités d'inspection approfondie des paquets des différents fournisseurs.

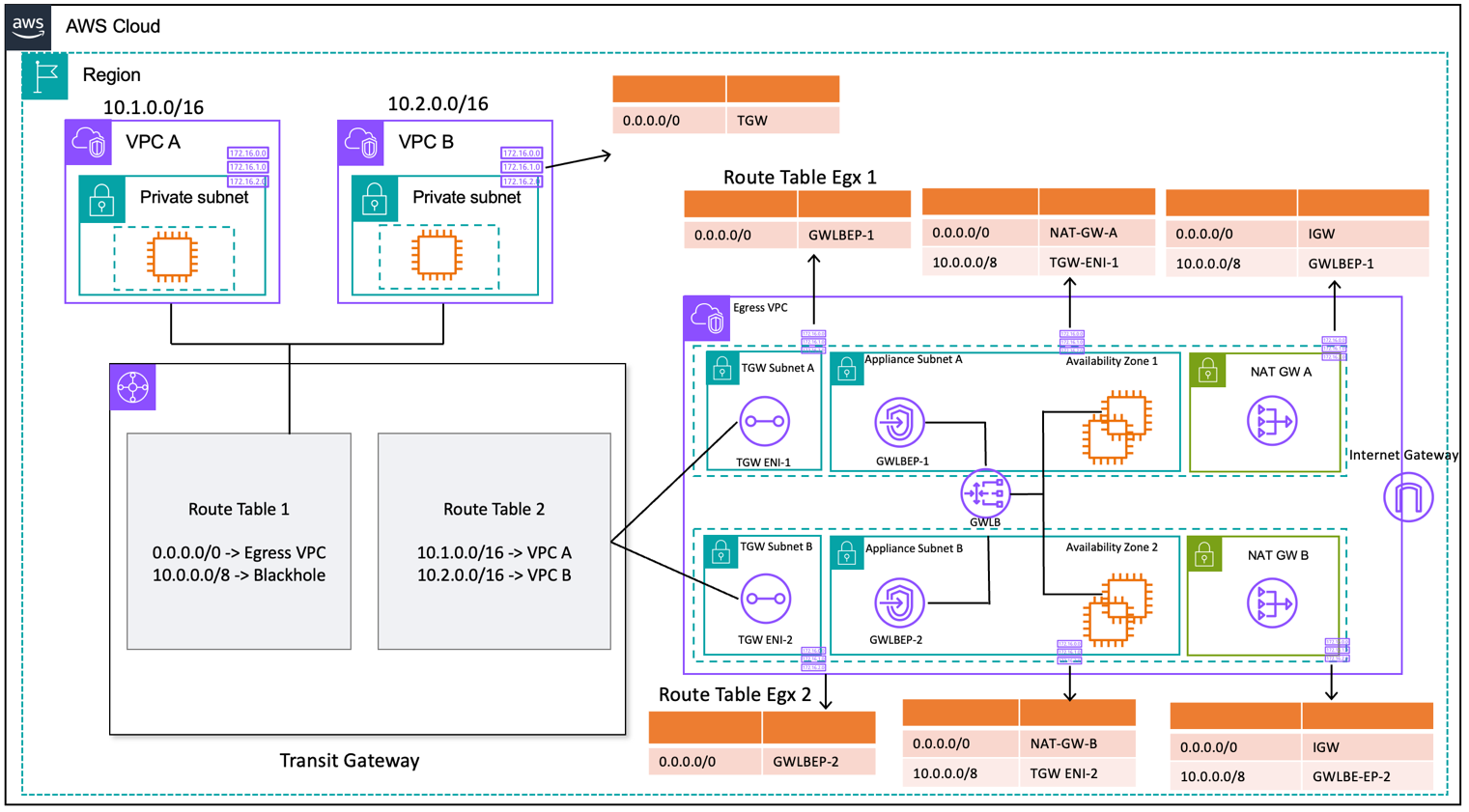

Dans la figure suivante, outre la NAT passerelle, vous déployez des dispositifs virtuels à l'aide d'EC2instances situées derrière un Gateway Load Balancer ()GWLB. Dans cette configurationGWLB, le Gateway Load Balancer Endpoint (GWLBE), les appliances virtuelles et les NAT passerelles sont déployés dans un système centralisé VPC connecté à Transit Gateway à l'aide d'une pièce jointe. VPC Les rayons VPCs sont également connectés au Transit Gateway à l'aide d'une VPC pièce jointe. Comme il GWLBEs s'agit d'une cible routable, vous pouvez acheminer le trafic à destination et en provenance de Transit Gateway vers le parc d'appareils virtuels configurés comme cibles derrière unGWLB. GWLBagit comme un bump-in-the-wire et fait passer de manière transparente tout le trafic de couche 3 via des dispositifs virtuels tiers, et est donc invisible pour la source et la destination du trafic. Par conséquent, cette architecture vous permet d'inspecter de manière centralisée tout le trafic sortant qui passe par Transit Gateway.

Pour plus d'informations sur la manière dont le trafic circule des applications VPCs vers Internet et revient via cette configuration, reportez-vous à Architecture d'inspection centralisée avec AWS Gateway Load Balancer

Vous pouvez activer le mode appliance sur Transit Gateway pour maintenir la symétrie des flux dans les appliances virtuelles. Cela signifie que le trafic bidirectionnel est acheminé via la même appliance et la même zone de disponibilité pendant toute la durée de vie du flux. Ce paramètre est particulièrement important pour les pare-feux dynamiques effectuant une inspection approfondie des paquets. L'activation du mode appliance élimine le besoin de solutions de contournement complexes, telles que la traduction de l'adresse réseau source (SNAT), pour forcer le trafic à revenir vers l'appliance appropriée afin de maintenir la symétrie. Reportez-vous à la section Meilleures pratiques pour le déploiement de Gateway Load Balancer

Il est également possible de déployer des GWLB terminaux de manière distribuée sans Transit Gateway pour permettre l'inspection des sorties. Pour en savoir plus sur ce modèle architectural, consultez le billet de blog Introducing AWS Gateway Load Balancer : Supported architecture patterns

Sortie centralisée avec Gateway Load Balancer EC2 et instance (conception de table de routage)

Haute disponibilité

AWSrecommande de déployer des équilibreurs de charge de passerelle et des dispositifs virtuels dans plusieurs zones de disponibilité pour une meilleure disponibilité.

Gateway Load Balancer peut effectuer des contrôles de santé pour détecter les défaillances des appareils virtuels. En cas de défaillance d'un appareil, GWLB redirige les nouveaux flux vers des appareils sains. Les flux existants sont toujours destinés à la même cible, quel que soit l'état de santé de la cible. Cela permet de drainer les connexions et de remédier aux défaillances des contrôles de santé dues à des CPU pics sur les appareils. Pour plus de détails, reportez-vous à la section 4 : Comprendre les scénarios de défaillance de l'appliance et de la zone de disponibilité dans le billet de blog Best practices for deploy Gateway Load Balancer

Avantages

Les points de terminaison Gateway Load Balancer et Gateway Load Balancer sont alimentés AWS PrivateLink par ce qui permet d'échanger du trafic au-delà des VPC frontières en toute sécurité sans avoir à passer par l'Internet public.

Gateway Load Balancer est un service géré qui élimine les tâches fastidieuses liées à la gestion, au déploiement et à la mise à l'échelle des dispositifs de sécurité virtuels afin que vous puissiez vous concentrer sur ce qui compte vraiment. Gateway Load Balancer peut exposer la pile de pare-feux en tant que service de point de terminaison auquel les clients peuvent s'abonner en utilisant le. AWS Marketplace

Considérations clés

-

Les appliances doivent prendre en charge le protocole d'encapsulation Geneve

pour s'intégrer. GWLB -

Certains appareils tiers peuvent prendre en charge SNAT et superposer le routage (mode à deux bras

), éliminant ainsi le besoin de créer des NAT passerelles pour réduire les coûts. Toutefois, consultez un AWS partenaire de votre choix avant d'utiliser ce mode, car cela dépend du support du fournisseur et de la mise en œuvre. -

Prenez note du délai d'GWLBinactivité. Cela peut entraîner des délais de connexion pour les clients. Vous pouvez ajuster vos délais d'attente au niveau du client, du serveur, du pare-feu et du système d'exploitation pour éviter cela. Pour plus d'informations, reportez-vous à la section 1 : TCP Régler les valeurs de maintien en vie ou de temporisation pour prendre en charge les flux de longue TCP durée dans le billet de blog consacré aux meilleures pratiques pour le déploiement de Gateway Load Balancer

. -

GWLBEsont alimentés par AWS PrivateLink, AWS PrivateLink des frais seront donc applicables. Pour en savoir plus, consultez la page de AWS PrivateLink tarification

. Si vous utilisez le modèle centralisé avec Transit Gateway, les frais de traitement des TGW données seront applicables. -

Envisagez de déployer Transit Gateway et la sortie VPC dans un compte de services réseau distinct afin de séparer l'accès en fonction de la délégation de tâches, par exemple, seuls les administrateurs réseau peuvent accéder au compte de services réseau.