Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation du AWS Network Firewall pour une entrée centralisée

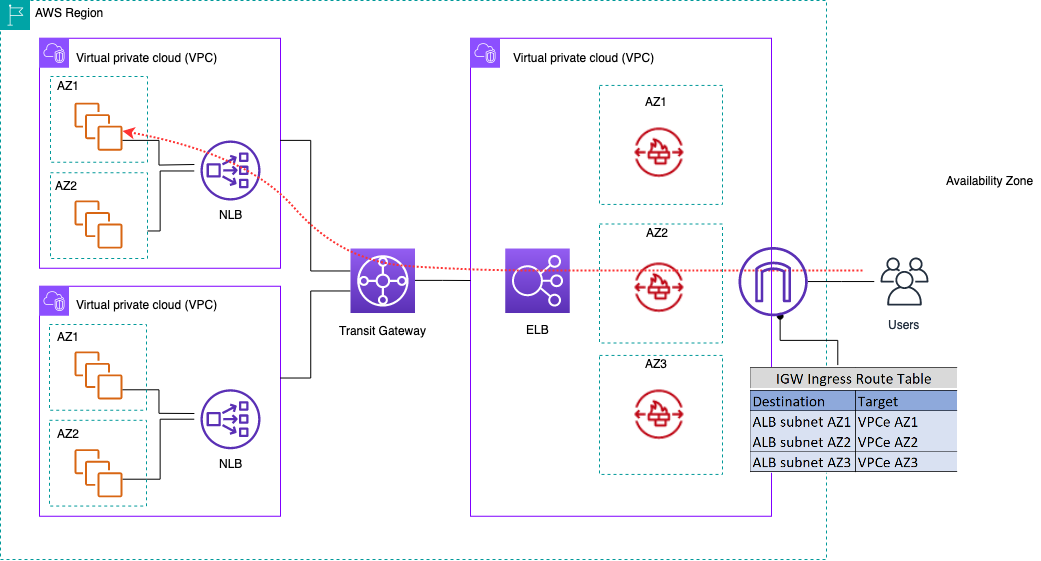

Dans cette architecture, le trafic entrant est inspecté par AWS Network Firewall avant d'atteindre le reste duVPCs. Dans cette configuration, le trafic est réparti entre tous les points de terminaison du pare-feu déployés dans l'EdgeVPC. Vous déployez un sous-réseau public entre le point de terminaison du pare-feu et le sous-réseau Transit Gateway. Vous pouvez utiliser un ALB ouNLB, qui contient des cibles IP dans votre rayon, VPCs tout en gérant Auto Scaling pour les cibles situées derrière elles.

Inspection du trafic entrant à l'aide de AWS Network Firewall

Pour simplifier le déploiement et la gestion AWS Network Firewall de ce modèle, il AWS Firewall Manager peut être utilisé. Firewall Manager vous permet d'administrer de manière centralisée vos différents pare-feux en appliquant automatiquement à plusieurs comptes la protection que vous créez dans un emplacement centralisé. Firewall Manager prend en charge les modèles de déploiement distribués et centralisés pour Network Firewall. Le billet de blog How to deploy AWS Network Firewall by using AWS Firewall Manager

Inspection approfondie des paquets (DPI) avec AWS Network Firewall

Network Firewall peut effectuer une inspection approfondie des paquets (DPI) sur le trafic entrant. À l'aide d'un certificat Transport Layer Security (TLS) stocké dans AWS Certificate Manager (ACM), Network Firewall peut déchiffrer les paquets, les exécuter DPI et les rechiffrer. Quelques considérations doivent être prises en compte lors de la configuration DPI avec Network Firewall. Tout d'abord, un TLS certificat sécurisé doit être stocké dansACM. Ensuite, les règles du Network Firewall doivent être configurées pour envoyer correctement les paquets à des fins de déchiffrement et de rechiffrement. Reportez-vous à la configuration TLS d'inspection des articles de blog pour le trafic chiffré et AWS Network Firewall

Considérations clés relatives AWS Network Firewall à une architecture d'entrée centralisée

-

Elastic Load Balancing in Edge ne VPC peut avoir que des adresses IP comme types de cibles, et non un nom d'hôte. Dans la figure précédente, les cibles sont le privé IPs du Network Load Balancer en rayons. VPCs L'utilisation de cibles IP ELB situées derrière la périphérie VPC entraîne la perte d'Auto Scaling.

-

Envisagez de l'utiliser AWS Firewall Manager comme panneau de verre unique pour les points de terminaison de votre pare-feu.

-

Ce modèle de déploiement utilise l'inspection du trafic dès son entrée en périphérieVPC, ce qui permet de réduire le coût global de votre architecture d'inspection.