Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Gunakan enkripsi dengan dukungan EBS AMIs

AMIs yang didukung oleh snapshot Amazon EBS dapat memanfaatkan enkripsi Amazon EBS. Snapshot data dan volume root dapat dienkripsi dan dilampirkan ke AMI. Anda dapat meluncurkan instans dan menyalin gambar dengan disertai dukungan enkripsi EBS lengkap. Parameter enkripsi untuk operasi ini didukung di semua Wilayah AWS KMS jika tersedia.

EC2 instance dengan volume EBS terenkripsi diluncurkan dengan cara yang sama seperti instance lainnya. AMIs Selain itu, saat Anda meluncurkan instans dari AMI yang didukung oleh snapshot EBS yang tidak dienkripsi, Anda dapat mengenkripsi beberapa atau semua volume saat peluncuran.

Seperti volume EBS, snapshot di AMIs dapat dienkripsi baik oleh default Anda AWS KMS key, atau ke kunci terkelola pelanggan yang Anda tentukan. Anda harus selalu memiliki izin untuk menggunakan kunci KMS yang dipilih.

AMIs dengan snapshot terenkripsi dapat dibagikan di seluruh akun. AWS Untuk informasi selengkapnya, lihat Memahami penggunaan AMI bersama di Amazon EC2.

Enkripsi dengan topik yang didukung EBS AMIs

Skenario peluncuran instans

EC2 Instans Amazon diluncurkan dari AMIs penggunaan RunInstances tindakan dengan parameter yang disediakan melalui pemetaan perangkat blok, baik melalui AWS Management Console atau langsung menggunakan Amazon EC2 API atau CLI. Untuk informasi selengkapnya, lihat Blokir pemetaan perangkat untuk volume di instans Amazon EC2 . Untuk contoh mengontrol pemetaan blok perangkat dari AWS CLI, lihat Meluncurkan, Membuat Daftar, dan Mengakhiri Instans. EC2

Secara default, tanpa parameter enkripsi yang eksplisit, tindakan RunInstances mempertahankan status enkripsi snapshot sumber AMI sambil memulihkan volume EBS darinya. Jika enkripsi secara default diaktifkan, semua volume yang dibuat dari AMI (baik dari snapshot terenkripsi atau tidak terenkripsi) dienkripsi. Jika enkripsi secara default tidak diaktifkan, instance mempertahankan status enkripsi AMI.

Anda juga dapat meluncurkan instans dan sekaligus menerapkan status enkripsi baru ke volume yang dihasilkan dengan menyediakan parameter enkripsi. Sebagai hasil, perilaku berikut akan muncul:

Meluncurkan tanpa parameter enkripsi

-

Snapshot yang tidak terenkripsi dipulihkan ke volume yang tidak dienkripsi, kecuali jika enkripsi secara default diaktifkan, dalam hal ini semua volume yang baru dibuat akan dienkripsi.

-

Snapshot terenkripsi yang Anda miliki dipulihkan ke volume yang dienkripsi ke kunci KMS yang sama.

-

Snapshot terenkripsi yang tidak Anda miliki (misalnya, AMI dibagikan dengan Anda) dikembalikan ke volume yang dienkripsi oleh kunci KMS default AWS akun Anda.

Perilaku default ini dapat ditimpa dengan menyediakan parameter enkripsi. Parameter yang tersedia adalah Encrypted dan KmsKeyId. Menetapkan hanya Hasil parameter Encrypted dalam:

Perilaku peluncuran instans dengan Encrypted ditetapkan, tetapi tidak ada KmsKeyId yang ditentukan

-

Snapshot yang tidak dienkripsi dipulihkan ke volume EBS yang dienkripsi oleh kunci KMS default akun AWS Anda.

-

Snapshot terenkripsi yang Anda miliki dipulihkan ke volume yang dienkripsi ke kunci KMS yang sama. (Dengan kata lain, parameter

Encryptedtidak memiliki efek.) -

Snapshot terenkripsi yang tidak Anda miliki (yaitu, AMI dibagikan dengan Anda) dikembalikan ke volume yang dienkripsi oleh kunci KMS default AWS akun Anda. (Dengan kata lain, parameter

Encryptedtidak memiliki efek.)

Mengatur parameter Encrypted dan KmsKeyId memungkinkan Anda menentukan kunci KMS non-default untuk operasi enkripsi. Perilaku berikut menghasilkan:

Instans dengan Encrypted dan KmsKeyId ditetapkan

-

Snapshot yang tidak dienkripsi dipulihkan ke volume EBS yang dienkripsi oleh kunci KMS yang ditentukan.

-

Snapshot terenkripsi dipulihkan ke volume EBS yang dienkripsi bukan ke kunci KMS awal, melainkan ke kunci KMS yang ditentukan.

Mengirim KmsKeyId tanpa mengatur parameter Encrypted akan mengakibatkan kesalahan.

Bagian berikut memberikan contoh peluncuran instance dari AMIs menggunakan parameter enkripsi non-default. Dalam setiap skenario ini, parameter yang diberikan ke tindakan RunInstances akan menghasilkan perubahan status enkripsi selama pemulihan volume dari snapshot.

Untuk informasi selengkapnya tentang meluncurkan instans dari AMI, lihat Luncurkan EC2 instans Amazon.

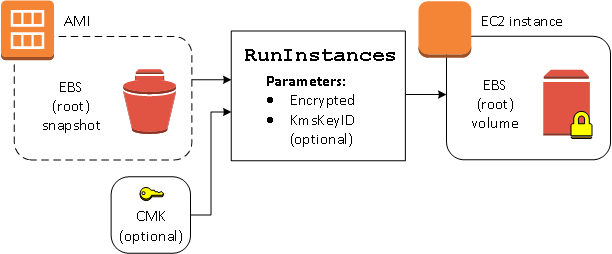

Mengenkripsi volume saat peluncuran

Dalam contoh ini, AMI yang didukung oleh snapshot tidak terenkripsi digunakan untuk meluncurkan EC2 instance dengan volume EBS terenkripsi.

Parameter Encrypted saja menyebabkan volume untuk instans ini dienkripsi. Memberikan parameter KmsKeyId bersifat opsional. Jika tidak ada ID kunci KMS yang ditentukan, kunci KMS default AWS akun digunakan untuk mengenkripsi volume. Untuk mengenkripsi volume ke kunci KMS berbeda yang Anda miliki, sediakan parameter KmsKeyId.

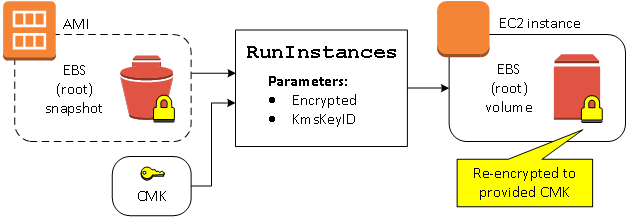

Mengenkripsi ulang volume saat peluncuran

Dalam contoh ini, AMI yang didukung oleh snapshot terenkripsi digunakan untuk meluncurkan EC2 instance dengan volume EBS yang dienkripsi oleh kunci KMS baru.

Jika Anda memiliki AMI dan tidak menyediakan parameter enkripsi, instans yang dihasilkan memiliki volume yang dienkripsi oleh kunci KMS yang sama dengan snapshot. Jika AMI adalah AMI bersama, bukan milik Anda, dan Anda tidak menyediakan parameter enkripsi, volume dienkripsi oleh kunci KMS default Anda. Dengan parameter enkripsi yang disediakan seperti yang ditunjukkan, volume dienkripsi oleh kunci KMS tertentu.

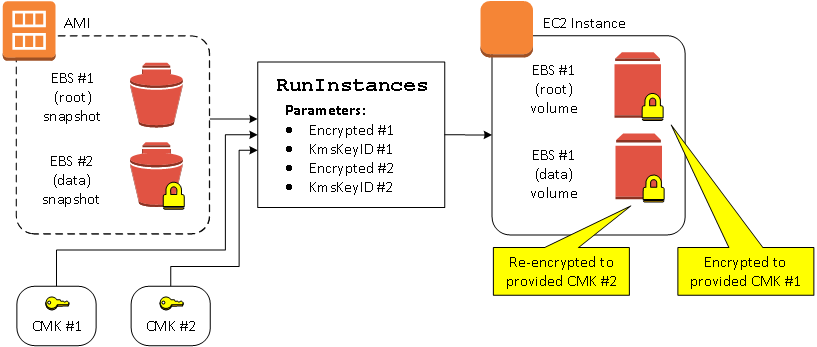

Mengubah status enkripsi beberapa volume saat peluncuran

Dalam contoh yang lebih kompleks ini, AMI yang didukung oleh beberapa snapshot (masing-masing dengan status enkripsi sendiri) digunakan untuk meluncurkan EC2 instance dengan volume yang baru dienkripsi dan volume yang dienkripsi ulang.

Dalam skenario ini, tindakan RunInstances diberi parameter enkripsi untuk setiap snapshot sumber. Ketika semua kemungkinan parameter enkripsi ditentukan, instans yang dihasilkan adalah sama terlepas dari apakah AMI merupakan milik Anda.

Skenario penyalinan gambar

Amazon EC2 AMIs disalin menggunakan CopyImage tindakan, baik melalui AWS Management Console atau langsung menggunakan Amazon EC2 API atau CLI.

Secara default, tanpa parameter enkripsi yang eksplisit, tindakan CopyImage mempertahankan status enkripsi snapshot sumber AMI selama penyalinan. Anda juga dapat menyalin AMI dan sekaligus menerapkan status enkripsi baru ke snapshot EBS terkait dengan menyediakan parameter enkripsi. Sebagai hasil, perilaku berikut akan muncul:

Menyalin tanpa parameter enkripsi

-

Snapshot yang tidak terenkripsi dipulihkan ke snapshot lain yang tidak terenkripsi, kecuali jika enkripsi secara default diaktifkan, dalam hal ini semua volume yang baru dibuat akan dienkripsi.

-

Snapshot terenkripsi yang Anda miliki disalin ke snapshot yang dienkripsi dengan kunci KMS yang sama.

-

Snapshot terenkripsi yang tidak Anda miliki (yaitu, AMI dibagikan dengan Anda) disalin ke snapshot yang dienkripsi oleh kunci KMS default akun Anda. AWS

Perilaku default ini dapat ditimpa dengan menyediakan parameter enkripsi. Parameter yang tersedia adalah Encrypted dan KmsKeyId. Jika hanya menetapkan parameter Encrypted, hal berikut terjadi:

Perilaku copy-image dengan Encrypted diatur, tetapi tidak ada KmsKeyId yang ditentukan

-

Snapshot yang tidak dienkripsi disalin ke snapshot yang dienkripsi oleh kunci KMS default akun AWS .

-

Snapshot terenkripsi disalin ke snapshot yang dienkripsi oleh kunci KMS yang sama. (Dengan kata lain, parameter

Encryptedtidak memiliki efek.) -

Snapshot terenkripsi yang tidak Anda miliki (yaitu, AMI dibagikan dengan Anda) disalin ke volume yang dienkripsi oleh kunci KMS default akun Anda AWS . (Dengan kata lain, parameter

Encryptedtidak memiliki efek.)

Mengatur parameter Encrypted dan KmsKeyId memungkinkan Anda menentukan kunci KMS yang dikelola pelanggan untuk operasi enkripsi. Perilaku berikut menghasilkan:

Perilaku copy-image dengan Encrypted dan KmsKeyId diatur

-

Snapshot yang tidak dienkripsi disalin ke snapshot yang dienkripsi oleh kunci KMS yang ditentukan.

-

Snapshot terenkripsi disalin ke snapshot terenkripsi bukan ke kunci KMS awal, melainkan ke kunci KMS yang ditentukan.

Mengirim KmsKeyId tanpa turut mengatur parameter Encrypted akan mengakibatkan kesalahan.

Bagian berikut ini memberikan contoh penyalinan AMI menggunakan parameter enkripsi non-default, yang menghasilkan perubahan status enkripsi.

Untuk petunjuk detail menggunakan konsol, lihat Salin Amazon EC2 AMI.

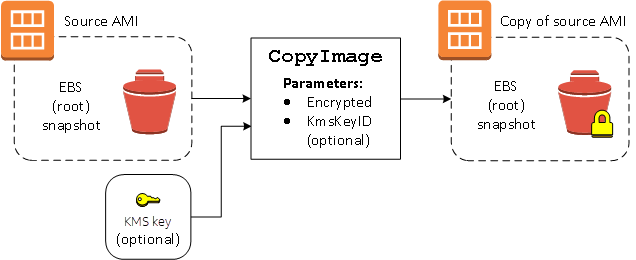

Mengenkripsikan gambar yang tidak dienkripsi selama penyalinan

Dalam skenario ini, AMI yang didukung oleh snapshot root yang tidak dienkripsi disalin ke AMI dengan snapshot root yang dienkripsi. Tindakan CopyImage diinvokasi dengan dua parameter enkripsi, termasuk kunci yang dikelola konsumen. Hasilnya, status enkripsi root snapshot berubah sehingga AMI target didukung oleh snapshot root yang berisi data yang sama dengan snapshot sumber, tetapi dienkripsi menggunakan kunci yang ditentukan. Anda dikenakan biaya penyimpanan untuk snapshot di keduanyaAMIs, serta biaya untuk setiap instance yang Anda luncurkan dari AMI.

catatan

Mengaktifkan enkripsi secara default memiliki efek yang sama seperti mengatur Encrypted parameter true untuk semua snapshot di AMI.

Mengatur parameter Encrypted akan mengenkripsi snapshot tunggal untuk instans ini. Jika Anda tidak menentukan parameter KmsKeyId, kunci default yang dikelola konsumen akan digunakan untuk mengenkripsi salinan snapshot.

catatan

Anda juga dapat menyalin gambar dengan beberapa snapshot dan mengonfigurasi status enkripsi masing-masing gambar secara terpisah.