Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Memahami SQL peran dan izin Postgre

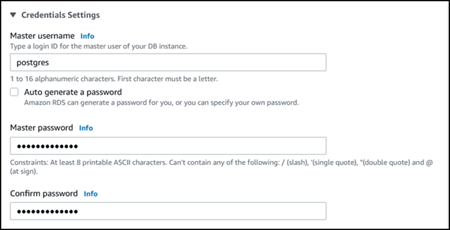

Saat Anda membuat cluster Aurora Postgre SQL DB instance Postgre DB menggunakan SQL AWS Management Console, akun administrator dibuat pada saat yang sama. Secara default, akun tersebut akan dinamakan postgres, seperti yang ditunjukkan pada gambar berikut:

Anda dapat memilih nama lain daripada menerima nama default (postgres). Jika ya, nama yang Anda pilih harus dimulai dengan huruf dan terdiri atas 1 hingga 16 karakter alfanumerik. Untuk menyederhanakan, kami merujuk ke akun pengguna utama ini dengan nilai default-nya (postgres) di seluruh panduan ini.

Jika Anda menggunakan create-db-cluster AWS CLI lebih dari pada AWS Management Console, Anda membuat nama pengguna dengan meneruskannya dengan master-username parameter. Untuk informasi lebih lanjut, lihatLangkah 2: Membuat klaster DB Aurora PostgreSQL.

Apakah Anda menggunakan AWS Management Console, AWS CLI, atau Amazon RDSAPI, dan apakah Anda menggunakan postgres nama default atau memilih nama yang berbeda, akun pengguna database pertama ini adalah anggota rds_superuser grup dan memiliki rds_superuser hak istimewa.