Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengaitkan peran IAM dengan klaster DB Amazon Aurora MySQL

Untuk mengizinkan pengguna basis data di klaster DB Amazon Aurora untuk mengakses layanan AWS lainnya, Anda perlu mengaitkan peran IAM yang Anda buat di Membuat peran IAM untuk mengizinkan Amazon Aurora mengakses layanan AWS dengan klaster DB tersebut. Anda juga dapat meminta AWS untuk membuat peran IAM baru dengan mengaitkan layanan secara langsung.

catatan

Anda tidak dapat mengaitkan peran IAM dengan klaster DB Aurora Serverless v1. Untuk informasi selengkapnya, lihat Menggunakan Amazon Aurora Serverless v1.

Anda dapat mengaitkan peran IAM dengan klaster DB Aurora Serverless v2.

Untuk mengaitkan peran IAM dengan klaster DB, lakukan dua hal berikut:

-

Tambahkan peran ke daftar peran terkait untuk klaster DB dengan menggunakan konsol RDS, perintah add-role-to-db-cluster AWS CLI, atau operasi API RDS AddRoleToDBCluster.

Anda dapat menambahkan maksimum lima peran IAM untuk setiap klaster DB Aurora.

-

Atur parameter tingkat klaster untuk layanan AWS terkait ke ARN untuk peran IAM terkait.

Tabel berikut menjelaskan nama parameter tingkat klaster untuk peran IAM yang digunakan untuk mengakses layanan AWS lainnya.

Parameter tingkat klaster Deskripsi aws_default_lambda_roleDigunakan saat menginvokasi fungsi Lambda dari klaster DB Anda.

aws_default_logs_roleParameter ini tidak lagi diperlukan untuk mengekspor data log dari klaster DB Anda ke Log Amazon CloudWatch. Aurora MySQL sekarang menggunakan peran terkait layanan untuk izin yang diperlukan. Untuk mengetahui informasi selengkapnya tentang peran terkait layanan, lihat Menggunakan peran terkait layanan untuk Amazon Aurora.

aws_default_s3_roleDigunakan saat menginvokasi pernyataan

LOAD DATA FROM S3,LOAD XML FROM S3, atauSELECT INTO OUTFILE S3dari klaster DB Anda.Di Aurora MySQL versi 2, peran IAM yang ditentukan dalam parameter ini akan digunakan jika peran IAM tidak ditentukan untuk

aurora_load_from_s3_roleatauaurora_select_into_s3_roleuntuk pernyataan yang sesuai.Di Aurora MySQL versi 3, peran IAM yang ditentukan untuk parameter ini selalu digunakan.

aurora_load_from_s3_roleDigunakan saat menginvokasi pernyataan

LOAD DATA FROM S3atauLOAD XML FROM S3dari klaster DB Anda. Jika peran IAM tidak ditentukan untuk parameter ini, peran IAM yang ditentukan dalamaws_default_s3_roleakan digunakan.Di Aurora MySQL versi 3, parameter ini tidak tersedia.

aurora_select_into_s3_roleDigunakan saat menginvokasi pernyataan

SELECT INTO OUTFILE S3dari klaster DB Anda. Jika peran IAM tidak ditentukan untuk parameter ini, peran IAM yang ditentukan dalamaws_default_s3_roleakan digunakan.Di Aurora MySQL versi 3, parameter ini tidak tersedia.

Untuk mengaitkan peran IAM untuk mengizinkan klaster Amazon RDS Anda berkomunikasi dengan layanan AWS lain atas nama Anda, lakukan langkah-langkah berikut.

Untuk mengaitkan peran IAM dengan klaster DB Aurora menggunakan konsol

-

Buka konsol RDS di https://console.aws.amazon.com/rds/

. -

Pilih Basis data.

-

Pilih nama klaster DB Aurora yang ingin Anda kaitkan dengan peran IAM untuk menampilkan detailnya.

-

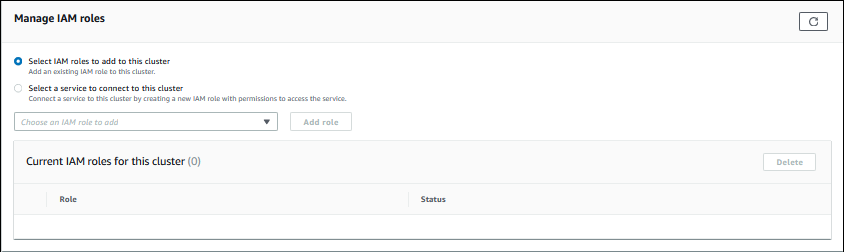

Pada tab Konektivitas & keamanan, di bagian Kelola peran IAM, lakukan salah satu hal berikut:

-

Pilih peran IAM untuk ditambahkan ke klaster ini (default)

-

Pilih layanan untuk dihubungkan ke klaster ini

-

-

Untuk menggunakan peran IAM yang ada, pilih peran IAM tersebut dari menu, lalu pilih Tambahkan peran.

Jika penambahan peran berhasil, statusnya menunjukkan

Pending, laluAvailable. -

Untuk menghubungkan layanan secara langsung:

-

Klik Pilih layanan untuk dihubungkan ke klaster ini.

-

Pilih layanannya dari menu, lalu pilih Hubungkan layanan.

-

Untuk Hubungkan klaster ke

Nama Layanan, masukkan Amazon Resource Name (ARN) yang akan digunakan untuk terhubung ke layanan tersebut, lalu pilih Hubungkan layanan.

AWS membuat peran IAM baru untuk menghubungkan ke layanan. Statusnya menunjukkan

Pending, laluAvailable. -

-

(Opsional) Untuk berhenti mengaitkan peran IAM dengan klaster DB dan menghapus izin terkait, pilih peran dan pilih Hapus.

Untuk mengatur parameter tingkat klaster untuk peran IAM terkait

-

Di konsol RDS, pilih Grup parameter di panel navigasi.

-

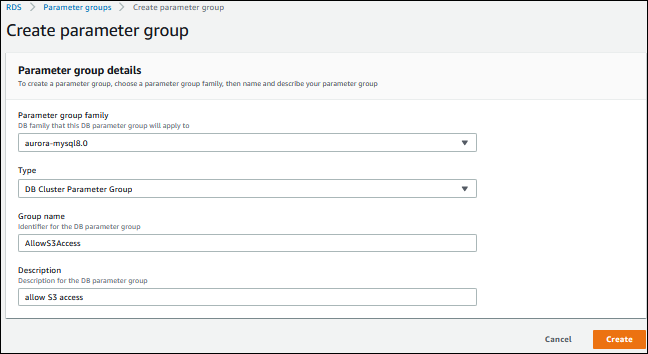

Jika Anda sudah menggunakan grup parameter DB kustom, Anda dapat memilih grup tersebut untuk digunakan daripada membuat grup parameter klaster DB baru. Jika Anda menggunakan grup parameter klaster DB default, buat grup parameter klaster DB baru, seperti yang dijelaskan di langkah-langkah berikut:

-

Pilih Buat grup parameter.

-

Untuk Rangkaian grup parameter, pilih

aurora-mysql8.0untuk klaster DB yang kompatibel dengan Aurora MySQL 8.0, atauaurora-mysql5.7untuk klaster DB yang kompatibel dengan Aurora MySQL 5.7. -

Untuk Jenis, pilih Grup Parameter Klaster DB.

-

Untuk Nama grup, ketik nama grup parameter klaster DB baru Anda.

-

Untuk Deskripsi, ketik deskripsi untuk grup parameter klaster DB baru Anda.

-

Pilih Buat.

-

-

Pada halaman Grup parameter, pilih grup parameter klaster DB Anda dan pilih Edit untuk Tindakan grup parameter.

-

Tetapkan parameter tingkat klaster yang sesuai ke nilai ARN milik peran IAM terkait.

Misalnya, Anda hanya dapat mengatur parameter

aws_default_s3_rolekearn:aws:iam::123456789012:role/AllowS3Access. -

Pilih Simpan perubahan.

-

Untuk mengubah grup parameter klaster DB untuk klaster DB Anda, selesaikan langkah-langkah berikut:

-

Pilih Basis data, lalu pilih klaster DB Aurora Anda.

-

Pilih Ubah.

-

Gulir ke Opsi basis data dan tetapkan Grup parameter klaster DB ke grup parameter klaster DB.

-

Pilih Lanjutkan.

-

Verifikasi perubahan Anda, lalu pilih Terapkan segera.

-

Pilih Ubah klaster.

-

Pilih Basis data, lalu pilih instans primer untuk klaster DB Anda.

-

Untuk Tindakan, pilih Boot ulang.

Saat instans di-boot ulang, peran IAM Anda dikaitkan dengan klaster DB Anda.

Untuk informasi selengkapnya tentang grup parameter klaster, lihat Parameter konfigurasi Aurora MySQL.

-

Untuk mengaitkan peran IAM dengan klaster DB menggunakan AWS CLI

-

Panggil perintah

add-role-to-db-clusterdari AWS CLI untuk menambahkan ARN untuk peran IAM Anda ke klaster DB, seperti yang ditunjukkan berikut.PROMPT> aws rds add-role-to-db-cluster --db-cluster-identifier my-cluster --role-arn arn:aws:iam::123456789012:role/AllowAuroraS3Role PROMPT> aws rds add-role-to-db-cluster --db-cluster-identifier my-cluster --role-arn arn:aws:iam::123456789012:role/AllowAuroraLambdaRole -

Jika Anda menggunakan grup parameter klaster DB default, buat grup parameter klaster DB baru. Jika Anda sudah menggunakan grup parameter DB kustom, Anda dapat menggunakan grup tersebut untuk digunakan daripada membuat grup parameter klaster DB baru.

Untuk membuat grup parameter klaster DB baru, panggil perintah

create-db-cluster-parameter-groupdari AWS CLI, seperti yang ditunjukkan berikut.PROMPT> aws rds create-db-cluster-parameter-group --db-cluster-parameter-group-name AllowAWSAccess \ --db-parameter-group-family aurora5.7 --description "Allow access to Amazon S3 and AWS Lambda"Untuk klaster DB yang kompatibel dengan Aurora MySQL 5.7, tentukan

aurora-mysql5.7untuk--db-parameter-group-family. Untuk klaster DB yang kompatibel dengan Aurora MySQL 8.0, tentukanaurora-mysql8.0untuk--db-parameter-group-family. -

Tetapkan parameter atau parameter tingkat klaster yang sesuai dan nilai ARN peran IAM terkait di grup parameter klaster DB Anda, seperti yang ditunjukkan berikut.

PROMPT> aws rds modify-db-cluster-parameter-group --db-cluster-parameter-group-name AllowAWSAccess \ --parameters "ParameterName=aws_default_s3_role,ParameterValue=arn:aws:iam::123456789012:role/AllowAuroraS3Role,method=pending-reboot" \ --parameters "ParameterName=aws_default_lambda_role,ParameterValue=arn:aws:iam::123456789012:role/AllowAuroraLambdaRole,method=pending-reboot" -

Ubah klaster DB untuk menggunakan grup parameter klaster DB baru lalu boot ulang klaster, seperti yang ditunjukkan berikut.

PROMPT> aws rds modify-db-cluster --db-cluster-identifier my-cluster --db-cluster-parameter-group-name AllowAWSAccess PROMPT> aws rds reboot-db-instance --db-instance-identifier my-cluster-primarySaat instans di-boot ulang, peran IAM Anda akan dikaitkan dengan klaster DB Anda.

Untuk informasi selengkapnya tentang grup parameter klaster, lihat Parameter konfigurasi Aurora MySQL.