Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengenkripsi sumber daya Amazon Aurora

Amazon Aurora dapat mengenkripsi klaster DB Amazon Aurora Anda. Data yang dienkripsi saat diam termasuk penyimpanan dasar untuk klaster DB, pencadangan otomatisnya, replika baca, dan snapshot.

Klaster DB terenkripsi Amazon Aurora menggunakan algoritma AES-256 standar industri untuk mengenkripsi data Anda di server yang menjadi host klaster DB Amazon Aurora Anda. Setelah data Anda dienkripsi, Amazon Aurora menangani autentikasi akses dan dekripsi data Anda secara transparan dengan dampak minimal terhadap performa. Anda tidak perlu memodifikasi aplikasi klien basis data untuk menggunakan enkripsi.

catatan

Untuk cluster DB terenkripsi dan tidak terenkripsi, data yang sedang transit antara sumber dan replika baca dienkripsi, bahkan saat mereplikasi di seluruh Wilayah. AWS

Topik

Ikhtisar enkripsi sumber daya Amazon Aurora

Klaster DB terenkripsi Amazon Aurora menyediakan lapisan perlindungan data tambahan dengan mengamankan data Anda dari akses tidak sah ke penyimpanan dasar. Anda dapat menggunakan enkripsi Amazon Aurora untuk meningkatkan perlindungan data aplikasi Anda yang di-deploy di cloud, dan untuk memenuhi persyaratan kepatuhan enkripsi diam. Untuk klaster DB terenkripsi Amazon Aurora, semua instans DB, log, cadangan, dan snapshot dienkripsi. Untuk informasi selengkapnya tentang ketersediaan dan keterbatasan enkripsi, lihat Ketersediaan enkripsi Amazon Aurora danBatasan klaster DB terenkripsi Amazon Aurora.

Amazon Aurora menggunakan AWS Key Management Service kunci untuk mengenkripsi sumber daya ini. AWS KMS menggabungkan perangkat keras dan perangkat lunak yang aman dan sangat tersedia untuk menyediakan sistem manajemen kunci yang diskalakan untuk cloud. Anda dapat menggunakan Kunci yang dikelola AWS, atau Anda dapat membuat kunci yang dikelola pelanggan.

Saat membuat klaster DB terenkripsi, Anda dapat memilih kunci yang dikelola pelanggan atau Kunci yang dikelola AWS untuk Amazon Aurora untuk mengenkripsi klaster DB. Jika Anda tidak menentukan pengenal kunci untuk kunci yang dikelola pelanggan, Amazon Aurora menggunakan Kunci yang dikelola AWS untuk klaster DB baru Anda. Amazon Aurora membuat untuk Amazon Aurora Kunci yang dikelola AWS untuk akun Anda. AWS AWS Akun Anda memiliki perbedaan Kunci yang dikelola AWS untuk Amazon Aurora untuk setiap AWS Wilayah.

Dengan menggunakan AWS KMS, Anda dapat membuat kunci terkelola pelanggan dan menentukan kebijakan untuk mengontrol penggunaan kunci yang dikelola pelanggan ini. AWS KMS mendukung CloudTrail, sehingga Anda dapat mengaudit penggunaan kunci KMS untuk memverifikasi bahwa kunci yang dikelola pelanggan digunakan dengan tepat. Anda dapat menggunakan kunci yang dikelola pelanggan dengan Amazon Aurora dan AWS layanan yang didukung seperti Amazon S3, Amazon EBS, dan Amazon Redshift. Untuk daftar layanan yang terintegrasi dengannya AWS KMS, lihat Integrasi AWS Layanan

-

Setelah membuat instans DB terenkripsi, Anda tidak dapat mengubah kunci KMS yang digunakan oleh instans DB tersebut. Oleh karena itu, tentukan persyaratan kunci KMS sebelum membuat instans DB terenkripsi.

Jika Anda harus mengubah kunci enkripsi untuk cluster DB Anda, buat snapshot manual cluster Anda dan aktifkan enkripsi saat menyalin snapshot. Untuk informasi lebih lanjut, lihat artikel Re:Post Knowledge

. -

Jika Anda menyalin snapshot terenkripsi, Anda dapat menggunakan kunci KMS yang berbeda untuk mengenkripsi snapshot target, bukan yang digunakan untuk mengenkripsi snapshot sumber.

-

Anda tidak dapat membagikan snapshot yang telah dienkripsi menggunakan AWS akun Kunci yang dikelola AWS yang membagikan snapshot.

-

Setiap instans DB dalam klaster DB dienkripsi menggunakan kunci KMS yang sama dengan klaster DB.

-

Anda juga dapat mengenkripsi replika baca klaster terenkripsi Amazon Aurora.

penting

Amazon Aurora dapat kehilangan akses ke kunci KMS untuk cluster DB saat Anda menonaktifkan kunci KMS. Dalam kasus ini, klaster DB terenkripsi akan berstatus inaccessible-encryption-credentials-recoverable. Cluster DB tetap dalam keadaan ini selama tujuh hari, di mana instance dihentikan. Panggilan API yang dilakukan ke cluster DB selama waktu ini mungkin tidak berhasil. Untuk memulihkan cluster DB, aktifkan kunci KMS dan restart cluster DB ini. Aktifkan kunci KMS dari AWS Management Console, AWS CLI, atau RDS API. Mulai ulang cluster DB menggunakan AWS CLI perintah start-db-clusteratau AWS Management Console.

inaccessible-encryption-credentials-recoverableStatus hanya berlaku untuk cluster DB yang dapat berhenti. Status yang dapat dipulihkan ini tidak berlaku untuk instance yang tidak dapat dihentikan, seperti cluster dengan replika baca lintas wilayah. Untuk informasi selengkapnya, lihat Pembatasan untuk menghentikan dan memulai klaster DB Aurora.

Jika cluster DB tidak dipulihkan dalam waktu tujuh hari, ia masuk ke inaccessible-encryption-credentials status terminal. Dalam keadaan ini, cluster DB tidak dapat digunakan lagi dan Anda hanya dapat memulihkan cluster DB dari cadangan. Kami sangat menyarankan agar Anda selalu mengaktifkan cadangan untuk cluster DB terenkripsi untuk mencegah hilangnya data terenkripsi dalam database Anda.

Selama pembuatan cluster DB, Aurora memeriksa apakah prinsipal panggilan memiliki akses ke kunci KMS dan menghasilkan hibah dari kunci KMS yang digunakan untuk seluruh masa pakai cluster DB. Mencabut akses prinsipal panggilan ke kunci KMS tidak memengaruhi database yang sedang berjalan. Saat menggunakan kunci KMS dalam skenario lintas akun, seperti menyalin snapshot ke akun lain, kunci KMS perlu dibagikan dengan akun lain. Jika Anda membuat cluster DB dari snapshot tanpa menentukan kunci KMS yang berbeda, cluster baru menggunakan kunci KMS dari akun sumber. Mencabut akses ke kunci setelah Anda membuat cluster DB tidak mempengaruhi cluster. Namun, menonaktifkan kunci berdampak pada semua cluster DB yang dienkripsi dengan kunci itu. Untuk mencegah hal ini, tentukan kunci yang berbeda selama operasi penyalinan snapshot.

Untuk informasi selengkapnya tentang kunci KMS, lihat AWS KMS keys di Panduan Developer AWS Key Management Service dan AWS KMS key manajemen.

Mengenkripsi klaster DB Amazon Aurora

Untuk mengenkripsi klaster DB baru, pilih Aktifkan enkripsi di konsol. Untuk informasi tentang pembuatan klaster DB, lihat Membuat klaster DB Amazon Aurora.

Jika Anda menggunakan create-db-cluster AWS CLI perintah untuk membuat cluster DB terenkripsi, atur parameternya. --storage-encrypted Jika Anda menggunakan operasi Create DBCluster API, setel StorageEncrypted parameter ke true.

Setelah membuat klaster DB terenkripsi, Anda tidak dapat mengubah kunci KMS yang digunakan oleh klaster DB tersebut. Oleh karena itu, tentukan persyaratan kunci KMS sebelum membuat klaster DB terenkripsi.

Jika Anda menggunakan AWS CLI create-db-cluster perintah untuk membuat cluster DB terenkripsi dengan kunci yang dikelola pelanggan, setel --kms-key-id parameter ke pengidentifikasi kunci apa pun untuk kunci KMS. Jika Anda menggunakan operasi CreateDBInstance Amazon RDS API, atur parameter KmsKeyId ke pengidentifikasi kunci mana pun untuk kunci KMS. Untuk menggunakan kunci yang dikelola pelanggan di AWS akun yang berbeda, tentukan kunci ARN atau alias ARN.

Menentukan apakah enkripsi untuk klaster DB diaktifkan

Anda dapat menggunakan AWS Management Console, AWS CLI, atau RDS API untuk menentukan apakah enkripsi saat istirahat diaktifkan untuk cluster DB.

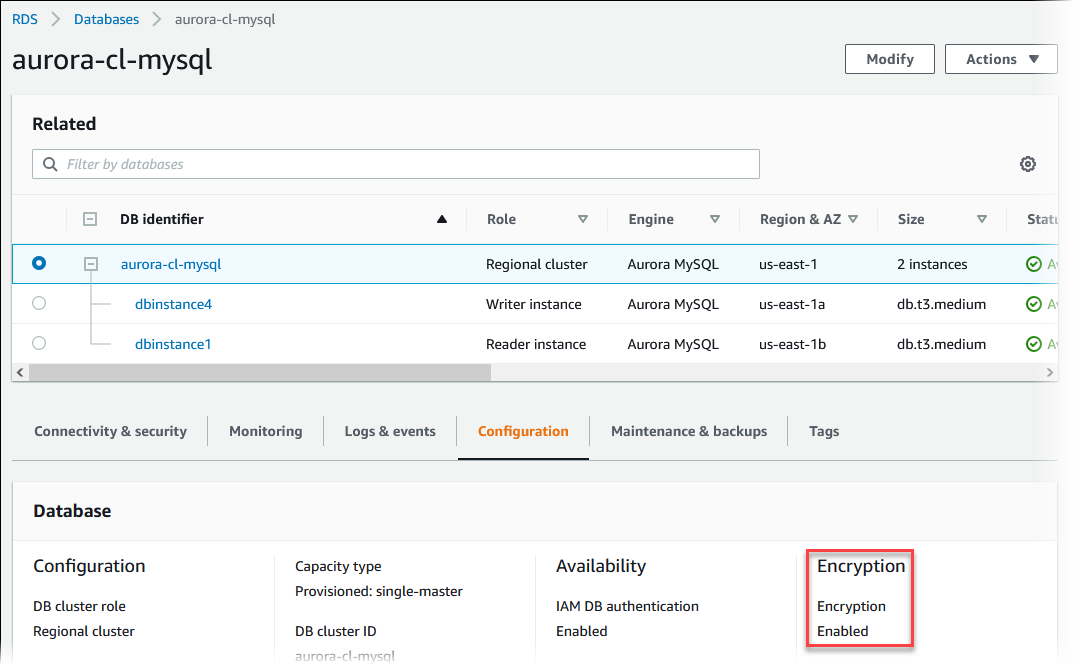

Untuk menentukan apakah enkripsi diam untuk klaster DB diaktifkan

Masuk ke AWS Management Console dan buka konsol Amazon RDS di https://console.aws.amazon.com/rds/

. -

Di panel navigasi, pilih Basis data.

-

Pilih nama klaster DB yang ingin Anda periksa untuk melihat detailnya.

-

Pilih tab Konfigurasi dan periksa nilai Enkripsi.

Akan muncul Diaktifkan atau Tidak diaktifkan.

Untuk menentukan apakah enkripsi saat istirahat diaktifkan untuk cluster DB dengan menggunakan AWS CLI, panggil describe-db-clustersperintah dengan opsi berikut:

-

--db-cluster-identifier– Nama klaster DB.

Contoh berikut ini menggunakan kueri untuk mengembalikan TRUE atau FALSE mengenai enkripsi diam untuk klaster DB mydb.

contoh

aws rds describe-db-clusters --db-cluster-identifiermydb--query "*[].{StorageEncrypted:StorageEncrypted}" --output text

Untuk menentukan apakah enkripsi saat istirahat diaktifkan untuk cluster DB dengan menggunakan Amazon RDS API, panggil DBClusters operasi Deskripsikan dengan parameter berikut:

-

DBClusterIdentifier– Nama klaster DB.

Ketersediaan enkripsi Amazon Aurora

Enkripsi Amazon Aurora saat ini tersedia untuk semua jenis mesin basis data dan penyimpanan.

catatan

Enkripsi Amazon Aurora tidak tersedia untuk kelas instans DB db.t2.micro.

Enkripsi dalam transit

- Enkripsi pada lapisan fisik

-

Semua data yang mengalir Wilayah AWS melalui jaringan AWS global secara otomatis dienkripsi pada lapisan fisik sebelum meninggalkan fasilitas yang aman. AWS Semua lalu lintas di antaranya AZs dienkripsi. Lapisan enkripsi tambahan, termasuk yang tercantum dalam bagian ini dapat memberikan perlindungan tambahan.

- Enkripsi disediakan oleh peering VPC Amazon dan pengintipan lintas wilayah Gateway Transit

-

Semua lalu lintas lintas Wilayah yang menggunakan Amazon VPC dan Transit Gateway peering secara otomatis dienkripsi secara massal saat keluar dari suatu Wilayah. Lapisan enkripsi tambahan secara otomatis disediakan di lapisan fisik untuk semua lalu lintas sebelum meninggalkan fasilitas yang AWS aman.

- Enkripsi antar instance

-

AWS menyediakan konektivitas aman dan pribadi antara instans DB dari semua jenis. Selain itu, beberapa tipe instans menggunakan kemampuan offload dari perangkat keras Nitro System yang mendasarinya untuk secara otomatis mengenkripsi lalu lintas dalam transit antar instans. Enkripsi ini menggunakan algoritma Authenticated Encryption with Associated Data (AEAD), dengan enkripsi 256-bit. Tidak ada dampak terhadap performa jaringan. Untuk mendukung enkripsi lalu lintas dalam transit tambahan ini antara instans, persyaratan-persyaratan berikut harus dipenuhi:

-

Instans-instans tersebut menggunakan tipe instans berikut:

-

Tujuan umum: M6i, M6iD, M6in, M6idn, M7g

-

Memori yang dioptimalkan: R6i, R6id, R6in, R6idn, R7g, X2idn, X2IEDN, X2IEZN

-

-

Contohnya sama Wilayah AWS.

-

Instans berada dalam VPC atau VPCs peered yang sama, dan lalu lintas tidak melewati perangkat atau layanan jaringan virtual, seperti penyeimbang beban atau gateway transit.

-

Batasan klaster DB terenkripsi Amazon Aurora

Berikut batasan pada klaster DB terenkripsi Amazon Aurora:

-

Anda tidak dapat menonaktifkan enkripsi pada klaster DB terenkripsi.

-

Anda tidak dapat membuat snapshot terenkripsi dari klaster DB yang tidak terenkripsi.

-

Snapshot klaster DB terenkripsi harus dienkripsi menggunakan kunci KMS yang sama dengan klaster DB.

-

Anda tidak dapat mengonversi klaster DB tidak terenkripsi ke klaster terenkripsi. Namun, Anda dapat memulihkan snapshot tidak terenkripsi ke klaster DB Aurora terenkripsi. Untuk melakukannya, tentukan kunci KMS saat Anda memulihkan dari snapshot tidak terenkripsi.

-

Anda tidak dapat membuat Aurora Replica terenkripsi dari klaster DB Aurora tidak terenkripsi. Anda tidak dapat membuat Aurora Replica tidak terenkripsi dari klaster DB Aurora terenkripsi.

-

Untuk menyalin snapshot terenkripsi dari satu AWS Wilayah ke wilayah lain, Anda harus menentukan kunci KMS di Wilayah tujuan. AWS Ini karena kunci KMS khusus untuk AWS Wilayah tempat mereka dibuat.

Tangkapan layar sumber tetap terenkripsi selama proses penyalinan. Amazon Aurora menggunakan enkripsi amplop untuk melindungi data selama proses penyalinan. Untuk informasi selengkapnya tentang enkripsi amplop, lihat Enkripsi amplop di Panduan Developer AWS Key Management Service .

-

Anda tidak dapat membatalkan enkripsi klaster DB terenkripsi. Namun, Anda dapat mengekspor data dari klaster DB terenkripsi dan mengimpor data ke klaster DB tidak terenkripsi.