Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Skenario untuk mengakses cluster DB di VPC

Amazon Aurora mendukung skenario berikut untuk mengakses cluster DB di: VPC

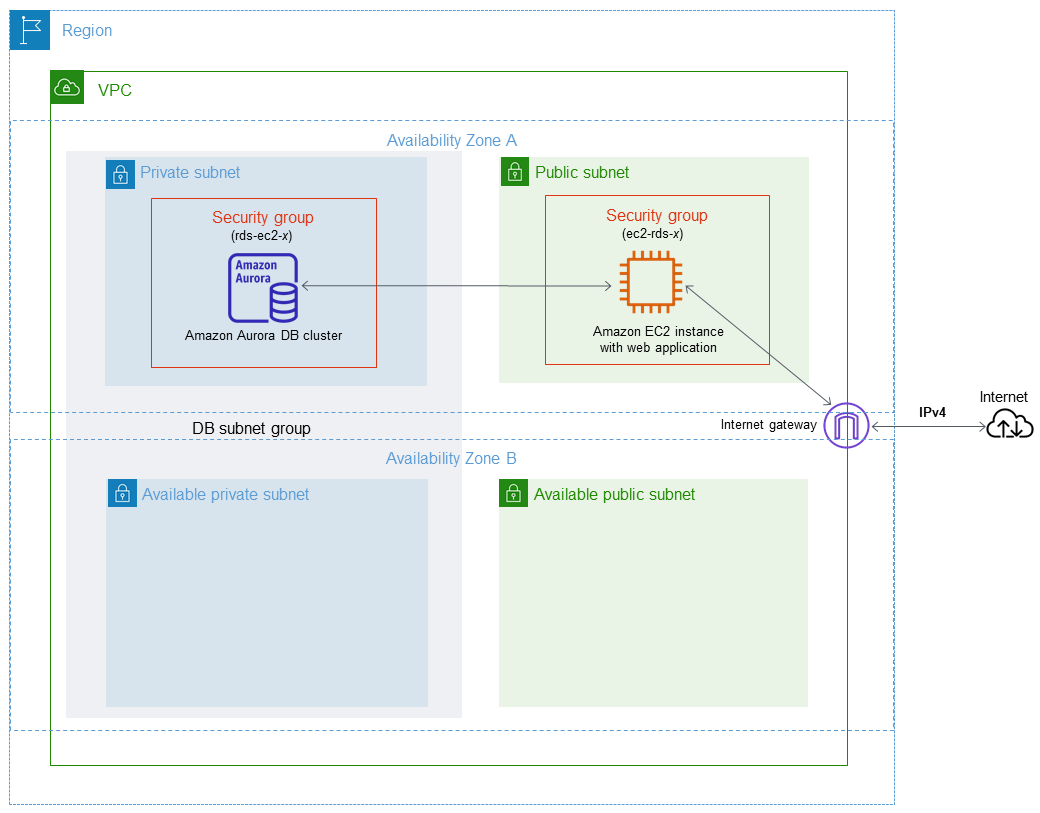

Kluster DB dalam instans yang VPC diakses oleh EC2 instans Amazon dalam hal yang sama VPC

Penggunaan umum cluster DB di a VPC adalah untuk berbagi data dengan server aplikasi yang berjalan dalam EC2 instance Amazon dalam hal yang samaVPC.

Diagram berikut menunjukkan skenario ini.

Cara termudah untuk mengelola akses antara EC2 instans dan cluster instans DB dalam yang sama VPC adalah dengan melakukan hal berikut:

-

Buat grup VPC keamanan untuk kluster DB Anda. Grup keamanan ini dapat digunakan untuk membatasi akses ke klaster DB. Misalnya, Anda dapat membuat aturan kustom untuk grup keamanan ini. Ini mungkin memungkinkan TCP akses menggunakan port yang Anda tetapkan ke cluster DB saat Anda membuatnya dan alamat IP yang Anda gunakan untuk mengakses cluster DB untuk pengembangan atau tujuan lain.

-

Buat grup VPC keamanan untuk EC2 instans Anda (server web dan klien) untuk masuk. Grup keamanan ini dapat, jika diperlukan, mengizinkan akses ke EC2 instance dari internet dengan menggunakan tabel VPC routing. Misalnya, Anda dapat menetapkan aturan pada grup keamanan ini untuk mengizinkan TCP akses ke EC2 instance melalui port 22.

-

Buat aturan khusus dalam grup keamanan untuk cluster DB yang memungkinkan koneksi dari grup keamanan yang Anda buat untuk instans AndaEC2. Aturan ini dapat memungkinkan anggota grup keamanan untuk mengakses instans DB.

Ada subnet publik dan privat tambahan di Zona Ketersediaan terpisah. Grup subnet RDS DB memerlukan subnet di setidaknya dua Availability Zone. Subnet tambahan memudahkan Anda untuk beralih ke deployment instans DB Multi-AZ di masa mendatang.

Untuk tutorial yang menunjukkan cara membuat VPC subnet publik dan pribadi untuk skenario ini, lihatTutorial: Membuat VPC untuk digunakan dengan klaster DB (khusus IPv4).

Tip

Anda dapat mengatur konektivitas jaringan antara instans Amazon dan cluster EC2 DB secara otomatis saat membuat cluster DB. Untuk informasi selengkapnya, lihat Konfigurasikan konektivitas jaringan otomatis dengan instans EC2 .

Untuk membuat aturan dalam grup VPC keamanan yang memungkinkan koneksi dari grup keamanan lain, lakukan hal berikut:

-

Masuk ke AWS Management Console dan buka VPC konsol Amazon di https://console.aws.amazon.com/vpc

. -

Di panel navigasi, pilih Grup keamanan.

-

Pilih atau buat grup keamanan yang ingin Anda berikan aksesnya ke anggota grup keamanan lain. Dalam skenario sebelumnya, ini adalah grup keamanan yang Anda gunakan untuk klaster DB Anda. Pilih tab Aturan masuk, lalu pilih Edit aturan masuk.

-

Di halaman Edit aturan masuk, pilih Tambahkan aturan.

-

Untuk Type, pilih entri yang sesuai dengan port yang Anda gunakan saat membuat cluster DB, seperti MYSQL/Aurora.

-

Di kotak Sumber, mulai ketikkan ID dari grup keamanan, sehingga akan menampilkan daftar grup keamanan yang sesuai. Pilih grup keamanan dengan anggota yang ingin diberi akses ke sumber daya yang dilindungi oleh grup keamanan ini. Dalam skenario sebelumnya, ini adalah grup keamanan yang Anda gunakan untuk instance AndaEC2.

-

Jika diperlukan, ulangi langkah-langkah untuk TCP protokol dengan membuat aturan dengan Semua TCP sebagai Jenis dan grup keamanan Anda di kotak Sumber. Jika Anda ingin menggunakan UDP protokol, buat aturan dengan All UDP as the Type dan grup keamanan Anda di Source.

-

Pilih Simpan aturan.

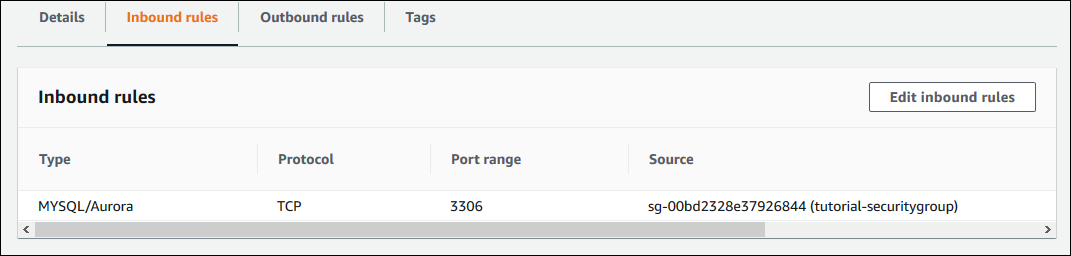

Layar berikut menunjukkan aturan masuk dengan grup keamanan sebagai sumbernya.

Untuk informasi selengkapnya tentang menghubungkan ke cluster DB dari EC2 instans Anda, lihat .

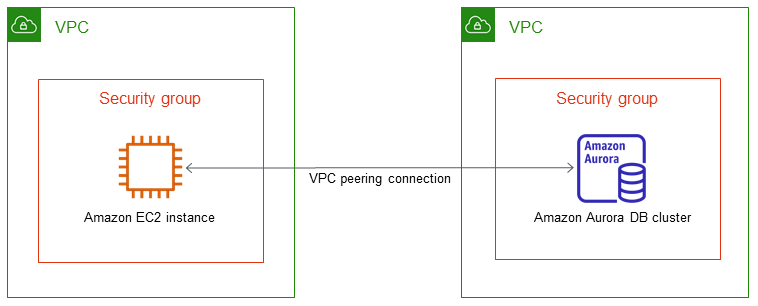

Cluster DB dalam VPC diakses oleh sebuah EC2 instance di tempat yang berbeda VPC

Diagram berikut menunjukkan skenario ini.

Koneksi VPC peering adalah koneksi jaringan antara dua VPCs yang memungkinkan Anda untuk merutekan lalu lintas di antara mereka menggunakan alamat IP pribadi. Sumber daya di keduanya VPC dapat berkomunikasi satu sama lain seolah-olah mereka berada dalam jaringan yang sama. Anda dapat membuat koneksi VPC peering antara Anda sendiriVPCs, dengan VPC AWS akun lain, atau dengan VPC di akun lain Wilayah AWS. Untuk mempelajari lebih lanjut tentang VPC mengintip, lihat VPCmengintip di Panduan Pengguna Amazon Virtual Private Cloud.

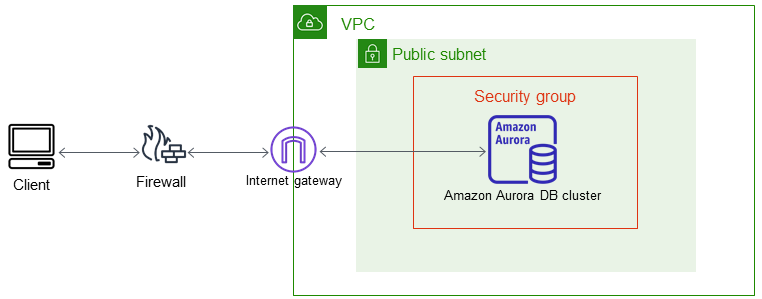

Sebuah cluster DB dalam VPC diakses oleh aplikasi klien melalui internet

Untuk mengakses cluster DB dalam aplikasi VPC dari klien melalui internet, Anda mengonfigurasi subnet publik VPC dengan satu subnet publik, dan gateway internet untuk mengaktifkan komunikasi melalui internet.

Diagram berikut menunjukkan skenario ini.

Kami merekomendasikan konfigurasi berikut:

-

A VPC ukuran /16 (misalnyaCIDR: 10.0.0.0/16). Ukuran ini menyediakan 65.536 alamat IP privat.

-

Subnet ukuran /24 (misalnyaCIDR: 10.0.0.0/24). Ukuran ini menyediakan 256 alamat IP privat.

-

Cluster Aurora DB Amazon yang terkait dengan VPC dan subnet. Amazon RDS menetapkan alamat IP dalam subnet ke cluster DB Anda.

-

Sebuah gateway internet yang menghubungkan VPC ke internet dan ke AWS produk lainnya.

-

Grup keamanan yang terkait dengan klaster DB. Aturan masuk grup keamanan memungkinkan aplikasi klien Anda mengakses klaster DB Anda.

Untuk informasi tentang membuat cluster DB di aVPC, lihat. Membuat cluster DB di VPC

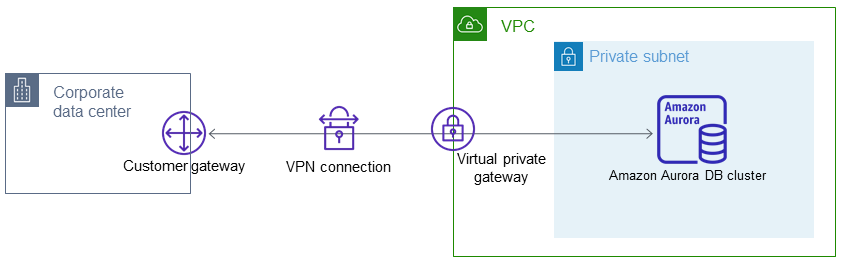

Sebuah cluster DB dalam VPC diakses oleh jaringan pribadi

Jika klaster DB Anda tidak dapat diakses secara publik, Anda memiliki opsi berikut untuk mengaksesnya dari jaringan privat:

-

AWS Site-to-Site VPNKoneksi. Untuk informasi selengkapnya, lihat Apa itu AWS Site-to-Site VPN?

-

AWS Direct Connect Koneksi. Untuk informasi lebih lanjut, lihat Apa itu AWS Direct Connect?

-

AWS Client VPN Koneksi. Untuk informasi selengkapnya, lihat Apa itu AWS Client VPN?

Diagram berikut menunjukkan skenario dengan AWS Site-to-Site VPN koneksi.

Untuk informasi selengkapnya, lihat Privasi lalu lintas antarjaringan.