Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWS PrivateLink untuk S3 di Outposts

S3 on Outposts AWS PrivateLink mendukung, yang menyediakan akses manajemen langsung ke S3 Anda pada penyimpanan Outposts melalui titik akhir pribadi dalam jaringan pribadi virtual Anda. Ini memungkinkan Anda untuk menyederhanakan arsitektur jaringan internal Anda dan melakukan operasi manajemen pada penyimpanan objek Outposts Anda dengan menggunakan alamat IP pribadi di Virtual Private Cloud VPC () Anda. Menggunakan AWS PrivateLink menghilangkan kebutuhan untuk menggunakan alamat IP publik atau server proxy.

Dengan AWS PrivateLink Amazon S3 di Outposts, Anda dapat menyediakan VPCtitik akhir antarmuka di cloud pribadi virtual (VPC) untuk mengakses manajemen bucket S3 di Outposts dan manajemen endpoint. APIs VPCEndpoint antarmuka dapat diakses langsung dari aplikasi yang digunakan di tempat Anda VPC atau di tempat melalui jaringan pribadi virtual Anda (VPN) atau. AWS Direct Connect Anda dapat mengakses bucket dan manajemen endpoint APIs melalui AWS PrivateLink. AWS PrivateLink tidak mendukung API operasi transfer data, sepertiGET,PUT, dan serupaAPIs. Operasi ini sudah ditransfer secara pribadi melalui titik akhir S3 pada Outposts dan konfigurasi titik akses. Untuk informasi selengkapnya, lihat Jaringan untuk S3 di Outposts.

Endpoint antarmuka diwakili oleh satu atau lebih antarmuka jaringan elastis (ENIs) yang diberi alamat IP pribadi dari subnet di Anda. VPC Permintaan yang dibuat untuk menghubungkan titik akhir untuk S3 di Outposts secara otomatis dirutekan ke S3 pada bucket Outposts dan manajemen endpoint di jaringan. APIs AWS Anda juga dapat mengakses titik akhir antarmuka VPC dari aplikasi lokal melalui AWS Direct Connect atau AWS Virtual Private Network ()AWS VPN. Untuk informasi selengkapnya tentang cara menghubungkan Anda VPC dengan jaringan lokal, lihat Panduan AWS Direct Connect Pengguna dan Panduan AWS Site-to-Site VPN Pengguna.

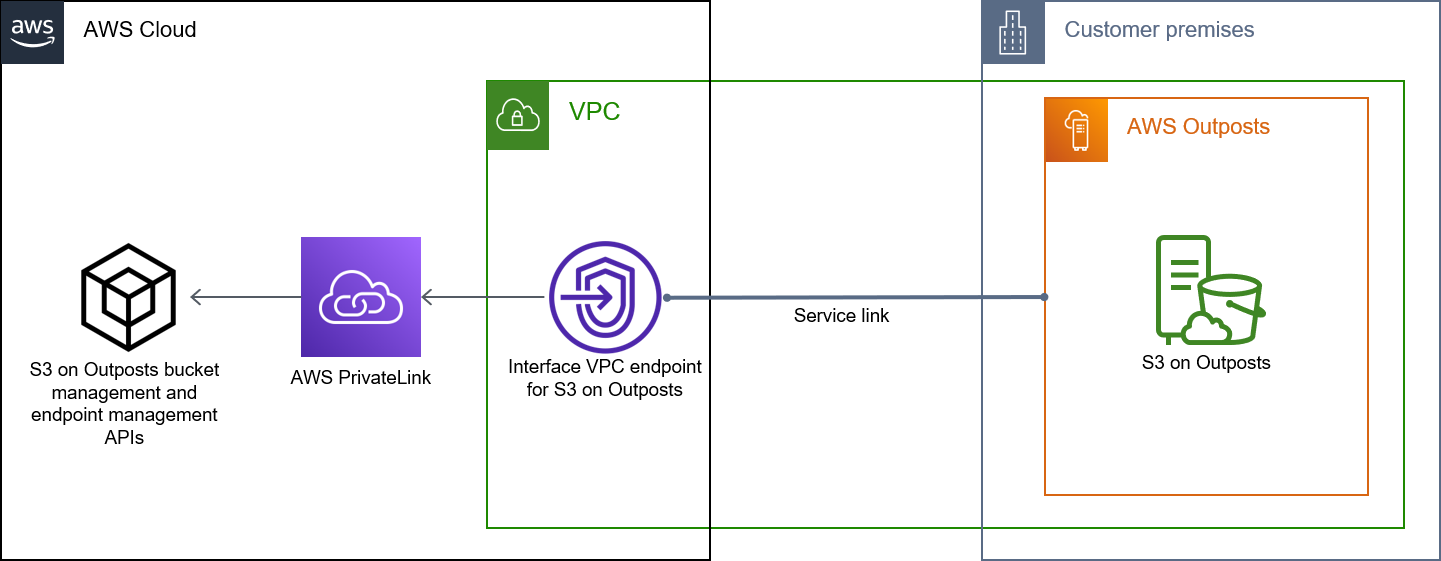

Permintaan rute titik akhir antarmuka untuk S3 pada bucket Outposts dan manajemen APIs endpoint melalui AWS jaringan dan melalui AWS PrivateLink, seperti yang diilustrasikan dalam diagram berikut.

Untuk informasi umum tentang titik akhir antarmuka, lihat VPCTitik akhir antarmuka (AWS PrivateLink) di Panduan.AWS PrivateLink

Topik

Pembatasan dan batasan

Saat Anda mengakses S3 di bucket Outposts dan APIs manajemen endpoint, batasan berlaku AWS PrivateLink. VPC Untuk informasi selengkapnya, lihat Properti titik akhir antarmuka dan batas dan AWS PrivateLink kuota di AWS PrivateLink Panduan.

Selain itu, AWS PrivateLink tidak mendukung yang berikut:

-

S3 pada APIs transfer data Outposts, misalnya,, GETPUT, dan operasi objek serupaAPI.

-

Pribadi DNS

Mengakses S3 di Outposts

Untuk mengakses S3 pada bucket Outposts dan APIs manajemen endpoint AWS PrivateLink menggunakan, Anda harus memperbarui aplikasi Anda untuk menggunakan nama khusus titik akhir. DNS Saat Anda membuat titik akhir antarmuka, AWS PrivateLink buat dua jenis S3 khusus titik akhir pada nama Outposts: Regional dan zonal.

-

DNSNama regional — termasuk ID VPC titik akhir yang unik, pengenal layanan, dan Wilayah AWS, misalnya

vpce.amazonaws.com,.vpce-1a2b3c4d-5e6f.s3-outposts.us-east-1.vpce.amazonaws.com -

DNSNama zona — termasuk ID VPC titik akhir yang unik, Availability Zone, pengenal layanan, dan Wilayah AWS, misalnya

vpce.amazonaws.com,.vpce-1a2b3c4d-5e6f-us-east-1a.s3-outposts.us-east-1.vpce.amazonaws.com

penting

S3 pada titik akhir antarmuka Outposts diselesaikan dari domain publik. DNS S3 di Outposts tidak mendukung pribadi. DNS Gunakan --endpoint-url parameter untuk semua manajemen APIs bucket dan endpoint.

AWS CLI contoh

Gunakan --endpoint-url parameter --region dan untuk mengakses manajemen bucket dan manajemen endpoint APIs melalui S3 pada titik akhir antarmuka Outposts.

contoh : Gunakan titik akhir URL untuk membuat daftar bucket dengan kontrol S3 API

Dalam contoh berikut, ganti Regionus-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.com111122223333

aws s3control list-regional-buckets --regionus-east-1--endpoint-url https://vpce-1a2b3c4d-5e6f---s3-outposts---us-east-1---vpce.amazonaws.com.rproxy.goskope.com--account-id111122223333

AWS SDKcontoh

Perbarui SDKs ke versi terbaru, dan konfigurasikan klien Anda untuk menggunakan titik akhir URL untuk mengakses kontrol S3 untuk S3 pada titik akhir API antarmuka Outposts.

Memperbarui konfigurasi lokal DNS

Saat menggunakan DNS nama khusus titik akhir untuk mengakses titik akhir antarmuka untuk S3 pada manajemen bucket Outposts dan manajemen titik akhirAPIs, Anda tidak perlu memperbarui resolver lokal. DNS Anda dapat menyelesaikan DNS nama spesifik titik akhir dengan alamat IP pribadi titik akhir antarmuka dari S3 publik pada domain Outposts. DNS

Membuat VPC titik akhir untuk S3 di Outposts

Untuk membuat titik akhir VPC antarmuka untuk S3 di Outposts, lihat Membuat titik VPC akhir di Panduan.AWS PrivateLink

Membuat kebijakan bucket dan kebijakan VPC endpoint untuk S3 di Outposts

Anda dapat melampirkan kebijakan endpoint ke VPC endpoint yang mengontrol akses ke S3 di Outposts. Anda juga dapat menggunakan aws:sourceVpce kondisi di kebijakan bucket S3 pada Outposts untuk membatasi akses ke bucket tertentu dari titik akhir tertentu. VPC Dengan kebijakan VPC endpoint, Anda dapat mengontrol akses ke S3 pada manajemen bucket Outposts dan manajemen APIs endpoint. APIs Dengan kebijakan bucket, Anda dapat mengontrol akses ke manajemen bucket S3 on Outposts. APIs Namun, Anda tidak dapat mengelola akses ke tindakan objek untuk S3 di aws:sourceVpce Outposts menggunakan.

Kebijakan akses untuk S3 di Outposts menentukan informasi berikut:

-

AWS Identity and Access Management (IAM) Prinsipal yang tindakannya diizinkan atau ditolak.

-

Tindakan kontrol S3 yang diizinkan atau ditolak.

-

Sumber daya S3 di Outposts di mana tindakan diizinkan atau ditolak.

Contoh berikut menunjukkan kebijakan yang membatasi akses ke bucket atau titik akhir. Untuk informasi selengkapnya tentang VPC konektivitas, lihat opsi Network-to-VPC konektivitas di AWS whitepaper Opsi Konektivitas Amazon Virtual Private Cloud.

penting

-

Saat menerapkan contoh kebijakan untuk VPC titik akhir yang dijelaskan di bagian ini, Anda dapat memblokir akses ke bucket tanpa bermaksud melakukannya. Izin bucket yang membatasi akses bucket ke koneksi yang berasal dari VPC endpoint Anda dapat memblokir semua koneksi ke bucket. Untuk informasi tentang cara memperbaiki masalah ini, lihat Kebijakan bucket saya memiliki ID VPC titik akhir VPC atau salah. Bagaimana saya dapat memperbaiki kebijakan tersebut sehingga saya dapat mengakses bucket?

dalam Dukungan Pusat Pengetahuan. -

Sebelum menggunakan contoh kebijakan bucket berikut, ganti ID VPC endpoint dengan nilai yang sesuai untuk kasus penggunaan Anda. Jika tidak, Anda tidak akan dapat mengakses bucket Anda.

-

Jika kebijakan Anda hanya mengizinkan akses ke bucket S3 di Outposts dari titik akhir VPC tertentu, kebijakan akan menonaktifkan akses konsol untuk bucket tersebut karena permintaan konsol tidak berasal dari titik akhir yang ditentukan. VPC

Topik

Contoh: Membatasi akses ke bucket tertentu dari titik akhir VPC

Anda dapat membuat kebijakan titik akhir yang membatasi akses ke bucket S3 tertentu di Outposts saja. Kebijakan berikut membatasi akses untuk GetBucketPolicy tindakan hanya ke. example-outpost-bucket

{ "Version": "2012-10-17", "Id": "Policy1415115909151", "Statement": [ { "Sid": "Access-to-specific-bucket-only", "Principal": {"AWS":"111122223333"}, "Action": "s3-outposts:GetBucketPolicy", "Effect": "Allow", "Resource": "arn:aws:s3-outposts:region:123456789012:outpost/op-01ac5d28a6a232904/bucket/example-outpost-bucket" } ] }

Contoh: Menolak akses dari VPC titik akhir tertentu dalam kebijakan bucket S3 pada Outposts

Kebijakan bucket S3 on Outposts berikut menolak akses GetBucketPolicy ke bucket melalui example-outpost-bucketvpce-1a2b3c4d

aws:sourceVpceKondisi menentukan titik akhir dan tidak memerlukan Amazon Resource Name (ARN) untuk sumber daya VPC endpoint, hanya ID endpoint. Untuk menggunakan kebijakan ini, ganti nilai contoh dengan kebijakan Anda sendiri.

{ "Version": "2012-10-17", "Id": "Policy1415115909152", "Statement": [ { "Sid": "Deny-access-to-specific-VPCE", "Principal": {"AWS":"111122223333"}, "Action": "s3-outposts:GetBucketPolicy", "Effect": "Deny", "Resource": "arn:aws:s3-outposts:region:123456789012:outpost/op-01ac5d28a6a232904/bucket/example-outpost-bucket", "Condition": { "StringEquals": {"aws:sourceVpce": "vpce-1a2b3c4d"} } } ] }