Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konsep S3 Access Grants

Alur kerja Hibah Akses S3

Alur kerja S3 Access Grants adalah:

Buat instance S3 Access Grants. Lihat Bekerja dengan instans S3 Access Grants.

Dalam instans S3 Access Grants Anda, daftarkan lokasi di data Amazon S3 Anda, dan petakan lokasi ini AWS Identity and Access Management ke IAM () peran. Lihat Mendaftarkan lokasi.

Buat hibah untuk penerima hibah, yang memberi penerima hibah akses ke sumber daya S3 Anda. Lihat Bekerja dengan hibah di S3 Access Grants.

Penerima hibah meminta kredensil sementara dari S3 Access Grants. Lihat Minta akses ke data Amazon S3 melalui S3 Access Grants.

Penerima hibah mengakses data S3 menggunakan kredensil sementara tersebut. Lihat Mengakses data S3 menggunakan kredensi yang dijual oleh S3 Access Grants.

Untuk informasi selengkapnya, lihat Memulai S3 Access Grants.

- Instans S3 Access Grants

-

Instance S3 Access Grants adalah wadah logis untuk hibah individu. Saat Anda membuat instance S3 Access Grants, Anda harus menentukan. Wilayah AWS Masing-masing Wilayah AWS di dalam Anda Akun AWS dapat memiliki satu instance S3 Access Grants. Untuk informasi selengkapnya, lihat Bekerja dengan instans S3 Access Grants.

Jika Anda ingin menggunakan S3 Access Grants untuk memberikan akses ke identitas pengguna dan grup dari direktori perusahaan Anda, Anda juga harus mengaitkan instance S3 Access Grants Anda dengan sebuah instance. AWS IAM Identity Center Untuk informasi selengkapnya, lihat S3 Access Grants dan identitas direktori perusahaan.

Instance S3 Access Grants yang baru dibuat kosong. Anda harus mendaftarkan lokasi dalam instance, yang dapat berupa jalur default S3 (

s3://), bucket, atau awalan dalam bucket. Setelah Anda mendaftarkan setidaknya satu lokasi, Anda dapat membuat hibah akses yang memberikan akses ke data di lokasi terdaftar ini. - Lokasi

-

Akses S3 Memberikan lokasi memetakan bucket atau awalan ke peran (). AWS Identity and Access Management IAM S3 Access Grants mengasumsikan IAM peran ini untuk menjual kredensil sementara kepada penerima hibah yang mengakses lokasi tertentu. Anda harus terlebih dahulu mendaftarkan setidaknya satu lokasi di instans S3 Access Grants sebelum Anda dapat membuat hibah akses.

Kami menyarankan Anda mendaftarkan lokasi default (

s3://) dan memetakannya ke IAM peran. Lokasi di jalur S3 default (s3://) mencakup akses ke semua bucket S3 Anda di akun Anda Wilayah AWS . Saat membuat hibah akses, Anda dapat mempersempit cakupan hibah menjadi bucket, awalan, atau objek di dalam lokasi default.Kasus penggunaan manajemen akses yang lebih kompleks mungkin mengharuskan Anda untuk mendaftar lebih dari lokasi default. Beberapa contoh kasus penggunaan tersebut adalah:

-

Anggaplah bahwa

amzn-s3-demo-bucketadalah lokasi terdaftar di instance S3 Access Grants Anda dengan IAM peran yang dipetakan padanya, tetapi IAM peran ini ditolak akses ke awalan tertentu di dalam bucket. Dalam hal ini, Anda dapat mendaftarkan awalan yang tidak dapat diakses IAM peran sebagai lokasi terpisah dan memetakan lokasi tersebut ke IAM peran yang berbeda dengan akses yang diperlukan. -

Misalkan Anda ingin membuat hibah yang membatasi akses hanya ke pengguna dalam titik akhir virtual private cloud (VPC). Dalam hal ini, Anda dapat mendaftarkan lokasi untuk bucket di mana IAM peran membatasi akses ke titik VPC akhir. Kemudian, ketika penerima hibah meminta kredensil S3 Access Grants, S3 Access Grants mengasumsikan peran lokasi untuk menjual kredenal sementara. IAM Kredensi ini akan menolak akses ke bucket tertentu kecuali penelepon berada dalam titik akhir. VPC Izin penolakan ini diterapkan selain izin regulerREAD,WRITE, atau READWRITE yang ditentukan dalam hibah.

Jika kasus penggunaan Anda mengharuskan Anda mendaftarkan beberapa lokasi di instans S3 Access Grants, Anda dapat mendaftarkan salah satu dari berikut ini:

Lokasi S3 default ()

s3://Ember (misalnya,

amzn-s3-demo-bucket) atau beberapa emberSebuah ember dan awalan (misalnya,

amzn-s3-demo-bucket/prefix*

Untuk jumlah maksimum lokasi yang dapat Anda daftarkan di instans S3 Access Grants, lihat. Batasan S3 Access Grants Untuk informasi selengkapnya tentang mendaftarkan lokasi S3 Access Grants, lihat. Mendaftarkan lokasi

Setelah Anda mendaftarkan lokasi pertama di instans S3 Access Grants, instans Anda masih tidak memiliki hibah akses individual di dalamnya. Jadi, belum ada akses yang diberikan ke data S3 Anda. Anda sekarang dapat membuat hibah akses untuk memberikan akses. Untuk informasi selengkapnya tentang membuat hibah, lihatBekerja dengan hibah di S3 Access Grants.

-

- Izin

-

Hibah individu dalam instans S3 Access Grants memungkinkan identitas IAM tertentu—kepala sekolah, atau pengguna atau grup di direktori perusahaan—untuk mendapatkan akses di dalam lokasi yang terdaftar di instans S3 Access Grants Anda.

Saat Anda membuat hibah, Anda tidak perlu memberikan akses ke seluruh lokasi yang terdaftar. Anda dapat mempersempit ruang lingkup akses hibah di dalam suatu lokasi. Jika lokasi terdaftar adalah jalur S3 default (

s3://), Anda harus mempersempit cakupan hibah ke bucket, awalan dalam bucket, atau objek tertentu. Jika lokasi hibah yang terdaftar adalah bucket atau awalan, maka Anda dapat memberikan akses ke seluruh bucket atau awalan, atau Anda dapat secara opsional mempersempit cakupan hibah ke awalan, subprefiks, atau objek.Dalam hibah, Anda juga mengatur tingkat akses hibah keREAD,WRITE, atauREADWRITE. Misalkan Anda memiliki hibah yang memberikan

01234567-89ab-cdef-0123-456789abcdefREAD akses grup direktori perusahaan ke buckets3://. Pengguna dalam grup ini dapat memiliki READ akses ke setiap objek yang memiliki nama kunci objek yang dimulai dengan awalanamzn-s3-demo-bucket/projects/items/*projects/items/dalam ember bernamaamzn-s3-demo-bucket.Untuk jumlah maksimum hibah yang dapat Anda buat di instance S3 Access Grants, lihat. Batasan S3 Access Grants Untuk informasi selengkapnya tentang membuat hibah, lihatMembuat pemberian.

- Akses S3 memberikan kredensial sementara

-

Setelah Anda membuat hibah, aplikasi resmi yang menggunakan identitas yang ditentukan dalam hibah dapat meminta kredensi just-in-time akses. Untuk melakukan ini, aplikasi memanggil API operasi GetDataAccessS3. Penerima hibah dapat menggunakan API operasi ini untuk meminta akses ke data S3 yang telah Anda bagikan dengan mereka.

Instans S3 Access Grants mengevaluasi permintaan

GetDataAccessterhadap pemberian yang dimilikinya. Jika ada hibah yang cocok untuk pemohon, S3 Access Grants mengasumsikan IAM peran yang terkait dengan lokasi terdaftar dari hibah yang cocok. S3 Access Grants mencakup izin kredenal sementara untuk hanya mengakses bucket, awalan, atau objek S3 yang ditentukan oleh cakupan hibah.Waktu kedaluwarsa kredensyal akses sementara default menjadi 1 jam, tetapi Anda dapat mengaturnya ke nilai apa pun dari 15 menit hingga 12 jam. Lihat sesi durasi maksimum di AssumeRoleAPIreferensi.

Cara kerjanya

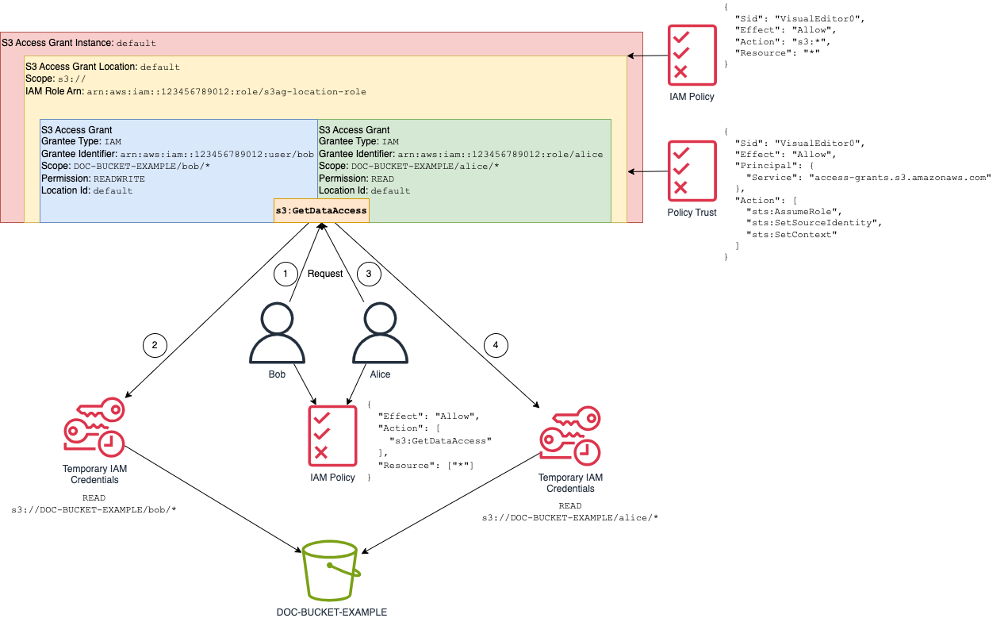

Dalam diagram berikut, lokasi Amazon S3 default dengan cakupan s3:// terdaftar dengan peran tersebutIAM. s3ag-location-role IAMPeran ini memiliki izin untuk melakukan tindakan Amazon S3 dalam akun saat kredensialnya diperoleh melalui S3 Access Grants.

Di lokasi ini, dua hibah akses individu dibuat untuk dua IAM pengguna. IAMPengguna Bob diberikan keduanya READ dan WRITE akses pada bob/ awalan di DOC-BUCKET-EXAMPLE ember. IAMPeran lain, Alice, hanya diberikan READ akses pada alice/ awalan di ember. DOC-BUCKET-EXAMPLE Hibah, berwarna biru, didefinisikan untuk Bob untuk mengakses prefiks bob/ di DOC-BUCKET-EXAMPLE bucket. Hibah, berwarna hijau, didefinisikan untuk Alice untuk mengakses prefiks alice/ di DOC-BUCKET-EXAMPLE bucket.

Ketika tiba waktunya bagi Bob untuk melakukan READ data, IAM peran yang terkait dengan lokasi hibah yang dimilikinya memanggil operasi S3 Access Grants GetDataAccessAPI. Jika Bob mencoba READ awalan atau objek S3 yang dimulai dengans3://DOC-BUCKET-EXAMPLE/bob/*, GetDataAccess permintaan mengembalikan satu set kredenal IAM sesi sementara dengan izin untuk. s3://DOC-BUCKET-EXAMPLE/bob/* Demikian pula, Bob dapat WRITE ke prefiks atau S3 Object apa pun yang dimulai dengan s3://DOC-BUCKET-EXAMPLE/bob/*, karena pemberian juga memungkinkan itu.

Demikian pula, Alice bisa READ apa saja yang dimulai dengan s3://DOC-BUCKET-EXAMPLE/alice/. Namun, jika dia mencoba WRITE apa pun ke bucket, prefiks, atau objek apa pun s3://, dia akan mendapatkan kesalahan Access Denied (403 Forbidden), karena tidak ada pemberian yang memberikannya WRITE akses ke data apa pun. Selain itu, jika Alice meminta tingkat akses apa pun (READ atau WRITE) ke data di luar s3://DOC-BUCKET-EXAMPLE/alice/, dia akan kembali menerima kesalahan Akses Ditolak.

Pola ini menskalakan ke sejumlah besar pengguna dan bucket dan menyederhanakan pengelolaan izin tersebut. Daripada mengedit kebijakan bucket S3 yang berpotensi besar setiap kali Anda ingin menambahkan atau menghapus hubungan akses prefiks pengguna individual, Anda dapat menambahkan dan menghapus masing-masing pemberian terpisah.