Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengurangi biaya SSE - KMS dengan Amazon S3 Bucket Keys

Amazon S3 Bucket Keys mengurangi biaya enkripsi sisi server Amazon S3 AWS Key Management Service dengan AWS KMS kunci () (-). SSE KMS Menggunakan kunci tingkat ember untuk SSE - KMS dapat mengurangi biaya AWS KMS permintaan hingga 99 persen dengan mengurangi lalu lintas permintaan dari Amazon S3 ke. AWS KMS Dengan beberapa klik di AWS Management Console, dan tanpa perubahan apa pun pada aplikasi klien Anda, Anda dapat mengonfigurasi bucket Anda untuk menggunakan S3 Bucket Key for SSE - KMS enkripsi pada objek baru.

catatan

Kunci Bucket S3 tidak didukung untuk enkripsi sisi server dua lapis dengan kunci AWS Key Management Service () (AWS KMS-). DSSE KMS

Tombol Bucket S3 untuk SSE - KMS

Beban kerja yang mengakses jutaan atau miliaran objek yang dienkripsi SSE - KMS dapat menghasilkan volume permintaan yang besar. AWS KMS Saat Anda menggunakan SSE - KMS untuk melindungi data Anda tanpa Kunci Bucket S3, Amazon S3 menggunakan kunci data AWS KMS individual untuk setiap objek. Dalam hal ini, Amazon S3 membuat panggilan ke AWS KMS setiap kali permintaan dibuat terhadap objek KMS -enkripsi. Untuk informasi tentang cara SSE - KMS bekerja, lihatMenggunakan enkripsi sisi server dengan AWS KMS kunci (-) SSE KMS.

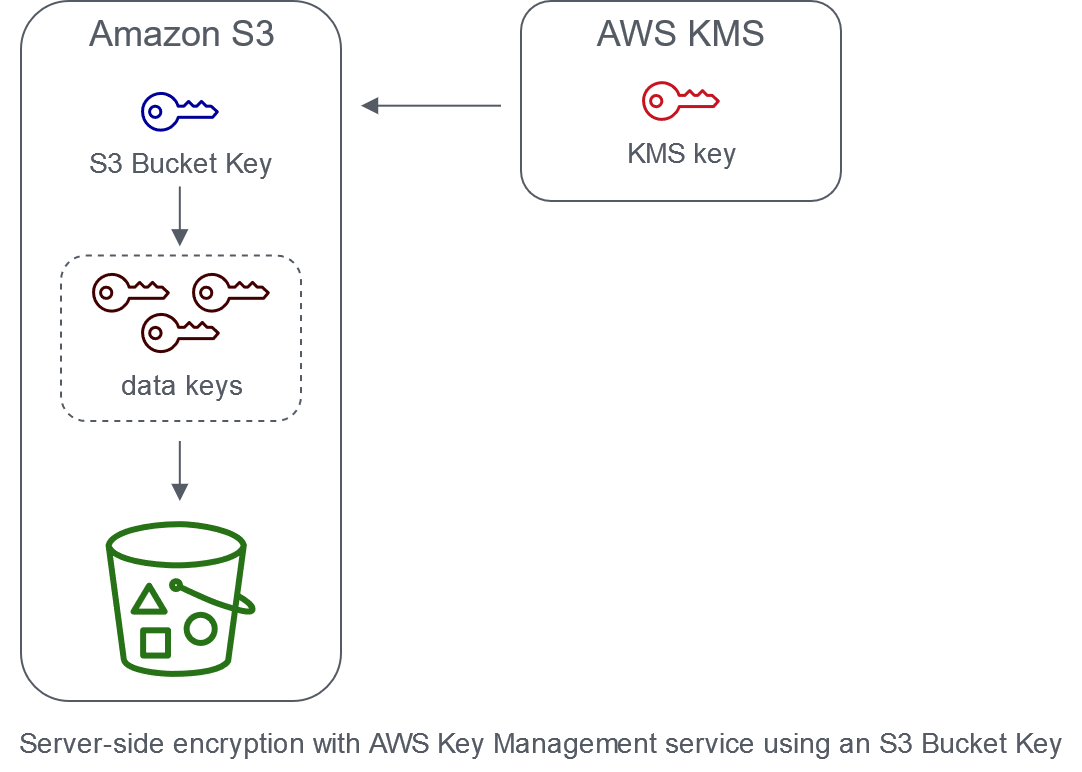

Saat Anda mengonfigurasi bucket untuk menggunakan Kunci Bucket S3 untuk SSE -KMS, AWS buat kunci tingkat ember berumur pendek dari AWS KMS, lalu simpan sementara di S3. Kunci tingkat bucket ini akan membuat kunci data untuk objek baru selama siklus hidupnya. Kunci Bucket S3 digunakan untuk jangka waktu terbatas dalam Amazon S3, mengurangi kebutuhan S3 untuk membuat permintaan AWS KMS untuk menyelesaikan operasi enkripsi. Ini mengurangi lalu lintas dari S3 menjadi AWS KMS, memungkinkan Anda mengakses objek yang AWS KMS dienkripsi di Amazon S3 dengan biaya yang lebih murah dari biaya sebelumnya.

Kunci tingkat ember unik diambil setidaknya sekali per pemohon untuk memastikan bahwa akses pemohon ke kunci ditangkap dalam suatu peristiwa. AWS KMS CloudTrail Amazon S3 memperlakukan penelepon sebagai pemohon yang berbeda ketika mereka menggunakan peran atau akun yang berbeda, atau peran yang sama dengan kebijakan pelingkupan yang berbeda. AWS KMS penghematan permintaan mencerminkan jumlah pemohon, pola permintaan, dan usia relatif dari objek yang diminta. Misalnya, jumlah pemohon yang lebih sedikit, meminta beberapa objek dalam jendela waktu terbatas, dan dienkripsi dengan kunci tingkat ember yang sama, menghasilkan penghematan yang lebih besar.

catatan

Menggunakan S3 Bucket Keys memungkinkan Anda menghemat biaya AWS KMS permintaan dengan mengurangi permintaan Anda AWS KMS untukEncrypt,GenerateDataKey, dan Decrypt operasi melalui penggunaan kunci tingkat ember. Secara desain, permintaan berikutnya yang memanfaatkan kunci tingkat ember ini tidak menghasilkan AWS KMS API permintaan atau memvalidasi akses terhadap kebijakan kunci. AWS KMS

Bila Anda mengonfigurasi Kunci Bucket S3, objek yang sudah ada di bucket tidak menggunakan kunci Bucket S3. Untuk mengonfigurasi Kunci Bucket S3 untuk objek yang sudah ada, Anda dapat menggunakan operasi CopyObject. Untuk informasi selengkapnya, lihat Mengonfigurasi Kunci Bucket S3 pada tingkat objek .

Amazon S3 hanya akan berbagi Kunci Bucket S3 untuk objek dienkripsi oleh AWS KMS key yang sama. Kunci Bucket S3 kompatibel dengan KMS kunci yang dibuat oleh AWS KMS, bahan kunci impor, dan bahan kunci yang didukung oleh toko kunci khusus.

Mengonfigurasi Kunci Bucket S3

Anda dapat mengonfigurasi bucket untuk menggunakan Kunci Bucket S3 untuk SSE - KMS pada objek baru melalui konsol Amazon S3 AWS SDKs,, AWS CLI, atau. REST API Dengan S3 Bucket Keys diaktifkan di bucket Anda, objek yang diunggah dengan kunci spesifik yang berbeda akan menggunakan KMS Kunci SSE Bucket S3 miliknya sendiri. Terlepas dari pengaturan Kunci Bucket S3 Anda, Anda dapat menyertakan header x-amz-server-side-encryption-bucket-key-enabled dengan nilai true atau false atau dalam permintaan Anda, untuk mengganti pengaturan bucket.

Sebelum mengonfigurasi bucket untuk menggunakan Kunci Bucket S3, tinjau Perubahan yang perlu diperhatikan sebelum mengaktifkan Kunci Bucket S3.

Mengonfigurasi Kunci Bucket S3 menggunakan konsol Amazon S3

Saat membuat bucket baru, Anda dapat mengonfigurasi bucket untuk menggunakan Kunci Bucket S3 untuk SSE - KMS pada objek baru. Anda juga dapat mengonfigurasi bucket yang ada untuk menggunakan Kunci Bucket S3 untuk SSE - KMS pada objek baru dengan memperbarui properti bucket Anda.

Untuk informasi selengkapnya, lihat Mengonfigurasi bucket Anda untuk menggunakan Kunci Bucket S3 dengan SSE - KMS untuk objek baru.

RESTAPI, AWS CLI, dan AWS SDK dukungan untuk S3 Bucket Keys

Anda dapat menggunakan RESTAPI, AWS CLI, atau AWS SDK mengonfigurasi bucket agar menggunakan Kunci Bucket S3 untuk SSE - KMS pada objek baru. Anda juga dapat mengaktifkan Kunci Bucket S3 pada tingkat objek.

Untuk informasi selengkapnya, lihat berikut ini:

APIOperasi berikut mendukung S3 Bucket Keys untuk SSE -KMS:

-

-

ServerSideEncryptionRulemenerima parameterBucketKeyEnableduntuk mengaktifkan dan menonaktifkan Kunci Bucket S3.

-

-

-

ServerSideEncryptionRulemengembalikan pengaturan untukBucketKeyEnabled.

-

-

PutObject, CopyObject, CreateMultipartUpload, dan POSTObjek

-

Anda dapat menggunakan header permintaan

x-amz-server-side-encryption-bucket-key-enableduntuk mengaktifkan atau menonaktifkan Kunci Bucket S3 pada tingkat objek.

-

-

HeadObject, GetObject, UploadPartCopy, UploadPart, dan CompleteMultipartUpload

-

Respons header

x-amz-server-side-encryption-bucket-key-enabledmenunjukkan jika Kunci Bucket S3 diaktifkan atau dinonaktifkan untuk sebuah objek.

-

Bekerja dengan AWS CloudFormation

Di AWS CloudFormation, AWS::S3::Bucket sumber daya menyertakan properti enkripsi yang disebut BucketKeyEnabled yang dapat Anda gunakan untuk mengaktifkan atau menonaktifkan Kunci Bucket S3.

Untuk informasi selengkapnya, lihat Menggunakan AWS CloudFormation.

Perubahan yang perlu diperhatikan sebelum mengaktifkan Kunci Bucket S3

Sebelum mengaktifkan Kunci Bucket S3, perhatikan perubahan terkait berikut ini:

IAMatau kebijakan AWS KMS utama

Jika kebijakan AWS Identity and Access Management (IAM) atau kebijakan AWS KMS kunci yang ada menggunakan objek Amazon Resource Name (ARN) sebagai konteks enkripsi untuk mempersempit atau membatasi akses ke KMS kunci Anda, kebijakan ini tidak akan berfungsi dengan Kunci Bucket S3. S3 Bucket Keys menggunakan bucket ARN sebagai konteks enkripsi. Sebelum Anda mengaktifkan Kunci Bucket S3, perbarui IAM kebijakan atau kebijakan AWS KMS utama Anda untuk menggunakan bucket Anda ARN sebagai konteks enkripsi.

Untuk informasi selengkapnya tentang konteks enkripsi dan Kunci Bucket S3, lihat Konteks enkripsi.

CloudTrail acara untuk AWS KMS

Setelah mengaktifkan Kunci Bucket S3, AWS KMS CloudTrail peristiwa akan mencatat bucket Anda, ARN bukan objek ARN Anda. Selain itu, Anda melihat lebih sedikit KMS CloudTrail peristiwa untuk SSE - KMS objek di log Anda. Karena materi utama dibatasi waktu di Amazon S3, lebih sedikit permintaan yang dibuat. AWS KMS

Menggunakan kunci Bucket S3 dengan replikasi

Anda dapat menggunakan Kunci Bucket S3 dengan Same-Region Replication (SRR) dan Cross-Region Replication (). CRR

Ketika Amazon S3 mereplikasi objek terenkripsi, umumnya mempertahankan pengaturan enkripsi objek replika di bucket tujuan. Namun, jika objek sumber tidak dienkripsi dan bucket tujuan Anda menggunakan enkripsi default atau Kunci Bucket S3, Amazon S3 mengenkripsi objek dengan konfigurasi bucket tujuan.

Contoh berikut menggambarkan bagaimana Kunci Bucket S3 bekerja dengan replikasi. Untuk informasi selengkapnya, lihat Mereplikasi objek terenkripsi (SSE-S3, SSE -, -KMS, -C) DSSE KMS SSE.

contoh Contoh 1–Sumber objek menggunakan Kunci Bucket S3, bucket tujuan menggunakan enkripsi default

Jika objek sumber Anda menggunakan Kunci Bucket S3 tetapi bucket tujuan Anda menggunakan enkripsi default dengan SSE -KMS, objek replika mempertahankan setelan enkripsi S3 Bucket Key di bucket tujuan. Bucket tujuan masih menggunakan enkripsi default dengan SSE -KMS.

contoh Contoh 2 — Objek sumber tidak dienkripsi; bucket tujuan menggunakan Kunci Bucket S3 dengan - SSE KMS

Jika objek sumber Anda tidak dienkripsi dan bucket tujuan menggunakan Kunci Bucket S3 dengan SSE -KMS, objek replika dienkripsi menggunakan Kunci Bucket S3 dengan - di bucket tujuan. SSE KMS Ini menghasilkan objek sumber ETag yang berbeda dari objek replika ETag. Anda harus memperbarui aplikasi yang menggunakan ETag untuk mengakomodasi perbedaan ini.

Bekerja dengan Kunci Bucket S3

Untuk informasi lebih lanjut tentang mengaktifkan dan bekerja dengan Kunci Bucket S3, lihat bagian berikut: