Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWS PrivateLink untuk Amazon S3

Dengan AWS PrivateLink Amazon S3, Anda dapat menyediakan titik akhir VPC antarmuka (titik akhir antarmuka) di cloud pribadi virtual (VPC) Anda. Titik akhir ini dapat diakses secara langsung dari aplikasi yang ada di tempat melalui VPN dan AWS Direct Connect, atau dalam pengintipan VPC yang berbeda Wilayah AWS .

Endpoint antarmuka diwakili oleh satu atau lebih antarmuka jaringan elastis (ENIs) yang diberi alamat IP pribadi dari subnet di VPC Anda. Permintaan ke Amazon S3 melalui titik akhir antarmuka tetap berada di jaringan Amazon. Anda juga dapat mengakses titik akhir antarmuka di VPC Anda dari aplikasi lokal AWS Direct Connect melalui AWS Virtual Private Network atau ().AWS VPN Untuk informasi selengkapnya tentang cara menghubungkan VPC dengan jaringan on-premise Anda, lihat AWS Direct Connect Panduan Pengguna dan AWS Site-to-Site VPN Panduan Pengguna.

Untuk informasi umum tentang titik akhir antarmuka, lihat Antarmuka titik akhir VPC (AWS PrivateLink) dalam Panduan AWS PrivateLink .

Topik

Jenis titik akhir VPC untuk Amazon S3

Anda dapat menggunakan dua jenis titik akhir VPC untuk mengakses Amazon S3: titik akhir gateway dan titik akhir antarmuka (dengan menggunakan). AWS PrivateLinkTitik akhir gateway adalah gateway yang Anda tentukan dalam tabel rute untuk mengakses Amazon S3 dari VPC melalui jaringan. AWS Titik akhir antarmuka memperluas fungsionalitas titik akhir gateway dengan menggunakan alamat IP pribadi untuk merutekan permintaan ke Amazon S3 dari dalam VPC Anda, di tempat, atau dari VPC di tempat lain dengan menggunakan peering VPC atau. Wilayah AWS AWS Transit Gateway Untuk informasi selengkapnya, lihat Apa itu peering VPC? dan Transit Gateway vs Peering VPC.

Titik akhir antarmuka kompatibel dengan titik akhir gateway. Jika Anda memiliki titik akhir gateway yang ada di VPC, Anda dapat menggunakan kedua jenis titik akhir di VPC yang sama.

|

Titik akhir gateway untuk Amazon S3 |

Titik akhir antarmuka untuk Amazon S3 |

|---|---|

|

Dalam kedua kasus, lalu lintas jaringan Anda tetap berada di AWS jaringan. |

|

|

Gunakan alamat IP publik Amazon S3 |

Gunakan alamat IP privat dari VPC Anda untuk mengakses Amazon S3 |

|

Gunakan nama Amazon S3 DNS yang sama |

|

|

Jangan izinkan mengakses dari on-premise |

Izinkan mengakses dari on-premise |

|

Jangan izinkan akses dari yang lain Wilayah AWS |

Izinkan akses dari VPC di VPC lain Wilayah AWS dengan menggunakan VPC peering atau AWS Transit Gateway |

|

Tidak ditagih |

Ditagih |

Untuk informasi selengkapnya tentang titik akhir gateway, lihat Titik akhir VPC Gateway dalam Panduan AWS PrivateLink .

Pembatasan dan batasan AWS PrivateLink untuk Amazon S3

Batasan VPC berlaku AWS PrivateLink untuk Amazon S3. Untuk informasi selengkapnya, lihat Pertimbangan antarmuka titik akhir dan AWS PrivateLink kuota dalam AWS PrivateLink Panduan. Selain itu, larangan berikut juga berlaku.

AWS PrivateLink untuk Amazon S3 tidak mendukung yang berikut:

-

Menggunakan CopyObjectatau UploadPartCopydi antara ember dalam berbagai Wilayah AWS

-

Keamanan Lapisan Transportasi (TLS) 1.0

-

Keamanan Lapisan Pengangkutan (TLS) 1.1

-

Keamanan Lapisan Transportasi (TLS) 1.3

Membuat titik akhir VPC

Untuk membuat titik akhir antarmuka VPC, lihat Membuat titik akhir VPC dalam AWS PrivateLink Panduan.

Mengakses titik akhir antarmuka Amazon S3

Saat Anda membuat titik akhir antarmuka, Amazon S3 menghasilkan dua jenis nama DNS S3 khusus titik akhir: Regional dan zonal.

-

Nama DNS Regional mencakup ID titik akhir VPC unik, pengenal layanan, Wilayah AWS dan namanya.

vpce.amazonaws.com.rproxy.goskope.comSebagai contoh, untuk ID titik akhir VPCvpce-1a2b3c4dvpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com -

Nama DNS Zonal mencakup Zona Ketersediaan—misalnya,

vpce-1a2b3c4d-5e6f-us-east-1a.s3.us-east-1.vpce.amazonaws.com

Nama DNS S3 spesifik titik akhir dapat diselesaikan dari domain DNS publik S3.

DNS privat

Opsi DNS privat untuk titik akhir antarmuka VPC menyederhanakan perutean lalu lintas S3 melalui titik akhir VPC dan membantu Anda memanfaatkan jalur jaringan dengan biaya terendah yang tersedia untuk aplikasi Anda. Anda dapat menggunakan opsi DNS privat untuk merutekan lalu lintas S3 Regional tanpa memperbarui klien S3 Anda untuk menggunakan nama DNS spesifik titik akhir dari titik akhir antarmuka Anda, atau mengelola infrastruktur DNS. Dengan mengaktifkan nama DNS pribadi, kueri DNS S3 Regional menyelesaikan ke alamat IP pribadi AWS PrivateLink untuk titik akhir berikut:

-

Titik akhir bucket regional (misalnya,

s3.us-east-1.amazonaws.com) -

Kontrol titik akhir (misalnya,

s3-control.us-east-1.amazonaws.com) -

Titik akhir titik akses (misalnya,

s3-accesspoint.us-east-1.amazonaws.com)

AWS PrivateLink untuk Amazon S3 tidak mendukung Menggunakan titik akhir tumpukan ganda Amazon S3. Jika Anda menggunakan nama DNS dual-stack S3 sebagai nama DNS pribadi, IPv6 lalu lintas Anda akan dihapus atau, jika virtual private cloud (VPC) Anda memiliki gateway internet, IPv6 lalu lintas Anda akan diarahkan melalui gateway internet di VPC Anda.

Jika Anda memiliki titik akhir gateway di VPC Anda, Anda dapat secara otomatis merutekan permintaan dalam VPC melalui titik akhir gateway S3 yang ada dan on-premise melalui titik akhir antarmuka Anda. Pendekatan ini memungkinkan Anda untuk mengoptimalkan biaya jaringan Anda dengan menggunakan titik akhir gateway, yang tidak ditagih, untuk lalu lintas in-VPC Anda. Aplikasi lokal Anda dapat digunakan AWS PrivateLink dengan bantuan titik akhir Resolver masuk. Amazon menyediakan server DNS, yang disebut Resolver Route 53, untuk VPC Anda. Titik akhir Resolver masuk meneruskan kueri DNS dari jaringan on-premise ke Resolver Route 53.

penting

Untuk memanfaatkan jalur jaringan dengan biaya terendah saat menggunakan Aktifkan DNS pribadi hanya untuk titik akhir masuk, titik akhir gateway harus ada di VPC Anda. Kehadiran titik akhir gateway membantu memastikan bahwa lalu lintas dalam VPC selalu merutekan melalui jaringan AWS pribadi saat opsi Aktifkan DNS pribadi hanya untuk titik akhir masuk dipilih. Anda harus mempertahankan titik akhir gateway ini sementara Anda memiliki opsi Aktifkan DNS pribadi hanya untuk titik akhir masuk yang dipilih. Jika Anda ingin menghapus titik akhir gateway Anda, Anda harus terlebih dahulu menghapus Aktifkan DNS pribadi hanya untuk titik akhir masuk.

Jika Anda ingin memperbarui titik akhir antarmuka yang ada ke Aktifkan DNS pribadi hanya untuk titik akhir masuk, konfirmasikan terlebih dahulu bahwa VPC Anda memiliki titik akhir gateway S3. Untuk informasi selengkapnya tentang titik akhir gateway dan mengelola nama DNS privat, lihat Titik akhir VPC Gateway dan Kelola nama DNS masing-masing di Panduan AWS PrivateLink .

Opsi Aktifkan DNS pribadi hanya untuk titik akhir masuk hanya tersedia untuk layanan yang mendukung titik akhir gateway.

Untuk informasi selengkapnya tentang membuat titik akhir VPC yang menggunakan Aktifkan DNS privat hanya untuk titik akhir yang masuk, lihat Membuat titik akhir antarmuka di Panduan AWS PrivateLink .

Menggunakan konsol VPC

Di konsol Anda memiliki dua opsi: Aktifkan nama DNS dan Aktifkan DNS pribadi hanya untuk titik akhir masuk. Aktifkan nama DNS adalah opsi yang didukung oleh AWS PrivateLink. Dengan menggunakan opsi Aktifkan nama DNS, Anda dapat menggunakan konektivitas pribadi Amazon ke Amazon S3, sambil membuat permintaan ke nama DNS titik akhir publik default. Ketika opsi ini diaktifkan, pelanggan dapat memanfaatkan jalur jaringan biaya terendah yang tersedia untuk aplikasi mereka.

Saat Anda mengaktifkan nama DNS pribadi pada titik akhir antarmuka VPC yang ada atau baru untuk Amazon S3, opsi Aktifkan DNS pribadi hanya untuk titik akhir masuk dipilih secara default. Jika opsi ini dipilih, aplikasi Anda hanya menggunakan titik akhir antarmuka untuk lalu lintas on-premise Anda. Lalu lintas in-VPC ini secara otomatis menggunakan titik akhir gateway berbiaya lebih rendah. Atau, Anda dapat menghapus Aktifkan DNS pribadi hanya untuk titik akhir masuk untuk merutekan semua permintaan S3 melalui titik akhir antarmuka Anda.

Menggunakan AWS CLI

Jika Anda tidak menentukan nilai untuk PrivateDnsOnlyForInboundResolverEndpoint, itu akan secara default diatur ke true. Namun, sebelum VPC Anda menerapkan pengaturan Anda, VPC melakukan pemeriksaan untuk memastikan bahwa Anda memiliki titik akhir gateway yang ada di VPC. Jika titik akhir gateway ada di VPC, panggilan berhasil. Jika tidak, Anda akan melihat pesan kesalahan berikut ini:

Untuk disetel PrivateDnsOnlyForInboundResolverEndpoint ke true, VPC vpce_id harus memiliki titik akhir gateway untuk layanan.

Untuk titik akhir Antarmuka VPC baru

Gunakan atribut private-dns-enabled dan dns-options untuk mengaktifkan DNS pribadi melalui baris perintah. Opsi PrivateDnsOnlyForInboundResolverEndpoint dalam atribut dns-options harus diatur ke true. Ganti user input placeholders

aws ec2 create-vpc-endpoint \ --regionus-east-1\ --service-names3-service-name\ --vpc-idclient-vpc-id\ --subnet-idsclient-subnet-id\ --vpc-endpoint-type Interface \ --private-dns-enabled \ --ip-address-typeip-address-type\ --dns-options PrivateDnsOnlyForInboundResolverEndpoint=true \ --security-group-idsclient-sg-id

Untuk titik akhir VPC yang ada

Jika Anda ingin menggunakan DNS pribadi untuk titik akhir VPC yang ada, gunakan perintah contoh berikut dan ganti dengan informasi Anda user input placeholders

aws ec2 modify-vpc-endpoint \ --regionus-east-1\ --vpc-endpoint-idclient-vpc-id\ --private-dns-enabled \ --dns-options PrivateDnsOnlyForInboundResolverEndpoint=false

Jika Anda ingin memperbarui titik akhir VPC yang ada untuk mengaktifkan DNS pribadi hanya untuk Inbound Resolver, gunakan contoh berikut dan ganti nilai sampel dengan milik Anda sendiri.

aws ec2 modify-vpc-endpoint \ --regionus-east-1\ --vpc-endpoint-idclient-vpc-id\ --private-dns-enabled \ --dns-options PrivateDnsOnlyForInboundResolverEndpoint=true

Mengakses bucket, titik akses, serta operasi API Amazon S3 Control dari titik akhir antarmuka S3

Anda dapat menggunakan AWS CLI atau AWS SDKs untuk mengakses bucket, titik akses S3, dan operasi API Kontrol Amazon S3 melalui titik akhir antarmuka S3.

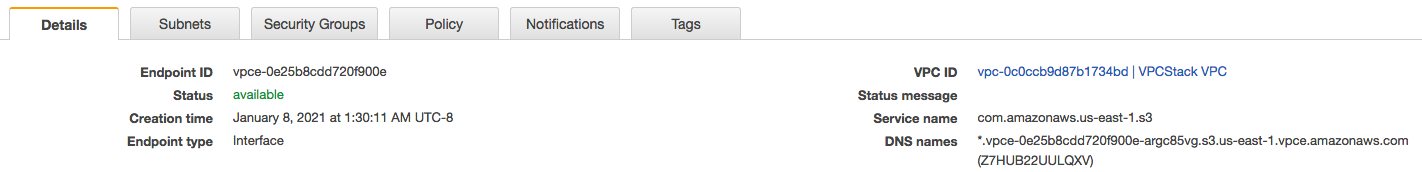

Citra berikut menunjukkan konsol VPC tab Detail, di mana Anda dapat menemukan nama DNS titik akhir VPC. Dalam contoh ini, ID titik akhir VPC (vpce-id) adalah vpce-0e25b8cdd720f900e dan Nama DNS adalah *.vpce-0e25b8cdd720f900e-argc85vg.s3.us-east-1.vpce.amazonaws.com.

Saat menggunakan nama DNS untuk mengakses sumber daya, ganti * dengan nilai yang sesuai. Nilai yang sesuai untuk digunakan sebagai pengganti * adalah sebagai berikut:

-

bucket -

accesspoint -

control

Misalnya, untuk mengakses bucket, gunakan nama DNS seperti ini:

bucket.vpce-0e25b8cdd720f900e-argc85vg.s3.us-east-1.vpce.amazonaws.com

Untuk contoh cara menggunakan nama DNS untuk mengakses bucket, titik akses, dan operasi API Kontrol Amazon S3, lihat bagian berikut dari AWS CLI contoh dan AWS Contoh SDK.

Untuk informasi selengkapnya tentang cara melihat nama DNS kustom titik akhir Anda, lihat Melihat konfigurasi nama DNS privat layanan titik akhir dalam Panduan Pengguna VPC.

AWS CLI contoh

Untuk mengakses bucket S3, titik akses S3, atau operasi API Kontrol Amazon S3 melalui titik akhir antarmuka S3 dalam AWS CLI perintah, gunakan dan parameter. --region --endpoint-url

Contoh: Gunakan URL titik akhir untuk daftar objek dalam bucket Anda

Pada contoh berikut, ganti nama bucket my-bucketus-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com

aws s3 ls s3://my-bucket/ --regionus-east-1--endpoint-url https://bucket.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com

Contoh: Gunakan URL titik akhir untuk membuat daftar objek dari titik akses

-

Metode 1—Menggunakan Amazon Resource Name (ARN) dari titik akses dengan titik akhir titik akses

Ganti ARN

us-east-1:123456789012:accesspoint/accesspointexamplenameus-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.comaws s3api list-objects-v2 --bucket arn:aws:s3:us-east-1:123456789012:accesspoint/accesspointexamplename--regionus-east-1--endpoint-url https://accesspoint.vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.comJika Anda tidak berhasil menjalankan perintah, perbarui AWS CLI ke versi terbaru dan coba lagi. Untuk informasi selengkapnya tentang petunjuk pemutsufiks, lihat Menginstal atau memperbarui versi terbaru AWS CLI dalam AWS Command Line Interface Panduan Pengguna.

-

Metode 2—Menggunakan alias titik akses dengan titik akhir bucket regional

Dalam contoh berikut, ganti alias titik akses

accesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3aliasus-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.comaws s3api list-objects-v2 --bucketaccesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3alias--regionus-east-1--endpoint-url https://bucket.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com -

Metode 3—Menggunakan alias titik akses dengan titik akhir titik akses

Pertama, untuk membuat titik akhir S3 dengan bucket yang disertakan sebagai bagian dari nama host, atur gaya pengalamatan

virtualaws s3apiuntuk digunakan. Untuk informasi selengkapnyaAWS configure, lihat Pengaturan konfigurasi dan file kredensial di Panduan AWS Command Line Interface Pengguna.aws configure set default.s3.addressing_style virtualKemudian, dalam contoh berikut, ganti alias titik akses

accesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3aliasus-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.comaws s3api list-objects-v2 --bucketaccesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3alias--regionus-east-1--endpoint-url https://accesspoint.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com

Contoh: Gunakan URL titik akhir untuk mendaftarkan tugas dengan operasi API kontrol S3

Dalam contoh berikut, ganti Wilayah us-east-1vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.com12345678

aws s3control --regionus-east-1--endpoint-url https://control.vpce-1a2b3c4d-5e6f---s3---us-east-1---vpce.amazonaws.com.rproxy.goskope.comlist-jobs --account-id12345678

AWS Contoh SDK

Untuk mengakses bucket S3, titik akses S3, atau operasi API Kontrol Amazon S3 melalui titik akhir antarmuka S3 saat menggunakan AWS SDKs, perbarui ke versi terbaru. SDKs Kemudian konfigurasikan klien Anda untuk menggunakan URL titik akhir untuk mengakses bucket, titik akses, atau operasi API Kontrol Amazon S3 melalui titik akhir antarmuka S3.

Memperbarui konfigurasi DNS on-premise

Saat menggunakan nama DNS kustom titik akhir untuk mengakses titik akhir antarmuka untuk Amazon S3, Anda tidak perlu memperbarui penyelesai DNS on-premise Anda. Anda dapat menyelesaikan nama DNS titik akhir kustom dengan alamat IP privat titik akhir antarmuka dari domain Amazon S3 DNS publik.

Menggunakan titik akhir antarmuka untuk mengakses Amazon S3 tanpa titik akhir gateway atau gateway internet di VPC

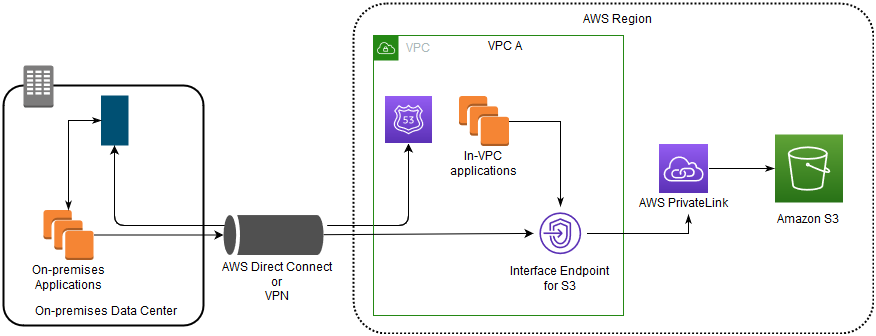

Titik akhir antarmuka di VPC Anda dapat merutekan kedua aplikasi di VPC dan aplikasi on-premise ke Amazon S3 melalui jaringan Amazon, seperti yang digambarkan dalam diagram berikut.

Diagram ini menggambarkan hal sebagai berikut:

-

Jaringan lokal Anda menggunakan AWS Direct Connect atau menyambung AWS VPN ke VPC A.

-

Aplikasi Anda on-premise dan di VPC A menggunakan nama DNS titik akhir kustom untuk mengakses Amazon S3 melalui titik akhir antarmuka S3.

-

Aplikasi lokal mengirim data ke titik akhir antarmuka di VPC melalui AWS Direct Connect (atau). AWS VPN AWS PrivateLink memindahkan data dari titik akhir antarmuka ke Amazon S3 melalui AWS jaringan.

-

Aplikasi in-vPC juga mengirim lalu lintas ke titik akhir antarmuka. AWS PrivateLink memindahkan data dari titik akhir antarmuka ke Amazon S3 melalui AWS jaringan.

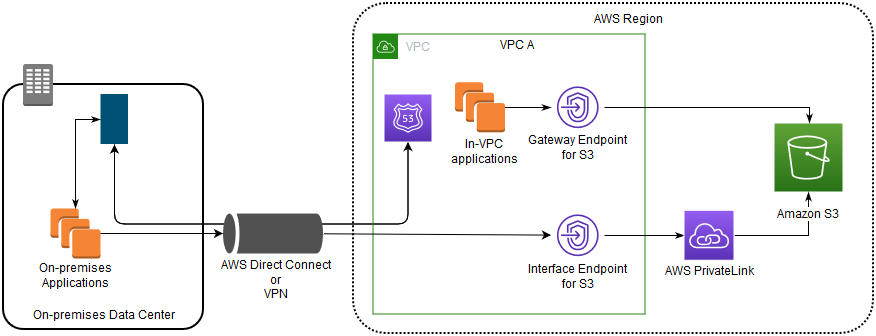

Menggunakan titik akhir gateway dan antarmuka titik akhir bersama-sama dalam VPC yang sama untuk mengakses Amazon S3

Anda dapat membuat titik akhir antarmuka dan mempertahankan titik akhir gateway yang ada di VPC yang sama, seperti yang ditunjukkan diagram berikut. Dengan mengambil pendekatan ini, Anda mengizinkan aplikasi dalam VPC untuk terus mengakses Amazon S3 melalui titik akhir gateway, yang tidak ditagih. Kemudian, hanya aplikasi on-premise Anda yang akan menggunakan titik akhir antarmuka untuk mengakses Amazon S3. Untuk mengakses S3 dengan cara ini, Anda harus memperbarui aplikasi lokal Anda untuk menggunakan nama DNS kustom titik akhir untuk Amazon S3.

Diagram ini menggambarkan hal sebagai berikut:

-

Aplikasi lokal menggunakan nama DNS khusus titik akhir untuk mengirim data ke titik akhir antarmuka dalam VPC melalui (atau). AWS Direct Connect AWS VPN AWS PrivateLink memindahkan data dari titik akhir antarmuka ke Amazon S3 melalui AWS jaringan.

-

Menggunakan nama Amazon S3 Regional default, aplikasi in-VPC mengirim data ke titik akhir gateway yang terhubung ke Amazon S3 melalui jaringan. AWS

Untuk informasi selengkapnya tentang titik akhir gateway, lihat Gateway titik akhir VPC di Panduan Pengguna VPC.

Membuat kebijakan titik akhir VPC untuk Amazon S3

Anda dapat melampirkan kebijakan titik akhir ke titik akhir VPC yang mengendalikan akses ke Amazon S3. Kebijakan titik akhir mencantumkan informasi berikut:

-

Prinsip AWS Identity and Access Management (IAM) yang dapat melakukan tindakan

-

Tindakan-tindakan yang dapat dilakukan

-

Sumber daya yang padanya tindakan dapat dilakukan

Anda juga dapat menggunakan kebijakan bucket Amazon S3 untuk membatasi akses ke bucket tertentu dari titik akhir VPC tertentu menggunakan syarat aws:sourceVpce dalam kebijakan bucket Anda. Contoh berikut menunjukkan kebijakan yang membatasi akses ke bucket atau titik akhir.

Topik

Contoh: Membatasi Akses ke bucket kustom dari titik akhir VPC

Anda dapat membuat kebijakan titik akhir yang membatasi akses ke bucket S3 Amazon tertentu saja. Jenis kebijakan ini berguna jika Anda memiliki kebijakan lain Layanan AWS di VPC Anda yang menggunakan bucket. Kebijakan bucket berikut hanya membatasi akses ke file amzn-s3-demo-bucket1amzn-s3-demo-bucket1

Contoh: Membatasi akses ke bucket kustom di akun kustom dari titik akhir VPC

Anda dapat membuat kebijakan titik akhir yang membatasi akses hanya ke bucket S3 di bucket tertentu. Akun AWS Untuk mencegah klien dalam VPC Anda mengakses bucket yang tidak Anda miliki, gunakan pernyataan berikut ini di kebijakan titik akhir Anda. Pernyataan contoh berikut membuat kebijakan yang membatasi akses ke sumber daya yang dimiliki oleh satu Akun AWS ID, 111122223333

{ "Statement": [ { "Sid": "Access-to-bucket-in-specific-account-only", "Principal": "*", "Action": [ "s3:GetObject", "s3:PutObject" ], "Effect": "Deny", "Resource": "arn:aws:s3:::*", "Condition": { "StringNotEquals": { "aws:ResourceAccount": "111122223333" } } } ] }

catatan

Untuk menentukan Akun AWS ID sumber daya yang diakses, Anda dapat menggunakan salah satu aws:ResourceAccount atau s3:ResourceAccount kunci dalam kebijakan IAM Anda. Namun, ketahuilah bahwa beberapa Layanan AWS mengandalkan akses ke bucket yang AWS dikelola. Oleh karena itu, menggunakan kunci aws:ResourceAccount atau s3:ResourceAccount dalam kebijakan IAM Anda juga dapat memengaruhi akses ke sumber daya ini.

Contoh: Membatasi Akses ke titik akhir VPC kustom di kebijakan bucket S3

Contoh: Membatasi Akses ke titik akhir VPC kustom di kebijakan bucket S3

Kebijakan bucket Amazon S3 berikut memungkinkan akses ke bucket tertentu, amzn-s3-demo-bucket2vpce-1a2b3c4daws:sourceVpceKondisi menentukan titik akhir dan tidak memerlukan Amazon Resource Name (ARN) untuk sumber daya titik akhir VPC, tetapi hanya ID titik akhir. Untuk menggunakan kebijakan bucket ini, ganti amzn-s3-demo-bucket2vpce-1a2b3c4d

penting

-

Saat menerapkan kebijakan bucket Amazon S3 berikut untuk membatasi akses hanya ke titik akhir VPC tertentu, Anda dapat memblokir akses Anda ke bucket tanpa bermaksud melakukannya. Kebijakan bucket yang dimaksudkan untuk secara kustom membatasi akses bucket ke koneksi yang berasal dari titik akhir VPC Anda dapat memblokir semua koneksi ke bucket. Untuk informasi tentang cara mengatasi masalah ini, lihat Kebijakan bucket saya memiliki ID titik akhir VPC atau VPC yang salah. Bagaimana saya dapat memperbaiki kebijakan tersebut sehingga saya dapat mengakses bucket?

dalam Dukungan Pusat Pengetahuan. -

Sebelum menggunakan kebijakan contoh berikut ini, ganti ID titik akhir VPC dengan nilai yang sesuai untuk kasus penggunaan Anda. Jika tidak, Anda tidak akan dapat mengakses bucket Anda.

-

Kebijakan ini nonaktifkan akses konsol ke bucket tertentu, karena permintaan konsol tidak berasal dari titik akhir VPC tertentu.

Untuk contoh kebijakan lainnya, lihat Titik akhir untuk Amazon S3 di Panduan Pengguna VPC.

Untuk informasi selengkapnya tentang konektivitas VPC, lihat opsi konektivitas di AWS whitepaper Opsi Network-to-VPC Konektivitas Amazon Virtual Private Cloud.