Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Lihat informasi yang terakhir diakses untuk Organizations

Anda dapat melihat layanan informasi yang terakhir diakses untuk AWS Organizations menggunakan IAM konsol, AWS CLI, atau AWS API. Untuk informasi penting tentang data, izin yan diperlukan, pemecahan masalah, dan region yang didukung lihat Memperbaiki izin dalam AWS menggunakan informasi yang terakhir diakses.

Saat masuk ke IAM konsol menggunakan kredenal akun AWS Organizations manajemen, Anda dapat melihat informasi untuk entitas apa pun di organisasi Anda. Organizations Entities mencakup root organisasi, unit organisasi (OUs), dan akun. Anda juga dapat menggunakan IAM konsol untuk melihat informasi untuk kebijakan kontrol layanan apa pun (SCPs) di organisasi Anda. IAMmenampilkan daftar layanan yang diizinkan oleh siapa pun SCPs yang berlaku untuk entitas. Untuk setiap layanan, Anda dapat melihat informasi aktivitas akun terbaru untuk entitas organisasi terpilih atau anak-anak entitas.

Saat Anda menggunakan AWS CLI atau AWS API dengan kredensi akun manajemen, Anda dapat membuat laporan untuk entitas atau kebijakan apa pun di organisasi Anda. Laporan terprogram untuk entitas mencakup daftar layanan yang diizinkan oleh siapa pun SCPs yang berlaku untuk entitas. Untuk setiap layanannya, laporan ini mencakup aktivitas terbaru akun di entitas Organisasi yang spesifik atau cabang dari entitas tersebut.

Saat Anda membuat laporan program untuk suatu kebijakan, Anda harus menetapkan entitas Organisasi. Laporan ini mencakup daftar layanan yang diizinkan oleh yang ditentukanSCP. Untuk setiap layanan, ia mencakup aktivitas akun terbaru dalam entitas atau anak entitas yang diberikan izin oleh kebijakan tersebut. Untuk informasi selengkapnya, lihat aws iam generate-organizations-access -report atau. GenerateOrganizationsAccessReport

Sebelum melihat laporan, pastikan bahwa Anda memahami persyaratan dan informasi akun manajemen, periode pelaporan, entitas yang dilaporkan, dan jenis kebijakan yang dievaluasi. Untuk lebih detailnya, lihat Hal yang perlu diketahui tentang informasi yang terakhir diakses.

Memahami jalur entitas AWS Organizations

Saat Anda menggunakan AWS CLI atau AWS API untuk membuat laporan AWS Organizations akses, Anda harus menentukan jalur entitas. Jalur adalah representasi teks dari struktur entitas Organisasi.

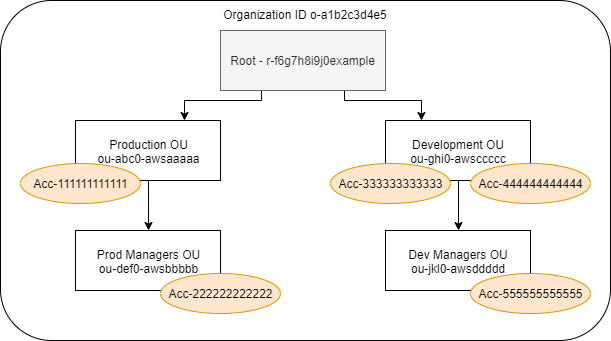

Anda dapat membangun jalur entitas menggunakan struktur Organisasi Anda yang sudah Anda pahami. Misalnya, asumsikan bahwa Anda memiliki struktur organisasi berikut AWS Organizations.

Jalur untuk Manajer Dev OU dibangun menggunakan organisasi, root, dan semua OUs di jalur ke dan termasuk OU. IDs

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-ghi0-awsccccc/ou-jkl0-awsddddd/

Jalur untuk akun di OU Produksi dibangun menggunakan organisasi, root, OU, dan nomor akun. IDs

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-abc0-awsaaaaa/111111111111/

catatan

Organisasi IDs secara global unik tetapi OU IDs dan root IDs hanya unik dalam suatu organisasi. Ini berarti bahwa tidak ada dua organisasi yang memiliki ID organisasi yang sama. Namun, organisasi lain mungkin memiliki OU atau root dengan ID yang sama seperti milik Anda. Kami merekomendasikan agar Anda selalu menyertakan ID organisasi saat menentukan OU atau root.

Melihat informasi untuk Organisasi (konsol)

Anda dapat menggunakan IAM konsol untuk melihat layanan informasi yang terakhir diakses untuk root, OU, akun, atau kebijakan Anda.

Untuk melihat informasi root (konsol)

-

Masuk ke kredensial akun manajemen AWS Management Console menggunakan Organizations, dan buka IAM konsol di. https://console.aws.amazon.com/iam/

-

Di panel navigasi di bawah bagian Mengakses laporan, pilih Aktivitas organisasi.

-

Di halaman Aktivitas organisasi, pilih Akar.

-

Di tab Detail dan aktivitas, lihat bagian Laporan akses layanan. Informasi tersebut mencakup daftar layanan yang diizinkan oleh kebijakan yang dilampirkan secara langsung pada akar. Informasi tersebut menunjukkan kepada Anda akun mana yang terakhir diakses dan kapan. Untuk detail selengkapnya tentang prinsipal mana yang mengakses layanan, masuk sebagai administrator di akun tersebut dan lihat informasi IAM layanan yang terakhir diakses.

-

Pilih SCPs tab Terlampir untuk melihat daftar kebijakan kontrol layanan (SCPs) yang dilampirkan ke root. IAMmenunjukkan kepada Anda jumlah entitas target yang dilampirkan setiap kebijakan. Anda dapat menggunakan informasi ini untuk memutuskan mana yang akan SCP ditinjau.

-

Pilih nama SCP untuk melihat semua layanan yang diizinkan oleh kebijakan tersebut. Untuk setiap layanan, lihat dari akun mana layanan tersebut terakhir diakses, dan kapan.

-

Pilih Edit AWS Organizations untuk melihat detail tambahan dan mengedit SCP di konsol Organizations. Untuk informasi selengkapnya, lihat Memperbarui SCP di Panduan AWS Organizations Pengguna.

Untuk melihat informasi untuk OU atau akun (konsol)

-

Masuk ke kredensial akun manajemen AWS Management Console menggunakan Organizations, dan buka IAM konsol di. https://console.aws.amazon.com/iam/

-

Di panel navigasi di bawah bagian Mengakses laporan, pilih Aktivitas organisasi.

-

Di Aktivitas organisasi, buka lebih jauh ke struktur organisasi Anda. Kemudian pilih nama OU atau akun apa pun yang ingin Anda lihat kecuali akun manajemen.

-

Di tab Detail dan aktivitas, lihat bagian Laporan akses layanan. Informasi tersebut mencakup daftar layanan yang diizinkan oleh SCPs terlampir pada OU atau akun dan semua orang tuanya. Informasi tersebut menunjukkan kepada Anda akun mana yang terakhir diakses dan kapan. Untuk detail selengkapnya tentang prinsipal mana yang mengakses layanan, masuk sebagai administrator di akun tersebut dan lihat informasi IAM layanan yang terakhir diakses.

-

Pilih SCPs tab Terlampir untuk melihat daftar kebijakan kontrol layanan (SCPs) yang dilampirkan langsung ke OU atau akun. IAMmenunjukkan kepada Anda jumlah entitas target yang dilampirkan setiap kebijakan. Anda dapat menggunakan informasi ini untuk memutuskan mana yang akan SCP ditinjau.

-

Pilih nama SCP untuk melihat semua layanan yang diizinkan oleh kebijakan tersebut. Untuk setiap layanan, lihat dari akun mana layanan tersebut terakhir diakses, dan kapan.

-

Pilih Edit AWS Organizations untuk melihat detail tambahan dan mengedit SCP di konsol Organizations. Untuk informasi selengkapnya, lihat Memperbarui SCP di Panduan AWS Organizations Pengguna.

Untuk melihat informasi akun manajemen (konsol)

-

Masuk ke kredensial akun manajemen AWS Management Console menggunakan Organizations, dan buka IAM konsol di. https://console.aws.amazon.com/iam/

-

Di panel navigasi di bawah bagian Mengakses laporan, pilih Aktivitas organisasi.

-

Di halaman Aktivitas organisasi buka lebih lanjut struktur organisasi Anda dan pilih nama akun manajemen Anda.

-

Di tab Detail dan aktivitas, lihat bagian Laporan akses layanan. Informasi ini mencakup daftar semua layanan AWS . Akun manajemen tidak dibatasi olehSCPs. Informasi tersebut menunjukkan kepada Anda apakah akun terakhir mengakses layanan dan waktunya. Untuk detail selengkapnya tentang prinsipal mana yang mengakses layanan, masuk sebagai administrator di akun tersebut dan lihat informasi IAM layanan yang terakhir diakses.

-

Pilih SCPs tab Terlampir untuk mengonfirmasi bahwa tidak ada yang terlampir SCPs karena akun tersebut adalah akun manajemen.

Untuk melihat informasi untuk kebijakan (konsol)

-

Masuk ke kredensial akun manajemen AWS Management Console menggunakan Organizations, dan buka IAM konsol di. https://console.aws.amazon.com/iam/

-

Di panel navigasi di bawah bagian Laporan akses, pilih Kebijakan kontrol layanan (SCPs).

-

Pada halaman Kebijakan kontrol layanan (SCPs), lihat daftar kebijakan di organisasi Anda. IAM menunjukkan jumlah entitas target yang terlampirkan dengan masing-masing kebijakan.

-

Pilih nama SCP untuk melihat semua layanan yang diizinkan oleh kebijakan tersebut. Untuk setiap layanan, lihat dari akun mana layanan tersebut terakhir diakses, dan kapan.

-

Pilih Edit AWS Organizations untuk melihat detail tambahan dan mengedit SCP di konsol Organizations. Untuk informasi selengkapnya, lihat Memperbarui SCP di Panduan AWS Organizations Pengguna.

Melihat informasi untuk Organizations (AWS CLI)

Anda dapat menggunakan AWS CLI untuk mengambil layanan informasi yang terakhir diakses untuk root, OU, akun, atau kebijakan Organisasi Anda.

Untuk melihat layanan Organizations informasi terakhir diakses (AWS CLI)

-

Gunakan kredensi akun manajemen Organisasi Anda dengan izin yang diperlukan dan IAM Organizations, dan konfirmasikan bahwa itu SCPs diaktifkan untuk root Anda. Untuk informasi selengkapnya, lihat Hal yang perlu diketahui tentang informasi yang terakhir diakses.

-

Buat laporan. Permintaan harus menyertakan alur entitas Organisasi (root, OU, atau akun) yang Anda inginkan laporannya. Anda secara opsional dapat menyertakan parameter

organization-policy-iduntuk melihat laporan kebijakan tertentu. Perintah menyatakanjob-idyang kemudian dapat Anda gunakan diget-organizations-access-reportperintah untuk memonitorjob-statushingga pekerjaan selesai. -

Dapatkan detail laporan menggunakan parameter

job-iddari langkah sebelumnya.Perintah ini menghasilkan daftar layanan yang dapat diakses oleh anggota entitas. Untuk setiap layanan, perintah menyatakan tanggal dan waktu upaya terakhir anggota akun dan alur entitas akun. Ia juga menyatakan jumlah total layanan yang tersedia untuk diakses dan jumlah layanan yang tidak diakses. Jika Anda menentukan pilihan

organizations-policy-idparameter, maka layanan yang tersedia untuk diakses adalah layanan yang diizinkan oleh kebijakan tertentu.

Melihat informasi untuk Organizations (AWS API)

Anda dapat menggunakan AWS API untuk mengambil layanan informasi yang terakhir diakses untuk root, OU, akun, atau kebijakan Organisasi Anda.

Untuk melihat layanan Organizations informasi terakhir diakses (AWS API)

-

Gunakan kredensi akun manajemen Organisasi Anda dengan izin yang diperlukan dan IAM Organizations, dan konfirmasikan bahwa itu SCPs diaktifkan untuk root Anda. Untuk informasi selengkapnya, lihat Hal yang perlu diketahui tentang informasi yang terakhir diakses.

-

Buat laporan. Permintaan harus menyertakan alur entitas Organisasi (root, OU, atau akun) yang Anda inginkan laporannya. Anda secara opsional dapat menyertakan parameter

OrganizationsPolicyIduntuk melihat laporan kebijakan tertentu. Operasi menghasilkanJobIdyang kemudian dapat Anda gunakan diGetOrganizationsAccessReportoperasi untuk memonitorJobStatushingga pekerjaan selesai. -

Dapatkan detail laporan menggunakan parameter

JobIddari langkah sebelumnya.Operasi ini menyatakan daftar layanan yang dapat diakses oleh anggota entitas. Untuk setiap layanan, perintah menyatakan tanggal dan waktu upaya terakhir anggota akun dan alur entitas akun. Ia juga menyatakan jumlah total layanan yang tersedia untuk diakses, dan jumlah layanan yang tidak diakses. Jika Anda menentukan pilihan

OrganizationsPolicyIdparameter, maka layanan yang tersedia untuk diakses adalah layanan yang diizinkan oleh kebijakan tertentu.