Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengaktifkan pengguna federasi SAMP 2.0 untuk mengakses AWS Management Console

Anda dapat menggunakan peran untuk mengonfigurasi penyedia identitas (IDP) yang sesuai dengan SAMP 2.0 dan mengizinkan pengguna federasi Anda AWS mengakses. AWS Management Console Peran ini memberikan izin kepada pengguna untuk melaksanakan tugas di konsol. Jika Anda ingin memberi pengguna gabungan SAML cara lain untuk mengakses AWS, lihat salah satu topik berikut:

-

AWS CLI: Beralih ke peran IAM ()AWS CLI

-

Tools for Windows PowerShell: Beralih ke peran IAM (Alat untuk Windows PowerShell)

-

AWS API: Beralih ke peran IAM (AWS API)

Gambaran Umum

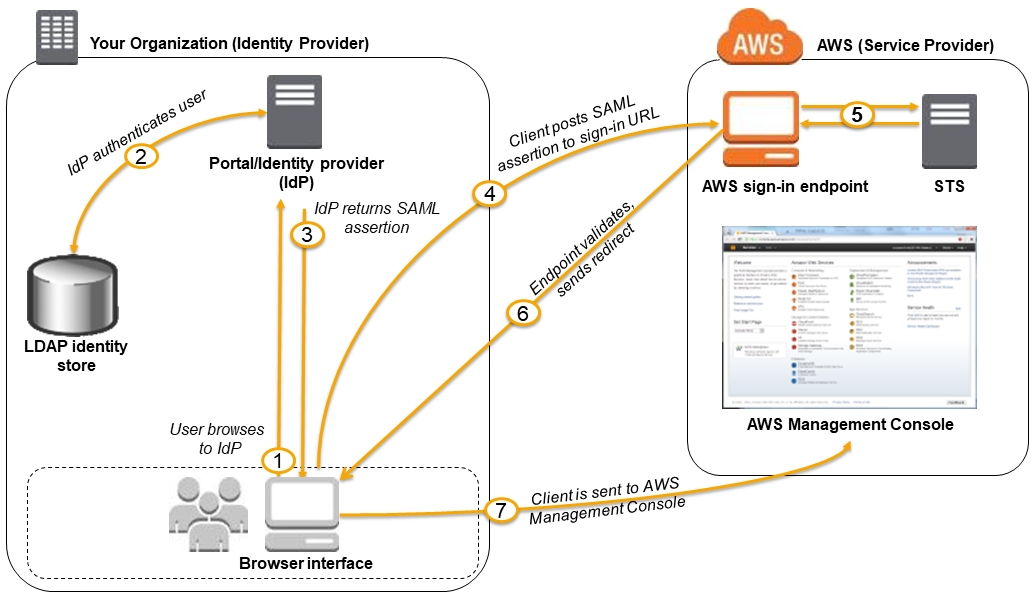

Diagram berikut menggambarkan alur untuk sistem masuk tunggal yang mendukung SAML.

catatan

Penggunaan khusus SAMP ini berbeda dari yang lebih umum diilustrasikan di Federasi SAML 2.0 karena alur kerja ini membuka AWS Management Console atas nama pengguna. Ini memerlukan penggunaan titik akhir AWS

masuk alih-alih langsung memanggil API. AssumeRoleWithSAML Titik akhir memanggil API untuk pengguna dan mengembalikan URL yang secara otomatis mengalihkan peramban pengguna ke AWS Management Console.

Diagram ini menggambarkan langkah-langkah berikut:

-

Pengguna menelusuri portal organisasi Anda dan memilih opsi untuk membuka AWS Management Console. Dalam organisasi Anda, portal biasanya merupakan fungsi dari IDP Anda yang menangani pertukaran kepercayaan antara organisasi Anda dan organisasi. AWS Misalnya, di Layanan Federasi Active Directory, URL portal adalah:

https://ADFSServiceName/adfs/ls/IdpInitiatedSignOn.aspx -

Portal tersebut memverifikasi identitas pengguna di organisasi Anda.

-

Portal tersebut menghasilkan tanggapan autentikasi SAML yang mencakup pernyataan yang mengidentifikasi pengguna dan menyertakan atribut tentang pengguna. Anda juga dapat mengonfigurasi IdP untuk menyertakan atribut pernyataan SAML yang disebut

SessionDurationyang menentukan durasi sesi konsol yang valid. Anda juga dapat mengonfigurasi IdP untuk meneruskan atribut sebagai tanda sesi. Portal mengirimkan respons ini ke browser klien. -

Browser klien dialihkan ke titik akhir masuk AWS tunggal dan memposting pernyataan SAMP.

-

Titik akhir meminta kredensial keamanan sementara atas nama pengguna dan membuat URL masuk konsol yang menggunakan kredensial tersebut.

-

AWS mengirim URL masuk kembali ke klien sebagai pengalihan.

-

Peramban klien diarahkan ulang ke AWS Management Console. Jika tanggapan autentikasi SAML mencakup atribut yang memetakan ke beberapa peran IAM, pengguna pertama-tama diminta memilih peran untuk mengakses konsol.

Dari sudut pandang pengguna, prosesnya terjadi secara transparan: Pengguna mulai di portal internal organisasi Anda dan berakhir di AWS Management Console, tanpa harus memberikan AWS kredensil apa pun.

Lihat bagian berikut untuk gambaran umum tentang cara mengkonfigurasi perilaku ini bersama dengan tautan ke langkah-langkah rinci.

Konfigurasikan jaringan Anda sebagai penyedia SAMP untuk AWS

Di dalam jaringan organisasi, Anda mengonfigurasi penyimpanan identitas (seperti Windows Active Directory) untuk bekerja dengan IdP berbasis SAML seperti Windows Active Directory Federation Services, Shibboleth, dll. Menggunakan IdP, Anda membuat dokumen metadata yang menjelaskan organisasi Anda sebagai IdP dan menyertakan kunci autentikasi. Anda juga mengonfigurasi portal organisasi Anda untuk merutekan permintaan pengguna AWS Management Console ke titik akhir AWS SAMP untuk otentikasi menggunakan pernyataan SAMP. Cara Anda mengonfigurasi IdP untuk menghasilkan file metadata.xml tergantung pada IdP Anda. Lihat dokumentasi IdP untuk instruksi, atau lihat Integrasikan penyedia solusi SAMP pihak ketiga dengan AWS untuk tautan ke dokumentasi web bagi banyak penyedia SAML yang didukung.

Membuat penyedia SAML di IAM

Selanjutnya, Anda masuk ke AWS Management Console dan pergi ke konsol IAM. Di sana Anda membuat penyedia SAMP baru, yang merupakan entitas di IAM yang menyimpan informasi tentang IDP organisasi Anda. Sebagai bagian dari proses ini, Anda mengunggah dokumen metadata yang dibuat oleh perangkat lunak IdP di organisasi Anda pada bagian sebelumnya. Untuk detailnya, lihat Buat penyedia identitas SAMP di IAM.

Konfigurasikan izin AWS untuk pengguna federasi Anda

Langkah selanjutnya adalah menciptakan peran IAM yang membangun hubungan kepercayaan antara IAM dan IDP organisasi Anda. Peran ini harus mengidentifikasi IdP sebagai prinsipal (entitas tepercaya) untuk tujuan federasi. Peran ini juga menentukan apa yang diizinkan dilakukan oleh pengguna yang diautentikasi oleh IDP organisasi Anda. AWS Anda dapat menggunakan konsol IAM untuk membuat peran ini. Saat Anda membuat kebijakan kepercayaan yang menunjukkan siapa yang dapat mengambil peran tersebut, Anda menentukan penyedia SAML yang Anda buat sebelumnya di IAM. Anda juga menentukan satu atau beberapa atribut SAML yang harus dicocokkan pengguna agar diizinkan untuk menjalankan peran tersebut. Misalnya, Anda dapat menyebutkan bahwa hanya pengguna yang nilai eduPersonOrgDN SAML-nya adalah ExampleOrg yang diperbolehkan untuk masuk. Wizard peran secara otomatis menambahkan ketentuan untuk menguji atribut saml:aud guna memastikan bahwa peran tersebut diambil hanya untuk masuk ke AWS Management Console. Kebijakan kepercayaan untuk peran tersebut mungkin akan terlihat seperti ini:

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": {"Federated": "arn:aws:iam::account-id:saml-provider/ExampleOrgSSOProvider"}, "Action": "sts:AssumeRoleWithSAML", "Condition": {"StringEquals": { "saml:edupersonorgdn": "ExampleOrg", "saml:aud": "https://signin.aws.amazon.com/saml" }} }] }

catatan

IDP SAMP yang digunakan dalam kebijakan kepercayaan peran harus berada dalam akun yang sama dengan peran tersebut.

Anda dapat menyertakan titik akhir regional untuk saml:aud atribut dihttps://. Untuk daftar kemungkinan nilai region-code.signin.aws.amazon.com/static/saml-metadata.xmlkode wilayah, lihat kolom Region di titik akhir AWS Masuk.

Untuk kebijakan izin dalam peran tersebut, Anda menentukan izin seperti yang Anda inginkan untuk peran, pengguna, atau grup. Misalnya, jika pengguna dari organisasi Anda diizinkan untuk mengelola instans Amazon EC2, Anda secara eksplisit mengizinkan tindakan Amazon EC2 dalam kebijakan izin. Anda dapat melakukannya dengan menetapkan kebijakan terkelola, seperti kebijakan terkelola Akses Penuh Amazon EC2.

Untuk detail tentang membuat peran untuk IdP SAML, lihat Buat peran untuk federasi SAMP 2.0 (konsol).

Selesaikan konfigurasi dan buat pernyataan SAML

Beri tahu SAMP IDP Anda yang AWS merupakan penyedia layanan Anda dengan menginstal saml-metadata.xml file yang ditemukan di atau. https:// region-code.signin.aws.amazon.com/static/saml-metadata.xmlhttps://signin.aws.amazon.com/static/saml-metadata.xml Untuk daftar kemungkinan nilai kode wilayah, lihat kolom Region di titik akhir AWS

Masuk.

Cara Anda menginstal file tergantung pada IdP Anda. Beberapa penyedia memberi Anda opsi untuk mengetik URL, tempat IdP mendapatkan dan menginstal file untuk Anda. Lainnya mengharuskan Anda mengunduh file dari URL lalu menyediakannya sebagai file lokal. Lihat dokumentasi IdP untuk detail, atau lihat Integrasikan penyedia solusi SAMP pihak ketiga dengan AWS untuk tautan ke dokumentasi web bagi banyak penyedia SAML yang didukung.

Anda juga mengonfigurasi informasi yang Anda inginkan untuk diteruskan oleh IdP sebagai atribut SAML ke AWS sebagai bagian dari respons autentikasi. Sebagian besar informasi ini muncul AWS sebagai kunci konteks kondisi yang dapat Anda evaluasi dalam kebijakan Anda. Kunci syarat ini memastikan bahwa hanya pengguna yang diberi otorisasi dalam konteks yang tepat yang diberi izin untuk mengakses sumber daya AWS Anda. Anda dapat menentukan jendela waktu yang dibatasi saat konsol dapat digunakan. Anda juga dapat menentukan waktu maksimum (hingga 12 jam) yang dapat diakses pengguna konsol sebelum harus menyegarkan kembali kredensial mereka. Untuk detailnya, lihat Konfigurasikan pernyataan SAMP untuk respons otentikasi.