Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Cara kerja IAM

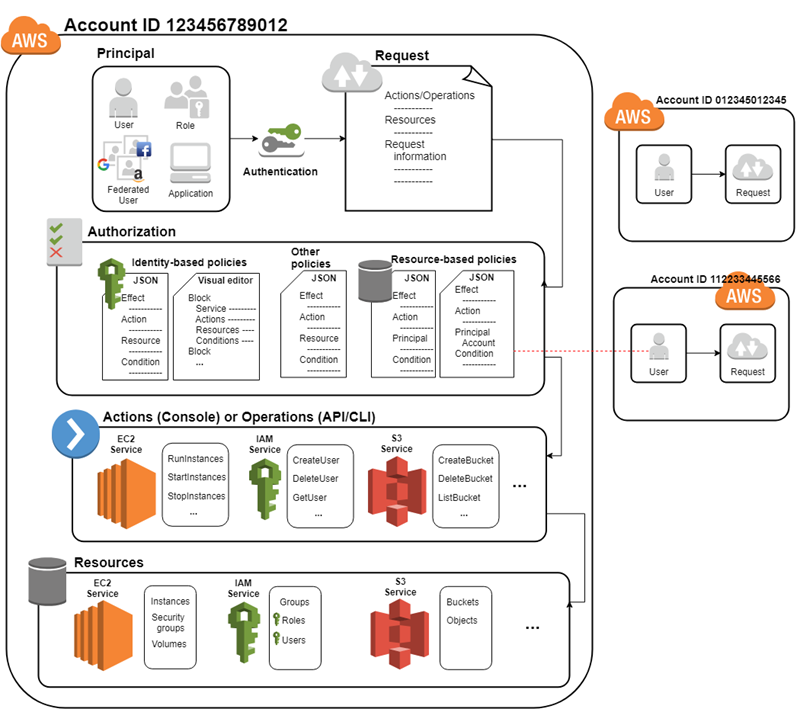

AWS Identity and Access Management menyediakan infrastruktur yang diperlukan untuk mengontrol otentikasi dan otorisasi untuk Anda. Akun AWS

Pertama, pengguna manusia atau aplikasi menggunakan kredensyal masuk mereka untuk mengautentikasi. AWS IAMmencocokkan kredensi masuk dengan prinsipal (IAMpengguna, pengguna gabungan, IAM peran, atau aplikasi) yang dipercaya oleh Akun AWS dan mengautentikasi izin untuk mengakses. AWS

Selanjutnya, IAM buat permintaan untuk memberikan akses utama ke sumber daya. IAMmemberikan atau menolak akses sebagai tanggapan atas permintaan otorisasi. Misalnya, saat pertama kali masuk ke konsol dan berada di halaman Beranda konsol, Anda tidak mengakses layanan tertentu. Ketika Anda memilih layanan, Anda mengirim permintaan otorisasi IAM untuk layanan tersebut. IAMmemverifikasi bahwa identitas Anda ada dalam daftar pengguna yang berwenang, menentukan kebijakan apa yang mengontrol tingkat akses yang diberikan, dan mengevaluasi kebijakan lain yang mungkin berlaku. Prinsipal di dalam Anda Akun AWS atau dari orang lain Akun AWS yang Anda percayai dapat membuat permintaan otorisasi.

Setelah diotorisasi, kepala sekolah dapat melakukan tindakan atau operasi pada sumber daya di Anda Akun AWS. Misalnya, prinsipal dapat meluncurkan Amazon Elastic Compute Cloud instance baru, memodifikasi keanggotaan IAM grup, atau menghapus Amazon Simple Storage Service bucket. Diagram berikut menggambarkan proses ini melalui IAM infrastruktur:

Komponen permintaan

Ketika seorang kepala sekolah mencoba menggunakan AWS Management Console, the AWS API, atau AWS CLI, prinsipal tersebut mengirimkan permintaan ke AWS. Permintaan tersebut mencakup informasi berikut:

-

Tindakan atau operasi — Tindakan atau operasi yang ingin dilakukan oleh prinsipal, seperti tindakan dalam AWS Management Console, atau operasi di AWS CLI atau AWS API.

-

Resources — Objek AWS sumber daya di mana prinsipal meminta untuk melakukan tindakan atau operasi.

-

Penanggung jawab – Orang atau aplikasi yang menggunakan entitas (pengguna atau peran) untuk mengirim permintaan. Informasi tentang kepala sekolah termasuk kebijakan izin.

-

Data lingkungan — Informasi tentang alamat IP, agen pengguna, status yang SSL diaktifkan, dan stempel waktu.

-

Data sumber daya — Data yang terkait dengan sumber daya yang diminta, seperti nama tabel DynamoDB atau tag pada instance Amazon. EC2

AWS mengumpulkan informasi permintaan ke dalam konteks permintaan, yang IAM mengevaluasi untuk mengotorisasi permintaan.

Bagaimana prinsipal diautentikasi

Seorang kepala sekolah masuk untuk AWS menggunakan kredensialnya yang IAM mengautentikasi untuk mengizinkan kepala sekolah mengirim permintaan. AWS Beberapa layanan, seperti Amazon S3 dan AWS STS, memungkinkan permintaan khusus dari pengguna anonim. Namun, mereka adalah pengecualian dari aturan tersebut. Setiap jenis pengguna melewati otentikasi.

-

Pengguna root - Kredensyal masuk Anda yang digunakan untuk otentikasi adalah alamat email yang Anda gunakan untuk membuat Akun AWS dan kata sandi yang Anda tentukan pada saat itu.

-

Pengguna federasi — Penyedia identitas Anda mengautentikasi Anda dan meneruskan kredensyal Anda ke AWS, Anda tidak harus langsung masuk. AWS Baik Pusat IAM Identitas dan IAM mendukung pengguna federasi.

-

Pengguna di Direktori Pusat Identitas AWS IAM (tidak terfederasi) - Pengguna yang dibuat langsung di direktori default Pusat IAM Identitas masuk menggunakan portal AWS akses dan memberikan nama pengguna dan kata sandi Anda.

-

IAMpengguna — Anda masuk dengan memberikan ID akun atau alias, nama pengguna, dan kata sandi Anda. Untuk mengautentikasi beban kerja dari API atau AWS CLI, Anda dapat menggunakan kredensyal sementara dengan mengasumsikan peran atau Anda mungkin menggunakan kredensyal jangka panjang dengan menyediakan kunci akses dan kunci rahasia Anda.

Untuk mempelajari lebih lanjut tentang IAM entitas, lihat IAMpengguna danIAMperan.

AWS merekomendasikan agar Anda menggunakan otentikasi multi-faktor (MFA) dengan semua pengguna untuk meningkatkan keamanan akun Anda. Untuk mempelajari lebih lanjut tentang MFA, lihat AWS Otentikasi multi-faktor di IAM.

Dasar-dasar kebijakan otorisasi dan izin

Otorisasi mengacu pada prinsipal yang memiliki izin yang diperlukan untuk menyelesaikan permintaan mereka. Selama otorisasi, IAM mengidentifikasi kebijakan yang berlaku untuk permintaan menggunakan nilai dari konteks permintaan. Kemudian menggunakan kebijakan untuk menentukan apakah akan mengizinkan atau menolak permintaan. IAMmenyimpan sebagian besar kebijakan izin sebagai JSONdokumen yang menentukan izin untuk entitas utama.

Ada beberapa jenis kebijakan yang dapat memengaruhi permintaan otorisasi. Untuk memberi pengguna izin untuk mengakses AWS sumber daya di akun, Anda dapat menggunakan kebijakan berbasis identitas. Kebijakan berbasis sumber daya dapat memberikan akses lintas akun. Untuk membuat permintaan di akun yang berbeda, kebijakan di akun lain harus memungkinkan Anda mengakses sumber daya dan IAM entitas yang Anda gunakan untuk membuat permintaan harus memiliki kebijakan berbasis identitas yang memungkinkan permintaan tersebut.

IAMmemeriksa setiap kebijakan yang berlaku untuk konteks permintaan Anda. IAMevaluasi kebijakan menggunakan penolakan eksplisit, yang berarti bahwa jika kebijakan izin tunggal menyertakan tindakan yang ditolak, IAM menolak seluruh permintaan dan berhenti mengevaluasi. Karena permintaan ditolak secara default, kebijakan izin yang berlaku harus mengizinkan setiap bagian dari permintaan Anda IAM untuk mengotorisasi permintaan Anda. Logika evaluasi untuk permintaan dalam satu akun mengikuti aturan dasar ini:

-

Secara default, semua permintaan ditolak. (Secara umum, permintaan yang dibuat menggunakan kredensial Pengguna root akun AWS untuk sumber daya di akun selalu diperbolehkan.)

-

Izin eksplisit dalam kebijakan izin apa pun (berbasis identitas atau berbasis sumber daya) menggantikan pengaturan bawaan ini.

-

Keberadaan kebijakan kontrol layanan Organizations (SCP) atau kebijakan kontrol sumber daya (RCP), batas IAM izin, atau kebijakan sesi mengesampingkan izin. Jika ada satu atau lebih jenis kebijakan ini, maka semuanya harus mengizinkan permintaan tersebut. Kalau tidak, itu secara implisit ditolak. Untuk informasi selengkapnya tentang SCPs danRCPs, lihat Kebijakan otorisasi AWS Organizations di Panduan AWS Organizations Pengguna.

-

Penolakan eksplisit dalam kebijakan apa pun mengesampingkan izin apa pun dalam kebijakan apa pun.

Untuk mempelajari selengkapnya, lihat Logika evaluasi kebijakan.

Setelah IAM mengotentikasi dan mengotorisasi kepala sekolah, IAM menyetujui tindakan atau operasi dalam permintaan mereka dengan mengevaluasi kebijakan izin yang berlaku untuk kepala sekolah. Setiap AWS layanan mendefinisikan tindakan (operasi) yang mereka dukung, dan menyertakan hal-hal yang dapat Anda lakukan untuk sumber daya, seperti melihat, membuat, mengedit, dan menghapus sumber daya tersebut. Kebijakan izin yang berlaku untuk kepala sekolah harus mencakup tindakan yang diperlukan untuk melakukan operasi. Untuk mempelajari selengkapnya tentang cara IAM mengevaluasi kebijakan izin, lihatLogika evaluasi kebijakan.

Layanan mendefinisikan serangkaian tindakan yang dapat dilakukan oleh prinsipal pada setiap sumber daya. Saat membuat kebijakan izin, pastikan untuk menyertakan tindakan yang Anda ingin pengguna dapat lakukan. Misalnya, IAM mendukung lebih dari 40 tindakan untuk sumber daya pengguna, termasuk tindakan dasar berikut:

-

CreateUser -

DeleteUser -

GetUser -

UpdateUser

Selain itu, Anda dapat menentukan kondisi dalam kebijakan izin yang menyediakan akses ke sumber daya saat permintaan memenuhi ketentuan yang ditentukan. Misalnya, Anda mungkin ingin pernyataan kebijakan berlaku setelah tanggal tertentu atau untuk mengontrol akses saat nilai tertentu muncul di fileAPI. Untuk menentukan kondisi, Anda menggunakan Conditionelemen pernyataan kebijakan.

Setelah IAM menyetujui operasi dalam permintaan, kepala sekolah dapat bekerja dengan sumber daya terkait di akun Anda. Sumber daya adalah objek yang ada di dalam layanan. Contohnya termasuk EC2 instans Amazon, IAM pengguna, dan bucket Amazon S3. Jika prinsipal membuat permintaan untuk melakukan tindakan pada sumber daya yang tidak disertakan dalam kebijakan izin, layanan menolak permintaan tersebut. Misalnya, jika Anda memiliki izin untuk menghapus IAM peran tetapi meminta untuk menghapus IAM grup, permintaan gagal jika Anda tidak memiliki izin untuk menghapus IAM grup. Untuk mempelajari selengkapnya tentang tindakan, sumber daya, dan kunci kondisi yang didukung berbagai AWS layanan, lihat Tindakan, Sumber Daya, dan Kunci Kondisi untuk AWS Layanan.