Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bagaimana izin dan kebijakan menyediakan manajemen akses

Bagian manajemen akses AWS Identity and Access Management (IAM) membantu Anda menentukan apa yang dapat dilakukan entitas utama dalam akun. Entitas utama adalah orang atau aplikasi yang diautentikasi menggunakan IAM entitas (IAMpengguna atau IAM peran). Manajemen akses sering disebut sebagai otorisasi. Anda mengelola akses AWS dengan membuat kebijakan dan melampirkannya ke IAM identitas (IAMpengguna, IAM grup, atau IAM peran) atau AWS sumber daya. Kebijakan adalah objek AWS yang, ketika dikaitkan dengan identitas atau sumber daya, menentukan izinnya. AWS mengevaluasi kebijakan ini ketika prinsipal menggunakan IAM entitas (IAMpengguna atau IAM peran) untuk membuat permintaan. Izin dalam kebijakan menentukan apakah permintaan diizinkan atau ditolak. Sebagian besar kebijakan disimpan AWS sebagai JSON dokumen. Untuk informasi selengkapnya tentang tipe dan penggunaan kebijakan, lihat Kebijakan dan izin di AWS Identity and Access Management.

Kebijakan dan akun

Jika Anda mengelola satu akun AWS, maka Anda menentukan izin dalam akun tersebut menggunakan kebijakan. Jika Anda mengelola izin di beberapa akun, akan lebih sulit untuk mengelola izin untuk pengguna AndaIAM. Anda dapat menggunakan IAM peran, kebijakan berbasis sumber daya, atau daftar kontrol akses (ACLs) untuk izin lintas akun. Namun, jika Anda memiliki beberapa akun, sebaiknya gunakan AWS Organizations layanan ini untuk membantu Anda mengelola izin tersebut. Untuk informasi lebih lanjut, lihat Apa itu AWS Organizations? dalam Panduan Pengguna Organizations.

Kebijakan dan pengguna

IAMpengguna adalah identitas di. Akun AWS Saat Anda membuat IAM pengguna, mereka tidak dapat mengakses apa pun di akun Anda sampai Anda memberi mereka izin. Anda memberikan izin kepada IAM pengguna dengan membuat kebijakan berbasis identitas, yang merupakan kebijakan yang dilampirkan pada IAM pengguna atau IAM grup tempat pengguna tersebut berada. IAM Contoh berikut menunjukkan JSON kebijakan yang mengizinkan IAM pengguna untuk melakukan semua dynamodb:* tindakan Amazon DynamoDB () Books pada tabel di akun 123456789012 dalam Wilayah. us-east-2

{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": "dynamodb:*", "Resource": "arn:aws:dynamodb:us-east-2:123456789012:table/Books" } }

Setelah Anda melampirkan kebijakan ini ke IAM pengguna Anda, pengguna memiliki izin untuk melakukan semua tindakan dalam Books tabel instance DynamoDB Anda. Sebagian besar IAM pengguna memiliki beberapa kebijakan yang digabungkan untuk mewakili total izin yang diberikan.

Tindakan atau sumber daya yang tidak diizinkan secara eksplisit oleh kebijakan ditolak secara default. Misalnya, jika kebijakan sebelumnya adalah kebijakan tunggal yang dilampirkan ke pengguna, maka pengguna tersebut dapat melakukan tindakan DynamoDB pada Books tabel, tetapi tidak dapat melakukan tindakan pada tabel lain. Demikian pula, pengguna tidak diizinkan untuk melakukan tindakan apa pun di AmazonEC2, Amazon S3, atau di AWS layanan lain karena izin untuk bekerja dengan layanan tersebut tidak disertakan dalam kebijakan.

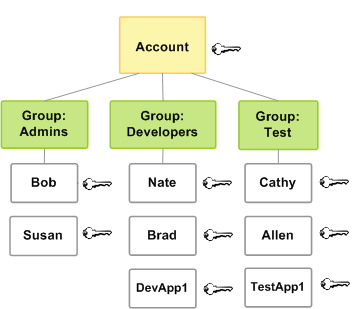

Kebijakan dan IAM grup

Anda dapat mengatur IAM pengguna ke dalam IAMgrup dan melampirkan kebijakan ke IAM grup. Dalam hal ini, IAM pengguna individu masih memiliki kredensialnya sendiri, tetapi semua IAM pengguna dalam IAM grup memiliki izin yang dilampirkan ke grup. IAM Gunakan IAM grup untuk pengelolaan izin yang lebih mudah.

IAMpengguna atau IAM grup dapat memiliki beberapa kebijakan yang dilampirkan padanya yang memberikan izin berbeda. Dalam hal ini, kombinasi kebijakan menentukan izin efektif untuk prinsipal. Jika prinsipal tidak memiliki Allow izin eksplisit untuk tindakan dan sumber daya, prinsipal tidak memiliki izin tersebut.

Pengguna gabungan dan peran

Pengguna federasi tidak memiliki identitas permanen seperti Akun AWS yang dilakukan IAM pengguna. Untuk menetapkan izin bagi pengguna gabungan, Anda dapat membuat entitas yang disebut sebagai peran dan menentukan izin untuk peran tersebut. Saat pengguna federasi masuk AWS, pengguna dikaitkan dengan peran tersebut dan diberikan izin yang ditentukan dalam peran tersebut. Untuk informasi selengkapnya, lihat Buat peran untuk penyedia identitas pihak ketiga (federasi).

Kebijakan berbasis identitas dan berbasis sumber daya

Kebijakan berbasis identitas adalah kebijakan izin yang Anda lampirkan ke IAM identitas, seperti IAM pengguna, grup, atau peran. Kebijakan berbasis sumber daya adalah kebijakan izin yang Anda lampirkan ke sumber daya seperti bucket Amazon S3 atau kebijakan kepercayaan peran. IAM

Kebijakan berbasis identitas mengendalikan tindakan apa yang dapat dilakukan oleh identitas, pada sumber daya mana, dan dengan kondisi apa. Kebijakan berbasis identitas selanjutnya dapat dikategorikan menjadi:

-

Kebijakan terkelola — Kebijakan berbasis identitas mandiri yang dapat Anda lampirkan ke beberapa pengguna, grup, dan peran di Anda. Akun AWS Anda dapat menggunakan dua tipe kebijakan terkelola:

-

AWS kebijakan terkelola — Kebijakan terkelola yang dibuat dan dikelola oleh AWS. Jika Anda baru menggunakan kebijakan, kami sarankan Anda memulai dengan menggunakan kebijakan AWS terkelola.

-

Kebijakan terkelola pelanggan — Kebijakan terkelola yang Anda buat dan kelola di Anda Akun AWS. Kebijakan yang dikelola pelanggan memberikan kontrol yang lebih tepat atas kebijakan Anda daripada kebijakan yang AWS dikelola. Anda dapat membuat, mengedit, dan memvalidasi IAM kebijakan di editor visual atau dengan membuat dokumen JSON kebijakan secara langsung. Untuk informasi selengkapnya, silakan lihat Tentukan IAM izin khusus dengan kebijakan terkelola pelanggan dan Edit IAM kebijakan.

-

-

Kebijakan inline – Kebijakan yang Anda buat dan kelola dan yang disematkan secara langsung ke dalam satu pengguna, grup, atau peran. Dalam kebanyakan kasus, kami tidak menyarankan penggunaan kebijakan inline.

Kebijakan berbasis sumber daya mengontrol tindakan apa yang dapat dilakukan oleh prinsipal tertentu pada sumber daya tersebut dan dengan kondisi seperti apa. Kebijakan berbasis sumber daya merupakan kebijakan inline, dan tidak ada kebijakan berbasis sumber daya terkelola. Untuk mengaktifkan akses lintas akun, Anda dapat menentukan seluruh akun atau IAM entitas di akun lain sebagai prinsipal dalam kebijakan berbasis sumber daya.

IAMLayanan ini mendukung satu jenis kebijakan berbasis sumber daya yang disebut kebijakan kepercayaan peran, yang Anda lampirkan ke peran. IAM Karena IAM peran adalah identitas dan sumber daya yang mendukung kebijakan berbasis sumber daya, Anda harus melampirkan kebijakan kepercayaan dan kebijakan berbasis identitas ke peran. IAM Kebijakan kepercayaan menentukan entitas prinsipal mana (akun, pengguna, peran, dan pengguna gabungan) yang dapat memegang peran tersebut. Untuk mempelajari perbedaan IAM peran dari kebijakan berbasis sumber daya lainnya, lihat. Akses sumber daya lintas akun di IAM

Untuk melihat layanan mana yang mendukung kebijakan berbasis sumber daya, lihat AWS layanan yang bekerja dengan IAM. Untuk mempelajari selengkapnya tentang kebijakan berbasis sumber daya, lihat Kebijakan berbasis identitas dan kebijakan berbasis sumber daya.