Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tutorial IAM: Tentukan izin untuk mengakses AWS sumber daya berdasarkan tag

Kontrol akses berbasis atribut (ABAC) adalah strategi otorisasi yang menentukan izin berdasarkan atribut. Dalam AWS, atribut ini disebut tag. Anda dapat melampirkan tag ke sumber daya IAM, termasuk entitas IAM (pengguna atau peran) dan sumber daya. AWS Kemudian, Anda dapat menentukan kebijakan yang menggunakan kunci syarat tanda untuk memberikan izin kepada penanggung jawab Anda berdasarkan tanda mereka. Saat Anda menggunakan tag untuk mengontrol akses ke AWS sumber daya Anda, Anda memungkinkan tim dan sumber daya Anda tumbuh dengan lebih sedikit perubahan pada AWS kebijakan. Kebijakan ABAC lebih fleksibel daripada AWS kebijakan tradisional, yang mengharuskan Anda untuk mencantumkan setiap sumber daya individu. Untuk informasi selengkapnya tentang ABAC dan manfaatnya dibandingkan kebijakan tradisional, lihat Tentukan izin berdasarkan atribut dengan otorisasi ABAC.

catatan

Anda harus memberikan satu nilai untuk setiap tag sesi. AWS Security Token Service tidak mendukung tag sesi multi-nilai.

Topik

Ikhtisar tutorial

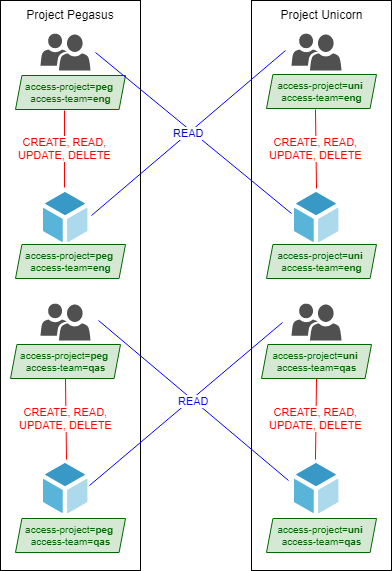

Tutorial ini menunjukkan cara membuat dan menguji sebuah kebijakan yang memungkinkan peran IAM dengan tag penanggung jawab untuk mengakses sumberdaya dengan tag yang sesuai. Saat prinsipal mengajukan permintaan ke AWS, izin mereka diberikan berdasarkan apakah tanda prinsipal dan tanda sumber daya cocok. Strategi ini memungkinkan individu untuk melihat atau mengedit hanya AWS sumber daya yang diperlukan untuk pekerjaan mereka.

Skenario

Asumsikan bahwa Anda adalah pengembang utama di perusahaan besar bernama Perusahaan Contoh, dan Anda adalah administrator IAM berpengalaman. Anda akrab dengan membuat dan mengelola pengguna, peran, dan kebijakan IAM. Anda ingin memastikan bahwa anggota teknisi pengembangan dan tim jaminan kualitas Anda dapat mengakses sumber daya yang mereka butuhkan. Anda juga memerlukan strategi yang dapat menskalakan pertumbuhan perusahaan Anda.

Anda memilih untuk menggunakan tag AWS sumber daya dan tag utama peran IAM untuk menerapkan strategi ABAC untuk layanan yang mendukungnya, dimulai dengan. AWS Secrets Manager Untuk mempelajari layanan mana yang mendukung otorisasi berdasarkan tanda, lihat AWS layanan yang bekerja dengan IAM. Untuk mempelajari kunci kondisi penandaan yang dapat Anda gunakan dalam kebijakan dengan setiap tindakan dan sumber daya layanan, lihat Tindakan, Sumber Daya, dan Kunci Kondisi untuk AWS Layanan. Anda dapat mengonfigurasi penyedia identitas web atau yang berbasis SAML untuk meneruskan tanda sesi ke AWS. Ketika karyawan Anda bergabung AWS, atribut mereka diterapkan pada AWS prinsipal yang dihasilkan. Kemudian, Anda dapat menggunakan ABAC untuk mengizinkan atau menolak izin berdasarkan atribut tersebut. Untuk mempelajari cara menggunakan tanda sesi dengan identitas gabungan SAML yang berbeda dengan tutorial ini, lihat Tutorial IAM: Menggunakan tanda sesi SAML untuk ABAC.

Anggota tim Insinyur dan Jaminan Kualitas Anda berada di proyek Pegasus atau proyekUnicorn Anda. Anda memilih proyek 3 karakter dan nilai tanda tim berikut:

-

access-project=peguntuk proyek Pegasus -

access-project=uniuntuk proyek Unicorn -

access-team=enguntuk tim Insinyur -

access-team=qasuntuk tim Jaminan Kualitas

Selain itu, Anda memilih untuk meminta tag alokasi cost-center biaya untuk mengaktifkan laporan AWS penagihan kustom. Untuk informasi selengkapnya, lihat Penggunaan Tanda Alokasi Biaya dalam Panduan Pengguna AWS Manajemen Penagihan dan Biaya .

Ringkasan keputusan penting

-

Karyawan masuk dengan kredensial pengguna IAM dan kemudian mengambil peran IAM untuk tim dan proyek mereka. Jika perusahaan Anda memiliki sistem identitas tersendiri, Anda dapat mengatur federasi untuk memungkinkan karyawan mengambil peran tanpa pengguna IAM. Untuk informasi selengkapnya, lihat Tutorial IAM: Menggunakan tanda sesi SAML untuk ABAC.

-

Kebijakan yang sama terlampir pada semua peran. Tindakan diizinkan atau ditolak berdasarkan tanda.

-

Karyawan dapat membuat sumber daya baru, tetapi hanya jika mereka melampirkan tanda yang sama ke sumber daya yang diterapkan pada peran mereka. Hal ini memastikan bahwa karyawan dapat melihat sumber daya setelah mereka membuatnya. Administrator tidak lagi diwajibkan untuk memperbarui kebijakan dengan ARN dari sumber daya baru.

-

Karyawan dapat membaca sumber daya yang dimiliki oleh tim mereka, apa pun proyeknya.

-

Karyawan dapat memperbarui dan menghapus sumber daya yang dimiliki oleh tim dan proyek mereka sendiri.

-

Administrator IAM dapat menambahkan peran baru untuk proyek baru. Mereka dapat membuat dan menandai pengguna IAM baru untuk memungkinkan akses ke peran yang sesuai. Administrator tidak diwajibkan untuk mengedit kebijakan untuk mendukung proyek atau anggota tim baru.

Di tutorial ini, Anda akan menandai setiap sumber daya, menandai peran proyek Anda, dan menambahkan kebijakan ke peran untuk memungkinkan perilaku yang dijelaskan sebelumnya. Kebijakan yang dihasilkan memungkinkan peran Create, Read, Update, dan Delete mengakses sumber daya yang ditandai dengan tanda proyek dan tanda tim yang sama. Kebijakan ini juga memungkinkan proyek silang Read untuk mengakses sumber daya yang ditandai dengan tim yang sama.

Prasyarat

Untuk melakukan langkah-langkah di tutorial ini, Anda harus sudah memiliki hal-hal berikut:

-

Sebuah Akun AWS yang dapat Anda masuki sebagai pengguna dengan izin administratif.

-

ID akun 12 digit Anda, yang Anda gunakan untuk membuat peran di langkah 3.

Untuk menemukan nomor ID AWS akun Anda menggunakan AWS Management Console, pilih Support pada bilah navigasi di kanan atas, lalu pilih Support Center. Nomor akun (ID) muncul di panel navigasi di sebelah kiri.

-

Pengalaman membuat dan mengedit pengguna, peran, dan kebijakan IAM di. AWS Management Console Namun, jika Anda memerlukan bantuan mengingat proses manajemen IAM, tutorial ini menyediakan tautan di mana Anda dapat melihat step-by-step instruksi.

Langkah 1: Buat pengguna uji

Untuk pengujian, buat empat pengguna IAM dengan izin untuk menerima peran dengan tag yang sama. Ini memudahkan untuk menambahkan lebih banyak pengguna ke tim Anda. Saat Anda menandai pengguna, mereka secara otomatis mendapatkan akses untuk mengambil peran yang tepat. Anda tidak perlu menambahkan pengguna ke kebijakan kepercayaan peran tersebut jika mereka hanya menangani satu proyek dan tim.

-

Buat kebijakan yang dikelola pelanggan berikut bernama

access-assume-role. Untuk informasi selengkapnya tentang membuat kebijakan JSON, lihat Membuat IAM kebijakan.Kebijakan ABAC: Asumsikan peran ABAC apa pun, tetapi hanya ketika peran pengguna cocok dengan tanda peran

Kebijakan berikut memungkinkan pengguna mengambil peran apa pun di akun Anda dengan prefiks nama

access-. Peran tersebut juga harus ditandai dengan tanda proyek, tim, dan pusat biaya yang sama dengan pengguna.Untuk menggunakan kebijakan ini, ganti teks placeholder yang dicetak miring dengan informasi akun Anda.

Untuk menskalakan tutorial ini ke sejumlah besar pengguna, Anda dapat melampirkan kebijakan ke grup dan menambahkan setiap pengguna ke grup. Untuk informasi selengkapnya, lihat Buat grup IAM dan Mengedit pengguna dalam grup IAM.

-

Buat pengguna IAM berikut, lampirkan kebijakan

access-assume-roleizin. Pastikan Anda memilih Menyediakan akses pengguna ke AWS Management Console, dan kemudian menambahkan tag berikut.Nama pengguna Kunci tag pengguna Nilai tag pengguna Akses-a rnav-peg-eng

access-projectaccess-teamcost-centerpegeng987654Akses-m ary-peg-qas

access-projectaccess-teamcost-centerpegqas987654Akses-s aanvi-uni-eng

access-projectaccess-teamcost-centerunieng123456Akses-c arlos-uni-qas

access-projectaccess-teamcost-centeruniqas123456

Langkah 2: Buat kebijakan ABAC

Buat kebijakan berikut bernama access-same-project-team. Anda akan menambahkan kebijakan ini ke peran tersebut pada langkah berikutnya. Untuk informasi selengkapnya tentang membuat kebijakan JSON, lihat Membuat IAM kebijakan.

Untuk kebijakan tambahan yang dapat Anda sesuaikan untuk tutorial ini, lihat halaman berikut:

Kebijakan ABAC: Akses Sumber Daya Secrets Manager Hanya Saat Prinsipal dan Tag Sumber Daya Cocokkan

Kebijakan berikut memungkinkan penanggung jawab membuat, membaca, mengedit, dan menghapus sumber daya, tetapi hanya jika sumber daya tersebut ditandai dengan pasangan nilai kunci yang sama dengan penanggung jawab. Saat prinsipal membuat sumber daya, mereka harus menambahkan tanda access-project, access-team, dan cost-center dengan nilai yang cocok dengan tanda prinsipal. Kebijakan juga memungkinkan penambahan opsi tanda Name atau OwnedBy.

Apa yang dilakukan kebijakan ini?

-

Pernyataan

AllActionsSecretsManagerSameProjectSameTeammemungkinkan semua tindakan layanan ini pada semua sumber daya terkait, tetapi hanya jika tanda sumber daya cocok dengan tanda prinsipal. Dengan menambahkan"Action": "secretsmanager:*"ke kebijakan, akan menumbuhkan kebijakan seiring bertumbuhnya Secrets Manager. Jika Secrets Manager menambahkan operasi API baru, Anda tidak perlu menambahkan tindakan tersebut ke pernyataan. Pernyataan tersebut menerapkan ABAC menggunakan tiga blok kondisi. Permintaan hanya diperbolehkan jika ketiga blok dikembalikan dengan benar.-

Blok kondisi pertama dari pernyataan ini dikembalikan dengan benar jika kunci tanda yang ditentukan ada pada sumber daya, dan nilainya cocok dengan tanda prinsipal. Blok ini mengembalikan kesalahan tanda yang tidak sesuai, atau tindakan yang tidak mendukung penandaan sumber daya. Untuk mempelajari tindakan mana yang tidak diizinkan oleh blok ini, lihat Tindakan, Sumber Daya, dan Kunci Kondisi untuk AWS Secrets Manager. Halaman tersebut menunjukkan bahwa tindakan yang dilakukan pada tipe sumber daya Rahasia mendukung

secretsmanager:ResourceTag/tag-keykunci kondisi. Beberapa tindakan Secrets Manager tidak mendukung tipe sumber daya tersebut, termasukGetRandomPassworddanListSecrets. Anda harus membuat pernyataan tambahan untuk mengizinkan tindakan tersebut. -

Blok kondisi kedua menjadi benar jika setiap kunci tanda yang diteruskan di permintaan disertakan dalam daftar yang ditentukan. Hal ini dilakukan menggunakan

ForAllValuesdengan operator kondisiStringEquals. Jika tidak ada kunci atau subset dari set kunci yang diteruskan, kondisi menjadi benar. Hal ini memungkinkan operasiGet*yang tidak memungkinkan tanda diteruskan di permintaan. Jika pemohon menyertakan kunci tanda yang tidak ada dalam daftar, kondisi menjadi salah. Setiap kunci tanda yang diteruskan di permintaan harus sesuai dengan anggota daftar ini. Untuk informasi selengkapnya, lihat Tetapkan operator untuk kunci konteks multivaluasi. -

Blok kondisi ketiga menjadi benar jika permintaan mendukung tanda yang lolos, jika ketiga tanda hadir, dan jika sesuai dengan nilai tanda prinsipal. Blok ini juga menjadi benar jika permintaan tidak mendukung tanda yang diteruskan. Ini berkat ...IfExists di operator kondisi. Blok menjadi salah jika tidak ada tanda yang diteruskan selama tindakan yang mendukungnya, atau jika kunci dan nilai tanda tidak cocok.

-

-

Pernyataan

AllResourcesSecretsManagerNoTagsmemungkinkan tindakanGetRandomPassworddanListSecretsyang tidak diperbolehkan oleh pernyataan pertama. -

Pernyataan

ReadSecretsManagerSameTeammemungkinkan operasi hanya baca jika prinsipal ditandai dengan tanda access-team yang sama sebagai sumber daya. Hal ini diperbolehkan terlepas dari tanda proyek atau tanda pusat biaya. -

Pernyataan

DenyUntagSecretsManagerReservedTagsmenolak permintaan untuk menghapus tanda dengan kunci yang dimulai dengan "access-" dari Secrets Manager. Tanda ini digunakan untuk mengontrol akses ke sumber daya, sehingga menghapus tanda dapat menghapus izin. -

Pernyataan

DenyPermissionsManagementmenolak akses untuk membuat, mengedit, atau menghapus kebijakan berbasis sumber daya Secrets Manager. Kebijakan ini dapat digunakan untuk mengubah izin rahasia.

penting

Kebijakan ini menggunakan strategi untuk memungkinkan semua tindakan untuk layanan, tetapi dengan tegas menolak tindakan yang melanggar izin. Menolak tindakan akan membatalkan kebijakan lain yang memungkinkan penanggung jawab melakukan tindakan tersebut. Ini dapat menimbulkan hasil yang tidak diinginkan. Sebagai praktik terbaik, gunakanlah penolakan eksplisit hanya jika tidak ada keadaan yang mengizinkan tindakan tersebut. Jika tidak, izinkan daftar tindakan individu, dan tindakan yang tidak diinginkan ditolak secara default.

Langkah 3: Buat peran

Buat peran IAM berikut dan lampirkan kebijakan access-same-project-team yang Anda buat pada langkah sebelumnya. Untuk informasi selengkapnya tentang cara membuat peran IAM, lihat Buat peran untuk memberikan izin kepada pengguna IAM. Jika Anda memilih untuk menggunakan federasi daripada pengguna dan peran IAM, lihat Tutorial IAM: Menggunakan tanda sesi SAML untuk ABAC.

| Fungsi pekerjaan | Nama peran | Tanda peran | Deskripsi peran |

|---|---|---|---|

|

Proyek Teknik Pegasus |

access-peg-engineering |

akses-proyek = tim akses = pusat biaya = |

Memungkinkan insinyur membaca semua sumber daya teknik dan membuat serta mengelola sumber daya teknik Pegasus. |

|

Jaminan Kualitas Proyek Pegasus |

access-peg-quality-assurance |

akses-proyek = tim akses = pusat biaya = |

Memungkinkan tim QA untuk membaca semua sumber daya QA dan membuat, serta mengelola semua sumber daya QA Pegasus. |

|

Proyek Teknik Unicorn |

access-uni-engineering |

akses-proyek = tim akses = pusat biaya = |

Memungkinkan insinyur membaca semua sumber daya teknik dan membuat, serta mengelola sumber daya teknik Unicorn. |

|

Jaminan Kualitas Proyek Unicorn |

access-uni-quality-assurance |

akses-proyek = tim akses = pusat biaya = |

Memungkinkan tim QA untuk membaca semua sumber daya QA dan membuat, serta mengelola semua sumber daya QA Unicorn. |

Langkah 4: Uji pembuatan rahasia

Kebijakan izin yang terlampir pada peran memungkinkan karyawan untuk membuat rahasia. Hal ini hanya diperbolehkan jika rahasia ditandai dengan proyek, tim, dan pusat biaya mereka. Konfirmasikan bahwa izin Anda bekerja sesuai harapan dengan masuk sebagai pengguna Anda, dengan asumsi peran yang benar, dan menguji aktivitas di Secrets Manager.

Untuk mencoba membuat rahasia dengan dan tanpa tag yang diperlukan

-

Di jendela browser utama Anda, tetap masuk sebagai pengguna administrator sehingga Anda dapat meninjau pengguna, peran, dan kebijakan di IAM. Gunakan jendela penyamaran peramban atau peramban terpisah untuk pengujian Anda. Di sana, masuk sebagai pengguna

access-Arnav-peg-engIAM dan buka konsol Secrets Manager di https://console.aws.amazon.com/secretsmanager/. -

Upayakan untuk beralih ke peran

access-uni-engineering.Operasi ini gagal karena nilai tanda

access-projectdancost-centertidak cocok dengan penggunaaccess-Arnav-peg-engdan peranaccess-uni-engineering.Untuk informasi selengkapnya tentang beralih peran di AWS Management Console, lihat Beralih dari pengguna ke peran IAM (konsol)

-

Beralih ke peran

access-peg-engineering. -

Simpan rahasia baru menggunakan informasi berikut. Untuk mempelajari cara menyimpan rahasia, lihat Membuat Rahasia Dasar di Panduan Pengguna AWS Secrets Manager .

penting

Secrets Manager menampilkan peringatan bahwa Anda tidak memiliki izin untuk AWS layanan tambahan yang bekerja dengan Secrets Manager. Misalnya, untuk membuat kredensial basis data Amazon RDS, Anda harus memiliki izin untuk menjelaskan instans RDS, klaster RDS, dan klaster Amazon Redshift. Anda dapat mengabaikan peringatan ini karena Anda tidak menggunakan AWS layanan khusus ini dalam tutorial ini.

-

Di bagian Pilih tipe rahasia, pilih Tipe rahasia lainnya. Di dua kotak teks, masukkan

test-access-keydantest-access-secret. -

Masukkan

test-access-peg-enguntuk bidang Nama rahasia. -

Tambahkan kombinasi tanda yang berbeda dari tabel berikut dan lihat perilaku yang diharapkan.

-

Pilih Toko untuk mencoba membuat rahasia. Jika penyimpanan gagal, kembali ke laman konsol Secrets Manager sebelumnya dan gunakan set tag berikutnya dari tabel berikut. Set tag terakhir dizinkan dan akan berhasil membuat rahasia.

Tabel berikut menunjukkan kombinasi tag ABAC untuk

test-access-peg-engperan tersebut.Nilai Tanda access-projectNilai Tanda access-teamNilai Tanda cost-centerTanda tambahan Perilaku yang diharapkan (tidak ada) (tidak ada) (tidak ada) (tidak ada) Ditolak karena nilai tag access-projecttidak cocok dengan nilai peranpeg.unieng987654(tidak ada) Ditolak karena nilai tag access-projecttidak cocok dengan nilai peranpeg.pegqas987654(tidak ada) Ditolak karena nilai tag access-teamtidak cocok dengan nilai peraneng.pegeng123456(tidak ada) Ditolak karena nilai tag cost-centertidak cocok dengan nilai peran987654.pegeng987654Pemilik = Jane Ditolak karena tag tambahan ownertidak diizinkan oleh kebijakan, meskipun ketiga tanda yang diperlukan hadir dan nilainya sesuai dengan nilai-nilai peran.pegeng987654Nama = Jane Diizinkan karena ketiga tanda yang diperlukan ada dan nilainya sesuai dengan nilai-nilai peran. Anda juga diperbolehkan untuk menyertakan tanda Name. -

-

Keluar dan ulangi tiga langkah pertama dalam prosedur ini untuk setiap peran dan nilai tanda berikut. Pada langkah keempat dalam prosedur ini, uji setiap set tanda yang hilang, tanda opsional, tanda yang tidak diizinkan, dan nilai tanda tidak valid yang Anda pilih. Kemudian gunakan tanda yang diperlukan untuk membuat rahasia dengan tanda dan nama berikut.

Nama pengguna Nama peran Nama rahasia Tanda rahasia Akses-m ary-peg-qas

access-peg-quality-assurance

test-access-peg-qas

akses-proyek =

pegtim akses =

qaspusat biaya =

987654Akses-s aanvi-uni-eng

access-uni-engineering

test-access-uni-eng akses-proyek =

unitim akses =

engpusat biaya =

123456Akses-c arlos-uni-qas

access-uni-quality-assurance

test-access-uni-qas

akses-proyek =

unitim akses =

qaspusat biaya =

123456

Langkah 5: Uji menampilkan rahasia

Kebijakan yang Anda lampirkan ke setiap peran memungkinkan karyawan melihat rahasia apa pun yang ditandai dengan nama tim mereka, apa pun proyek mereka. Konfirmasikan bahwa izin Anda bekerja sesuai harapan dengan menguji peran Anda di Secrets Manager.

Untuk uji melihat rahasia dengan dan tanpa tag yang diperlukan

-

Masuk sebagai salah satu pengguna IAM berikut:

-

access-Arnav-peg-eng -

access-Mary-peg-qas -

access-Saanvi-uni-eng -

access-Carlos-uni-qas

-

-

Beralih ke peran yang sesuai:

-

access-peg-engineering -

access-peg-quality-assurance -

access-uni-engineering -

access-uni-quality-assurance

Untuk informasi selengkapnya tentang beralih peran di AWS Management Console, lihatBeralih dari pengguna ke peran IAM (konsol).

-

-

Di panel navigasi sebelah kiri, pilih ikon menu untuk memperluas menu lalu pilih Rahasia.

-

Anda akan melihat keempat rahasia di tabel, apa pun peran Anda saat ini. Ini diharapkan karena kebijakan bernama

access-same-project-teammemungkinkan tindakansecretsmanager:ListSecretsuntuk semua sumber daya. -

Pilih nama salah satu rahasia.

-

Pada halaman detail rahasia, tanda peran Anda menentukan apakah Anda dapat melihat isi halaman tersebut. Bandingkan nama peran Anda dengan nama rahasia Anda. Jika mereka memiliki nama tim yang sama, tanda

access-teamcocok. Jika tidak cocok, akses akan ditolak.Tabel berikut menunjukkan perilaku tampilan rahasia ABAC untuk setiap peran.

Nama peran Nama rahasia Perilaku yang diharapkan access-peg-engineeringtest-access-peg-engDiizinkan test-access-peg-qas Ditolak test-access-uni-eng Diizinkan test-access-uni-qas Ditolak access-peg-quality-assurance test-access-peg-eng Ditolak test-access-peg-qas Diizinkan test-access-uni-eng Ditolak test-access-uni-qas Diizinkan access-uni-engineering test-access-peg-eng Diizinkan test-access-peg-qas Ditolak test-access-uni-eng Diizinkan test-access-uni-qas Ditolak access-uni-quality-assurance test-access-peg-eng Ditolak test-access-peg-qas Diizinkan test-access-uni-eng Ditolak test-access-uni-qas Diizinkan -

Dari breadcrumbs di bagian atas halaman, pilih Rahasia untuk kembali ke daftar rahasia. Ulangi langkah-langkah dalam prosedur ini menggunakan peran yang berbeda untuk menguji apakah Anda dapat melihat masing-masing rahasia.

Langkah 6: Uji skalabilitas

Alasan penting untuk menggunakan kontrol akses berbasis atribut (ABAC) daripada kontrol akses berbasis peran (RBAC) adalah skalabilitas. Saat perusahaan Anda menambahkan proyek, tim, atau orang baru AWS, Anda tidak perlu memperbarui kebijakan berbasis ABAC. Misalnya, anggaplah bahwa Example Corporation mendanai proyek baru dengan nama kode Centaur. Seorang insinyur bernama Saanvi Sarkar akan menjadi insinyur utama untuk Centaur sambil terus mengerjakan proyek Unicorn. Saanvi juga akan meninjau pekerjaan untuk proyek Peg. Ada juga beberapa insinyur yang baru direkrut, termasuk Nikhil Jayashankar, yang hanya akan mengerjakan proyek Centaur.

Untuk menambahkan proyek baru ke AWS

-

Masuk sebagai pengguna administrator IAM dan buka konsol IAM di. https://console.aws.amazon.com/iam/

-

Di panel navigasi di sebelah kiri, pilih Peran dan tambahkan peran IAM bernama.

access-cen-engineeringLampirkan kebijakanaccess-same-project-teamizin ke peran dan tambahkan tag peran berikut:-

access-project=cen -

access-team=eng -

cost-center=101010

-

-

Pada panel navigasi di sebelah kiri, pilih Pengguna.

-

Tambahkan pengguna baru bernama

access-Nikhil-cen-eng, lampirkan kebijakan bernamaaccess-assume-role, dan tambahkan tag pengguna berikut.-

access-project=cen -

access-team=eng -

cost-center=101010

-

-

Gunakan prosedur di Langkah 4: Uji pembuatan rahasia dan Langkah 5: Uji menampilkan rahasia. Di jendela peramban lain, uji apakah Nikhil hanya dapat membuat rahasia teknik Centaur, dan apakah dia dapat melihat semua rahasia teknik.

-

Di jendela browser utama tempat Anda masuk sebagai administrator, pilih pengguna

access-Saanvi-uni-eng. -

Pada tab Izin, hapus kebijakan access-assume-roleizin.

-

Tambahkan kebijakan inline berikut bernama

access-assume-specific-roles. Untuk informasi selengkapnya tentang menambahkan kebijakan inline ke pengguna, lihat Untuk menyematkan kebijakan inline bagi pengguna atau peran (konsole).Kebijakan ABAC: Asumsikan hanya peran tertentu

Kebijakan ini memungkinkan Saanvi untuk mengambil peran teknik untuk proyek Pegasus dan Centaur. Perlu untuk membuat kebijakan kustom ini karena IAM tidak mendukung tag multinilai. Anda tidak dapat menandai pengguna Saanvi dengan

access-project=pegdanaccess-project=cen. Selain itu, model AWS otorisasi tidak dapat mencocokkan kedua nilai. Untuk informasi selengkapnya, lihat Aturan untuk menandai di IAM dan AWS STS. Sebagai gantinya, Anda harus menentukan secara manual dua peran yang dapat dia tanggung.Untuk menggunakan kebijakan ini, ganti teks placeholder yang dicetak miring dengan informasi akun Anda.

-

Gunakan prosedur di Langkah 4: Uji pembuatan rahasia dan Langkah 5: Uji menampilkan rahasia. Pada jendela peramban lain, konfirmasikan bahwa Saanvi dapat mengambil kedua peran tersebut. Periksa bahwa dia dapat membuat rahasia hanya untuk proyek, tim, dan pusat biaya miliknya, bergantung pada tanda peran. Konfirmasi juga bahwa dia dapat melihat perincian tentang rahasia apa pun yang dimiliki oleh tim teknik, termasuk rahasia yang baru saja dia buat.

Langkah 7: Uji memperbarui dan menghapus rahasia

Kebijakan access-same-project-team yang terlampir pada peran memungkinkan karyawan memperbarui dan menghapus rahasia yang ditandai dengan proyek, tim, dan pusat biaya mereka. Konfirmasikan bahwa izin Anda bekerja sesuai harapan dengan menguji peran Anda di Secrets Manager.

Untuk menguji pembaruan dan penghapusan rahasia dengan dan tanpa tag yang diperlukan

-

Masuk sebagai salah satu pengguna IAM berikut:

-

access-Arnav-peg-eng -

access-Mary-peg-qas -

access-Saanvi-uni-eng -

access-Carlos-uni-qas -

access-Nikhil-cen-eng

-

-

Beralih ke peran yang sesuai:

-

access-peg-engineering -

access-peg-quality-assurance -

access-uni-engineering -

access-peg-quality-assurance -

access-cen-engineering

Untuk informasi selengkapnya tentang beralih peran di AWS Management Console, lihatBeralih dari pengguna ke peran IAM (konsol).

-

-

Untuk setiap peran, coba perbarui deskripsi rahasia, lalu coba hapus rahasia berikut. Untuk informasi selengkapnya, lihat, lihat Memodifikasi Rahasia dan Menghapus dan Memulihkan Rahasia di Panduan Pengguna AWS Secrets Manager .

Tabel berikut menunjukkan perilaku pembaruan dan penghapusan rahasia ABAC untuk setiap peran.

Nama peran Nama rahasia Perilaku yang diharapkan access-peg-engineering

test-access-peg-eng

Diizinkan test-access-uni-eng Ditolak test-access-uni-qas Ditolak access-peg-quality-assurance

test-access-peg-qas Diizinkan test-access-uni-eng Ditolak access-uni-engineering

test-access-uni-eng Diizinkan test-access-uni-qas Ditolak access-peg-quality-assurance

test-access-uni-qas Diizinkan

Ringkasan

Anda telah berhasil menyelesaikan semua langkah yang diperlukan untuk menggunakan tanda untuk kontrol akses berbasis atribut (ABAC). Anda telah mempelajari cara mendefinisikan strategi penandaan. Anda menerapkan strategi tersebut ke penanggung jawab dan sumber daya Anda. Anda membuat dan menerapkan kebijakan yang menegakkan strategi untuk Secrets Manager. Anda juga mempelajari bahwa ABAC menskalakan dengan mudah ketika Anda menambahkan proyek dan anggota tim baru. Akibatnya, Anda dapat masuk ke konsol IAM dengan peran pengujian Anda dan mengalami cara menggunakan tag untuk ABAC in. AWS

catatan

Anda menambahkan kebijakan yang memungkinkan tindakan hanya berdasarkan kondisi tertentu. Jika Anda menerapkan kebijakan yang berbeda kepada pengguna atau peran Anda yang memiliki izin lebih luas, maka tindakan tersebut mungkin tidak akan dibatasi untuk memerlukan penandaan. Misalnya, jika Anda memberi pengguna izin administratif penuh menggunakan kebijakan AdministratorAccess AWS terkelola, kebijakan ini tidak membatasi akses tersebut. Untuk informasi selengkapnya tentang bagaimana izin ditentukan saat beberapa kebijakan dilibatkan, lihat Bagaimana logika kode AWS

penegakan mengevaluasi permintaan untuk mengizinkan atau menolak akses.

Sumber daya terkait

Untuk informasi terkait, lihat sumber daya berikut:

Untuk mempelajari cara memantau tag di akun Anda, lihat Memantau perubahan tag pada AWS sumber daya dengan alur kerja tanpa server dan Acara Amazon