Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan infrastruktur di Amazon DynamoDB

Sebagai layanan terkelola, Amazon DynamoDB dilindungi oleh AWS prosedur keamanan jaringan global yang dijelaskan dalam perlindungan Infrastruktur yang terletak di Well-Architected Framework. AWS

Anda menggunakan API panggilan yang AWS dipublikasikan untuk mengakses DynamoDB melalui jaringan. Klien dapat menggunakan TLS (Transport Layer Security) versi 1.2 atau 1.3. Klien juga harus mendukung cipher suite dengan perfect forward secrecy (PFS) seperti Ephemeral Diffie-Hellman () atau Elliptic Curve Diffie-Hellman Ephemeral (). DHE ECDHE Sebagian besar sistem modern seperti Java 7 dan versi lebih baru mendukung mode-mode ini. Selain itu, permintaan harus ditandatangani menggunakan ID kunci akses dan kunci akses rahasia yang terkait dengan IAM prinsipal. Atau Anda dapat menggunakan AWS Security Token Service (AWS STS) untuk menghasilkan kredensial keamanan sementara untuk menandatangani permintaan.

Anda juga dapat menggunakan titik akhir virtual private cloud (VPC) untuk DynamoDB untuk mengaktifkan instans EC2 Amazon VPC di Anda untuk menggunakan alamat IP pribadi mereka untuk mengakses DynamoDB tanpa eksposur ke internet publik. Untuk informasi selengkapnya, lihat Menggunakan VPC titik akhir Amazon untuk mengakses DynamoDB.

Menggunakan VPC titik akhir Amazon untuk mengakses DynamoDB

Untuk alasan keamanan, banyak AWS pelanggan menjalankan aplikasi mereka dalam lingkungan Amazon Virtual Private Cloud (AmazonVPC). Dengan AmazonVPC, Anda dapat meluncurkan EC2 instans Amazon ke cloud pribadi virtual, yang secara logis terisolasi dari jaringan lain—termasuk internet publik. Dengan AmazonVPC, Anda memiliki kontrol atas rentang alamat IP, subnet, tabel perutean, gateway jaringan, dan pengaturan keamanan.

catatan

Jika Anda membuat Akun AWS setelah 4 Desember 2013, maka Anda sudah memiliki default VPC di masing-masing Wilayah AWS. Default VPC siap untuk Anda gunakan—Anda dapat segera mulai menggunakannya tanpa harus melakukan langkah konfigurasi tambahan apa pun.

Untuk informasi selengkapnya, lihat Subnet Default VPC dan Default di Panduan VPC Pengguna Amazon.

Untuk mengakses internet publik, Anda VPC harus memiliki gateway internet — router virtual yang menghubungkan Anda VPC ke internet. Ini memungkinkan aplikasi yang berjalan di Amazon EC2 di Anda VPC untuk mengakses sumber daya internet, seperti Amazon DynamoDB.

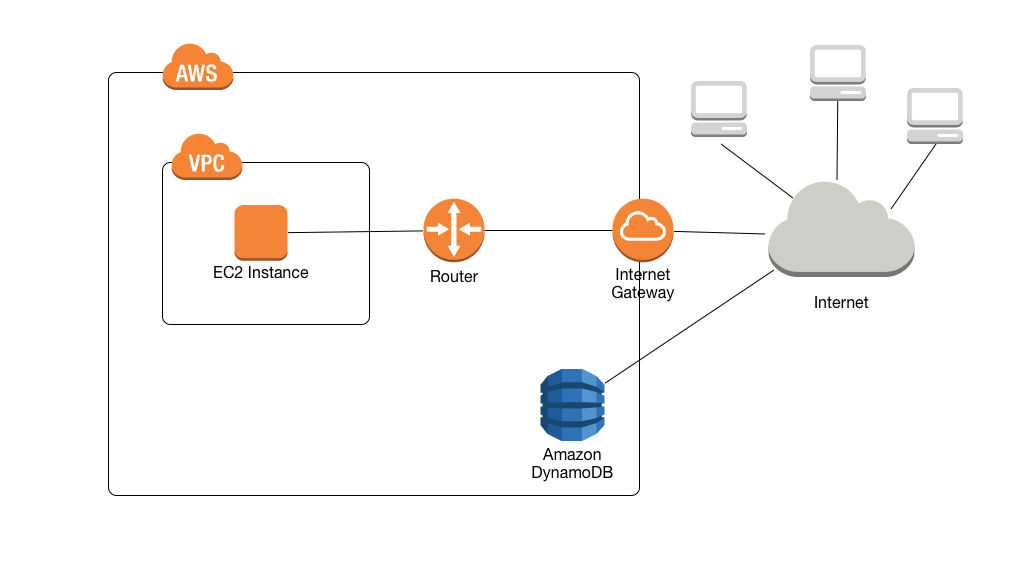

Secara default, komunikasi ke dan dari DynamoDB menggunakan HTTPS protokol, yang melindungi lalu lintas jaringan dengan SSL menggunakan/enkripsi. TLS Diagram berikut menunjukkan EC2 instance Amazon dalam DynamoDB yang VPC mengakses, dengan meminta DynamoDB menggunakan gateway internet daripada titik akhir. VPC

Banyak pelanggan memiliki kekhawatiran yang sah mengenai privasi dan keamanan saat mengirim dan menerima data melalui internet publik. Anda dapat mengatasi masalah ini dengan menggunakan jaringan pribadi virtual (VPN) untuk merutekan semua lalu lintas jaringan DynamoDB melalui infrastruktur jaringan perusahaan Anda sendiri. Namun, pendekatan ini dapat menimbulkan tantangan bandwidth dan ketersediaan.

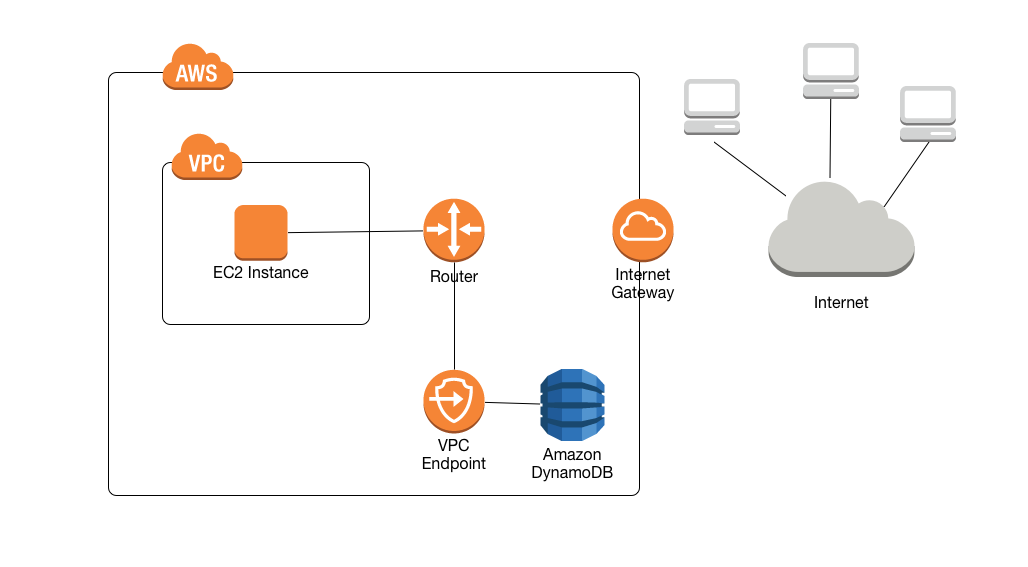

VPCtitik akhir untuk DynamoDB dapat meringankan tantangan ini. VPCTitik akhir untuk DynamoDB memungkinkan instans EC2 Amazon VPC di Anda untuk menggunakan alamat IP pribadinya untuk mengakses DynamoDB tanpa eksposur ke internet publik. EC2Instans Anda tidak memerlukan alamat IP publik, dan Anda tidak memerlukan gateway internet, NAT perangkat, atau gateway pribadi virtual di AndaVPC. Anda menggunakan kebijakan titik akhir untuk mengontrol akses ke DynamoDB. Lalu lintas antara Anda VPC dan AWS layanan tidak meninggalkan jaringan Amazon.

catatan

Bahkan ketika Anda menggunakan alamat IP publik, semua VPC komunikasi antara instance dan layanan yang dihosting tetap pribadi di AWS dalam AWS jaringan. Paket yang berasal dari AWS jaringan dengan tujuan di jaringan tetap berada di AWS jaringan AWS global, kecuali lalu lintas ke atau dari Wilayah AWS Tiongkok.

Saat Anda membuat VPC titik akhir untuk DynamoDB, permintaan apa pun ke titik akhir DynamoDB dalam Wilayah (misalnya, dynamodb.us-west-2.amazonaws.com) dirutekan ke titik akhir DynamoDB pribadi dalam jaringan Amazon. Anda tidak perlu memodifikasi aplikasi yang berjalan pada EC2 instance di AndaVPC. Nama titik akhir tetap sama, namun rute ke DynamoDB tetap sepenuhnya berada dalam jaringan Amazon, dan tidak mengakses internet publik.

Diagram berikut menunjukkan bagaimana sebuah EC2 instance dalam VPC dapat menggunakan VPC endpoint untuk mengakses DynamoDB.

Untuk informasi selengkapnya, lihat Tutorial: Menggunakan VPC endpoint untuk DynamoDB.

Berbagi VPC titik akhir Amazon dan DynamoDB

Untuk mengaktifkan akses ke layanan DynamoDB melalui VPC titik akhir gateway subnet, Anda harus memiliki izin akun pemilik untuk subnet tersebut. VPC

Setelah titik akhir gateway VPC subnet diberikan akses ke DynamoDB, AWS akun apa pun dengan akses ke subnet tersebut dapat menggunakan DynamoDB. Ini berarti semua pengguna akun dalam VPC subnet dapat menggunakan tabel DynamoDB apa pun yang dapat mereka akses. Ini termasuk tabel DynamoDB yang terkait dengan akun yang berbeda dari subnet. VPC Pemilik VPC subnet masih dapat membatasi pengguna tertentu dalam subnet dari menggunakan layanan DynamoDB melalui titik akhir gateway, atas kebijakan mereka.

Tutorial: Menggunakan VPC endpoint untuk DynamoDB

Bagian ini memandu Anda melalui pengaturan dan menggunakan VPC endpoint untuk DynamoDB.

Topik

Langkah 1: Luncurkan EC2 instans Amazon

Pada langkah ini, Anda meluncurkan EC2 instans Amazon di Amazon default AndaVPC. Anda kemudian dapat membuat dan menggunakan VPC endpoint untuk DynamoDB.

Buka EC2 konsol Amazon di https://console.aws.amazon.com/ec2/

. -

Pilih Luncurkan Instans, dan lakukan hal berikut:

Langkah 1: Pilih Gambar Mesin Amazon (AMI)

-

Di bagian atas daftarAMIs, buka Amazon Linux AMI dan pilih Pilih.

Langkah 2: Pilih Jenis Instans

-

Di bagian atas daftar jenis instans, piliht2.micro.

-

Pilih Berikutnya: Konfigurasikan Detail Instans.

Langkah 3: Konfigurasikan Detail Instans

-

Buka Jaringan dan pilih default AndaVPC.

Pilih Berikutnya: Tambahkan Penyimpanan.

Langkah 4: Tambahkan Penyimpanan

-

Lewati langkah ini dengan memilih Selanjutnya: Instans Tag.

Langkah 5: Instans Tag

-

Lewati langkah ini dengan memilih Berikutnya: Konfigurasikan Grup Keamanan.

Langkah 6: Konfigurasikan Grup Keamanan

-

Pilih Pilih grup keamanan yang ada.

-

Dalam daftar grup keamanan, pilih default. Ini adalah grup keamanan default untuk AndaVPC.

-

Pilih Berikutnya: Tinjau dan Luncurkan.

Langkah 7: Tinjau Peluncuran Instans

-

Pilih Luncurkan.

-

-

Di jendela Pilih pasangan kunci yang ada atau buat pasangan kunci baru, lakukan salah satu hal berikut:

-

Jika Anda tidak memiliki EC2 key pair Amazon, pilih Create a new key pair dan ikuti petunjuknya. Anda akan diminta untuk mengunduh file kunci pribadi (file.pem); Anda akan memerlukan file ini nanti ketika Anda masuk ke instance Amazon EC2 Anda.

-

Jika Anda sudah memiliki EC2 key pair Amazon yang sudah ada, buka Select a key pair dan pilih key pair Anda dari daftar. Anda harus sudah memiliki file kunci pribadi (file.pem) yang tersedia untuk masuk ke instance Amazon EC2 Anda.

-

-

Ketika Anda telah mengonfigurasi pasangan kunci, pilih Luncurkan Instans.

-

Kembali ke halaman beranda EC2 konsol Amazon dan pilih instance yang Anda luncurkan. Di panel bawah, pada tab Deskripsi, temukan Publik DNS untuk instance Anda. Sebagai contoh:

ec2-00-00-00-00.us-east-1.compute.amazonaws.com.rproxy.goskope.com.Catat DNS nama publik ini, karena Anda akan membutuhkannya di langkah berikutnya dalam tutorial ini (Langkah 2: Konfigurasikan EC2 instans Amazon Anda).

catatan

Ini akan memakan waktu beberapa menit agar EC2 instans Amazon Anda tersedia. Sebelum Anda melanjutkan ke langkah berikutnya, pastikan Status Instans dalam kondisi running dan semua Pemeriksaan Status telah lulus.

Langkah 2: Konfigurasikan EC2 instans Amazon Anda

Ketika EC2 instans Amazon Anda tersedia, Anda akan dapat masuk ke dalamnya dan menyiapkannya untuk penggunaan pertama.

catatan

Langkah-langkah berikut mengasumsikan bahwa Anda terhubung ke EC2 instans Amazon Anda dari komputer yang menjalankan Linux. Untuk cara lain untuk terhubung, lihat Connect to Your Linux Instance di Panduan EC2 Pengguna Amazon.

-

Anda harus mengotorisasi SSH lalu lintas masuk ke instans Amazon EC2 Anda. Untuk melakukan ini, Anda akan membuat grup EC2 keamanan baru, dan kemudian menetapkan grup keamanan ke EC2 instans Anda.

-

Pada panel navigasi, pilih Grup Keamanan.

-

Pilih Buat Grup Keamanan. Di jendela Buat Grup Keamanan, lakukan hal berikut:

-

Nama grup keamanan—ketikkan nama untuk grup keamanan Anda. Misalnya:

my-ssh-access -

Deskripsi—ketikkan deskripsi singkat untuk grup keamanan.

-

VPC—pilih default VPC Anda.

-

Di bagian Aturan grup keamanan, pilih Tambahkan Aturan dan lakukan hal berikut:

-

Ketik —pilihSSH.

-

Sumber—pilih IP Saya.

-

Jika pengaturan sudah sesuai keinginan Anda, pilih Buat.

-

-

Di panel navigasi, pilih Instans.

-

Pilih EC2 instans Amazon yang Anda luncurkanLangkah 1: Luncurkan EC2 instans Amazon.

-

Pilih Tindakan –> Jaringan –> Ubah Grup Keamanan.

-

Di Ubah Grup Keamanan, pilih grup keamanan yang Anda buat sebelumnya dalam prosedur ini (misalnya:

my-ssh-access). Saat ini grup keamanandefaultjuga harus dipilih. Bila pengaturan sesuai keinginan Anda, pilih Tetapkan Grup Keamanan.

-

-

Gunakan

sshperintah untuk masuk ke EC2 instance Amazon Anda, seperti pada contoh berikut.ssh -imy-keypair.pemec2-user@public-dns-nameAnda harus menentukan file kunci pribadi Anda (file.pem) dan DNS nama publik instance Anda. (Lihat Langkah 1: Luncurkan EC2 instans Amazon).

ID login adalah

ec2-user. Tidak diperlukan kata sandi. -

Konfigurasikan AWS kredenal Anda seperti yang ditunjukkan pada contoh berikut. Masukkan ID kunci akses, kunci rahasia, dan nama Wilayah default AWS saat diminta.

aws configureAWS Access Key ID [None]:AKIAIOSFODNN7EXAMPLEAWS Secret Access Key [None]:wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEYDefault region name [None]:us-east-1Default output format [None]:

Anda sekarang siap untuk membuat VPC endpoint untuk DynamoDB.

Langkah 3: Buat VPC titik akhir untuk DynamoDB

Pada langkah ini, Anda akan membuat VPC titik akhir untuk DynamoDB dan mengujinya untuk memastikan bahwa itu berfungsi.

-

Sebelum memulai, verifikasi bahwa Anda dapat berkomunikasi dengan DynamoDB menggunakan titik akhir publiknya.

aws dynamodb list-tablesOutputnya akan menampilkan daftar tabel DynamoDB yang Anda miliki saat ini. (Jika Anda tidak memiliki tabel apa pun, daftarnya akan kosong.).

-

Verifikasi bahwa DynamoDB adalah layanan yang tersedia untuk VPC membuat titik akhir di Wilayah saat ini. AWS (Perintah ditampilkan dalam teks tebal, diikuti dengan contoh output.)

aws ec2 describe-vpc-endpoint-services{ "ServiceNames": [ "com.amazonaws.us-east-1.s3", "com.amazonaws.us-east-1.dynamodb" ] }Dalam contoh output, DynamoDB adalah salah satu layanan yang tersedia, sehingga Anda dapat melanjutkan dengan membuat titik akhir untuk VPC itu.

-

Tentukan VPC pengenal Anda.

aws ec2 describe-vpcs{ "Vpcs": [ { "VpcId": "vpc-0bbc736e", "InstanceTenancy": "default", "State": "available", "DhcpOptionsId": "dopt-8454b7e1", "CidrBlock": "172.31.0.0/16", "IsDefault": true } ] }Dalam contoh output, VPC ID adalah

vpc-0bbc736e. -

Buat VPC titik akhir. Untuk

--vpc-idparameter, tentukan VPC ID dari langkah sebelumnya. Gunakan parameter--route-table-idsuntuk mengasosiasikan titik akhir dengan tabel rute Anda.aws ec2 create-vpc-endpoint --vpc-id vpc-0bbc736e --service-name com.amazonaws.us-east-1.dynamodb --route-table-ids rtb-11aa22bb{ "VpcEndpoint": { "PolicyDocument": "{\"Version\":\"2008-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Principal\":\"*\",\"Action\":\"*\",\"Resource\":\"*\"}]}", "VpcId": "vpc-0bbc736e", "State": "available", "ServiceName": "com.amazonaws.us-east-1.dynamodb", "RouteTableIds": [ "rtb-11aa22bb" ], "VpcEndpointId": "vpce-9b15e2f2", "CreationTimestamp": "2017-07-26T22:00:14Z" } } -

Verifikasi bahwa Anda dapat mengakses DynamoDB melalui titik akhir. VPC

aws dynamodb list-tablesJika mau, Anda dapat mencoba beberapa AWS CLI perintah lain untuk DynamoDB. Untuk informasi selengkapnya, lihat Referensi Perintah AWS AWS CLI.

Langkah 4: (Opsional) Hapus

Jika Anda ingin menghapus sumber daya yang Anda buat dalam tutorial ini, ikuti prosedur berikut:

Untuk menghapus VPC titik akhir Anda untuk DynamoDB

-

Masuk ke EC2 instans Amazon Anda.

-

Tentukan ID VPC titik akhir.

aws ec2 describe-vpc-endpoints{ "VpcEndpoint": { "PolicyDocument": "{\"Version\":\"2008-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Principal\":\"*\",\"Action\":\"*\",\"Resource\":\"*\"}]}", "VpcId": "vpc-0bbc736e", "State": "available", "ServiceName": "com.amazonaws.us-east-1.dynamodb", "RouteTableIds": [], "VpcEndpointId": "vpce-9b15e2f2", "CreationTimestamp": "2017-07-26T22:00:14Z" } }Dalam contoh output, ID VPC endpoint adalah

vpce-9b15e2f2. -

Hapus VPC titik akhir.

aws ec2 delete-vpc-endpoints --vpc-endpoint-ids vpce-9b15e2f2{ "Unsuccessful": [] }Array kosong

[]menunjukkan keberhasilan (tidak ada permintaan yang gagal).

Untuk menghentikan instans Amazon EC2 Anda

Buka EC2 konsol Amazon di https://console.aws.amazon.com/ec2/

. -

Di panel navigasi, pilih Instans.

-

Pilih EC2 instans Amazon Anda.

-

Pilih Tindakan, Status Instans, Akhiri.

-

Dalam jendela konfirmasi, pilih Ya, Hentikan.