Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Membuat jejak untuk organisasi

Jika Anda telah membuat organisasi di AWS Organizations, Anda dapat membuat jejak yang mencatat semua peristiwa untuk semua Akun AWS di organisasi itu. Ini kadang-kadang disebut jejak organisasi.

Akun manajemen untuk organisasi dapat menetapkan administrator yang didelegasikan untuk membuat jejak organisasi baru atau mengelola jejak organisasi yang ada. Untuk informasi selengkapnya tentang menambahkan administrator yang didelegasikan, lihatMenambahkan administrator yang CloudTrail didelegasikan.

Akun manajemen untuk organisasi dapat mengedit jejak yang ada di akun mereka, dan menerapkannya ke organisasi, menjadikannya jejak organisasi. Organisasi melacak peristiwa log untuk akun manajemen dan semua akun anggota di organisasi. Untuk informasi selengkapnya AWS Organizations, lihat Organizations Terminology and Concepts.

catatan

Anda harus masuk dengan akun manajemen atau akun administrator yang didelegasikan yang terkait dengan organisasi untuk membuat jejak organisasi. Anda juga harus memiliki izin yang cukup untuk pengguna atau peran dalam manajemen atau akun administrator yang didelegasikan untuk membuat jejak. Jika Anda tidak memiliki izin yang memadai, Anda tidak akan memiliki opsi untuk menerapkan jejak ke organisasi.

Semua jejak organisasi yang dibuat menggunakan konsol adalah jejak organisasi multi-wilayah yang mencatat peristiwa dari diaktifkan di setiap akun anggota Wilayah AWS di organisasi. Untuk mencatat peristiwa di semua AWS partisi di organisasi Anda, buat jejak organisasi Multi-region di setiap partisi. Anda dapat membuat jejak organisasi Single-region atau Multi-region dengan menggunakan. AWS CLI Jika Anda membuat jejak wilayah Tunggal, Anda mencatat aktivitas hanya di jalur Wilayah AWS (juga disebut sebagai Wilayah Asal).

Meskipun sebagian besar Wilayah AWS diaktifkan secara default untuk Anda Akun AWS, Anda harus mengaktifkan Wilayah tertentu secara manual (juga disebut sebagai Wilayah keikutsertaan). Untuk informasi tentang Wilayah mana yang diaktifkan secara default, lihat Pertimbangan sebelum mengaktifkan dan menonaktifkan Wilayah di Panduan Referensi.AWS Account Management Untuk daftar CloudTrail dukungan Wilayah, lihatCloudTrail Daerah yang didukung.

Saat Anda membuat jejak organisasi, salinan jejak dengan nama yang Anda berikan dibuat di akun anggota milik organisasi Anda.

-

Jika jejak organisasi adalah untuk Wilayah Tunggal dan Wilayah asal jejak bukan wilayah OPT, salinan jejak dibuat di Wilayah asal jejak organisasi di setiap akun anggota.

-

Jika jejak organisasi adalah untuk Wilayah Tunggal dan Wilayah asal jejak adalah wilayah OPT, salinan jejak dibuat di Wilayah asal jejak organisasi di akun anggota yang telah mengaktifkan Wilayah tersebut.

-

Jika jejak organisasi adalah Multi-wilayah dan Wilayah asal jejak bukan merupakan Wilayah keikutsertaan, salinan jejak dibuat di setiap akun yang diaktifkan Wilayah AWS di setiap akun anggota. Ketika akun anggota mengaktifkan Wilayah keikutsertaan, salinan jejak Multi-wilayah dibuat di Wilayah yang baru dipilih untuk akun anggota setelah aktivasi Wilayah tersebut selesai.

-

Jika jejak organisasi adalah Multi-wilayah dan Wilayah asal adalah Wilayah keikutsertaan, akun anggota tidak akan mengirim aktivitas ke jejak organisasi kecuali mereka memilih Wilayah AWS tempat jejak Multi-wilayah dibuat. Misalnya, jika Anda membuat jejak Multi-wilayah dan memilih Wilayah Eropa (Spanyol) sebagai Wilayah asal untuk jejak tersebut, hanya akun anggota yang mengaktifkan Wilayah Eropa (Spanyol) untuk akun mereka yang akan mengirimkan aktivitas akun mereka ke jejak organisasi.

catatan

CloudTrail membuat jejak organisasi di akun anggota meskipun validasi sumber daya gagal. Contoh kegagalan validasi meliputi:

-

kebijakan bucket Amazon S3 yang salah

-

kebijakan SNS topik Amazon yang salah

-

ketidakmampuan untuk mengirimkan ke grup CloudWatch log Log

-

izin yang tidak memadai untuk mengenkripsi menggunakan kunci KMS

Akun anggota dengan CloudTrail izin dapat melihat kegagalan validasi apa pun untuk jejak organisasi dengan melihat halaman detail jejak di CloudTrail konsol, atau dengan menjalankan AWS CLI get-trail-statusperintah.

Pengguna dengan CloudTrail izin di akun anggota dapat melihat jejak organisasi saat mereka masuk ke AWS CloudTrail konsol dari akun mereka Akun AWS, atau ketika mereka menjalankan AWS CLI perintah seperti. describe-trails Namun, pengguna di akun anggota tidak memiliki izin yang cukup untuk menghapus jejak organisasi, mengaktifkan atau menonaktifkan log, mengubah jenis peristiwa apa yang dicatat, atau mengubah jejak organisasi dengan cara apa pun.

Saat Anda membuat jejak organisasi di konsol, atau saat Anda mengaktifkan CloudTrail sebagai layanan tepercaya di Organizations, ini akan membuat peran terkait layanan untuk melakukan tugas pencatatan di akun anggota organisasi Anda. Peran ini diberi nama AWSServiceRoleForCloudTrail, dan diperlukan CloudTrail untuk mencatat peristiwa untuk organisasi. Jika Akun AWS ditambahkan ke organisasi, jejak organisasi dan peran terkait layanan ditambahkan ke dalamnya Akun AWS, dan pencatatan dimulai untuk akun tersebut secara otomatis di jejak organisasi. Jika sebuah Akun AWS dihapus dari organisasi, jejak organisasi dan peran terkait layanan dihapus dari Akun AWS yang tidak lagi menjadi bagian dari organisasi. Namun, file log untuk akun yang dihapus yang dibuat sebelum penghapusan akun tetap berada di bucket Amazon S3 tempat file log disimpan untuk jejak.

Jika akun manajemen untuk AWS Organizations organisasi membuat jejak organisasi, tetapi kemudian dihapus sebagai akun manajemen organisasi, jejak organisasi apa pun yang dibuat menggunakan akun mereka menjadi jejak non-organisasi.

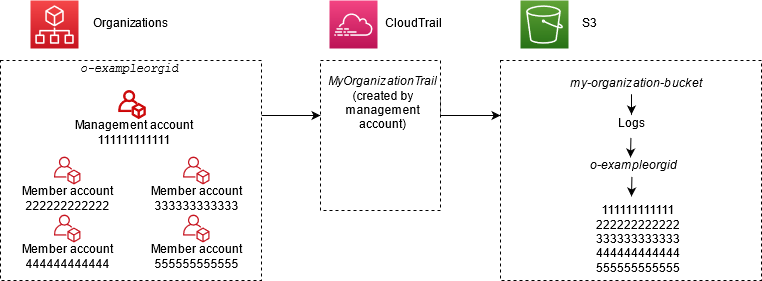

Dalam contoh berikut, akun manajemen organisasi 111111111111 membuat jejak bernama MyOrganizationTrail untuk organisasi o-exampleorgid. Aktivitas log jejak untuk semua akun di organisasi dalam bucket Amazon S3 yang sama. Semua akun di organisasi dapat melihat MyOrganizationTrail dalam daftar jejak mereka, tetapi akun anggota tidak dapat menghapus atau memodifikasi jejak organisasi. Hanya akun manajemen atau akun administrator yang didelegasikan yang dapat mengubah atau menghapus jejak untuk organisasi. Hanya akun manajemen yang dapat menghapus akun anggota dari organisasi. Demikian pula, secara default, hanya akun manajemen yang memiliki akses ke bucket Amazon S3 untuk jejak, dan log yang terkandung di dalamnya. Struktur bucket tingkat tinggi untuk file log berisi folder bernama dengan ID organisasi, dan subfolder yang diberi nama dengan akun IDs untuk setiap akun dalam organisasi. Acara untuk setiap akun anggota dicatat di folder yang sesuai dengan ID akun anggota. Jika akun anggota 44444444444444 dihapus dari organisasi, MyOrganizationTrail dan peran terkait layanan tidak lagi muncul di AWS akun 44444444444444, dan tidak ada peristiwa lebih lanjut yang dicatat untuk akun tersebut oleh jejak organisasi. Namun, folder 444444444444 tetap berada di bucket Amazon S3, dengan semua log dibuat sebelum penghapusan akun dari organisasi.

Dalam contoh ini, ARN jejak yang dibuat di akun manajemen adalahaws:cloudtrail:us-east-2:111111111111:trail/. Ini ARN adalah ARN jejak di semua akun anggota juga.MyOrganizationTrail

Jalur organisasi mirip dengan jalur biasa dalam banyak hal. Anda dapat membuat beberapa jalur untuk organisasi Anda, dan memilih apakah akan membuat jejak organisasi di semua Wilayah atau satu Wilayah, dan jenis acara apa yang ingin Anda catat di jejak organisasi Anda, seperti di jejak lainnya. Namun, ada beberapa perbedaan. Misalnya, saat Anda membuat jejak di konsol dan memilih apakah akan mencatat peristiwa data untuk bucket atau AWS Lambda fungsi Amazon S3, satu-satunya sumber daya yang tercantum di CloudTrail konsol adalah sumber daya untuk akun manajemen, tetapi Anda dapat menambahkan sumber daya ARNs untuk di akun anggota. Peristiwa data untuk sumber daya akun anggota tertentu dicatat tanpa harus mengonfigurasi akses lintas akun secara manual ke sumber daya tersebut. Untuk informasi selengkapnya tentang peristiwa manajemen logging, peristiwa Wawasan, dan peristiwa data, lihat Acara manajemen pencatatanPencatatan peristiwa data, danAcara Logging Insights.

catatan

Di konsol, Anda membuat jejak Multi-wilayah. Ini adalah praktik terbaik yang direkomendasikan; aktivitas logging di semua Wilayah di Anda Akun AWS membantu Anda menjaga AWS lingkungan Anda lebih aman. Untuk membuat jejak wilayah Tunggal, gunakan. AWS CLI

Saat Anda melihat peristiwa dalam Riwayat acara untuk organisasi AWS Organizations, Anda dapat melihat acara hanya untuk acara Akun AWS yang Anda masuki. Misalnya, jika Anda masuk dengan akun manajemen organisasi, Riwayat acara menunjukkan 90 hari terakhir peristiwa manajemen untuk akun manajemen. Acara akun anggota organisasi tidak ditampilkan dalam Riwayat acara untuk akun manajemen. Untuk melihat peristiwa akun anggota di Riwayat acara, masuk dengan akun anggota.

Anda dapat mengonfigurasi AWS layanan lain untuk menganalisis lebih lanjut dan menindaklanjuti data peristiwa yang dikumpulkan dalam CloudTrail log untuk jejak organisasi dengan cara yang sama seperti yang Anda lakukan untuk jejak lainnya. Misalnya, Anda dapat menganalisis data dalam jejak organisasi menggunakan Amazon Athena. Untuk informasi selengkapnya, lihat AWS integrasi layanan dengan log CloudTrail .