Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

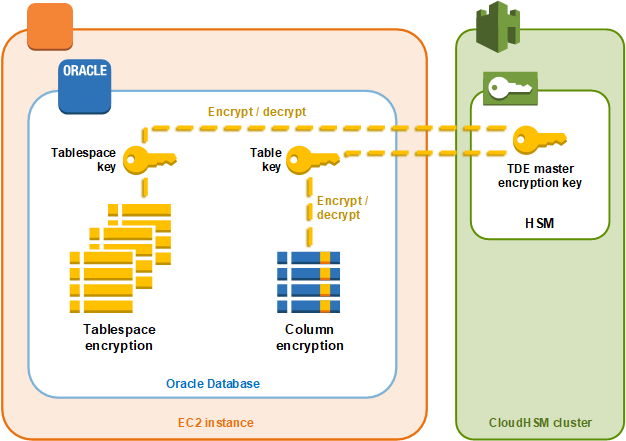

Transparent Data Encryption (TDE) digunakan untuk mengenkripsi file database. MenggunakanTDE, perangkat lunak database mengenkripsi data sebelum menyimpannya di disk. Data dalam kolom tabel database atau ruang tabel dienkripsi dengan tombol tabel atau tombol tablespace. Beberapa versi perangkat lunak database Oracle menawarkanTDE. Di OracleTDE, kunci ini dienkripsi dengan kunci enkripsi TDE master. Anda dapat mencapai keamanan yang lebih besar dengan menyimpan kunci enkripsi TDE master di HSMs dalam AWS CloudHSM cluster Anda.

Dalam solusi ini, Anda menggunakan Oracle Database yang diinstal pada EC2 instance Amazon. Oracle Database terintegrasi dengan pustaka AWS CloudHSM perangkat lunak untuk PKCS #11 untuk menyimpan kunci TDE master HSMs di cluster Anda.

penting

-

Sebaiknya instal Oracle Database pada EC2 instance Amazon.

Selesaikan langkah-langkah berikut untuk menyelesaikan TDE integrasi Oracle dengan. AWS CloudHSM

Langkah 1. Siapkan prasyarat

Untuk mencapai TDE integrasi Oracle dengan AWS CloudHSM, Anda memerlukan yang berikut:

AWS CloudHSM Cluster aktif dengan setidaknya satuHSM.

EC2Instans Amazon yang menjalankan sistem operasi Amazon Linux dengan perangkat lunak berikut diinstal:

AWS CloudHSM Klien dan alat baris perintah.

Pustaka AWS CloudHSM perangkat lunak untuk PKCS #11.

Basis Data Oracle. AWS CloudHSM mendukung TDE integrasi Oracle. Klien SDK 5.6 dan dukungan yang lebih tinggi Oracle TDE untuk Oracle Database 19c. Klien SDK 3 mendukung Oracle TDE untuk Oracle Database versi 11g dan 12c.

-

Pengguna kriptografi (CU) untuk memiliki dan mengelola kunci enkripsi TDE master HSMs di cluster Anda.

Selesaikan langkah-langkah berikut untuk menyiapkan semua prasyarat.

Untuk mengatur prasyarat untuk integrasi Oracle dengan TDE AWS CloudHSM

-

Selesaikan langkah-langkah dalam Memulai. Setelah Anda melakukannya, Anda akan memiliki cluster aktif dengan satuHSM. Anda juga akan memiliki EC2 instance Amazon yang menjalankan sistem operasi Amazon Linux. Alat AWS CloudHSM klien dan baris perintah juga akan diinstal dan dikonfigurasi.

-

(Opsional) Tambahkan lebih banyak HSMs ke cluster Anda. Untuk informasi selengkapnya, lihat Menambahkan HSM ke AWS CloudHSM cluster.

-

Connect ke instans EC2 klien Amazon Anda dan lakukan hal berikut:

-

Instal Oracle Database. Lihat informasi yang lebih lengkap dalam dokumentasi Oracle Database

. Klien SDK 5.6 dan dukungan yang lebih tinggi Oracle TDE untuk Oracle Database 19c. Klien SDK 3 mendukung Oracle TDE untuk Oracle Database versi 11g dan 12c. -

Gunakan alat baris perintah cloudhsm_mgmt_util untuk membuat pengguna kriptografi (CU) di klaster Anda. Untuk informasi selengkapnya tentang membuat CU, lihat Cara Mengelola HSM Pengguna dengan CMU danHSMpengguna.

Langkah 3: Buat kunci enkripsi TDE master Oracle

Untuk menghasilkan kunci TDE master Oracle HSMs di cluster Anda, selesaikan langkah-langkah dalam prosedur berikut.

Untuk menghasilkan kunci utama

-

Gunakan perintah berikut untuk membuka SQL Oracle*Plus. Saat diminta, ketik sandi sistem yang Anda tetapkan saat Anda menginstal Oracle Database.

sqlplus / as sysdbacatatan

Untuk Klien SDK 3, Anda harus mengatur variabel

CLOUDHSM_IGNORE_CKA_MODIFIABLE_FALSElingkungan setiap kali Anda menghasilkan kunci master. Variabel ini hanya diperlukan untuk pembuatan kunci utama. Untuk informasi selengkapnya, lihat “Masalah: Oracle menetapkan atribut PCKS #11CKA_MODIFIABLEselama pembuatan kunci master, tetapi HSM tidak mendukungnya” di Masalah yang Diketahui untuk Mengintegrasikan Aplikasi Pihak Ketiga. -

Jalankan SQL pernyataan yang membuat kunci enkripsi master, seperti yang ditunjukkan pada contoh berikut. Gunakan pernyataan yang sesuai dengan versi Oracle Database. Ganti

<CU user name>dengan nama pengguna kriptografi (CU). Ganti<password>dengan kata sandi CU.penting

Jalankan perintah berikut hanya sekali. Setiap kali perintah dijalankan, itu membuat kunci enkripsi utama baru.

-

Untuk Oracle Database versi 11, jalankan SQL pernyataan berikut.

SQL>alter system set encryption key identified by "<CU user name>:<password>"; -

Untuk Oracle Database versi 12 dan versi 19c, jalankan pernyataan berikutSQL.

SQL>administer key management set key identified by "<CU user name>:<password>";

Jika responsnya

System alteredataukeystore altered, maka Anda berhasil menghasilkan dan mengatur kunci master untuk OracleTDE. -

-

(Opsional) Jalankan perintah berikut untuk memverifikasi status dompet Oracle.

SQL>select * from v$encryption_wallet;Jika dompet tidak terbuka, gunakan salah satu perintah berikut untuk membukanya. Ganti

<CU user name>dengan nama pengguna kriptografi (CU). Ganti<password>dengan kata sandi CU.-

Untuk Oracle 11, jalankan perintah berikut untuk membuka dompet.

SQL>alter system set encryption wallet open identified by "<CU user name>:<password>";Untuk menutup dompert secara manual, jalankan perintah berikut.

SQL>alter system set encryption wallet close identified by "<CU user name>:<password>"; -

Untuk Oracle 12 dan Oracle 19c, jalankan perintah berikut untuk membuka dompet.

SQL>administer key management set keystore open identified by "<CU user name>:<password>";Untuk menutup dompert secara manual, jalankan perintah berikut.

SQL>administer key management set keystore close identified by "<CU user name>:<password>";

-