Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Pemecahan masalah CodePipeline

Informasi berikut dapat membantu Anda memecahkan masalah umum di AWS CodePipeline.

Topik

- Kesalahan saluran pipa: Pipeline yang dikonfigurasi dengan AWS Elastic Beanstalk menampilkan pesan kesalahan: “Penerapan gagal. Peran yang diberikan tidak memiliki izin yang memadai: Layanan:AmazonElasticLoadBalancing”

- Kesalahan penerapan: Saluran pipa yang dikonfigurasi dengan tindakan AWS Elastic Beanstalk penerapan hang alih-alih gagal jika izin "" DescribeEvents tidak ada

- Kesalahan saluran pipa: Tindakan sumber mengembalikan pesan izin yang tidak memadai: “Tidak dapat mengakses CodeCommit repository-name repositori. Pastikan bahwa IAM peran pipeline memiliki izin yang cukup untuk mengakses repositori.

- Kesalahan saluran pipa: Tindakan build atau pengujian Jenkins berjalan untuk waktu yang lama dan kemudian gagal karena kurangnya kredensi atau izin

- Kesalahan pipa: Pipeline yang dibuat di satu AWS Wilayah menggunakan bucket yang dibuat di AWS Wilayah lain mengembalikan InternalError "" dengan kode "JobFailed”

- Kesalahan penyebaran: ZIP File yang berisi WAR file berhasil digunakan AWS Elastic Beanstalk, tetapi aplikasi URL melaporkan kesalahan 404 tidak ditemukan

- Nama folder artefak pipa tampaknya terpotong

- Tambahkan CodeBuild GitClone izin untuk koneksi ke Bitbucket,, GitHub Enterprise Server GitHub, atau .com GitLab

- Tambahkan CodeBuild GitClone izin untuk tindakan CodeCommit sumber

- <source artifact name>Kesalahan saluran pipa: Penerapan dengan CodeDeployTo ECS tindakan mengembalikan pesan kesalahan: “Pengecualian saat mencoba membaca file artefak definisi tugas dari:”

- GitHub tindakan sumber versi 1: Daftar repositori menunjukkan repositori yang berbeda

- GitHub aksi sumber versi 2: Tidak dapat menyelesaikan koneksi untuk repositori

- Kesalahan Amazon S3: peran CodePipeline layanan < ARN > mendapatkan akses S3 ditolak untuk bucket S3 < > BucketName

- Saluran pipa dengan Amazon S3, ECR Amazon, CodeCommit atau sumber tidak lagi dimulai secara otomatis

- Kesalahan koneksi saat menghubungkan ke GitHub: “Masalah terjadi, pastikan cookie diaktifkan di browser Anda” atau “Pemilik organisasi harus menginstal GitHub aplikasi”

- Saluran pipa dengan mode eksekusi diubah menjadi QUEUED atau PARALLEL mode gagal saat batas proses tercapai

- Pipelines dalam PARALLEL mode memiliki definisi pipeline yang sudah ketinggalan zaman jika diedit saat mengubah ke atau mode QUEUED SUPERSEDED

- Saluran pipa yang diubah dari PARALLEL mode akan menampilkan mode eksekusi sebelumnya

- Saluran pipa dengan koneksi yang menggunakan pemfilteran pemicu berdasarkan jalur file mungkin tidak dimulai pada pembuatan cabang

- Saluran pipa dengan koneksi yang menggunakan pemfilteran pemicu berdasarkan jalur file mungkin tidak dimulai saat batas file tercapai

- CodeCommit atau revisi sumber S3 dalam PARALLEL mode mungkin tidak cocok dengan acara EventBridge

- Butuh bantuan dengan masalah yang berbeda?

Kesalahan saluran pipa: Pipeline yang dikonfigurasi dengan AWS Elastic Beanstalk menampilkan pesan kesalahan: “Penerapan gagal. Peran yang diberikan tidak memiliki izin yang memadai: Layanan:AmazonElasticLoadBalancing”

Masalah: Peran layanan untuk CodePipeline tidak memiliki izin yang cukup untuk AWS Elastic Beanstalk, termasuk, namun tidak terbatas pada, beberapa operasi di Elastic Load Balancing. Peran layanan untuk CodePipeline diperbarui pada 6 Agustus 2015 untuk mengatasi masalah ini. Pelanggan yang membuat peran layanan mereka sebelum tanggal ini harus mengubah pernyataan kebijakan untuk peran layanan mereka untuk menambahkan izin yang diperlukan.

Kemungkinan perbaikan: Solusi termudah adalah mengedit pernyataan kebijakan untuk peran layanan Anda seperti yang dijelaskan dalamMenambahkan izin ke peran CodePipeline layanan.

Setelah Anda menerapkan kebijakan yang telah diedit, ikuti langkah-langkah Mulai pipa secara manual untuk menjalankan ulang saluran pipa yang menggunakan Elastic Beanstalk secara manual.

Bergantung pada kebutuhan keamanan Anda, Anda juga dapat mengubah izin dengan cara lain.

Kesalahan penerapan: Saluran pipa yang dikonfigurasi dengan tindakan AWS Elastic Beanstalk penerapan hang alih-alih gagal jika izin "" DescribeEvents tidak ada

Masalah: Peran layanan untuk CodePipeline harus mencakup "elasticbeanstalk:DescribeEvents" tindakan untuk setiap jaringan pipa yang digunakan AWS Elastic Beanstalk. Tanpa izin ini, tindakan AWS Elastic Beanstalk penerapan hang tanpa gagal atau menunjukkan kesalahan. Jika tindakan ini hilang dari peran layanan Anda, maka CodePipeline tidak memiliki izin untuk menjalankan tahap penerapan pipeline AWS Elastic Beanstalk atas nama Anda.

Kemungkinan perbaikan: Tinjau peran CodePipeline layanan Anda. Jika "elasticbeanstalk:DescribeEvents" tindakan tidak ada, gunakan langkah-langkah Menambahkan izin ke peran CodePipeline layanan untuk menambahkannya menggunakan fitur Edit Policy di IAM konsol.

Setelah Anda menerapkan kebijakan yang telah diedit, ikuti langkah-langkah Mulai pipa secara manual untuk menjalankan ulang saluran pipa yang menggunakan Elastic Beanstalk secara manual.

Kesalahan saluran pipa: Tindakan sumber mengembalikan pesan izin yang tidak memadai: “Tidak dapat mengakses CodeCommit repository-name repositori. Pastikan bahwa IAM peran pipeline memiliki izin yang cukup untuk mengakses repositori.

Masalah: Peran layanan untuk CodePipeline tidak memiliki izin yang cukup untuk CodeCommit dan kemungkinan dibuat sebelum dukungan untuk menggunakan CodeCommit repositori ditambahkan pada 18 April 2016. Pelanggan yang membuat peran layanan mereka sebelum tanggal ini harus mengubah pernyataan kebijakan untuk peran layanan mereka untuk menambahkan izin yang diperlukan.

Kemungkinan perbaikan: Tambahkan izin yang diperlukan CodeCommit untuk kebijakan peran CodePipeline layanan Anda. Untuk informasi selengkapnya, lihat Menambahkan izin ke peran CodePipeline layanan.

Kesalahan saluran pipa: Tindakan build atau pengujian Jenkins berjalan untuk waktu yang lama dan kemudian gagal karena kurangnya kredensi atau izin

Masalah: Jika server Jenkins diinstal pada EC2 instance Amazon, instance mungkin tidak dibuat dengan peran instance yang memiliki izin yang diperlukan. CodePipeline Jika Anda menggunakan IAM pengguna di server Jenkins, instans lokal, atau instans Amazon EC2 yang dibuat tanpa IAM peran yang diperlukan, IAM pengguna tidak memiliki izin yang diperlukan, atau server Jenkins tidak dapat mengakses kredensialnya melalui profil yang dikonfigurasi di server.

Kemungkinan perbaikan: Pastikan peran EC2 instans Amazon atau IAM pengguna dikonfigurasi dengan kebijakan AWSCodePipelineCustomActionAccess terkelola atau dengan izin yang setara. Untuk informasi selengkapnya, lihat AWS kebijakan terkelola untuk AWS CodePipeline.

Jika Anda menggunakan IAM pengguna, pastikan AWS profil yang dikonfigurasi pada instance menggunakan IAM pengguna yang dikonfigurasi dengan izin yang benar. Anda mungkin harus memberikan kredensi IAM pengguna yang Anda konfigurasikan untuk integrasi antara Jenkins dan CodePipeline langsung ke UI Jenkins. Ini bukan praktik terbaik yang direkomendasikan. Jika Anda harus melakukannya, pastikan server Jenkins diamankan dan digunakan HTTPS sebagai gantinya. HTTP

Kesalahan pipa: Pipeline yang dibuat di satu AWS Wilayah menggunakan bucket yang dibuat di AWS Wilayah lain mengembalikan InternalError "" dengan kode "JobFailed”

Masalah: Pengunduhan artefak yang disimpan di bucket Amazon S3 akan gagal jika pipeline dan bucket dibuat di AWS Wilayah yang berbeda.

Kemungkinan perbaikan: Pastikan bucket Amazon S3 tempat artefak Anda disimpan berada di Wilayah AWS yang sama dengan pipeline yang telah Anda buat.

Kesalahan penyebaran: ZIP File yang berisi WAR file berhasil digunakan AWS Elastic Beanstalk, tetapi aplikasi URL melaporkan kesalahan 404 tidak ditemukan

Masalah: WAR File berhasil digunakan ke AWS Elastic Beanstalk lingkungan, tetapi aplikasi URL mengembalikan kesalahan 404 Not Found.

Kemungkinan perbaikan: AWS Elastic Beanstalk dapat membongkar ZIP file, tetapi bukan WAR file yang terkandung dalam file. ZIP Alih-alih menentukan WAR file dalam buildspec.yml file Anda, tentukan folder yang berisi konten yang akan digunakan. Sebagai contoh:

version: 0.2 phases: post_build: commands: - mvn package - mv target/my-web-app ./ artifacts: files: - my-web-app/**/* discard-paths: yes

Sebagai contoh, lihat AWS Elastic Beanstalk Contoh untuk CodeBuild.

Nama folder artefak pipa tampaknya terpotong

Masalah: Saat Anda melihat nama artefak pipeline CodePipeline, nama tampaknya terpotong. Ini dapat membuat nama tampak serupa atau tampaknya tidak lagi berisi seluruh nama pipeline.

Penjelasan: CodePipeline memotong nama artefak untuk memastikan bahwa jalur Amazon S3 lengkap tidak melebihi batas ukuran kebijakan saat CodePipeline menghasilkan kredensi sementara untuk pekerja kerja.

Meskipun nama artefak tampaknya terpotong, CodePipeline peta ke ember artefak dengan cara yang tidak terpengaruh oleh artefak dengan nama terpotong. Pipa dapat berfungsi secara normal. Ini bukan masalah dengan folder atau artefak. Ada batas 100 karakter untuk nama pipeline. Meskipun nama folder artefak mungkin tampak dipersingkat, itu masih unik untuk pipeline Anda.

Tambahkan CodeBuild GitClone izin untuk koneksi ke Bitbucket,, GitHub Enterprise Server GitHub, atau .com GitLab

Saat Anda menggunakan AWS CodeStar koneksi dalam aksi sumber dan CodeBuild tindakan, ada dua cara artefak input dapat diteruskan ke build:

-

Default: Tindakan sumber menghasilkan file zip yang berisi kode yang CodeBuild diunduh.

-

Klon Git: Kode sumber dapat langsung diunduh ke lingkungan pembangunan.

Mode klon Git memungkinkan Anda untuk berinteraksi dengan kode sumber sebagai repositori Git yang berfungsi. Untuk menggunakan mode ini, Anda harus memberikan izin CodeBuild lingkungan Anda untuk menggunakan koneksi.

Untuk menambahkan izin ke kebijakan peran CodeBuild layanan, Anda membuat kebijakan yang dikelola pelanggan yang dilampirkan ke peran layanan CodeBuild . Langkah-langkah berikut membuat kebijakan di mana UseConnection izin ditentukan di action bidang, dan koneksi ARN ditentukan di Resource bidang.

Untuk menggunakan konsol untuk menambahkan UseConnection izin

-

Untuk menemukan koneksi ARN untuk pipeline Anda, buka pipeline Anda dan klik ikon (i) pada tindakan sumber Anda. Anda menambahkan koneksi ARN ke kebijakan peran CodeBuild layanan Anda.

Contoh koneksi ARN adalah:

arn:aws:codeconnections:eu-central-1:123456789123:connection/sample-1908-4932-9ecc-2ddacee15095 -

Untuk menemukan peran CodeBuild layanan Anda, buka proyek build yang digunakan dalam pipeline Anda dan navigasikan ke tab Detail build.

-

Pilih tautan Peran layanan. Ini membuka IAM konsol tempat Anda dapat menambahkan kebijakan baru yang memberikan akses ke koneksi Anda.

-

Di IAM konsol, pilih Lampirkan kebijakan, lalu pilih Buat kebijakan.

Gunakan templat kebijakan sampel berikut. Tambahkan koneksi Anda ARN di

Resourcebidang, seperti yang ditunjukkan dalam contoh ini:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "codestar-connections:UseConnection", "Resource": "insert connection ARN here" } ] }Pada JSONtab, tempel kebijakan Anda.

-

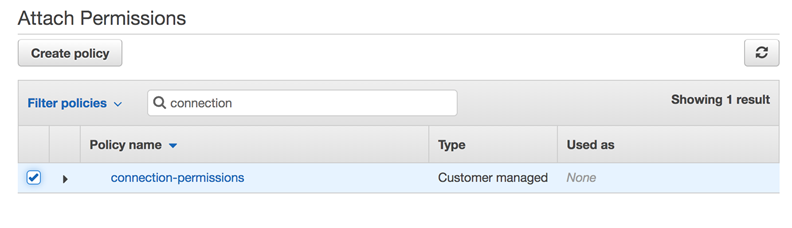

Pilih Tinjau kebijakan. Masukkan nama untuk kebijakan (misalnya,

connection-permissions), lalu pilih Buat kebijakan. -

Kembali ke halaman tempat Anda melampirkan izin, menyegarkan daftar kebijakan, dan pilih kebijakan yang baru saja Anda buat. Pilih Lampirkan kebijakan.

Tambahkan CodeBuild GitClone izin untuk tindakan CodeCommit sumber

Ketika pipeline Anda memiliki aksi CodeCommit sumber, ada dua cara Anda dapat meneruskan artefak input ke build:

-

Default — Tindakan sumber menghasilkan file zip yang berisi kode yang CodeBuild diunduh.

-

Klon penuh - Kode sumber dapat langsung diunduh ke lingkungan build.

Opsi klon Penuh memungkinkan Anda untuk berinteraksi dengan kode sumber sebagai repositori Git yang berfungsi. Untuk menggunakan mode ini, Anda harus menambahkan izin untuk CodeBuild lingkungan Anda untuk menarik dari repositori Anda.

Untuk menambahkan izin ke kebijakan peran CodeBuild layanan, Anda membuat kebijakan yang dikelola pelanggan yang dilampirkan ke peran layanan CodeBuild . Langkah-langkah berikut membuat kebijakan yang menentukan codecommit:GitPull izin di action bidang.

Untuk menggunakan konsol untuk menambahkan GitPull izin

-

Untuk menemukan peran CodeBuild layanan Anda, buka proyek build yang digunakan dalam pipeline Anda dan navigasikan ke tab Detail build.

-

Pilih tautan Peran layanan. Ini membuka IAM konsol tempat Anda dapat menambahkan kebijakan baru yang memberikan akses ke repositori Anda.

-

Di IAM konsol, pilih Lampirkan kebijakan, lalu pilih Buat kebijakan.

-

Pada JSONtab, tempel kebijakan sampel berikut.

{ "Action": [ "codecommit:GitPull" ], "Resource": "*", "Effect": "Allow" }, -

Pilih Tinjau kebijakan. Masukkan nama untuk kebijakan (misalnya,

codecommit-gitpull), lalu pilih Buat kebijakan. -

Kembali ke halaman tempat Anda melampirkan izin, menyegarkan daftar kebijakan, dan pilih kebijakan yang baru saja Anda buat. Pilih Lampirkan kebijakan.

<source artifact name>Kesalahan saluran pipa: Penerapan dengan CodeDeployTo ECS tindakan mengembalikan pesan kesalahan: “Pengecualian saat mencoba membaca file artefak definisi tugas dari:”

Masalah:

File definisi tugas adalah artefak yang diperlukan untuk tindakan CodePipeline penerapan ke Amazon ECS melalui CodeDeploy (CodeDeployToECStindakan). ZIPUkuran artefak maksimum dalam aksi CodeDeployToECS penerapan adalah 3 MB. Pesan galat berikut dikembalikan ketika file tidak ditemukan atau ukuran artefak melebihi 3 MB:

Pengecualian saat mencoba membaca file artefak definisi tugas dari: <source artifact name>

Kemungkinan perbaikan: Pastikan file definisi tugas disertakan sebagai artefak. Jika file sudah ada, pastikan ukuran terkompresi kurang dari 3 MB.

GitHub tindakan sumber versi 1: Daftar repositori menunjukkan repositori yang berbeda

Masalah:

Setelah otorisasi berhasil untuk tindakan GitHub versi 1 di CodePipeline konsol, Anda dapat memilih dari daftar GitHub repositori Anda. Jika daftar tidak menyertakan repositori yang Anda harapkan untuk dilihat, maka Anda dapat memecahkan masalah akun yang digunakan untuk otorisasi.

Kemungkinan perbaikan: Daftar repositori yang disediakan di CodePipeline konsol didasarkan pada GitHub organisasi tempat akun resmi milik. Verifikasi bahwa akun yang Anda gunakan untuk mengotorisasi GitHub adalah akun yang terkait dengan GitHub organisasi tempat repositori Anda dibuat.

GitHub aksi sumber versi 2: Tidak dapat menyelesaikan koneksi untuk repositori

Masalah:

Karena koneksi ke GitHub repositori menggunakan AWS Konektor untuk GitHub, Anda memerlukan izin pemilik organisasi atau izin admin ke repositori untuk membuat koneksi.

Kemungkinan perbaikan: Untuk informasi tentang tingkat izin untuk GitHub repositori, lihat https://docs.github.com/en/free-pro-team@latest /github/ -/setting-up-and-managing

Kesalahan Amazon S3: peran CodePipeline layanan < ARN > mendapatkan akses S3 ditolak untuk bucket S3 < > BucketName

Masalah:

Saat sedang berlangsung, CodeCommit tindakan dalam CodePipeline memeriksa apakah ember artefak pipa ada. Jika tindakan tidak memiliki izin untuk memeriksa, AccessDenied kesalahan terjadi di Amazon S3 dan pesan kesalahan berikut ditampilkan di: CodePipeline

CodePipeline peran layanan “arn:aws:iam::AccountID:peran/peran layanan/RoleID“mendapatkan akses S3 ditolak untuk ember S3”BucketName"

CloudTrail Log untuk tindakan juga mencatat AccessDenied kesalahan.

Kemungkinan perbaikan: Lakukan hal berikut:

-

Untuk kebijakan yang dilampirkan pada peran CodePipeline layanan Anda, tambahkan

s3:ListBucketke daftar tindakan dalam kebijakan Anda. Untuk petunjuk tentang cara melihat kebijakan peran layanan Anda, lihatMelihat pipeline ARN dan peran layanan ARN (konsol). Edit pernyataan kebijakan untuk peran layanan Anda seperti yang dijelaskan dalamMenambahkan izin ke peran CodePipeline layanan. -

Untuk kebijakan berbasis sumber daya yang dilampirkan pada bucket artefak Amazon S3 untuk pipeline Anda, juga disebut kebijakan bucket artefak, tambahkan pernyataan untuk mengizinkan

s3:ListBucketizin digunakan oleh peran layanan Anda. CodePipelineUntuk menambahkan kebijakan Anda ke bucket artefak

-

Ikuti langkah-langkah Melihat pipeline ARN dan peran layanan ARN (konsol) untuk memilih bucket artefak Anda di halaman Pengaturan pipeline dan kemudian melihatnya di konsol Amazon S3.

-

Pilih Izin.

-

Di bagian Kebijakan bucket, pilih Edit.

-

Di bidang teks Kebijakan, masukkan kebijakan bucket baru, atau edit kebijakan yang ada seperti yang ditunjukkan pada contoh berikut. Kebijakan bucket adalah JSON file, jadi Anda harus memasukkan validJSON.

Contoh berikut menunjukkan pernyataan kebijakan bucket untuk bucket artefak yang memiliki ID peran contoh untuk peran layanan

AROAEXAMPLEID.{ "Effect": "Allow", "Principal": "*", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::BucketName", "Condition": { "StringLike": { "aws:userid": "AROAEXAMPLEID:*" } } }Contoh berikut menunjukkan pernyataan kebijakan bucket yang sama setelah izin ditambahkan.

{ "Version": "2012-10-17", "Id": "SSEAndSSLPolicy", "Statement": [{ "Effect": "Allow", "Principal": "*", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::{ "Sid": "DenyUnEncryptedObjectUploads", "Effect": "Deny", "Principal": "*", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::codepipeline-us-east-2-1234567890", "Condition": { "StringLike": { "aws:userid": "AROAEXAMPLEID:*" } } },codepipeline-us-east-2-1234567890/*", "Condition": { "StringNotEquals": { "s3:x-amz-server-side-encryption": "aws:kms" } } }, { "Sid": "DenyInsecureConnections", "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": "arn:aws:s3:::codepipeline-us-east-2-1234567890/*", "Condition": { "Bool": { "aws:SecureTransport": false } } } ] }Untuk informasi selengkapnya, lihat langkah-langkahnyahttps://aws.amazon.com/blogs/security/writing-iam-policies-how-to-grant-access-to-an-amazon-s3-bucket/

. -

Pilih Simpan.

-

Setelah menerapkan kebijakan yang telah diedit, ikuti langkah-langkah Mulai pipa secara manual untuk menjalankan ulang pipeline secara manual.

Saluran pipa dengan Amazon S3, ECR Amazon, CodeCommit atau sumber tidak lagi dimulai secara otomatis

Masalah:

Setelah membuat perubahan pada pengaturan konfigurasi untuk tindakan yang menggunakan aturan peristiwa (EventBridgeatau CloudWatch Peristiwa) untuk deteksi perubahan, konsol mungkin tidak mendeteksi perubahan di mana pengidentifikasi pemicu sumber serupa dan memiliki karakter awal yang identik. Karena aturan acara baru tidak dibuat oleh konsol, pipeline tidak lagi dimulai secara otomatis.

Contoh perubahan kecil di akhir nama parameter untuk CodeCommit akan mengubah nama CodeCommit cabang Anda MyTestBranch-1 menjadiMyTestBranch-2. Karena perubahan ada di akhir nama cabang, aturan acara untuk tindakan sumber mungkin tidak memperbarui atau membuat aturan untuk pengaturan sumber baru.

Ini berlaku untuk tindakan sumber yang menggunakan CWE peristiwa untuk deteksi perubahan sebagai berikut:

| Tindakan sumber | Parameter/pengidentifikasi pemicu (konsol) |

|---|---|

| Amazon ECR |

Nama repositori Tag gambar |

| Amazon S3 |

Bucket Kunci objek S3 |

| CodeCommit |

Nama repositori Nama cabang |

Kemungkinan perbaikan:

Lakukan salah satu hal berikut ini:

-

Ubah pengaturan CodeCommit ECR konfigurasi/S3/sehingga perubahan dilakukan pada bagian awal dari nilai parameter.

Contoh: Ubah nama cabang Anda

release-branchmenjadi2nd-release-branch. Hindari perubahan di akhir nama, sepertirelease-branch-2. -

Ubah pengaturan CodeCommit ECR konfigurasi/S3/untuk setiap pipeline.

Contoh: Ubah nama cabang Anda

myRepo/myBranchmenjadimyDeployRepo/myDeployBranch. Hindari perubahan di akhir nama, sepertimyRepo/myBranch2. -

Alih-alih konsol, gunakan CLI atau AWS CloudFormation untuk membuat dan memperbarui aturan peristiwa deteksi perubahan Anda. Untuk petunjuk tentang membuat aturan acara untuk tindakan sumber S3, lihatMenghubungkan ke tindakan sumber Amazon S3 yang menggunakan dan EventBridge AWS CloudTrail. Untuk petunjuk cara membuat aturan acara untuk ECR tindakan Amazon, lihat Tindakan ECR sumber dan sumber EventBridge daya Amazon. Untuk petunjuk tentang membuat aturan acara untuk CodeCommit tindakan, lihat CodeCommit tindakan sumber dan EventBridge.

Setelah Anda mengedit konfigurasi tindakan di konsol, terima sumber daya deteksi perubahan yang diperbarui yang dibuat oleh konsol.

Kesalahan koneksi saat menghubungkan ke GitHub: “Masalah terjadi, pastikan cookie diaktifkan di browser Anda” atau “Pemilik organisasi harus menginstal GitHub aplikasi”

Masalah:

Untuk membuat koneksi untuk tindakan GitHub sumber di CodePipeline, Anda harus menjadi pemilik GitHub organisasi. Untuk repositori yang tidak berada di bawah organisasi, Anda harus menjadi pemilik repositori. Ketika koneksi dibuat oleh orang lain selain pemilik organisasi, permintaan dibuat untuk pemilik organisasi, dan salah satu kesalahan berikut akan ditampilkan:

Masalah terjadi, pastikan cookie diaktifkan di browser Anda

ATAU

Pemilik organisasi harus menginstal GitHub aplikasi

Kemungkinan perbaikan: Untuk repositori dalam GitHub organisasi, pemilik organisasi harus membuat koneksi ke repositori. GitHub Untuk repositori yang tidak berada di bawah organisasi, Anda harus menjadi pemilik repositori.

Saluran pipa dengan mode eksekusi diubah menjadi QUEUED atau PARALLEL mode gagal saat batas proses tercapai

Masalah: Jumlah maksimum eksekusi bersamaan untuk pipa dalam QUEUED mode adalah 50 eksekusi. Ketika batas ini tercapai, pipeline gagal tanpa pesan status.

Kemungkinan perbaikan: Saat mengedit definisi pipeline untuk mode eksekusi, buat pengeditan secara terpisah dari tindakan edit lainnya.

Untuk informasi selengkapnya tentang QUEUED atau mode PARALLEL eksekusi, lihatCodePipeline konsep .

Pipelines dalam PARALLEL mode memiliki definisi pipeline yang sudah ketinggalan zaman jika diedit saat mengubah ke atau mode QUEUED SUPERSEDED

Masalah: Untuk saluran pipa dalam mode paralel, saat mengedit mode eksekusi pipa ke QUEUED atauSUPERSEDED, definisi pipa untuk PARALLEL mode tidak akan diperbarui. Definisi pipa yang diperbarui saat memperbarui PARALLEL mode tidak digunakan dalam QUEUED mode SUPERSEDED or

Kemungkinan perbaikan: Untuk saluran pipa dalam mode paralel, saat mengedit mode eksekusi pipa ke QUEUED atauSUPERSEDED, hindari memperbarui definisi pipa secara bersamaan.

Untuk informasi selengkapnya tentang QUEUED atau mode PARALLEL eksekusi, lihatCodePipeline konsep .

Saluran pipa yang diubah dari PARALLEL mode akan menampilkan mode eksekusi sebelumnya

Masalah: Untuk saluran pipa dalam PARALLEL mode, saat mengedit mode eksekusi pipa ke QUEUED atauSUPERSEDED, status pipa tidak akan menampilkan status yang diperbarui sebagaiPARALLEL. Jika pipa berubah dari PARALLEL ke QUEUED atauSUPERSEDED, status untuk pipa dalam QUEUED mode SUPERSEDED atau akan menjadi status terakhir yang diketahui di salah satu mode tersebut. Jika pipeline tidak pernah dijalankan dalam mode itu sebelumnya, maka statusnya akan kosong.

Kemungkinan perbaikan: Untuk saluran pipa dalam mode paralel, saat mengedit mode eksekusi pipa ke QUEUED atauSUPERSEDED, perhatikan bahwa tampilan mode eksekusi tidak akan menampilkan status. PARALLEL

Untuk informasi selengkapnya tentang QUEUED atau mode PARALLEL eksekusi, lihatCodePipeline konsep .

Saluran pipa dengan koneksi yang menggunakan pemfilteran pemicu berdasarkan jalur file mungkin tidak dimulai pada pembuatan cabang

Deskripsi: Untuk pipeline dengan tindakan sumber yang menggunakan koneksi, seperti aksi BitBucket sumber, Anda dapat mengatur pemicu dengan konfigurasi Git yang memungkinkan Anda memfilter menurut jalur file untuk memulai pipeline. Dalam kasus tertentu, untuk saluran pipa dengan pemicu yang difilter pada jalur file, pipeline mungkin tidak dimulai ketika cabang dengan filter jalur file pertama kali dibuat, karena ini tidak memungkinkan CodeConnections koneksi untuk menyelesaikan file yang berubah. Ketika konfigurasi Git untuk pemicu diatur untuk memfilter pada jalur file, pipeline tidak akan dimulai ketika cabang dengan filter baru saja dibuat di repositori sumber, Untuk informasi lebih lanjut tentang pemfilteran pada jalur file, lihat. Filter pemicu pada permintaan push atau pull kode

Hasil: Misalnya, pipeline CodePipeline yang memiliki filter jalur file pada cabang “B” tidak akan dipicu saat cabang “B” dibuat. Jika tidak ada filter jalur file, pipeline akan tetap dimulai.

Saluran pipa dengan koneksi yang menggunakan pemfilteran pemicu berdasarkan jalur file mungkin tidak dimulai saat batas file tercapai

Deskripsi: Untuk pipeline dengan tindakan sumber yang menggunakan koneksi, seperti aksi BitBucket sumber, Anda dapat mengatur pemicu dengan konfigurasi Git yang memungkinkan Anda memfilter menurut jalur file untuk memulai pipeline. CodePipeline mengambil hingga 100 file pertama; oleh karena itu, ketika konfigurasi Git untuk pemicu diatur untuk memfilter pada jalur file, pipeline mungkin tidak dimulai jika ada lebih dari 100 file, Untuk informasi lebih lanjut tentang pemfilteran pada jalur file, lihat. Filter pemicu pada permintaan push atau pull kode

Hasil: Misalnya, jika diff berisi 150 file, CodePipeline lihat 100 file pertama (tanpa urutan tertentu) untuk memeriksa filter jalur file yang ditentukan. Jika file yang cocok dengan filter jalur file tidak termasuk di antara 100 file yang diambil oleh CodePipeline, pipeline tidak akan dipanggil.

CodeCommit atau revisi sumber S3 dalam PARALLEL mode mungkin tidak cocok dengan acara EventBridge

Deskripsi: Untuk eksekusi pipeline dalam PARALLEL mode, eksekusi mungkin dimulai dengan perubahan terbaru, seperti komit CodeCommit repositori, yang mungkin tidak sama dengan perubahan untuk acara tersebut. EventBridge Dalam beberapa kasus, di mana sepersekian detik mungkin antara komit atau tag gambar yang memulai pipeline, saat CodePipeline menerima acara dan memulai eksekusi itu, komit atau tag gambar lain telah didorong, CodePipeline (misalnya, CodeCommit tindakan) akan mengkloning HEAD komit pada saat itu.

Hasil: Untuk pipeline dalam PARALLEL mode dengan sumber CodeCommit atau S3, terlepas dari perubahan yang memicu eksekusi pipeline, tindakan sumber akan selalu mengkloning HEAD pada saat dimulai. Misalnya, untuk pipeline dalam PARALLEL mode, komit didorong, yang memulai pipeline untuk eksekusi 1, dan eksekusi pipeline kedua menggunakan komit kedua.

Butuh bantuan dengan masalah yang berbeda?

Coba sumber daya lain ini:

-

Hubungi AWS Support

. -

Ajukan pertanyaan di CodePipelineforum

. -

Minta peningkatan kuota

. Untuk informasi selengkapnya, lihat Kuota di AWS CodePipeline. catatan

Diperlukan waktu hingga dua minggu untuk memproses permintaan peningkatan kuota.