Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Nama dan pengenal penyedia identitas SAMP

Saat Anda memberi nama penyedia identitas SAMP (IdPs) dan menetapkan pengidentifikasi IDP, Anda dapat mengotomatiskan alur permintaan masuk dan keluar yang dimulai SP ke penyedia tersebut. Untuk informasi tentang batasan string ke nama penyedia, lihat properti. ProviderName CreateIdentityProvider

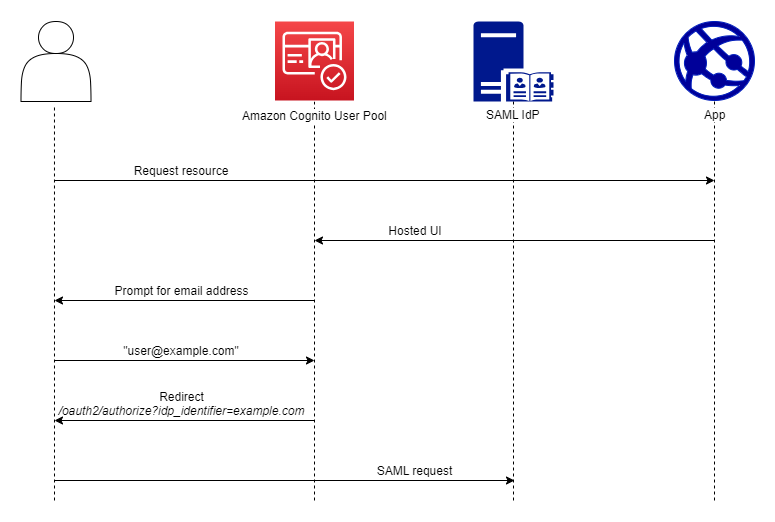

Anda juga dapat memilih hingga 50 pengidentifikasi untuk penyedia SAMP Anda. Pengenal adalah nama yang ramah untuk IDP di kumpulan pengguna Anda, dan harus unik di dalam kumpulan pengguna. Jika pengidentifikasi SAMP Anda cocok dengan domain email pengguna Anda, login terkelola meminta alamat email setiap pengguna, mengevaluasi domain di alamat email mereka, dan mengarahkannya ke iDP yang sesuai dengan domain mereka. Karena organisasi yang sama dapat memiliki beberapa domain, satu iDP dapat memiliki beberapa pengidentifikasi.

Baik Anda menggunakan atau tidak menggunakan pengenal email-domain, Anda dapat menggunakan pengenal di aplikasi multi-penyewa untuk mengarahkan pengguna ke IDP yang benar. Ketika Anda ingin melewati login terkelola sepenuhnya, Anda dapat menyesuaikan tautan yang Anda sajikan kepada pengguna sehingga mereka mengarahkan Otorisasi titik akhir langsung ke IDP mereka. Untuk masuk ke pengguna Anda dengan pengenal dan mengarahkan ulang ke IDP mereka, sertakan pengenal dalam format idp_identifier= dalam parameter permintaan permintaan otorisasi awal mereka.myidp.example.com

Metode lain untuk meneruskan pengguna ke IDP Anda adalah untuk mengisi parameter identity_provider dengan nama iDP Anda dalam format URL berikut.

https://mydomain.us-east-1.amazoncognito.com/oauth2/authorize? response_type=code& identity_provider=MySAMLIdP& client_id=1example23456789& redirect_uri=https://www.example.com

Setelah pengguna masuk dengan SAMP iDP Anda, iDP Anda mengarahkan mereka dengan respons SAMP di badan ke titik akhir Anda. HTTP POST /saml2/idpresponse Amazon Cognito memproses pernyataan SAMP dan, jika klaim dalam respons memenuhi harapan, mengalihkan ke URL panggilan balik klien aplikasi Anda. Setelah pengguna Anda menyelesaikan autentikasi dengan cara ini, mereka berinteraksi dengan halaman web hanya untuk IDP dan aplikasi Anda.

Dengan pengidentifikasi iDP dalam format domain, login terkelola meminta alamat email saat masuk dan kemudian, ketika domain email cocok dengan pengenal IDP, mengarahkan pengguna ke halaman login untuk IDP mereka. Misalnya, Anda membuat aplikasi yang memerlukan login oleh karyawan dari dua perusahaan yang berbeda. Perusahaan pertama, AnyCompany A, memiliki exampleA.com danexampleA.co.uk. Perusahaan kedua, AnyCompany B, memiliki. exampleB.com Untuk contoh ini, Anda telah menyiapkan dua IdPs, satu untuk setiap perusahaan, sebagai berikut:

-

Untuk iDP A, Anda menentukan pengidentifikasi

exampleA.comdan.exampleA.co.uk -

Untuk iDP B, Anda mendefinisikan identifier.

exampleB.com

Di aplikasi Anda, panggil login terkelola untuk klien aplikasi Anda untuk meminta setiap pengguna memasukkan alamat email mereka. Amazon Cognito memperoleh domain dari alamat email, menghubungkan domain ke iDP dengan pengenal domain, dan mengarahkan pengguna Anda ke IDP yang benar dengan permintaan ke yang berisi parameter permintaan. Otorisasi titik akhir idp_identifier Misalnya, jika pengguna masukbob@exampleA.co.uk, halaman berikutnya yang berinteraksi dengan mereka adalah halaman masuk IDP di. https://auth.exampleA.co.uk/sso/saml

Anda juga dapat menerapkan logika yang sama secara independen. Di aplikasi Anda, Anda dapat membuat formulir kustom yang mengumpulkan input pengguna dan menghubungkannya dengan iDP yang benar sesuai dengan logika Anda sendiri. Anda dapat membuat portal kustom untuk setiap penyewa aplikasi Anda, di mana setiap link ke titik akhir otorisasi dengan pengenal penyewa dalam parameter permintaan.

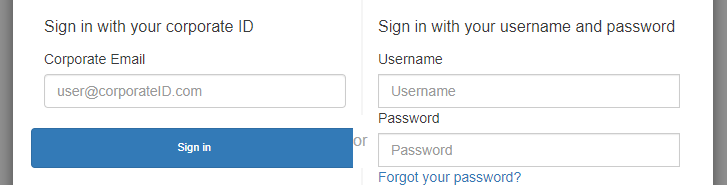

Untuk mengumpulkan alamat email dan mengurai domain dalam login terkelola, tetapkan setidaknya satu pengenal ke setiap IDP SAMP yang telah ditetapkan ke klien aplikasi Anda. Secara default, layar login terkelola menampilkan tombol untuk setiap tombol IdPs yang telah Anda tetapkan ke klien aplikasi Anda. Namun, jika Anda berhasil menetapkan pengenal, halaman login UI yang dihosting klasik akan terlihat seperti gambar berikut.

catatan

Di UI yang dihosting klasik, halaman login untuk klien aplikasi Anda secara otomatis meminta alamat email saat Anda menetapkan pengenal ke ID Anda. IdPs Dalam pengalaman login terkelola, Anda harus mengaktifkan perilaku ini di perancang merek. Dalam kategori Pengaturan perilaku otentikasi, pilih Input pencarian domain di bawah judul Tampilan penyedia.

Penguraian domain dalam login terkelola mengharuskan Anda menggunakan domain sebagai pengidentifikasi IDP Anda. Jika Anda menetapkan pengenal jenis apa pun ke masing-masing SAMP untuk klien aplikasi, login terkelola IdPs untuk aplikasi tersebut tidak lagi menampilkan tombol pemilihan IDP. Tambahkan pengidentifikasi IDP untuk SAMP saat Anda bermaksud menggunakan penguraian email atau logika khusus untuk menghasilkan pengalihan. Bila Anda ingin menghasilkan pengalihan diam dan juga ingin halaman login terkelola Anda menampilkan daftar IdPs, jangan tetapkan pengenal dan gunakan parameter identity_provider permintaan dalam permintaan otorisasi Anda.

-

Jika Anda menetapkan hanya satu IDP SAMP ke klien aplikasi Anda, halaman login login terkelola akan menampilkan tombol untuk masuk dengan iDP tersebut.

-

Jika Anda menetapkan pengenal ke setiap IDP SAMP yang Anda aktifkan untuk klien aplikasi, prompt input pengguna untuk alamat email akan muncul di halaman login login terkelola.

-

Jika Anda memiliki beberapa IdPs dan Anda tidak menetapkan pengenal untuk semuanya, halaman login login terkelola menampilkan tombol untuk masuk dengan setiap IDP yang ditetapkan.

-

Jika Anda menetapkan pengenal IdPs dan ingin halaman login terkelola menampilkan pilihan tombol iDP, tambahkan iDP baru yang tidak memiliki pengenal ke klien aplikasi Anda, atau buat klien aplikasi baru. Anda juga dapat menghapus IDP yang ada dan menambahkannya lagi tanpa pengenal. Jika Anda membuat iDP baru, pengguna SAMP Anda akan membuat profil pengguna baru. Duplikasi pengguna aktif ini mungkin memiliki dampak penagihan di bulan saat Anda mengubah konfigurasi iDP.

Untuk informasi lebih lanjut tentang penyiapan IdP, lihat Mengkonfigurasi penyedia identitas untuk kumpulan pengguna Anda.