Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan MAC

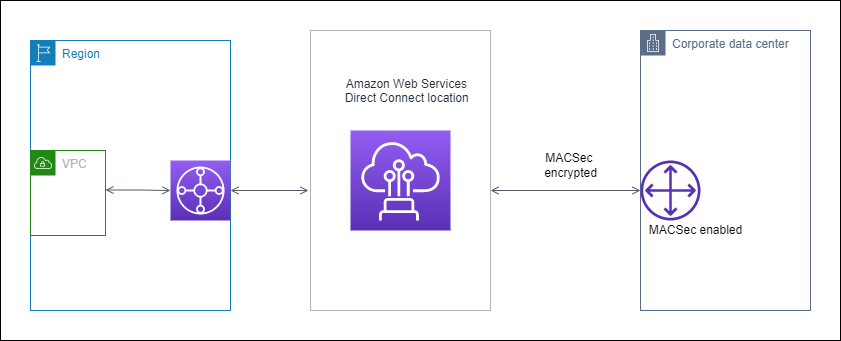

MACSecurity (MACsec) adalah IEEE standar yang menyediakan kerahasiaan data, integritas data, dan keaslian asal data. MACSecmenyediakan point-to-point enkripsi Layer 2 melalui cross-connect ke AWS. MACSecberoperasi pada Layer 2 antara dua router Layer 3 dan menyediakan enkripsi pada domain Layer 2. Semua data yang mengalir di seluruh jaringan AWS global yang terhubung dengan pusat data dan Wilayah secara otomatis dienkripsi pada lapisan fisik sebelum meninggalkan pusat data.

Dalam diagram berikut, koneksi khusus dan sumber daya lokal Anda harus mendukungMACsec. Lalu lintas lapisan 2 yang bergerak melalui koneksi khusus ke atau dari pusat data dienkripsi.

Konsep MACsec

Berikut ini adalah konsep kunci untukMACsec:

-

MACKeamanan (MACsec) — Standar IEEE 802.1 Layer 2 yang menyediakan kerahasiaan data, integritas data, dan keaslian asal data. Untuk informasi selengkapnya tentang protokol, lihat 802.1AE: MAC Security

(). MACsec -

MACseckunci rahasia — Kunci pra-bersama yang menetapkan MACsec konektivitas antara router lokal pelanggan dan port koneksi di lokasi. AWS Direct Connect Kunci dihasilkan oleh perangkat di ujung koneksi menggunakan CAK pasanganCKN/yang Anda berikan AWS dan juga telah disediakan di perangkat Anda.

-

Connection Key Name (CKN) dan Connectivity Association Key (CAK) — Nilai dalam pasangan ini digunakan untuk menghasilkan kunci MACsec rahasia. Anda menghasilkan nilai pasangan, mengaitkannya dengan AWS Direct Connect koneksi, dan menyediakannya di perangkat tepi Anda di akhir AWS Direct Connect koneksi.

MACsecrotasi kunci

Saat memutar tombol, rollover kunci didukung dengan MACsec gantungan kunci. Direct Connect MACsec mendukung MACsec gantungan kunci dengan kapasitas untuk menyimpan hingga tigaCKN/CAKpasang. Anda menggunakan associate-mac-sec-key perintah untuk mengaitkan CAK pasanganCKN/dengan koneksi MACsec aktif yang ada. Anda kemudian mengonfigurasi CAK pasanganCKN/yang sama pada perangkat di ujung AWS Direct Connect koneksi Anda. Perangkat Direct Connect akan mencoba menggunakan kunci tersimpan terakhir untuk koneksi. Jika kunci itu tidak bertepatan dengan tombol pada perangkat Anda, Direct Connect terus menggunakan kunci kerja sebelumnya.

Untuk informasi tentang penggunaanassociate-mac-sec-key, lihat associate-mac-sec-key

Koneksi yang didukung

MACsectersedia pada koneksi khusus. Untuk informasi tentang cara memesan koneksi yang mendukungMACsec, lihat AWS Direct Connect

MACsecpada koneksi khusus

Berikut ini membantu Anda menjadi akrab dengan MACsec koneksi AWS Direct Connect khusus. Tidak ada biaya tambahan untuk penggunaanMACsec.

Langkah-langkah untuk mengkonfigurasi MACsec pada koneksi khusus dapat ditemukan diMACsecMemulai dengan koneksi khusus. Sebelum mengonfigurasi MACsec koneksi khusus, perhatikan hal berikut:

-

MACsecdidukung pada koneksi Direct Connect khusus 10 Gbps, 100 Gbps, dan 400 Gbps di titik-titik kehadiran tertentu. Untuk koneksi ini, MACsec cipher suite berikut didukung:

-

Untuk koneksi 10Gbps, GCM - AES -256 dan GCM - - -256. AES XPN

-

Untuk koneksi 100 Gbps dan 400 Gbps, GCM - AES - XPN -256.

-

-

Hanya MACsec kunci 256-bit yang didukung.

-

Extended Packet Numbering (XPN) diperlukan untuk koneksi 100Gbps dan 400 Gbps. Untuk koneksi 10Gbps Direct Connect mendukung keduanya GCM - AES -256 dan GCM - - -256. AES XPN Koneksi berkecepatan tinggi, seperti koneksi khusus 100 Gbps dan 400 Gbps, dapat dengan cepat menghabiskan MACsec ruang penomoran paket 32-bit asli, yang mengharuskan Anda memutar kunci enkripsi Anda setiap beberapa menit untuk membentuk Asosiasi Konektivitas baru. Untuk menghindari situasi ini, amandemen IEEE Std 802.1 AEbw -2013 memperkenalkan penomoran paket diperpanjang, meningkatkan ruang penomoran menjadi 64-bit, mengurangi persyaratan ketepatan waktu untuk rotasi kunci.

-

Secure Channel Identifier (SCI) diperlukan dan harus dihidupkan. Pengaturan ini tidak dapat disesuaikan.

-

IEEE802.1Q (dot1q/VLAN) tag offset/dot1 tidak didukung untuk memindahkan tag di luar muatan q-in-clear terenkripsi. VLAN

Untuk informasi tambahan tentang Direct Connect danMACsec, lihat MACsec bagian AWS Direct Connect FAQs

MACsecprasyarat untuk koneksi khusus

Selesaikan tugas-tugas berikut sebelum Anda mengonfigurasi MACsec koneksi khusus.

-

Buat CAK pasangan CKN /untuk kunci MACsec rahasia.

Anda dapat membuat pasangan menggunakan alat standar terbuka. Pasangan ini harus memenuhi persyaratan yang ditentukan dalam Langkah 4: Konfigurasikan router on-premise.

-

Pastikan Anda memiliki perangkat di ujung koneksi yang mendukungMACsec.

-

Secure Channel Identifier (SCI) harus dihidupkan.

-

Hanya MACsec kunci 256-bit yang didukung, memberikan perlindungan data canggih terbaru.

Peran Tertaut Layanan

AWS Direct Connect menggunakan AWS Identity and Access Management (IAM) peran terkait layanan. Peran terkait layanan adalah jenis peran unik yang ditautkan langsung ke. IAM AWS Direct Connect Peran terkait layanan telah ditentukan sebelumnya oleh AWS Direct Connect dan mencakup semua izin yang diperlukan layanan untuk memanggil AWS layanan lain atas nama Anda. Peran terkait layanan membuat pengaturan AWS Direct Connect lebih mudah karena Anda tidak perlu menambahkan izin yang diperlukan secara manual. AWS Direct Connect mendefinisikan izin peran terkait layanan, dan kecuali ditentukan lain, hanya AWS Direct Connect dapat mengambil perannya. Izin yang ditetapkan mencakup kebijakan kepercayaan dan kebijakan izin, dan kebijakan izin tersebut tidak dapat dilampirkan ke entitas lain. IAM Untuk informasi selengkapnya, lihat Peran terkait layanan untuk Direct Connect.

MACsecpertimbangan CKN CAK pra-dibagikan/utama

AWS Direct Connect menggunakan kunci yang AWS dikelola CMKs untuk kunci yang telah dibagikan sebelumnya yang Anda kaitkan dengan koneksi atauLAGs. Secrets Manager menyimpan pra-berbagi CKN dan CAK pasangan Anda sebagai rahasia yang dienkripsi oleh kunci root Secrets Manager. Untuk informasi selengkapnya, lihat AWS dikelola CMKs di Panduan AWS Key Management Service Pengembang.

Kunci yang disimpan hanya dibaca berdasarkan desain, tetapi Anda dapat menjadwalkan penghapusan tujuh hingga tiga puluh hari menggunakan konsol Secrets AWS Manager atau. API Saat Anda menjadwalkan penghapusan, CKN tidak dapat dibaca, dan ini dapat memengaruhi konektivitas jaringan Anda. Kami menerapkan aturan berikut saat ini terjadi:

-

Jika koneksi dalam keadaan tertunda, kami memisahkan koneksi CKN dari koneksi.

-

Jika koneksi dalam status tersedia, kami akan memberi tahu pemilik koneksi melalui email. Jika Anda tidak mengambil tindakan apa pun dalam waktu 30 hari, kami memutuskannya CKN dari koneksi Anda.

Ketika kami memisahkan yang terakhir CKN dari koneksi Anda dan mode enkripsi koneksi diatur ke “harus mengenkripsi”, kami mengatur mode ke “should_encrypt” untuk mencegah kehilangan paket mendadak.