Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Langkah 1: Siapkan AWS lingkungan Anda untuk Direktori Aktif Microsoft AD yang AWS Dikelola

Sebelum dapat membuat Microsoft AD AWS Terkelola di lab AWS pengujian, Anda harus terlebih dahulu menyiapkan key pair Amazon EC2 agar semua data login dienkripsi.

Membuat key pair

Jika Anda sudah memiliki key pair, Anda dapat melewati langkah ini. Untuk informasi selengkapnya tentang pasangan kunci Amazon EC2, lihat Membuat pasangan kunci.

Untuk membuat pasangan kunci

-

Pada panel navigasi, di bawah Jaringan & Keamanan, pilih Key Pair, dan kemudian pilih Buat Key Pair.

-

Untuk Nama key pair, ketik

AWS-DS-KP. Untuk Format file key pair, pilih pem, lalu pilih Buat. -

File kunci privat tersebut akan secara otomatis diunduh oleh peramban Anda. Nama file adalah nama yang Anda tentukan ketika Anda membuat key pair Anda dengan ekstensi

.pem. Simpan file kunci privat di suatu tempat yang aman.penting

Ini adalah satu-satunya kesempatan bagi Anda untuk menyimpan file kunci pribadi. Anda harus menyediakan nama key pair Anda saat meluncurkan sebuah instans dan kunci pribadi yang terkait setiap kali Anda mendekripsi kata sandi untuk instans tersebut.

Buat, konfigurasikan, dan peer dua VPC Amazon

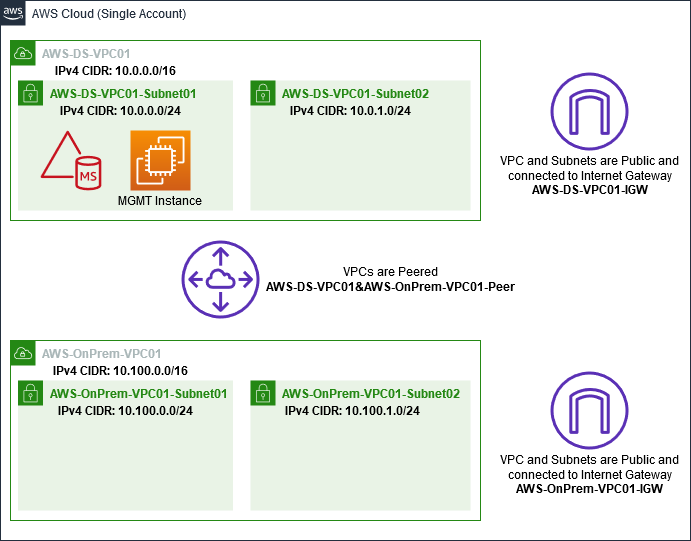

Seperti yang ditunjukkan dalam ilustrasi berikut, pada saat Anda menyelesaikan proses multi-langkah ini Anda akan membuat dan mengkonfigurasi dua VPC publik, dua subnet publik per VPC, satu Gateway Internet per VPC, dan satu Peering VPC koneksi antara VPC. Kami memilih untuk menggunakan VPC dan subnet publik untuk tujuan kesederhanaan dan biaya. Untuk beban kerja produksi, kami menyarankan Anda agar menggunakan VPC pribadi. Untuk informasi selengkapnya tentang meningkatkan keamanan VPC, lihat Keamanan dalam Amazon Virtual Private Cloud.

Semua AWS CLI dan PowerShell contoh menggunakan informasi VPC dari bawah dan dibangun di us-barat-2. Anda dapat memilih Region yang didukung mana pun untuk membangun lingkungan Anda. Untuk informasi umum, lihat Apa yang Dimaksud dengan Amazon VPC?.

Langkah 1: Buat dua VPC

Pada langkah ini, Anda perlu membuat dua VPC di akun yang sama menggunakan parameter yang ditentukan dalam tabel berikut. AWS Microsoft AD yang dikelola mendukung penggunaan akun terpisah dengan Bagikan iklan Microsoft yang AWS Dikelola fitur tersebut. VPC pertama akan digunakan untuk Managed AWS Microsoft AD. VPC kedua akan digunakan untuk sumber daya yang dapat digunakan nanti di Tutorial: Membuat kepercayaan dari Microsoft AD yang AWS Dikelola ke instalasi Direktori Aktif yang dikelola sendiri di Amazon EC2.

|

Informasi VPC Direktori Aktif Terkelola |

Informasi VPC lokal |

|---|---|

|

Tag nama: AWS-DS-VPC01 Blok CIDR IPv4: 10.0.0.0/16 Blok CIDR IPv6: Tidak ada Blok CIDR IPv6 Penghunian: Default |

Tag nama: AWS- OnPrem -VPC01 Blok CIDR IPv4: 10.100.0.0/16 Blok CIDR IPv6: Tidak ada Blok CIDR IPv6 Penghunian: Default |

Untuk instruksi detail, lihat Membuat VPC.

Langkah 2: Buat dua subnet per VPC

Setelah Anda telah membuat VPC Anda perlu untuk membuat dua subnet per VPC menggunakan parameter yang ditentukan dalam tabel berikut. Untuk laboratorium pengujian ini setiap subnet akan menjadi /24. Ini akan memungkinkan hingga 256 alamat yang dikeluarkan per subnet. Setiap subnet harus dalam AZ terpisah. Menempatkan setiap subnet secara terpisah di AZ adalah salah satu Prasyarat untuk membuat iklan Microsoft yang Dikelola AWS.

|

Informasi subnet AWS-DS-VPC01: |

AWS- OnPrem -VPC01 informasi subnet |

|---|---|

|

Tag nama: AWS-ds-vpc01-subnet01 VPC: vpc-xxxxxxxxxxxxxxxxxxxxxxxxx-DS-VPC01 AWS Availability Zone: us-west-2a Blok CIDR IPv4: 10.0.0.0/24 |

Tag nama: AWS- OnPrem -vpc01-subnet01 VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem Availability Zone: us-west-2a Blok CIDR IPv4: 10.100.0.0/24 |

|

Tag nama: AWS-ds-vpc01-subnet02 VPC: vpc-xxxxxxxxxxxxxxxxxxxxxxxxx-DS-VPC01 AWS Availability Zone: us-west-2b Blok CIDR IPv4: 10.0.1.0/24 |

Tag nama: AWS- OnPrem -vpc01-subnet02 VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem Availability Zone: us-west-2b Blok CIDR IPv4: 10.100.1.0/24 |

Untuk instruksi detail, lihat Membuat subnet dalam VPC Anda.

Langkah 3: Buat dan lampirkan Internet Gateway ke VPC Anda

Karena kita menggunakan VPC publik Anda akan perlu untuk membuat dan melampirkan gateway Internet ke VPC Anda menggunakan parameter yang ditentukan dalam tabel berikut. Hal ini akan memungkinkan Anda untuk terhubung ke dan mengelola instans EC2 Anda.

|

Informasi Gateway Internet AWS-DS-VPC01 |

AWS- Informasi OnPrem Gateway Internet -VPC01 |

|---|---|

|

Tag nama: AWS-DS-VPC01-IGW VPC: vpc-xxxxxxxxxxxxxxxxxxxxxxxxx-DS-VPC01 AWS |

Tag nama: AWS- OnPrem -VPC01-IGW VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem |

Untuk instruksi detail, lihat Gateway internet.

Langkah 4: Konfigurasikan koneksi peering VPC antara AWS-DS-VPC01 dan - -VPC01 AWS OnPrem

Karena Anda sudah membuat dua VPC sebelumnya, Anda perlu menghubungkan mereka bersama-sama menggunakan peering VPC menggunakan parameter yang ditentukan dalam tabel berikut. Meskipun ada banyak cara untuk menghubungkan VPC Anda, tutorial ini akan menggunakan VPC Peering. AWS Microsoft AD yang dikelola mendukung banyak solusi untuk menghubungkan VPC Anda, beberapa di antaranya termasuk peering VPC, Transit Gateway, dan VPN.

|

Tag nama koneksi peering: AWS-DS-VPC01 & -AWS-VPC01-Peer OnPrem VPC (Pemohon): vpc-xxxxxxxxxxxxxxxxxx -DS-VPC01 AWS Akun: Akun Saya Region: Region Ini VPC (Penerima): vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem |

Untuk instruksi tentang cara membuat Koneksi Peering VPC dengan VPC lain dari dengan akun Anda, lihat Membuat koneksi peering VPC dengan VPC lain di akun Anda.

Langkah 5: Tambahkan dua rute ke setiap tabel rute utama VPC

Agar Gateway Internet dan Koneksi Peering VPC yang dibuat pada langkah sebelumnya fungsional, Anda perlu memperbarui tabel rute utama kedua VPC menggunakan parameter yang ditentukan pada tabel berikut. Anda akan menambahkan dua rute; 0.0.0.0/0 yang akan merutekan ke semua tujuan yang tidak diketahui secara eksplisit ke tabel rute dan 10.0.0.0/16 atau 10.100.0.0/16 yang akan merutekan ke setiap VPC melalui Koneksi Peering VPC yang dibangun di atas.

Anda dapat dengan mudah menemukan tabel rute yang benar untuk setiap VPC dengan memfilter pada tag nama VPC (-DS-VPC01 atau AWS- -VPC01). AWS OnPrem

|

Informasi rute 1 AWS-DS-VPC01 |

Informasi rute 2 AWS-DS-VPC01 |

AWS- OnPrem -VPC01 rute 1 Informasi |

AWS- OnPrem -VPC01 rute 2 Informasi |

|---|---|---|---|

|

Tujuan: 0.0.0.0/0 Target: igw-xxxxxxxxxxxxxxxxxxx -DS-VPC01-IGW AWS |

Tujuan: 10.100.0.0/16 Target: pcx-xxxxxxxxxxxxxxxxxxxxx -DS-VPC01 & AWS- -vpc01-rekan AWS OnPrem |

Tujuan: 0.0.0.0/0 Target: AWS igw-xxxxxxxxxxxxxxxxxxx -onprem-vpc01 |

Tujuan: 10.0.0.0/16 Target: pcx-xxxxxxxxxxxxxxxxxxxxx -DS-VPC01 & AWS- -vpc01-rekan AWS OnPrem |

Untuk instruksi tentang cara menambahkan rute ke tabel rute VPC, lihat Menambahkan dan menghapus rute dari tabel rute.

Membuat grup keamanan untuk instans Amazon EC2

Secara default, Microsoft AD yang AWS Dikelola membuat grup keamanan untuk mengelola lalu lintas di antara pengontrol domainnya. Pada bagian ini, Anda perlu membuat 2 grup keamanan (satu untuk setiap VPC) yang akan digunakan untuk mengelola lalu lintas dalam VPC Anda untuk instans EC2 Anda menggunakan parameter yang ditentukan dalam tabel berikut. Anda juga menambahkan aturan yang mengizinkan RDP (3389) masuk dari mana saja dan untuk semua jenis lalu lintas masuk dari VPC lokal. Untuk informasi selengkapnya, lihat Grup keamanan Amazon EC2 untuk instans Windows.

|

Informasi grup keamanan AWS-DS-VPC01: |

|---|

|

Nama grup keamanan: AWS DS Test Lab Security Group Deskripsi: Grup Keamanan Lab Uji AWS DS VPC: vpc-xxxxxxxxxxxxxxxxxxxxxxxxx-DS-VPC01 AWS |

Aturan Masuk Grup Keamanan untuk AWS-DS-VPC01

| Tipe | Protokol | Rentang port | Sumber | Jenis lalu lintas |

|---|---|---|---|---|

| Aturan TCP Kustom | TCP | 3389 | IP saya | Desktop Jarak Jauh |

| Semua Lalu Lintas | Semua | Semua | 10.0.0.0/16 | Semua lalu lintas VPC lokal |

Aturan Keluar Grup Keamanan untuk AWS-DS-VPC01

| Tipe | Protokol | Rentang Port | Tujuan | Jenis lalu lintas |

|---|---|---|---|---|

| Semua Lalu Lintas | Semua | Semua | 0.0.0.0/0 | Semua Lalu lintas |

| AWS- OnPrem -VPC01 informasi kelompok keamanan: |

|---|

|

Nama grup keamanan: Grup Keamanan Lab AWS OnPrem Uji. Deskripsi: Kelompok Keamanan Lab AWS OnPrem Uji. VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem |

Aturan Masuk Grup Keamanan untuk AWS- OnPrem -VPC01

| Tipe | Protokol | Rentang port | Sumber | Jenis lalu lintas |

|---|---|---|---|---|

| Aturan TCP Kustom | TCP | 3389 | IP saya | Desktop Jarak Jauh |

| Aturan TCP Kustom | TCP | 53 | 10.0.0.0/16 | DNS |

| Aturan TCP Kustom | TCP | 88 | 10.0.0.0/16 | Kerberos |

| Aturan TCP Kustom | TCP | 389 | 10.0.0.0/16 | LDAP |

| Aturan TCP Kustom | TCP | 464 | 10.0.0.0/16 | Kerberos mengubah / mengatur kata sandi |

| Aturan TCP Kustom | TCP | 445 | 10.0.0.0/16 | SMB / CIFS |

| Aturan TCP Kustom | TCP | 135 | 10.0.0.0/16 | Replikasi |

| Aturan TCP Kustom | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| Aturan TCP Kustom | TCP | 49152 - 65535 | 10.0.0.0/16 | RPC |

| Aturan TCP Kustom | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC & LDAP GC SSL |

| Aturan UDP Kustom | UDP | 53 | 10.0.0.0/16 | DNS |

| Aturan UDP Kustom | UDP | 88 | 10.0.0.0/16 | Kerberos |

| Aturan UDP Kustom | UDP | 123 | 10.0.0.0/16 | Waktu Windows |

| Aturan UDP Kustom | UDP | 389 | 10.0.0.0/16 | LDAP |

| Aturan UDP Kustom | UDP | 464 | 10.0.0.0/16 | Kerberos mengubah / mengatur kata sandi |

| Semua Lalu Lintas | Semua | Semua | 10.100.0.0/16 | Semua lalu lintas VPC lokal |

Aturan Keluar Grup Keamanan untuk AWS- OnPrem -VPC01

| Tipe | Protokol | Rentang Port | Tujuan | Jenis lalu lintas |

|---|---|---|---|---|

| Semua Lalu Lintas | Semua | Semua | 0.0.0.0/0 | Semua Lalu lintas |

Untuk intruksi detail tentang cara membuat dan menambahkan aturan ke grup keamanan Anda, lihat Cara menggunakan grup keamanan.