Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Langkah 2: Siapkan Microsoft AD yang Dikelola AWS

Sekarang mari kita siapkan iklan Microsoft AWS Terkelola Anda untuk hubungan kepercayaan. Banyak dari langkah-langkah berikut hampir identik dengan apa yang baru saja Anda selesaikan untuk domain yang dikelola sendiri. Kali ini, bagaimanapun, Anda bekerja dengan Microsoft AD yang AWS Dikelola.

Mengkonfigurasi subnet VPC dan grup keamanan Anda

Anda harus mengizinkan lalu lintas dari jaringan yang dikelola sendiri ke VPC yang berisi iklan Microsoft yang AWS Dikelola. Untuk melakukan ini, Anda harus memastikan bahwa ACL yang terkait dengan subnet yang digunakan untuk menyebarkan AD AWS Microsoft Terkelola dan aturan grup keamanan yang dikonfigurasi pada pengontrol domain Anda, keduanya memungkinkan lalu lintas yang diperlukan untuk mendukung trust.

Persyaratan port bervariasi berdasarkan versi Windows Server yang digunakan oleh pengendali domain Anda dan layanan atau aplikasi yang akan memanfaatkan kepercayaan. Untuk tujuan tutorial ini, Anda harus membuka port-port berikut ini:

Ke dalam

TCP/UDP 53 - DNS

TCP/UDP 88 - Autentikasi Kerberos

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 - SMB

-

TCP/UDP 464 - Autentikasi Kerberos

TCP 636 - LDAPS (LDAP melalui TLS/SSL)

TCP 3268-3269 - Katalog Global

-

TCP/UDP 49152-65535 - Port-port sementara untuk RPC

catatan

SMBv1 tidak lagi didukung.

Ke luar

SEMUA

catatan

Ini adalah port minimum yang diperlukan untuk dapat menghubungkan VPC dan direktori yang dikelola sendiri. Konfigurasi spesifik Anda mungkin mengharuskan port-port tambahan terbuka.

Untuk mengonfigurasi aturan keluar dan masuk pengontrol domain Microsoft AD AWS Terkelola

-

Kembali ke Konsol AWS Directory Service

. Dalam daftar direktori, perhatikan ID direktori untuk direktori Microsoft AD AWS Terkelola Anda. Buka konsol Amazon VPC di https://console.aws.amazon.com/vpc/

. -

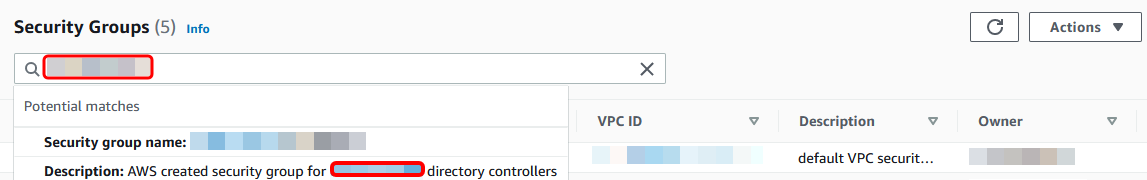

Di panel navigasi, pilih Grup Keamanan.

-

Gunakan kotak pencarian untuk mencari ID direktori Microsoft AD AWS Terkelola Anda. Dalam hasil pencarian, pilih Grup Keamanan dengan deskripsi

AWS created security group for.yourdirectoryIDdirectory controllers

-

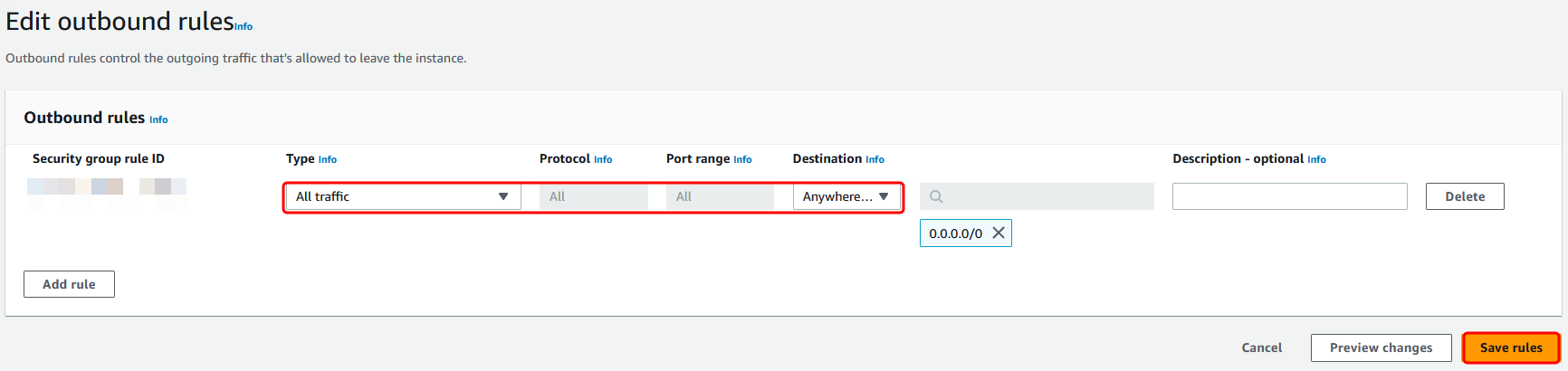

Pergi ke tab Aturan Keluar untuk grup keamanan tersebut. Pilih Edit aturan keluar, lalu Tambahkan aturan. Untuk aturan baru, masukkan nilai berikut:

-

Jenis: SEMUA Lalu lintas

-

Protokol: SEMUA

-

Tujuan menentukan lalu lintas yang dapat meninggalkan pengendali domain Anda dan ke mana ia akan pergi. Tentukan alamat IP tunggal atau cakupan alamat IP dalam notasi CIDR (misalnya, 203.0.113.5/32). Anda juga dapat menentukan nama atau ID grup keamanan lain di Region yang sama. Untuk informasi selengkapnya, lihat Pahami konfigurasi grup AWS keamanan direktori Anda dan gunakan.

-

-

Pilih Simpan Aturan.

Pastikan bahwa Kerberos pra-autentikasi diaktifkan

Sekarang Anda ingin mengonfirmasi bahwa pengguna di Microsoft AD AWS Terkelola Anda juga mengaktifkan pra-otentikasi Kerberos. Ini adalah proses yang sama yang Anda selesaikan untuk direktori yang dikelola sendiri. Ini adalah default, tapi mari kita periksa untuk memastikan tidak ada yang berubah.

Untuk melihat pengaturan kerberos pengguna

-

Masuk ke instans yang merupakan anggota direktori Microsoft AD AWS Terkelola menggunakan domain AWS Izin akun Administrator Microsoft AD yang dikelola untuk atau akun yang telah didelegasikan izin untuk mengelola pengguna di domain.

-

Jika mereka belum diinstal, instal alat Pengguna dan Komputer Direktori Aktif dan alat DNS. Pelajari cara memasang alat ini di Menginstal Alat Administrasi Direktori Aktif untuk Microsoft AD yang AWS Dikelola.

-

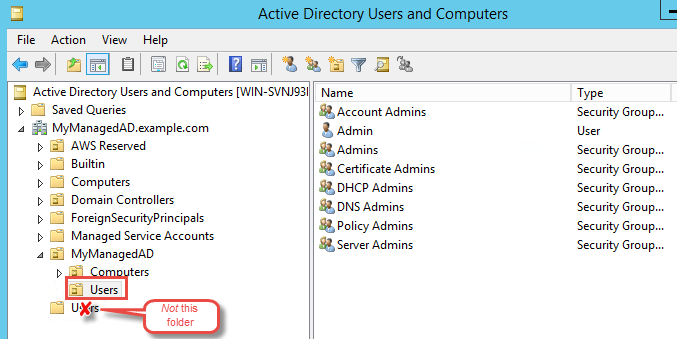

Buka Pengelola Server Pada menu Alat, pilih Pengguna dan komputer Direktori Aktif.

-

Pilih folder Pengguna di domain Anda. Perhatikan bahwa ini adalah folder Pengguna di bawah nama NetBIOS Anda, bukan folder Pengguna di bawah nama domain yang memenuhi syarat (FQDN).

Dalam daftar pengguna, klik kanan pada pengguna, dan kemudian pilih Properti.

-

Pilih tab Akun. Di daftar Opsi akun, pastikan bahwa Tidak memerlukan preautentikasi Kerberos tidak dicentang.

Langkah Selanjutnya

Langkah 3: Buat hubungan kepercayaan