Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggabungkan instans Amazon EC2 Linux dengan mulus ke Microsoft AD AWS Terkelola bersama

Dalam prosedur ini, Anda akan menggabungkan instans Amazon EC2 Linux dengan mulus ke iklan Microsoft AWS Terkelola bersama. Untuk melakukan ini, Anda akan membuat kebijakan baca AWS Secrets Manager IAM dalam peran EC2 instance di akun tempat Anda ingin meluncurkan instance EC2 Linux. Ini akan disebut seperti Account 2 dalam prosedur ini. Instans ini akan menggunakan iklan Microsoft AWS Terkelola yang sedang dibagikan dari akun lain yang disebut sebagaiAccount 1.

Prasyarat

Sebelum Anda dapat menggabungkan instans Amazon EC2 Linux dengan mulus ke Microsoft AD AWS Dikelola bersama, Anda harus menyelesaikan hal berikut:

-

Langkah 1 sampai 3 dalam tutorial,Tutorial: Berbagi direktori Microsoft AD AWS Terkelola Anda untuk bergabung dengan domain yang mulus EC2. Tutorial ini memandu Anda melalui pengaturan jaringan Anda dan berbagi iklan Microsoft AWS Terkelola Anda.

-

Prosedur yang diuraikan dalamMenggabungkan instans Amazon EC2 Linux dengan mulus ke Direktori Aktif Microsoft AD AWS Terkelola.

Langkah 1. Buat EC2 DomainJoin peran Linux di Akun 2

Pada langkah ini, Anda akan menggunakan konsol IAM untuk membuat peran IAM yang akan Anda gunakan untuk domain bergabung dengan instance EC2 Linux Anda saat masuk. Account

2

Buat EC2 DomainJoin peran Linux

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi kiri, di bawah Manajemen Akses, pilih Peran.

-

Pada halaman Peran, pilih Buat peran.

-

Di bawah Pilih jenis entitas terpercaya, pilih AWS layanan.

-

Di bawah Kasus penggunaan EC2, pilih, lalu pilih Berikutnya

-

Untuk Kebijakan filter, lakukan hal berikut:

-

Masukkan

AmazonSSMManagedInstanceCore. Kemudian pilih kotak centang untuk item itu dalam daftar. -

Masukkan

AmazonSSMDirectoryServiceAccess. Kemudian pilih kotak centang untuk item itu dalam daftar. -

Setelah menambahkan kebijakan ini, pilih Buat peran.

catatan

AmazonSSMDirectoryServiceAccessmemberikan izin untuk menggabungkan instance ke Active Directory dikelola oleh AWS Directory Service.AmazonSSMManagedInstanceCorememberikan izin minimum yang diperlukan untuk digunakan AWS Systems Manager. Untuk informasi selengkapnya tentang membuat peran dengan izin ini, dan untuk informasi tentang izin dan kebijakan lain yang dapat Anda tetapkan ke peran IAM, lihat Mengonfigurasi izin instans yang diperlukan untuk Systems Manager di Panduan Pengguna.AWS Systems Manager

-

-

Masukkan nama untuk peran baru Anda, seperti

LinuxEC2DomainJoinatau nama lain yang Anda inginkan di bidang Nama peran. -

(Opsional) Untuk deskripsi Peran, masukkan deskripsi.

-

(Opsional) Pilih Tambahkan tag baru di bawah Langkah 3: Tambahkan tag untuk menambahkan tag. Pasangan nilai kunci tag digunakan untuk mengatur, melacak, atau mengontrol akses untuk peran ini.

-

Pilih Buat peran.

Langkah 2. Buat akses sumber daya lintas akun untuk berbagi AWS Secrets Manager rahasia

Bagian selanjutnya adalah persyaratan tambahan yang harus dipenuhi untuk menggabungkan instans EC2 Linux secara mulus dengan iklan AWS Microsoft Terkelola bersama. Persyaratan ini termasuk membuat kebijakan sumber daya dan melampirkannya ke layanan dan sumber daya yang sesuai.

Untuk memungkinkan pengguna di akun mengakses AWS Secrets Manager rahasia di akun lain, Anda harus mengizinkan akses dalam kebijakan sumber daya dan kebijakan identitas. Jenis akses ini disebut akses sumber daya lintas akun.

Jenis akses ini berbeda dengan memberikan akses ke identitas di akun yang sama dengan rahasia Secrets Manager. Anda juga harus mengizinkan kunci identitas untuk menggunakan AWS Key Management Service(KMS) yang rahasianya dienkripsi. Izin ini diperlukan karena Anda tidak dapat menggunakan kunci AWS terkelola (aws/secretsmanager) untuk akses lintas akun. Sebagai gantinya, Anda akan mengenkripsi rahasia Anda dengan kunci KMS yang Anda buat, dan kemudian melampirkan kebijakan kunci ke dalamnya. Untuk mengubah kunci enkripsi untuk rahasia, lihat Memodifikasi AWS Secrets Manager

rahasia.

catatan

Ada biaya yang terkait AWS Secrets Manager, tergantung pada rahasia yang Anda gunakan. Untuk daftar harga lengkap saat ini, lihat AWS Secrets Manager Hargaaws/secretsmanager yang dibuat untuk mengenkripsi rahasia Anda secara gratis. Jika Anda membuat kunci KMS Anda sendiri untuk mengenkripsi rahasia Anda, AWS menagih Anda dengan tarif AWS KMS saat ini. Untuk informasi selengkapnya, silakan lihat Harga AWS Key Management Service

Langkah-langkah berikut memungkinkan Anda membuat kebijakan sumber daya agar pengguna dapat menggabungkan instans EC2 Linux dengan mulus ke iklan Microsoft AWS Terkelola bersama.

Lampirkan kebijakan sumber daya ke rahasia di Akun 1

Buka konsol Secrets Manager di https://console.aws.amazon.com/secretsmanager/

. -

Dari daftar rahasia, pilih Rahasia yang Anda buat selamaPrasyarat.

-

Pada halaman detail Rahasia di bawah tab Ikhtisar, gulir ke bawah ke Izin sumber daya.

-

Pilih Edit izin.

-

Di bidang kebijakan, masukkan kebijakan berikut. Kebijakan berikut memungkinkan Linux EC2 DomainJoin

Account 2untuk mengakses rahasia diAccount 1. Ganti nilai ARN dengan nilai ARN untuk LinuxEC2DomainJoin peran Anda yang Anda Account 2 buat di Langkah 1. Untuk menggunakan kebijakan ini, lihat Melampirkan kebijakan izin ke AWS Secrets Manager rahasia.{ { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/LinuxEC2DomainJoin" }, "Action": "secretsmanager:GetSecretValue", "Resource": "*" } ] }

-

Tambahkan pernyataan ke kebijakan kunci untuk kunci KMS di Akun 1

Buka konsol Secrets Manager di https://console.aws.amazon.com/secretsmanager/

. -

Di panel navigasi kiri, pilih Kunci terkelola pelanggan.

-

Pada halaman Customer managed keys, pilih kunci yang Anda buat.

-

Pada halaman Detail Utama, navigasikan ke Kebijakan kunci, lalu pilih Edit.

-

Pernyataan kebijakan kunci berikut memungkinkan

ApplicationRoleAccount 2untuk menggunakan kunci KMSAccount 1untuk mendekripsi rahasia di.Account 1Untuk menggunakan pernyataan ini, tambahkan ke kebijakan kunci untuk kunci KMS Anda. Untuk informasi selengkapnya, lihat Mengubah kebijakan utama.{ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/ApplicationRole" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

Membuat kebijakan identitas untuk identitas di Akun 2

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi kiri, di bawah Manajemen akses, pilih Kebijakan.

-

Pilih Buat Kebijakan. Pilih JSON di editor Kebijakan.

-

Kebijakan berikut memungkinkan

ApplicationRolemasukAccount 2untuk mengakses rahasiaAccount 1dan mendekripsi nilai rahasia dengan menggunakan kunci enkripsi yang juga ada di.Account 1Anda dapat menemukan ARN untuk rahasia Anda di konsol Secrets Manager di halaman Detail Rahasia di bawah Rahasia ARN. Atau, Anda dapat memanggil deskripsi-rahasia untuk mengidentifikasi ARN rahasia. Ganti ARN Sumber Daya dengan ARN Sumber Daya untuk ARN rahasia dan.Account 1Untuk menggunakan kebijakan ini, lihat Melampirkan kebijakan izin ke AWS Secrets Manager rahasia.{ { "Version" : "2012-10-17", "Statement" : [ { "Effect": "Allow", "Action": "secretsmanager:GetSecretValue", "Resource": "SecretARN" }, { "Effect": "Allow", "Action": [ "kms:Decrypt", "kms:Describekey" ], "Resource": "arn:aws:kms:Region:Account1:key/Your_Encryption_Key" } ] } -

Pilih Berikutnya dan kemudian pilih Simpan perubahan.

-

Temukan dan pilih Peran yang Anda buatAttach a resource policy to the secret in Account 1.

Account 2 -

Di bawah Tambahkan izin, pilih Lampirkan kebijakan.

-

Di bilah pencarian, temukan kebijakan yang Anda buat Add a statement to the key policy for the KMS key in Account 1 dan pilih kotak untuk menambahkan kebijakan ke peran. Kemudian pilih Tambahkan izin.

Langkah 3. Bergabunglah dengan instans Linux Anda dengan mulus

Sekarang Anda dapat menggunakan prosedur berikut untuk menggabungkan instans EC2 Linux Anda dengan mulus ke Microsoft AD AWS Dikelola bersama Anda.

Untuk bergabung dengan instans Linux Anda dengan mulus

-

Masuk ke AWS Management Console dan buka EC2 konsol Amazon di https://console.aws.amazon.com/ec2/

. -

Dari pemilih Region di bilah navigasi, pilih yang Wilayah AWS sama dengan direktori yang ada.

-

Di EC2 Dasbor, di bagian Launch instance, pilih Launch instance.

-

Pada halaman Launch an instance, di bawah bagian Name and Tags, masukkan nama yang ingin Anda gunakan untuk EC2 instance Linux Anda.

(Opsional) Pilih Tambahkan tag tambahan untuk menambahkan satu atau beberapa pasangan nilai kunci tag untuk mengatur, melacak, atau mengontrol akses untuk contoh ini EC2 .

-

Di bagian Application and OS Image (Amazon Machine Image), pilih AMI Linux yang ingin Anda luncurkan.

catatan

AMI yang digunakan harus memiliki AWS Systems Manager (Agen SSM) versi 2.3.1644.0 atau lebih tinggi. Untuk memeriksa versi SSM Agent yang diinstal di AMI Anda dengan meluncurkan sebuah instans dari AMI tersebut, lihat Mendapatkan versi Agen SSM yang saat ini diinstal. Jika Anda perlu memutakhirkan Agen SSM, lihat Menginstal dan mengonfigurasi Agen SSM pada EC2 instance untuk Linux.

SSM menggunakan

aws:domainJoinplugin saat menggabungkan instance Linux ke Active Directory domain. Plugin mengubah nama host untuk instance Linux ke format EC2 AMAZ-.XXXXXXXUntuk informasi selengkapnyaaws:domainJoin, lihat referensi plugin dokumen AWS Systems Manager perintah di Panduan AWS Systems Manager Pengguna. -

Di bagian Jenis instans, pilih jenis instance yang ingin Anda gunakan dari daftar dropdown tipe Instance.

-

Di bagian Key pair (login), Anda dapat memilih untuk membuat key pair baru atau memilih dari key pair yang ada. Untuk membuat key pair baru, pilih Create new key pair. Masukkan nama untuk key pair dan pilih opsi untuk Key pair type dan Private key file format. Untuk menyimpan kunci pribadi dalam format yang dapat digunakan dengan OpenSSH, pilih.pem. Untuk menyimpan kunci pribadi dalam format yang dapat digunakan dengan PuTTY, pilih.ppk. Pilih create key pair. File kunci privat tersebut akan secara otomatis diunduh oleh peramban Anda. Simpan file kunci privat di suatu tempat yang aman.

penting

Ini adalah satu-satunya kesempatan Anda untuk menyimpan file kunci privat tersebut.

-

Pada halaman Luncurkan instance, di bawah bagian Pengaturan jaringan, pilih Edit. Pilih VPC tempat direktori Anda dibuat dari daftar dropdown yang diperlukan VPC.

-

Pilih salah satu subnet publik di VPC Anda dari daftar dropdown Subnet. Subnet yang Anda pilih harus memiliki semua lalu lintas eksternal yang diarahkan ke gateway internet. Jika hal ini tidak terjadi, Anda tidak akan dapat terhubung ke instans dari jarak jauh.

Untuk informasi selengkapnya tentang cara menyambung ke gateway internet, lihat Connect to the internet menggunakan gateway internet di Panduan Pengguna Amazon VPC.

-

Di bawah Auto-assign IP publik, pilih Aktifkan.

Untuk informasi selengkapnya tentang pengalamatan IP publik dan pribadi, lihat Pengalamatan IP EC2 instans Amazon di EC2 Panduan Pengguna Amazon.

-

Untuk pengaturan Firewall (grup keamanan), Anda dapat menggunakan pengaturan default atau membuat perubahan untuk memenuhi kebutuhan Anda.

-

Untuk Konfigurasi pengaturan penyimpanan, Anda dapat menggunakan pengaturan default atau membuat perubahan untuk memenuhi kebutuhan Anda.

-

Pilih bagian Detail lanjutan, pilih domain Anda dari daftar dropdown direktori Gabung Domain.

catatan

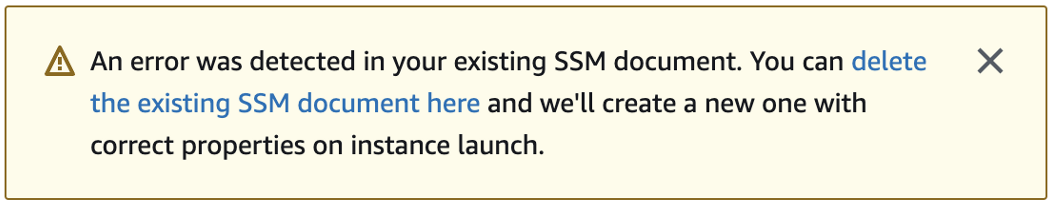

Setelah memilih direktori Gabung Domain, Anda mungkin melihat:

Kesalahan ini terjadi jika wizard EC2 peluncuran mengidentifikasi dokumen SSM yang ada dengan properti tak terduga. Anda dapat melakukan salah satu dari yang berikut:

Jika sebelumnya Anda mengedit dokumen SSM dan properti diharapkan, pilih tutup dan lanjutkan untuk meluncurkan EC2 instance tanpa perubahan.

Pilih tautan hapus dokumen SSM yang ada di sini untuk menghapus dokumen SSM. Ini akan memungkinkan pembuatan dokumen SSM dengan properti yang benar. Dokumen SSM akan secara otomatis dibuat saat Anda meluncurkan EC2 instance.

-

Untuk profil instans IAM, pilih peran IAM yang sebelumnya Anda buat di bagian prasyarat Langkah 2: Buat peran Linux. EC2 DomainJoin

-

Pilih Luncurkan instans.

catatan

Jika Anda menjalankan penggabungan domain yang mulus dengan SUSE Linux, reboot diperlukan sebelum autentikasi akan bekerja. Untuk me-reboot SUSE dari terminal Linux, ketik sudo reboot.