Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWS DMS selalu membuat instance replikasi dalam VPC berbasis Amazon VPC. Anda menentukan VPC tempat instans replikasi Anda terletak. Anda dapat menggunakan VPC default untuk akun dan AWS Wilayah Anda, atau Anda dapat membuat VPC baru.

Pastikan bahwa antarmuka jaringan elastis yang dialokasikan untuk VPC instans replikasi Anda dikaitkan dengan grup keamanan. Pastikan juga bahwa aturan grup keamanan tersebut membiarkan semua lalu lintas pada semua port meninggalkan (keluar) VPC. Pendekatan ini memungkinkan komunikasi dari instance replikasi ke titik akhir basis data sumber dan target Anda, jika aturan ingress yang benar diaktifkan pada titik akhir. Kami merekomendasikan Anda untuk menggunakan pengaturan default untuk titik akhir, yang memungkinkan jalan keluar pada semua port ke semua alamat.

Titik akhir sumber dan target mengakses instans replikasi yang ada di dalam VPC baik dengan cara menghubungkan ke VPC atau dengan berada di dalam VPC. Titik akhir database harus menyertakan daftar kontrol akses jaringan (ACLs) dan aturan grup keamanan (jika berlaku) yang memungkinkan akses masuk dari instance replikasi. Cara Anda mengatur hal ini tergantung pada konfigurasi jaringan yang Anda gunakan. Anda dapat menggunakan grup keamanan VPC instans replikasi, alamat IP privat atau publik instans replikasi, atau alamat IP publik gateway NAT. Koneksi tersebut membentuk jaringan yang Anda gunakan untuk migrasi data.

catatan

Karena alamat IP dapat berubah sebagai akibat dari perubahan infrastruktur yang mendasarinya, kami sarankan Anda menggunakan rentang CIDR VPC, atau merutekan lalu lintas keluar instance replikasi Anda melalui IP Elastis terkait NAT GW. Untuk informasi selengkapnya tentang membuat VPC, termasuk blok CIDR, lihat Bekerja dengan VPCs dan subnet di Panduan Pengguna Amazon Virtual Private Cloud. Untuk informasi selengkapnya tentang alamat IP Elastis, lihat Alamat IP Elastis di Panduan Pengguna Amazon Elastic Compute Cloud.

Konfigurasi jaringan untuk migrasi basis data

Anda dapat menggunakan beberapa konfigurasi jaringan yang berbeda dengan AWS Database Migration Service. Berikut ini adalah konfigurasi umum untuk jaringan yang digunakan untuk migrasi basis data.

Topik

Jika praktis, kami menyarankan Anda membuat instance replikasi DMS di Wilayah yang sama dengan titik akhir target Anda, dan di VPC atau subnet yang sama dengan titik akhir target Anda.

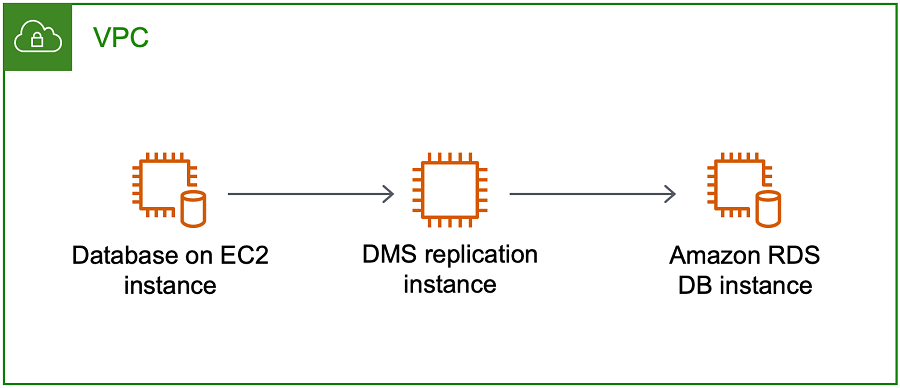

Konfigurasi dengan semua komponen migrasi basis data dalam satu VPC

Jaringan yang paling sederhana untuk migrasi basis data adalah jika titik akhir sumber, instans replikasi, dan titik akhir target berada di VPC yang sama. Konfigurasi ini bagus jika titik akhir sumber dan target Anda ada di instans Amazon RDS DB atau instans Amazon EC2 .

Ilustrasi berikut menunjukkan konfigurasi tempat database pada EC2 instans Amazon terhubung ke instance replikasi dan data dimigrasikan ke instans Amazon RDS DB.

Grup keamanan VPC yang digunakan dalam konfigurasi ini harus mengizinkan ingress pada port basis data dari instans replikasi. Anda dapat melakukan ini dengan beberapa cara. Anda dapat memastikan bahwa grup keamanan yang digunakan oleh instans replikasi memiliki ingress ke titik akhir. Atau Anda dapat mengizinkan rentang VPC CIDR, NAT GW Elastic IP, atau alamat IP pribadi dari instance replikasi jika Anda menggunakannya. Tetapi kami tidak menyarankan Anda menggunakan alamat IP pribadi dari contoh replikasi, karena dapat merusak replikasi Anda jika alamat IP replikasi berubah.

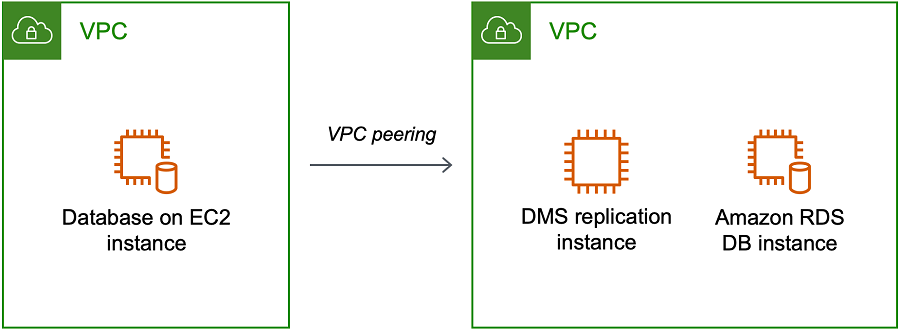

Konfigurasi dengan beberapa VPCs

Jika titik akhir sumber dan titik akhir target berbeda VPCs, Anda dapat membuat instance replikasi di salah satu. VPCs Anda kemudian dapat menautkan keduanya VPCs dengan menggunakan VPC peering.

Koneksi peering VPC adalah koneksi jaringan antara dua VPCs yang memungkinkan perutean menggunakan alamat IP pribadi masing-masing VPC seolah-olah mereka berada di jaringan yang sama. Anda dapat membuat koneksi peering VPC antara Anda sendiri VPCs, dengan VPC di AWS akun lain, atau dengan VPC di Wilayah yang berbeda. AWS Untuk informasi lebih lanjut mengenai peering VPC, lihat peering VPC dalam Panduan Pengguna Amazon VPC.

Ilustrasi berikut menunjukkan sebuah contoh konfigurasi yang menggunakan peering VPC. Di sini, database sumber pada EC2 instance Amazon di VPC terhubung dengan VPC yang mengintip ke VPC. VPC ini berisi instans replikasi dan basis data target pada instans DB Amazon RDS.

Untuk menerapkan peering VPC, ikuti petunjuk di Bekerja dengan koneksi peering VPC yang terletak di Amazon Virtual Private Cloud, dokumentasi VPC Peering. Pastikan tabel rute satu VPC berisi blok CIDR yang lain. Misalnya, jika VPC A menggunakan tujuan 10.0.0.0/16 dan VPC B menggunakan destination172.31.0.0, tabel rute VPC A harus berisi 172.31.0.0, dan tabel rute VPC B harus berisi 10.0.0.0/16. Untuk informasi selengkapnya, lihat Memperbarui tabel rute Anda untuk koneksi peering VPC di Amazon Virtual Private Cloud, dokumentasi VPC Peering.

Grup keamanan VPC yang digunakan dalam konfigurasi ini harus mengizinkan masuknya pada port database dari instance replikasi, atau harus memungkinkan masuknya pada blok CIDR untuk VPC yang diintip.

Konfigurasi dengan bersama VPCs

AWS DMS memperlakukan subnet yang dibagikan ke akun pelanggan yang berpartisipasi dalam suatu organisasi seperti subnet biasa di akun yang sama. Di bawah ini adalah deskripsi tentang bagaimana AWS DMS menangani VPCs, subnet, dan bagaimana Anda dapat menggunakan shared VPCs.

Anda dapat mengonfigurasi konfigurasi jaringan Anda untuk beroperasi di subnet khusus atau VPCs dengan membuat ReplicationSubnetGroup objek. Saat Anda membuatReplicationSubnetGroup, Anda dapat memilih untuk menentukan subnet dari VPC tertentu di akun Anda. Daftar subnet yang Anda tentukan harus menyertakan setidaknya dua subnet yang berada di zona ketersediaan terpisah, dan semua subnet harus berada dalam VPC yang sama. Saat membuatReplicationSubnetGroup, pelanggan hanya menentukan subnet. AWS DMS akan menentukan VPC atas nama Anda, karena setiap subnet ditautkan ke tepat satu VPC.

Ketika Anda membuat AWS DMS ReplicationInstance atau a AWS DMS ReplicationConfig, Anda dapat memilih untuk menentukan ReplicationSubnetGroup dan/atau Grup Keamanan VPC di mana ReplicationInstance atau Replikasi Tanpa Server beroperasi. Jika tidak ditentukan, AWS DMS pilih default pelanggan ReplicationSubnetGroup (yang AWS DMS dibuat atas nama Anda jika tidak ditentukan untuk semua subnet dalam VPC default) dan Grup Keamanan VPC default.

Anda dapat memilih untuk menjalankan migrasi di zona ketersediaan yang Anda tentukan, atau di salah satu zona ketersediaan di zona ketersediaan. ReplicationSubnetGroup Saat AWS DMS mencoba membuat Instance Replikasi atau memulai Replikasi Tanpa Server, itu menerjemahkan zona ketersediaan subnet Anda ke dalam zona ketersediaan di akun layanan inti, untuk memastikan bahwa kami meluncurkan instance di Availability Zone yang benar meskipun pemetaan Availability Zone tidak identik antara kedua akun tersebut.

Jika Anda menggunakan VPC bersama, Anda harus memastikan bahwa Anda membuat ReplicationSubnetGroup objek yang dipetakan ke subnet yang ingin Anda gunakan dari VPC bersama. Saat Anda membuat ReplicationInstance atau aReplicationConfig, Anda harus menentukan ReplicationSubnetGroup untuk VPC bersama, dan menentukan grup keamanan VPC yang Anda buat untuk VPC bersama dengan permintaan Buat Anda.

Perhatikan hal berikut tentang penggunaan VPC bersama:

Pemilik VPC tidak dapat berbagi sumber daya dengan peserta, tetapi peserta dapat membuat sumber daya layanan di subnet pemilik.

Pemilik VPC tidak dapat mengakses sumber daya (seperti contoh replikasi) yang dibuat oleh peserta, karena semua sumber daya bersifat spesifik akun. Namun, selama Anda membuat instance replikasi di VPC bersama, VPC dapat mengakses sumber daya di VPC terlepas dari akun yang dimilikinya, selama titik akhir atau tugas replikasi memiliki izin yang benar.

Karena sumber daya bersifat spesifik akun, peserta lain tidak dapat mengakses sumber daya yang dimiliki oleh akun lain. Tidak ada izin yang dapat Anda berikan kepada akun lain agar mereka dapat mengakses sumber daya yang dibuat di VPC bersama dengan akun Anda.

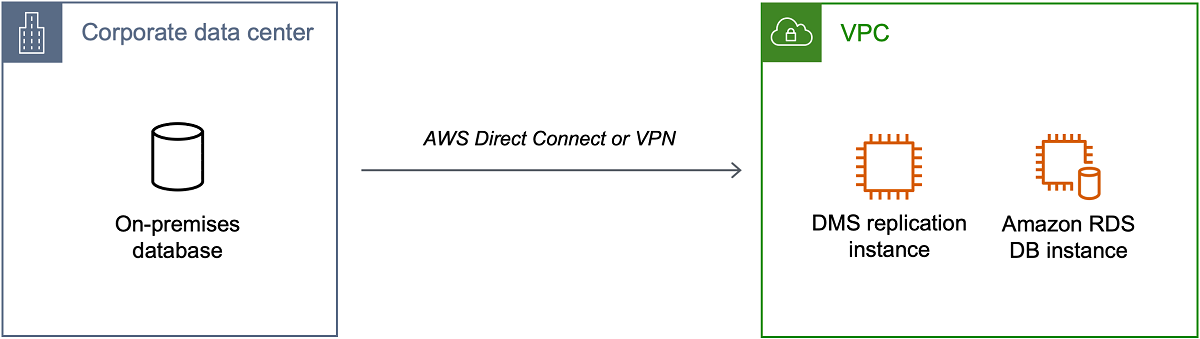

Konfigurasi untuk jaringan ke VPC menggunakan AWS Direct Connect atau VPN

Jaringan jarak jauh dapat terhubung ke VPC menggunakan beberapa opsi seperti Direct AWS Connect atau perangkat lunak atau koneksi VPN perangkat keras. Opsi tersebut sering digunakan untuk mengintegrasikan layanan di tempat yang sudah ada, seperti pemantauan, autentikasi, keamanan, data, atau sistem lainnya, dengan memperluas jaringan internal ke AWS cloud. Dengan menggunakan ekstensi jaringan jenis ini, Anda dapat terhubung dengan mulus ke sumber daya yang di-host AWS seperti VPC.

Ilustrasi berikut menunjukkan konfigurasi di mana titik akhir sumber adalah basis data on premise di pusat data perusahaan. Titik akhir terhubung dengan menggunakan AWS Direct Connect atau VPN ke VPC yang berisi instans replikasi dan basis data target pada instans DB Amazon RDS.

Dalam konfigurasi ini, grup keamanan VPC harus menyertakan aturan perutean yang mengirimkan lalu lintas yang ditujukan untuk rentang CIDR VPC atau alamat IP tertentu ke host. Host ini harus dapat menjembatani lalu lintas dari VPC ke VPN on premise. Dalam kasus ini, host NAT mencakup pengaturan grup keamanan sendiri. Pengaturan ini harus memungkinkan lalu lintas dari rentang CIDR VPC instance replikasi, atau alamat IP pribadi, atau grup keamanan ke dalam instance NAT. Tetapi kami tidak menyarankan Anda menggunakan alamat IP pribadi dari contoh replikasi, karena dapat merusak replikasi Anda jika alamat IP replikasi berubah.

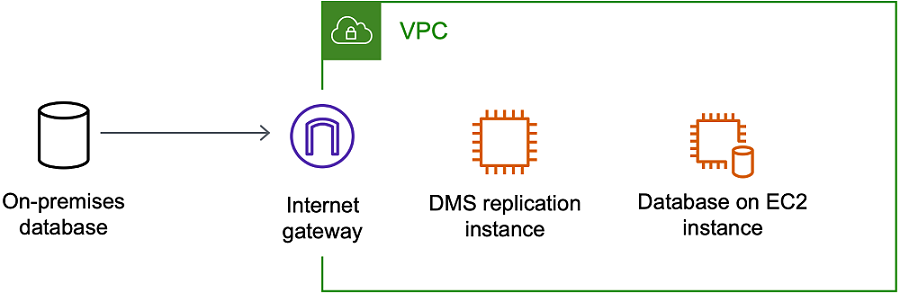

Konfigurasi untuk jaringan ke VPC menggunakan internet

Jika Anda tidak menggunakan VPN atau terhubung AWS Direct Connect ke AWS sumber daya, Anda dapat menggunakan internet untuk memigrasi basis data Anda. Dalam hal ini, Anda dapat bermigrasi ke EC2 instans Amazon atau instans Amazon RDS DB. Konfigurasi ini melibatkan instans replikasi publik di VPC dengan gateway internet yang memuat titik akhir target dan instans replikasi.

Untuk menambahkan gateway internet ke VPC Anda, lihat Melampirkan gateway internet di Panduan Pengguna Amazon VPC.

Tabel rute VPC harus menyertakan aturan perutean yang mengirim lalu lintas yang tidak ditujukan untuk VPC secara default ke gateway internet. Dalam konfigurasi ini, koneksi ke titik akhir tampaknya datang dari alamat IP publik instans replikasi, bukan alamat IP privat. Untuk informasi lebih lanjut, lihat Tabel Rute VPC di Panduan Pengguna Amazon VPC.

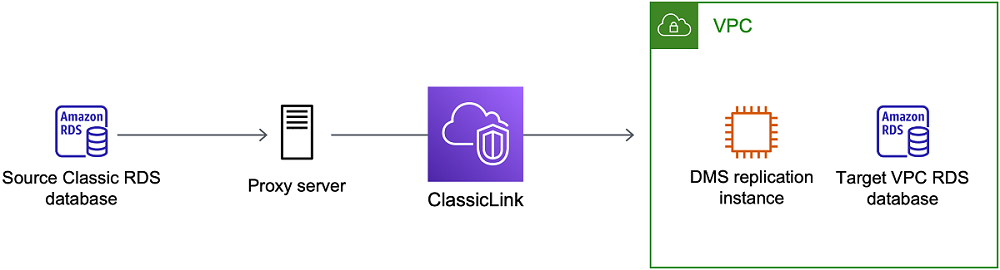

Konfigurasi dengan instans RDS DB tidak dalam VPC ke instance DB di VPC menggunakan ClassicLink

| Kami pensiun EC2 -Classic pada 15 Agustus 2022. Kami menyarankan Anda bermigrasi dari EC2 -Classic ke VPC. Untuk informasi selengkapnya, lihat Memigrasi dari EC2 -Klasik ke VPC di Panduan EC2 Pengguna Amazon dan blog EC2-Jaringan Klasik Pensiun - Inilah Cara Mempersiapkannya |

Untuk menghubungkan instans Amazon RDS DB yang tidak dalam VPC ke server replikasi DMS dan instans DB di VPC, Anda dapat menggunakannya dengan server proxy. ClassicLink

ClassicLink memungkinkan Anda untuk menautkan instans EC2 -Classic DB ke VPC di akun Anda, dalam Wilayah yang sama AWS . Setelah Anda membuat tautan, instans DB sumber dapat berkomunikasi dengan instans replikasi dalam VPC menggunakan alamat IP privat mereka.

Karena instance replikasi di VPC tidak dapat langsung mengakses instans DB sumber pada EC2 platform -Classic ClassicLink menggunakan, Anda menggunakan server proxy. Server proksi menghubungkan instans DB sumber ke VPC yang memuat instans replikasi dan instans DB target. Server proxy menggunakan ClassicLink untuk terhubung ke VPC. Penerusan port pada server proksi memungkinkan komunikasi antara instans DB sumber dan instans DB target di VPC.

Menggunakan ClassicLink dengan AWS Database Migration Service

Anda dapat menghubungkan instans Amazon RDS DB yang tidak ada dalam VPC ke AWS server replikasi DMS dan instans DB yang ada di VPC. Untuk melakukannya, Anda dapat menggunakan Amazon EC2 ClassicLink dengan server proxy.

Prosedur berikut menunjukkan cara menggunakan ClassicLink untuk tujuan ini. Prosedur ini menghubungkan instans DB sumber Amazon RDS yang tidak ada dalam VPC ke VPC yang berisi AWS instance replikasi DMS dan instans DB target.

Buat instance replikasi AWS DMS di VPC. (Semua contoh replikasi dibuat di VPCs.)

Kaitkan grup keamanan VPC ke instans replikasi dan instans DB target. Ketika dua instans berbagi grup keamanan VPC, instans tersebut dapat berkomunikasi satu sama lain secara default.

Siapkan server proxy pada instance EC2 Klasik.

Buat koneksi menggunakan ClassicLink antara server proxy dan VPC.

Buat titik akhir AWS DMS untuk basis data sumber dan target.

Buat tugas AWS DMS.

Untuk digunakan ClassicLink untuk memigrasikan database pada instance DB bukan di VPC ke database pada instance DB di VPC

-

Buat instance replikasi AWS DMS dan tetapkan grup keamanan VPC:

-

Masuk ke AWS Management Console dan buka AWS DMS konsol di https://console.aws.amazon.com/dms/v2/

. Jika Anda masuk sebagai pengguna AWS Identity and Access Management (IAM), pastikan Anda memiliki izin yang sesuai untuk mengakses. AWS DMS Untuk informasi lebih lanjut tentang izin yang diperlukan untuk migrasi basis data, lihat Izin IAM diperlukan untuk menggunakan AWS DMS.

-

Pada halaman Dasbor, pilih Instans Replikasi. Ikuti petunjuk di Langkah 1: Buat contoh replikasi menggunakan konsol AWS DMS untuk membuat instans replikasi.

-

Setelah Anda membuat instance replikasi AWS DMS, buka konsol EC2 layanan. C Antarmuka Jaringan dari panel navigasi.

-

Pilih DMSNetworkAntarmuka, lalu pilih Ubah Grup Keamanan dari menu Tindakan.

-

Pilih grup keamanan yang ingin Anda gunakan untuk instans replikasi dan instans DB target.

-

-

Kaitkan grup keamanan dari langkah terakhir dengan instans DB target:

Buka konsol layanan Amazon RDS. Pilih Instans dari panel navigasi.

Pilih instans DB target. Untuk Tindakan Instans, pilih Ubah.

Untuk parameter Grup Keamanan, pilih grup keamanan yang Anda gunakan pada langkah sebelumnya.

Pilih Lanjutkan, dan kemudian Ubah Instans DB.

-

Langkah 3: Siapkan server proxy pada instance EC2 Klasik menggunakan NGINX. Gunakan AMI pilihan Anda untuk meluncurkan instance EC2 Klasik. Contoh di bawah ini didasarkan pada AMI Ubuntu Server 14.04 LTS (HVM).

Untuk menyiapkan server proxy pada instance EC2 Klasik

-

Connect ke instance EC2 Classic dan instal NGINX menggunakan perintah berikut:

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

Edit file daemon NGINX,

/etc/init/nginx.conf, menggunakan kode berikut:# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

Buat file konfigurasi NGINX di

/usr/local/nginx/conf/nginx.conf. Di file konfigurasi, tambahkan berikut ini:# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

Dari baris perintah, mulai NGINX menggunakan perintah berikut:

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

Buat ClassicLink koneksi antara server proxy dan VPC target yang berisi instans DB target dan instance replikasi:

Buka EC2 konsol dan pilih instance EC2 Klasik yang menjalankan server proxy.

Untuk Tindakan, pilih ClassicLink, lalu pilih Tautkan ke VPC.

-

Pilih grup keamanan yang Anda gunakan sebelumnya dalam prosedur ini.

Pilih Tautkan ke VPC.

-

Langkah 5: Buat titik akhir AWS DMS menggunakan prosedur di. Langkah 2: Tentukan titik akhir sumber dan target Pastikan untuk menggunakan nama host EC2 DNS internal proxy sebagai nama server saat menentukan titik akhir sumber.

-

Buat tugas AWS DMS menggunakan prosedur diLangkah 3: Buat tugas dan migrasi data.

Membuat grup subnet replikasi

Sebagai bagian dari jaringan yang akan digunakan untuk migrasi database, Anda perlu menentukan subnet mana di virtual private cloud (VPC) yang akan Anda gunakan. VPC tersebut harus berdasarkan layanan Amazon VPC. Subnet adalah serangkaian alamat IP di VPC Anda dalam Availability Zone tertentu. Subnet ini dapat didistribusikan di antara Availability Zones untuk AWS Wilayah tempat VPC Anda berada.

Saat membuat instance replikasi atau profil instans di konsol AWS DMS, Anda dapat menggunakan subnet yang Anda pilih.

Anda membuat grup subnet replikasi untuk menentukan subnet mana yang digunakan. Anda harus menentukan subnet di setidaknya dua Availability Zone.

Untuk membuat grup subnet replikasi

-

Masuk ke AWS Management Console dan buka AWS DMS konsol di https://console.aws.amazon.com/dms/v2/

. Jika Anda masuk sebagai pengguna IAM, pastikan Anda memiliki izin yang sesuai untuk mengakses AWS DMS. Untuk informasi lebih lanjut tentang izin yang diperlukan untuk migrasi basis data, lihat Izin IAM diperlukan untuk menggunakan AWS DMS.

-

Di panel navigasi, pilih Grup Subnet.

-

Pilih Buat grup subnet.

-

Pada halaman grup subnet Buat replikasi, tentukan informasi grup subnet replikasi Anda. Tabel berikut menjelaskan pengaturan.

Opsi Tindakan Nama

Masukkan nama untuk grup subnet replikasi yang berisi antara 8 hingga 16 karakter ASCII yang dapat dicetak (kecuali /,", dan @). Nama harus unik untuk akun Anda untuk AWS Wilayah yang Anda pilih. Anda dapat memilih untuk menambahkan beberapa kecerdasan ke nama seperti menyertakan AWS Wilayah dan tugas yang Anda lakukan, misalnya

DMS-default-VPC.Deskripsi

Masukkan deskripsi singkat dari grup subnet replikasi.

VPC

Pilih VPC yang ingin Anda gunakan untuk migrasi database. Ingatlah bahwa VPC harus memiliki minimal satu subnet di setidaknya dua Availability Zone.

Tambahkan subnet

Pilih subnet yang ingin Anda sertakan dalam grup subnet replikasi. Anda harus memilih subnet dalam setidaknya dua Availability Zone.

Pilih Buat grup subnet.

Menyelesaikan titik akhir domain menggunakan DNS

Biasanya, instance AWS DMS replikasi menggunakan resolver Domain Name System (DNS) dalam EC2 instance Amazon untuk menyelesaikan titik akhir domain. Jika Anda memerlukan resolusi DNS, Anda dapat menggunakan Amazon Route 53 Resolver. Untuk informasi lebih lanjut tentang penggunaan Route 53 DNS Resolver, lihat Memulai dengan Route 53 Resolver.

Untuk informasi tentang cara menggunakan server nama on premise Anda sendiri untuk menyelesaikan titik akhir tertentu menggunakan Amazon Route 53 Resolver, lihat Menggunakan server nama on-premise Anda sendiri.