Bantu tingkatkan halaman ini

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Ingin berkontribusi pada panduan pengguna ini? Pilih Edit halaman ini pada GitHub tautan yang terletak di panel kanan setiap halaman. Kontribusi Anda akan membantu membuat panduan pengguna kami lebih baik untuk semua orang.

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Buat cluster Amazon EKS lokal di AWS Outposts untuk ketersediaan tinggi

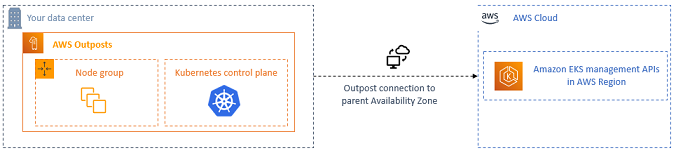

Anda dapat menggunakan kluster lokal untuk menjalankan seluruh kluster Amazon EKS secara lokal di AWS Outposts. Ini membantu mengurangi risiko downtime aplikasi yang mungkin diakibatkan oleh pemutusan jaringan sementara ke cloud. Pemutusan ini dapat disebabkan oleh pemotongan serat atau peristiwa cuaca. Karena seluruh Kubernetes cluster berjalan secara lokal di Outposts, aplikasi tetap tersedia. Anda dapat melakukan operasi cluster selama jaringan terputus ke cloud. Untuk informasi selengkapnya, lihat Siapkan kluster Amazon EKS lokal di AWS Outposts untuk pemutusan jaringan. Diagram berikut menunjukkan penyebaran cluster lokal.

Cluster lokal umumnya tersedia untuk digunakan dengan rak Outposts.

AWS Wilayah yang Didukung

Anda dapat membuat cluster lokal di AWS Wilayah berikut: AS Timur (Ohio), AS Timur (Virginia N.), AS Barat (California N.), AS Barat (Oregon), Asia Pasifik (Seoul), Asia Pasifik (Singapura), Asia Pasifik (Sydney), Asia Pasifik (Tokyo), Kanada (Tengah), Eropa (Frankfurt), Eropa (Irlandia), Eropa (London), Timur Tengah (Bahrain), dan Amerika Selatan (São Paulo). Untuk informasi rinci tentang fitur yang didukung, lihatMembandingkan opsi penerapan.