Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengenkripsi data dalam perjalanan

Topik ini menjelaskan berbagai opsi yang tersedia untuk mengenkripsi data file Anda saat sedang dalam perjalanan antara sistem file FSx untuk ONTAP dan klien yang terhubung. Ini juga memberikan panduan untuk membantu Anda memilih metode enkripsi mana yang paling cocok untuk alur kerja Anda.

Semua data yang mengalir di Wilayah AWS seluruh jaringan AWS global secara otomatis dienkripsi pada lapisan fisik sebelum meninggalkan fasilitas yang AWS aman. Semua lalu lintas antara Availability Zones dienkripsi. Lapisan enkripsi tambahan, termasuk yang tercantum di bagian ini, memberikan perlindungan tambahan. Untuk informasi selengkapnya tentang cara AWS menyediakan perlindungan untuk data yang mengalir di seluruh Zona Tersedia Wilayah AWS, dan instans, lihat Enkripsi saat transit di Panduan Pengguna Amazon Elastic Compute Cloud untuk Instans Linux.

Amazon FSx untuk NetApp ONTAP mendukung metode berikut untuk mengenkripsi data dalam perjalanan antara fsX untuk sistem file ONTAP dan klien yang terhubung:

Enkripsi berbasis Nitro otomatis atas semua protokol dan klien yang didukung yang berjalan pada jenis instans Amazon EC2 Linux dan Windows yang didukung.

Enkripsi berbasis Kerberos melalui protokol NFS dan SMB.

Enkripsi berbasis IPsec melalui protokol NFS, iSCSI, dan SMB

Semua metode yang didukung untuk mengenkripsi data dalam perjalanan menggunakan algoritme kriptografi AES-256 standar industri yang menyediakan enkripsi kekuatan perusahaan.

Topik

- Memilih metode untuk mengenkripsi data dalam perjalanan

- Mengenkripsi data dalam perjalanan dengan AWS Sistem Nitro

- Mengenkripsi data dalam perjalanan dengan enkripsi berbasis Kerberos

- Mengenkripsi data dalam perjalanan dengan enkripsi IPsec

- Aktifkan enkripsi data SMB dalam perjalanan

- Mengkonfigurasi IPsec menggunakan otentikasi PSK

- Mengkonfigurasi IPsec menggunakan otentikasi sertifikat

Memilih metode untuk mengenkripsi data dalam perjalanan

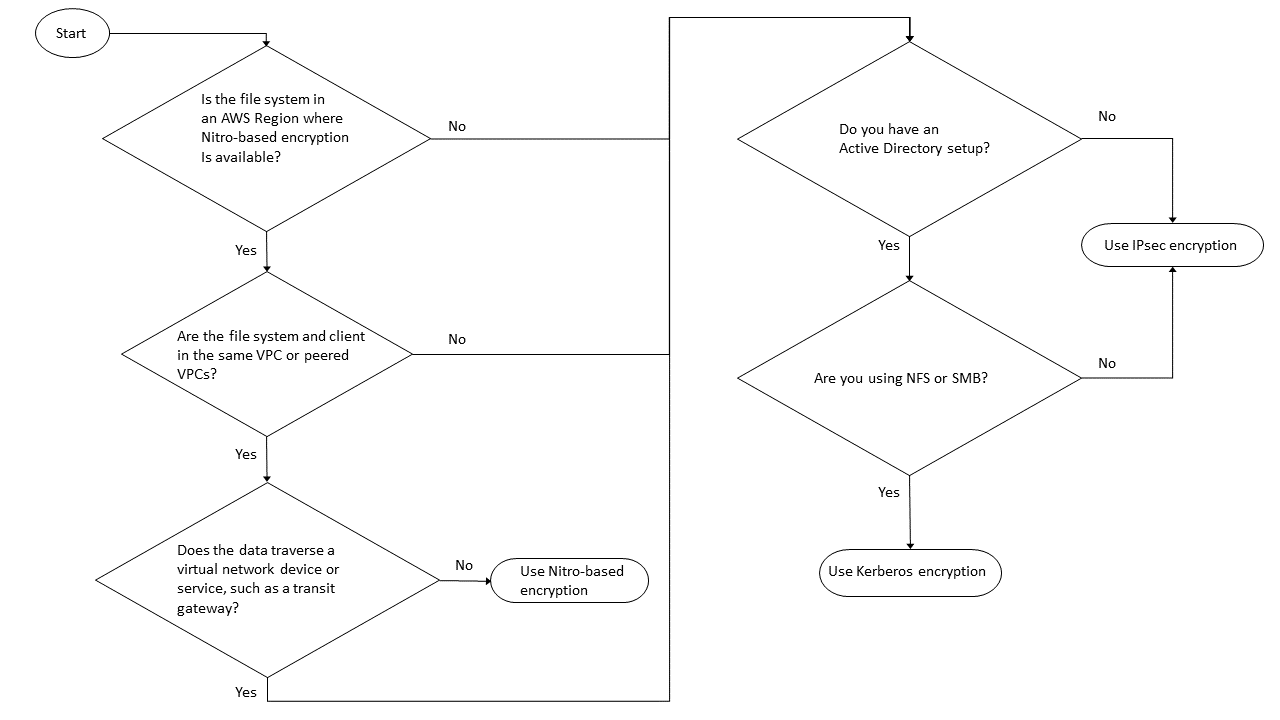

Bagian ini memberikan informasi yang dapat membantu Anda memutuskan enkripsi mana yang didukung dalam metode transit yang terbaik untuk alur kerja Anda. Lihat kembali bagian ini saat Anda menjelajahi opsi yang didukung yang dijelaskan secara rinci di bagian berikut.

Ada beberapa faktor yang perlu dipertimbangkan ketika memilih bagaimana Anda akan mengenkripsi data dalam perjalanan antara FSx Anda untuk sistem file ONTAP dan klien yang terhubung. Faktor-faktor ini meliputi:

Sistem file FSx untuk ONTAP Anda berjalan. Wilayah AWS

Jenis instance yang dijalankan klien.

Lokasi klien mengakses sistem file Anda.

Persyaratan kinerja jaringan.

Protokol data yang ingin Anda enkripsi.

Jika Anda menggunakan Microsoft Active Directory.

- Wilayah AWS

Sistem file Anda berjalan menentukan apakah Anda dapat menggunakan enkripsi berbasis Amazon Nitro atau tidak. Wilayah AWS Enkripsi berbasis Nitro tersedia sebagai berikut: Wilayah AWS

AS Timur (N. Virginia)

AS Timur (Ohio)

AS Barat (Oregon)

Eropa (Irlandia)

Selain itu, enkripsi berbasis Nitro tersedia untuk sistem file scale-out di Asia Pasifik (Sydney). Wilayah AWS

- Jenis contoh klien

Anda dapat menggunakan enkripsi berbasis Amazon Nitro jika klien yang mengakses sistem file Anda berjalan di salah satu jenis instans Amazon EC2 Mac, Linux, atau Windows yang didukung, dan alur kerja Anda memenuhi semua persyaratan lain untuk menggunakan enkripsi berbasis Nitro. Tidak ada persyaratan tipe instance klien untuk menggunakan enkripsi Kerberos atau IPsec.

- Lokasi klien

-

Lokasi klien yang mengakses data sehubungan dengan lokasi sistem file Anda memengaruhi metode enkripsi in-transit yang tersedia untuk digunakan. Anda dapat menggunakan salah satu metode enkripsi yang didukung jika klien dan sistem file berada di VPC yang sama. Hal yang sama berlaku jika klien dan sistem file berada di VPC peered, selama lalu lintas tidak melewati perangkat atau layanan jaringan virtual, seperti gateway transit. Enkripsi berbasis Nitro bukanlah pilihan yang tersedia jika klien tidak berada dalam VPC yang sama atau diintip, atau jika lalu lintas melewati perangkat atau layanan jaringan virtual.

- Performa jaringan

-

Menggunakan enkripsi berbasis Amazon Nitro tidak berdampak pada kinerja jaringan. Ini karena instans Amazon EC2 yang didukung menggunakan kemampuan pembongkaran perangkat keras Sistem Nitro yang mendasarinya untuk secara otomatis mengenkripsi lalu lintas dalam transit antar instans.

Menggunakan enkripsi Kerberos atau IPsec berdampak pada kinerja jaringan. Ini karena kedua metode enkripsi ini berbasis perangkat lunak, yang mengharuskan klien dan server untuk menggunakan sumber daya komputasi untuk mengenkripsi dan mendekripsi lalu lintas dalam transit.

- Protokol data

-

Anda dapat menggunakan enkripsi berbasis Amazon Nitro dan enkripsi IPSec dengan semua protokol yang didukung — NFS, SMB, dan iSCSI. Anda dapat menggunakan enkripsi Kerberos dengan protokol NFS dan SMB (dengan Active Directory).

- Direktori Aktif

Jika Anda menggunakan Microsoft Active Directory, Anda dapat menggunakan enkripsi Kerberos melalui protokol NFS dan SMB.

Gunakan diagram berikut untuk membantu Anda memutuskan metode enkripsi dalam transit mana yang akan digunakan.

Enkripsi IPsec adalah satu-satunya pilihan yang tersedia ketika semua kondisi berikut berlaku untuk alur kerja Anda:

Anda menggunakan protokol NFS, SMB, atau iSCSI.

Alur kerja Anda tidak mendukung penggunaan enkripsi berbasis Amazon Nitro.

Anda tidak menggunakan domain Microsoft Active Directory.

Mengenkripsi data dalam perjalanan dengan AWS Sistem Nitro

Dengan enkripsi berbasis Nitro, data dalam transit dienkripsi secara otomatis saat klien yang mengakses sistem file Anda berjalan pada jenis instans Amazon EC2 Linux atau Windows yang didukung.

Menggunakan enkripsi berbasis Amazon Nitro tidak berdampak pada kinerja jaringan. Ini karena instans Amazon EC2 yang didukung menggunakan kemampuan pembongkaran perangkat keras Sistem Nitro yang mendasarinya untuk secara otomatis mengenkripsi lalu lintas dalam transit antar instans.

Enkripsi berbasis Nitro diaktifkan secara otomatis ketika jenis instance klien yang didukung berada di VPC yang sama Wilayah AWS dan di VPC yang sama atau di VPC yang diintip dengan VPC sistem file. Selain itu, jika klien berada dalam VPC peered, maka data tidak dapat melintasi perangkat atau layanan jaringan virtual (seperti gateway transit) agar enkripsi berbasis NITRO diaktifkan secara otomatis. Untuk informasi selengkapnya tentang enkripsi berbasis Nitro, lihat bagian Enkripsi dalam perjalanan dari Panduan Pengguna Amazon EC2 untuk jenis instans Linux atau Windows.

Enkripsi in-transit berbasis Nitro tersedia untuk sistem file yang dibuat setelah 28 November 2022 sebagai berikut: Wilayah AWS

AS Timur (N. Virginia)

AS Timur (Ohio)

AS Barat (Oregon)

Eropa (Irlandia)

Selain itu, enkripsi berbasis Nitro tersedia untuk sistem file scale-out di Asia Pasifik (Sydney). Wilayah AWS

Untuk informasi selengkapnya tentang Wilayah AWS tempat FSx untuk ONTAP tersedia, lihat Amazon FSx

Untuk informasi selengkapnya tentang spesifikasi kinerja FSx untuk sistem file ONTAP, lihat. Dampak kapasitas throughput terhadap performa

Mengenkripsi data dalam perjalanan dengan enkripsi berbasis Kerberos

Mengenkripsi data dalam perjalanan melalui NFS menggunakan Kerberos

Enkripsi data dalam perjalanan menggunakan Kerberos didukung untuk protokol NFSv3 dan NFSv4. Untuk mengaktifkan enkripsi dalam perjalanan menggunakan Kerberos untuk protokol NFS, lihat Menggunakan Kerberos dengan NFS untuk keamanan yang kuat

Mengenkripsi data dalam perjalanan melalui SMB menggunakan Kerberos

Mengenkripsi data dalam perjalanan melalui protokol SMB didukung pada berbagi file yang dipetakan pada instance komputasi yang mendukung protokol SMB 3.0 atau yang lebih baru. Ini termasuk semua Microsoft Windows versi dari Microsoft Windows Server 2012 dan yang lebih baru, dan Microsoft Windows 8 dan yang lebih baru. Saat diaktifkan, FSx untuk ONTAP secara otomatis mengenkripsi data dalam perjalanan menggunakan enkripsi SMB saat Anda mengakses sistem file Anda tanpa perlu memodifikasi aplikasi Anda.

FSx untuk ONTAP SMB mendukung enkripsi 128 dan 256 bit, yang ditentukan oleh permintaan sesi klien. Untuk deskripsi tingkat enkripsi yang berbeda, lihat bagian Mengatur tingkat keamanan otentikasi minimum server SMB dari Kelola SMB dengan CLI di Pusat Dokumentasi

catatan

Klien menentukan algoritma enkripsi. Otentikasi NTLM dan Kerberos bekerja dengan enkripsi 128 dan 256 bit. FSx untuk ONTAP SMB Server menerima semua permintaan klien Windows standar, dan kontrol granular ditangani oleh Kebijakan Grup Microsoft atau pengaturan Registri.

Anda menggunakan ONTAP CLI untuk mengelola enkripsi dalam pengaturan transit di FSx untuk ONTAP SVM dan volume. Untuk mengakses NetApp ONTAP CLI, buat sesi SSH pada SVM tempat Anda membuat enkripsi dalam pengaturan transit, seperti yang dijelaskan dalam. Mengelola SVM dengan CLI ONTAP

Untuk petunjuk tentang cara mengaktifkan enkripsi SMB pada SVM atau volume, lihat. Aktifkan enkripsi data SMB dalam perjalanan

Mengenkripsi data dalam perjalanan dengan enkripsi IPsec

FSx untuk ONTAP mendukung penggunaan protokol IPsec dalam mode transportasi untuk memastikan data terus aman dan terenkripsi, saat dalam perjalanan. IPSec menawarkan end-to-end enkripsi data dalam transit antara klien dan FSx untuk sistem file ONTAP untuk semua lalu lintas IP yang didukung - protokol NFS, iSCSI, dan SMB. Dengan enkripsi IPsec, Anda membuat terowongan IPsec antara FSx untuk ONTAP SVM yang dikonfigurasi dengan IPSec diaktifkan, dan klien IPsec yang berjalan pada klien yang terhubung mengakses data.

Kami menyarankan Anda menggunakan IPSec untuk mengenkripsi data dalam perjalanan melalui protokol NFS, SMB, dan iSCSI saat mengakses data Anda dari klien yang tidak mendukung enkripsi berbasis NITRO, dan jika klien dan SVM Anda tidak bergabung ke Active Directory, yang diperlukan untuk enkripsi berbasis KerberOS. Enkripsi IPsec adalah satu-satunya pilihan yang tersedia untuk mengenkripsi data dalam perjalanan untuk lalu lintas iSCSI ketika klien iSCSI Anda tidak mendukung enkripsi berbasis Nitro.

Untuk autentikasi IPsec, Anda dapat menggunakan kunci pra-bersama (PSK) atau sertifikat. Jika Anda menggunakan PSK, klien IPsec yang Anda gunakan harus mendukung Internet Key Exchange versi 2 (IKEv2) dengan PSK. Langkah-langkah tingkat tinggi untuk mengkonfigurasi enkripsi IPsec pada FSx untuk ONTAP dan klien adalah sebagai berikut:

Aktifkan dan konfigurasikan IPsec pada sistem file Anda.

Instal dan konfigurasikan IPsec pada klien Anda

Konfigurasikan IPsec untuk beberapa akses klien

Untuk informasi selengkapnya tentang cara mengonfigurasi IPsec menggunakan PSK, lihat Mengkonfigurasi keamanan IP (IPsec) melalui enkripsi kawat di pusat

Untuk informasi selengkapnya tentang cara mengonfigurasi IPsec menggunakan sertifikat, lihatMengkonfigurasi IPsec menggunakan otentikasi sertifikat.