Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Masalah yang diketahui untuk AWS Glue

Perhatikan masalah yang diketahui berikut untuk AWS Glue.

Mencegah akses data lintas pekerjaan

Pertimbangkan situasi di mana Anda memiliki dua tugas Spark AWS Glue dalam satu akun AWS, masing-masing berjalan di klaster Spark AWS Glue secara terpisah. Tugas menggunakan koneksi AWS Glue untuk mengakses sumber daya di virtual private cloud (VPC) yang sama. Dalam situasi ini, sebuah tugas yang berjalan di satu klaster mungkin dapat mengakses data dari tugas yang berjalan di klaster lain.

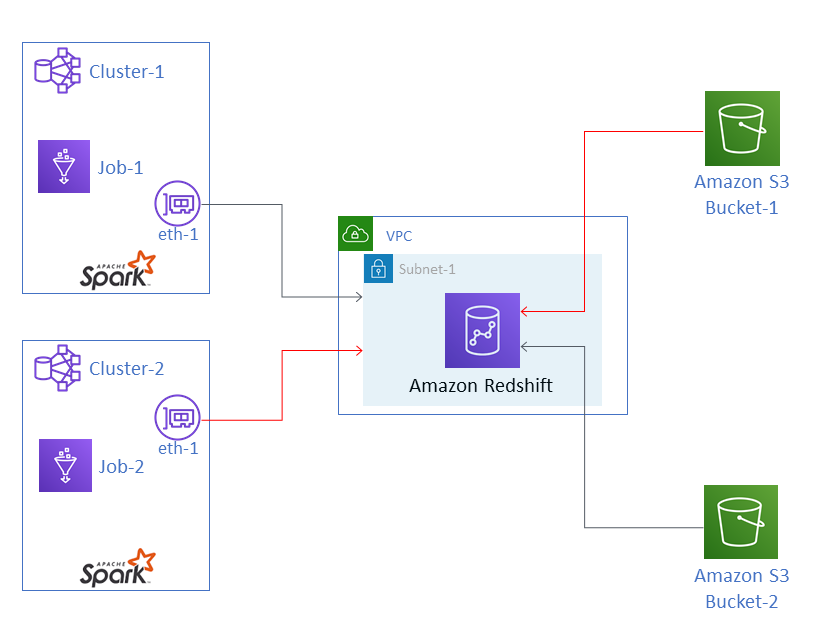

Diagram berikut menggambarkan contoh dari situasi ini.

Dalam diagram tersebut, Job-1 AWS Glue sedang berjalan di Cluster-1, dan Job-2 berjalan di Cluster-2. Kedua tugas bekerja dengan instans yang sama dari Amazon Redshift, yang berada di Subnet-1 dari sebuah VPC. Subnet-1 bisa berupa subnet publik atau privat.

Job-1 mengubah data dari Bucket-1 Amazon Simple Storage Service (Amazon S3) dan menulis data ke Amazon Redshift. Job-2 melakukan hal yang sama pada data di Bucket-2. Job-1 menggunakan AWS Identity and Access Management (IAM) role Role-1 (tidak ditampilkan), yang memberikan akses ke Bucket-1. Job-2 menggunakan Role-2 (tidak ditampilkan), yang memberikan akses ke Bucket-2.

Tugas ini memiliki path jaringan yang memungkinkan mereka untuk berkomunikasi dengan klaster masing-masing dan dengan demikian mengakses data masing-masing. Misalnya, Job-2 dapat mengakses data di Bucket-1. Dalam diagram tersebut, hal ini ditunjukkan sebagai path warna merah.

Untuk mencegah situasi ini, kami sarankan Anda melampirkan konfigurasi keamanan yang berbeda untuk Job-1 dan Job-2. Dengan melampirkan konfigurasi keamanan, akses lintas-tugas ke data diblokir berdasarkan sertifikat yang dibuat oleh AWS Glue. Konfigurasi keamanan dapat berupa konfigurasi dummy. Artinya, Anda dapat membuat konfigurasi keamanan tanpa mengaktifkan enkripsi data Amazon S3, data CloudWatch Amazon, atau bookmark pekerjaan. Ketiga opsi enkripsi tersebut dapat dinonaktifkan.

Untuk informasi tentang konfigurasi keamanan, lihat Mengenkripsi data yang ditulis oleh AWS Glue.

Melampirkan konfigurasi keamanan pada sebuah tugas

Buka konsol AWS Glue di https://console.aws.amazon.com/glue/

. -

Pada halaman Mengkonfigurasi properti tugas untuk tugas tersebut, perluas bagian Konfigurasi keamanan, perpustakaan skrip, dan parameter tugas.

-

Pilih sebuah konfigurasi keamanan dalam daftar.