Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Penindasan temuan audit

Saat Anda menjalankan audit, audit melaporkan temuan untuk semua sumber daya yang tidak sesuai. Ini berarti laporan audit Anda mencakup temuan untuk sumber daya tempat Anda bekerja untuk mengurangi masalah dan juga sumber daya yang diketahui tidak sesuai, seperti perangkat pengujian atau rusak. Audit terus melaporkan temuan untuk sumber daya yang tetap tidak patuh dalam proses audit berturut-turut, yang dapat menambahkan informasi yang tidak diinginkan ke laporan Anda. Penindasan temuan audit memungkinkan Anda untuk menekan atau menyaring temuan untuk jangka waktu tertentu hingga sumber daya diperbaiki, atau tanpa batas waktu untuk sumber daya yang terkait dengan pengujian atau perangkat yang rusak.

catatan

Tindakan mitigasi tidak akan tersedia untuk temuan audit yang ditekan. Untuk informasi selengkapnya tentang tindakan mitigasi, lihat. Tindakan mitigasi

Untuk informasi tentang kuota penekanan pencarian audit, lihat Titik akhir dan kuota AWS IoT Device Defender.

Bagaimana audit menemukan penekanan bekerja

Saat Anda membuat penindasan temuan audit untuk sumber daya yang tidak sesuai, laporan audit dan notifikasi Anda berperilaku berbeda.

Laporan audit Anda akan menyertakan bagian baru yang mencantumkan semua temuan yang ditekan terkait dengan laporan tersebut. Temuan yang ditekan tidak akan dipertimbangkan ketika kami mengevaluasi apakah pemeriksaan audit sesuai atau tidak. Jumlah sumber daya yang ditekan juga dikembalikan untuk setiap pemeriksaan audit saat Anda menggunakan describe-audit-taskperintah di antarmuka baris perintah (CLI).

Untuk pemberitahuan audit, temuan yang ditekan tidak dipertimbangkan ketika kami mengevaluasi apakah pemeriksaan audit sesuai atau tidak. Jumlah sumber daya yang ditekan juga disertakan dalam setiap pemberitahuan pemeriksaan audit yang AWS IoT Device Defender diterbitkan ke Amazon dan CloudWatch Amazon Simple Notification Service (AmazonSNS).

Cara menggunakan penekanan pencarian audit di konsol

Untuk menekan temuan dari laporan audit

Prosedur berikut menunjukkan cara membuat penindasan temuan audit di AWS IoT konsol.

-

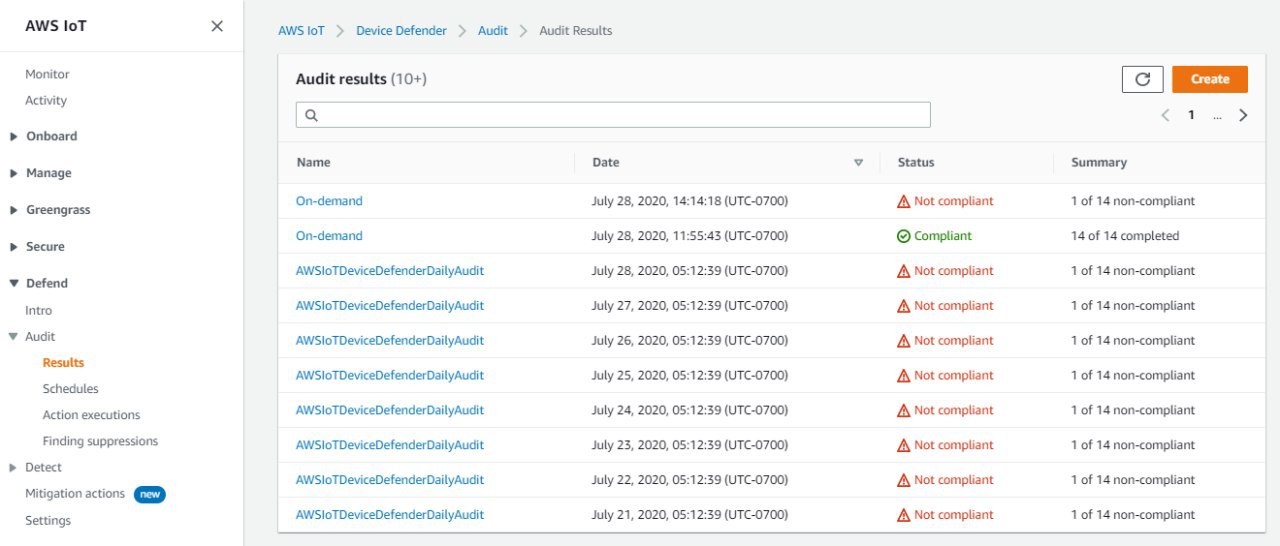

Di AWS IoT konsol

, di panel navigasi, perluas Defend, lalu pilih Audit, Results. -

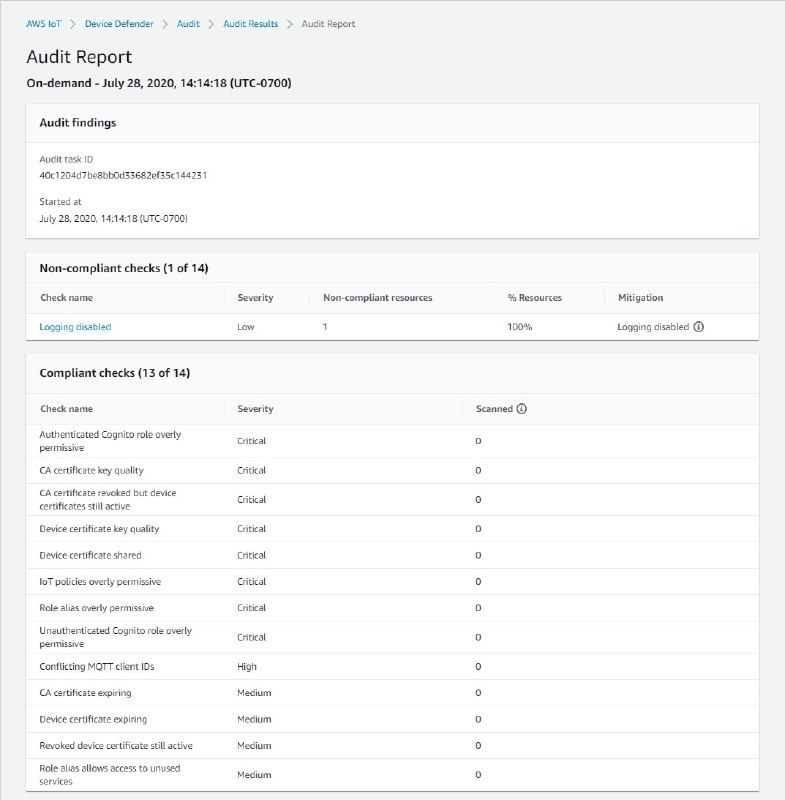

Pilih laporan audit yang ingin Anda tinjau.

-

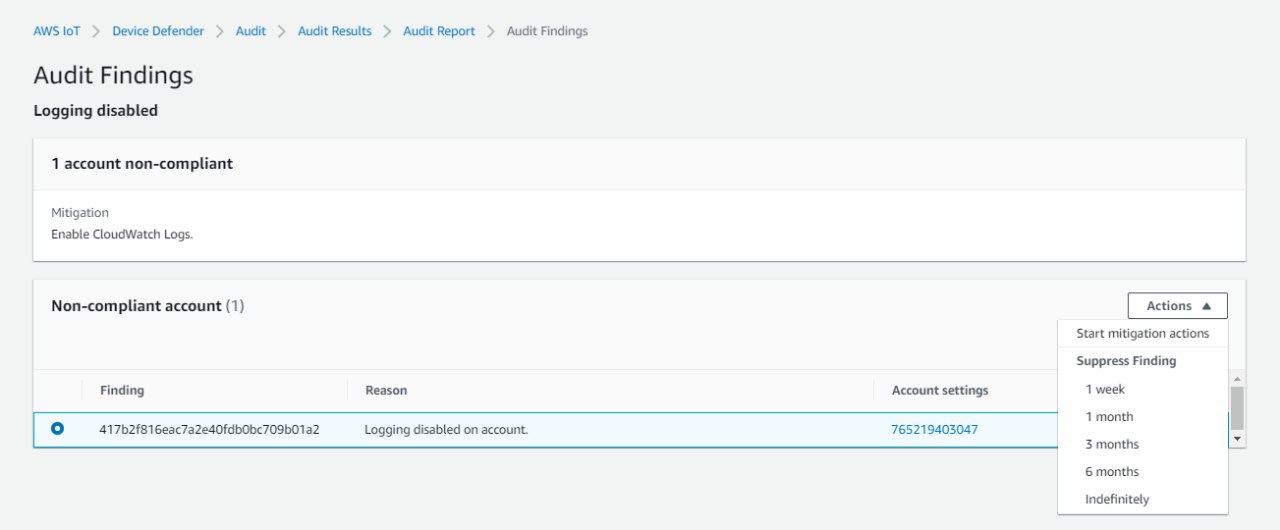

Di bagian Pemeriksaan tidak sesuai, di bawah Centang nama, pilih pemeriksaan audit yang Anda minati.

-

Pada layar detail pemeriksaan audit, jika ada temuan yang tidak ingin Anda lihat, pilih tombol opsi di sebelah temuan. Selanjutnya, pilih Tindakan, lalu pilih jumlah waktu yang Anda inginkan agar penindasan pencarian audit Anda bertahan.

catatan

Di konsol, Anda dapat memilih 1 minggu, 1 bulan, 3 bulan, 6 bulan, atau Tanpa batas waktu sebagai tanggal kedaluwarsa untuk penindasan temuan audit Anda. Jika Anda ingin menetapkan tanggal kedaluwarsa tertentu, Anda dapat melakukannya hanya di CLI atau. API Penindasan temuan audit juga dapat dibatalkan kapan saja terlepas dari tanggal kedaluwarsa.

-

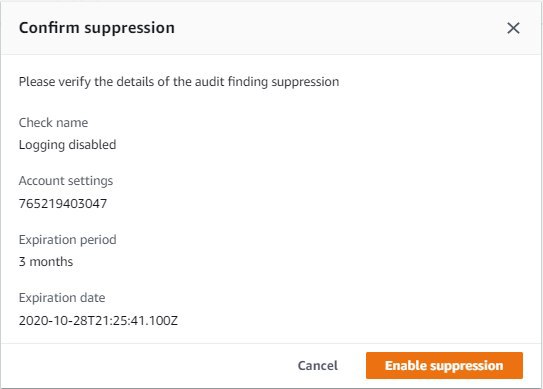

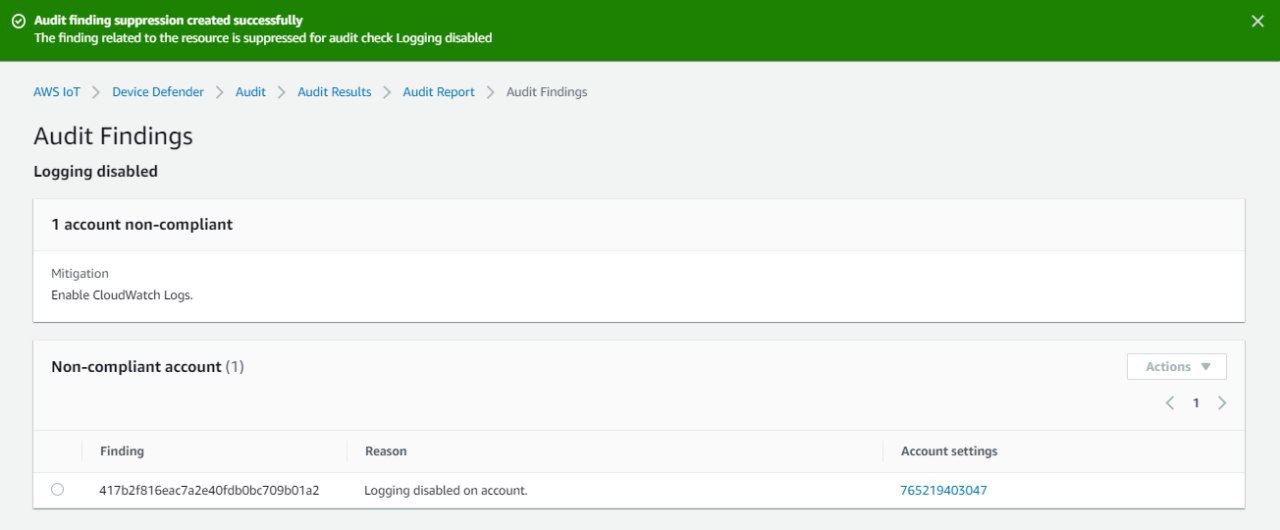

Konfirmasikan detail penekanan, lalu pilih Aktifkan penekanan.

-

Setelah Anda membuat penindasan temuan audit, sebuah spanduk muncul yang mengonfirmasi penindasan temuan audit Anda telah dibuat.

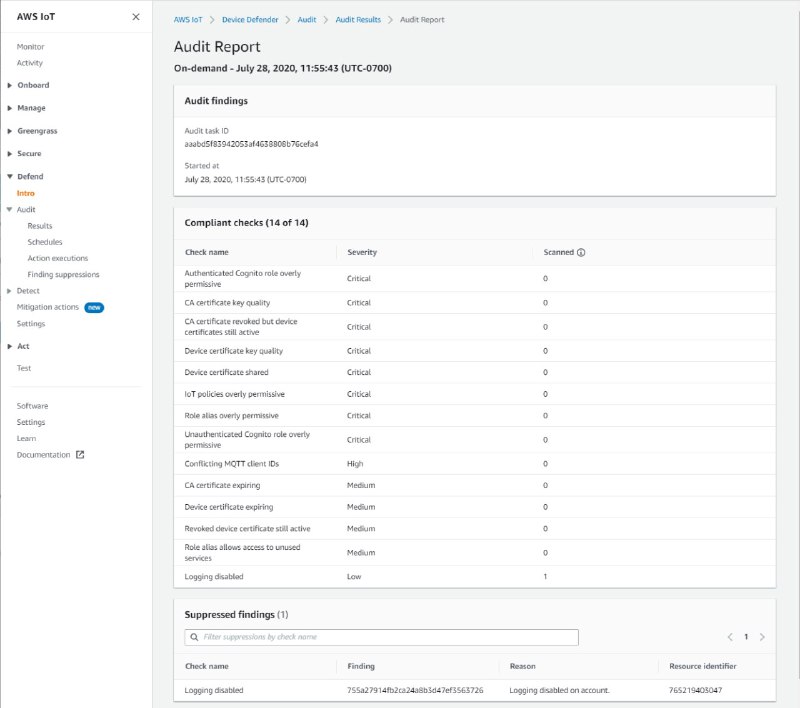

Untuk melihat temuan Anda yang ditekan dalam laporan audit

-

Di AWS IoT konsol

, di panel navigasi, perluas Defend, lalu pilih Audit, Results. -

Pilih laporan audit yang ingin Anda tinjau.

-

Di bagian Temuan Tertekan, lihat temuan audit mana yang telah ditekan untuk laporan audit pilihan Anda.

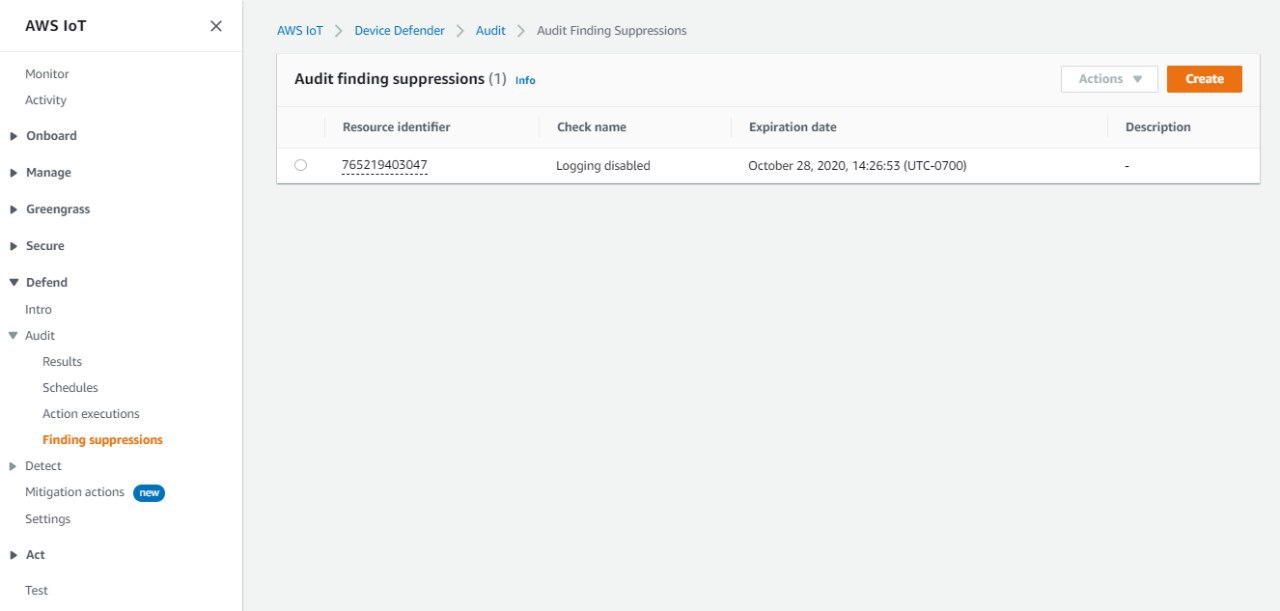

Untuk membuat daftar penindasan temuan audit Anda

-

Di AWS IoT konsol

, di panel navigasi, perluas Defend, lalu pilih Audit, Finding suppressions.

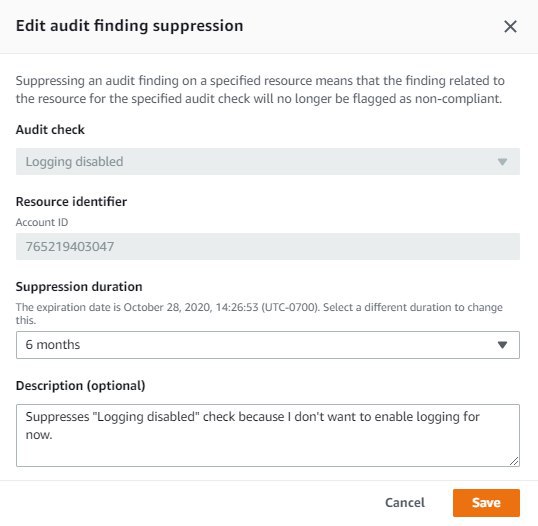

Untuk mengedit penindasan temuan audit Anda

-

Di AWS IoT konsol

, di panel navigasi, perluas Defend, lalu pilih Audit, Finding suppressions. -

Pilih tombol opsi di sebelah penekanan pencarian audit yang ingin Anda edit. Selanjutnya, pilih Tindakan, Edit.

-

Pada jendela Edit audit Finding suppression, Anda dapat mengubah durasi Suppression atau Description (opsional).

-

Setelah Anda membuat perubahan, pilih Simpan. Jendela Finding suppressions terbuka.

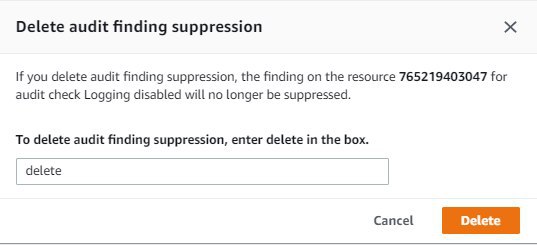

Untuk menghapus penindasan temuan audit

-

Di AWS IoT konsol

, di panel navigasi, perluas Defend, lalu pilih Audit, Finding suppressions. -

Pilih tombol opsi di sebelah penekanan pencarian audit yang ingin Anda hapus, lalu pilih Tindakan, Hapus.

-

Pada jendela Hapus penindasan pencarian audit,

deletemasukkan kotak teks untuk mengonfirmasi penghapusan Anda, lalu pilih Hapus. Jendela Finding suppressions terbuka.

Cara menggunakan penekanan temuan audit di CLI

Anda dapat menggunakan CLI perintah berikut untuk membuat dan mengelola penekanan pencarian audit.

Masukan resource-identifier Anda tergantung pada temuan check-name Anda menekan. Rincian tabel berikut yang memeriksa memerlukan yang resource-identifier untuk membuat dan mengedit penekanan.

catatan

Perintah penindasan tidak menunjukkan mematikan audit. Audit akan tetap berjalan di AWS IoT perangkat Anda. Penekanan hanya berlaku untuk temuan audit.

check-name |

resource-identifier |

|---|---|

AUTHENTICATE_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK |

cognitoIdentityPoolId |

CA_CERT_APPROACHING_EXPIRATION_CHECK |

caCertificateId |

CA_CERTIFICATE_KEY_QUALITY_CHECK |

caCertificateId |

CONFLICTING_CLIENT_IDS_CHECK |

clientId |

DEVICE_CERT_APPROACHING_EXPIRATION_CHECK |

deviceCertificateId |

DEVICE_CERTIFICATE_KEY_QUALITY_CHECK |

deviceCertificateId |

DEVICE_CERTIFICATE_SHARED_CHECK |

deviceCertificateId |

IOT_POLICY_OVERLY_PERMISSIVE_CHECK |

policyVersionIdentifier |

IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK |

roleAliasArn |

IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK |

roleAliasArn |

LOGGING_DISABLED_CHECK |

account |

REVOKED_CA_CERT_CHECK |

caCertificateId |

REVOKED_DEVICE_CERT_CHECK |

deviceCertificateId |

UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK |

cognitoIdentityPoolId |

Untuk membuat dan menerapkan penindasan temuan audit

Prosedur berikut menunjukkan kepada Anda cara membuat penindasan temuan audit di. AWS CLI

-

Gunakan

create-audit-suppressionperintah untuk membuat penindasan temuan audit. Contoh berikut menciptakan penindasan temuan audit untuk Akun AWS123456789012atas dasar cek Logging dinonaktifkan.aws iot create-audit-suppression \ --check-nameLOGGING_DISABLED_CHECK\ --resource-identifier account=123456789012\ --client-request-token28ac32c3-384c-487a-a368-c7bbd481f554\ --suppress-indefinitely \ --description "Suppresses logging disabled check because I don't want to enable logging for now."Tidak ada output untuk perintah ini.

Penindasan temuan audit APIs

Berikut ini APIs dapat digunakan untuk membuat dan mengelola penekanan pencarian audit.

Untuk memfilter temuan audit tertentu, Anda dapat menggunakan ListAuditFindingsAPI.