Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasi sertifikat server untuk OCSP stapling

AWS IoT Core mendukung Stapling Online Certificate Status Protocol (OCSP)

Anda dapat mengaktifkan OCSP stapling sertifikat server AWS IoT Core untuk memeriksa validitas sertifikat dengan menanyakan responden secara berkala. OCSP Pengaturan OCSP stapling adalah bagian dari proses untuk membuat atau memperbarui konfigurasi domain dengan domain khusus. OCSPstapling memeriksa status pencabutan pada sertifikat server secara terus menerus. Ini membantu memverifikasi bahwa sertifikat apa pun yang telah dicabut oleh CA tidak lagi dipercaya oleh klien yang terhubung ke domain kustom Anda. Untuk informasi selengkapnya, lihat Mengaktifkan OCSP stapling sertifikat server di AWS IoT Core.

OCSPStapling sertifikat server menyediakan pemeriksaan status pencabutan waktu nyata, mengurangi latensi yang terkait dengan pemeriksaan status pencabutan, dan meningkatkan privasi dan keandalan koneksi aman. Untuk informasi lebih lanjut tentang manfaat menggunakan OCSP stapling, lihatManfaat menggunakan OCSP stapling dibandingkan dengan pemeriksaan sisi klien OCSP.

catatan

Fitur ini tidak tersedia di AWS GovCloud (US) Regions.

Dalam topik ini:

Apa yang dimaksud dengan OCSP?

Online Certificate Status Protocol (OCSP) membantu dalam menyediakan status pencabutan sertifikat server untuk jabat tangan Transport Layer Security (TLS).

Konsep utama

Konsep kunci berikut memberikan rincian tentang Online Certificate Status Protocol (OCSP).

OCSP

OCSP

OCSPresponden

OCSPResponden (juga dikenal sebagai OCSP server) menerima dan menanggapi OCSP permintaan dari klien yang berusaha memverifikasi status pencabutan sertifikat.

Sisi klien OCSP

Di sisi klienOCSP, klien menggunakan OCSP untuk menghubungi OCSP responden untuk memeriksa status pencabutan sertifikat selama jabat tangan Transport Layer Security (). TLS

Sisi server OCSP

Di sisi server OCSP (juga dikenal sebagai OCSP stapling), server diaktifkan (bukan klien) untuk membuat permintaan ke responden. OCSP Server menjepit OCSP respons terhadap sertifikat dan mengembalikannya ke klien selama TLS jabat tangan.

OCSPdiagram

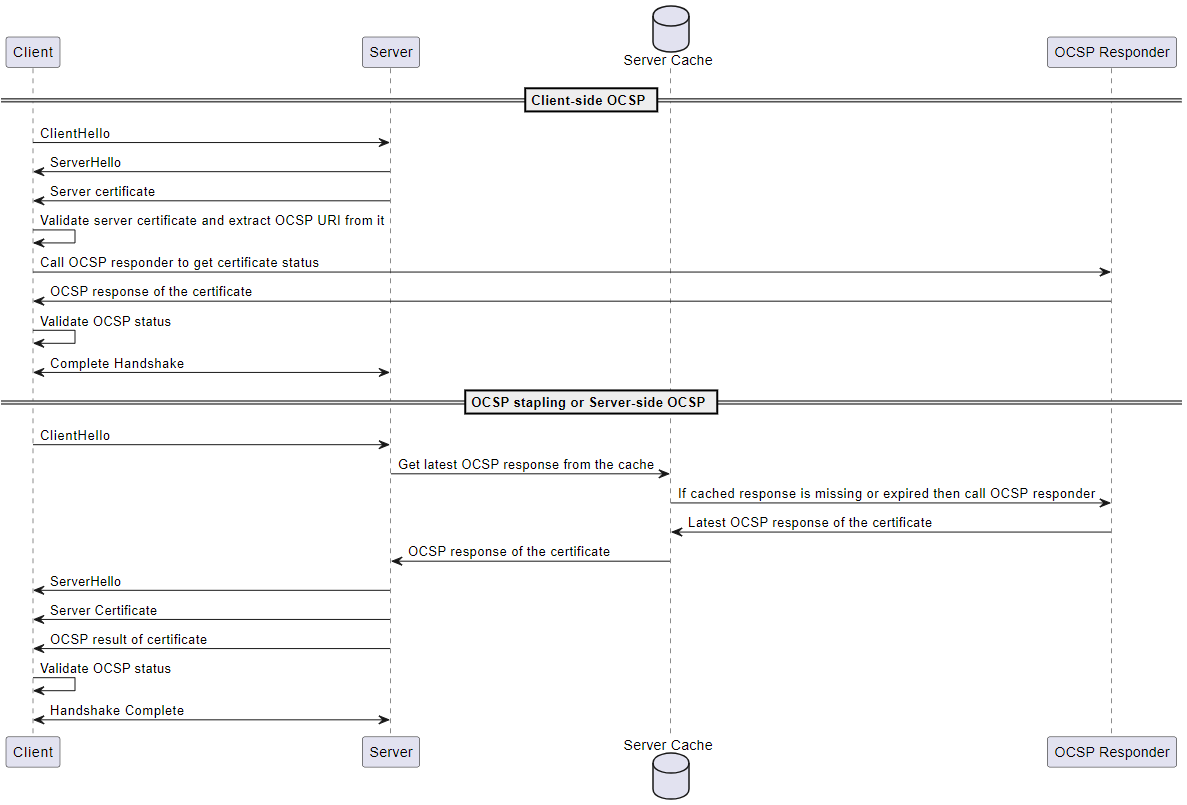

Diagram berikut menggambarkan bagaimana sisi klien OCSP dan sisi server bekerja. OCSP

Sisi klien OCSP

Klien mengirim

ClientHellopesan untuk memulai TLS jabat tangan dengan server.Server menerima pesan dan merespons dengan

ServerHellopesan. Server juga mengirimkan sertifikat server ke klien.Klien memvalidasi sertifikat server dan mengekstrak OCSP URI dari itu.

Klien mengirimkan permintaan pemeriksaan pencabutan sertifikat kepada responden. OCSP

OCSPResponden mengirimkan OCSP tanggapan.

Klien memvalidasi status sertifikat dari OCSP respons.

TLSJabat tangan selesai.

Sisi server OCSP

-

Klien mengirim

ClientHellopesan untuk memulai TLS jabat tangan dengan server. Server menerima pesan dan mendapatkan OCSP respons cache terbaru. Jika respons cache hilang atau kedaluwarsa, server akan memanggil OCSP responden untuk status sertifikat.

OCSPResponden mengirimkan OCSP respons ke server.

Server mengirim

ServerHellopesan. Server juga mengirimkan sertifikat server dan status sertifikat ke klien.Klien memvalidasi status OCSP sertifikat.

TLSJabat tangan selesai.

Cara OCSP kerja stapling

OCSPstapling digunakan selama jabat tangan Transport Layer Security (TLS) antara klien dan server untuk memeriksa status pencabutan sertifikat server. Server membuat OCSP permintaan ke OCSP responden dan menjepit OCSP tanggapan terhadap sertifikat yang dikembalikan ke klien. Dengan meminta server membuat permintaan ke OCSP responden, tanggapan dapat di-cache dan kemudian digunakan beberapa kali untuk banyak klien.

Bagaimana OCSP stapling bekerja di AWS IoT Core

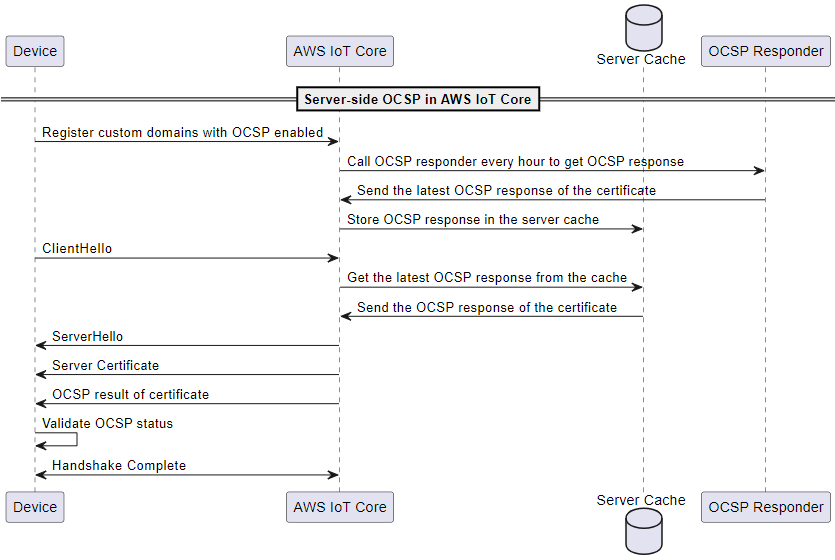

Diagram berikut menunjukkan cara kerja OCSP stapling sisi server. AWS IoT Core

-

Perangkat harus terdaftar dengan domain khusus dengan OCSP stapling diaktifkan.

-

AWS IoT Core menelepon OCSP responden setiap jam untuk mendapatkan status sertifikat.

-

OCSPResponden menerima permintaan, mengirimkan OCSP respons terbaru, dan menyimpan respons yang di-cacheOCSP.

-

Perangkat mengirim

ClientHellopesan untuk memulai TLS jabat tangan dengan. AWS IoT Core -

AWS IoT Core mendapat OCSP respons terbaru dari cache server, yang merespons dengan OCSP respons sertifikat.

-

Server mengirim

ServerHellopesan ke perangkat. Server juga mengirimkan sertifikat server dan status sertifikat ke klien. -

Perangkat memvalidasi status OCSP sertifikat.

-

TLSJabat tangan selesai.

Manfaat menggunakan OCSP stapling dibandingkan dengan pemeriksaan sisi klien OCSP

Beberapa keuntungan menggunakan OCSP stapling sertifikat server dirangkum sebagai berikut:

Privasi yang ditingkatkan

Tanpa OCSP stapling, perangkat klien dapat mengekspos informasi kepada OCSP responden pihak ketiga, yang berpotensi membahayakan privasi pengguna. OCSPstapling mengurangi masalah ini dengan meminta server mendapatkan OCSP respons dan mengirimkannya langsung ke klien.

Keandalan yang ditingkatkan

OCSPstapling dapat meningkatkan keandalan koneksi aman karena mengurangi risiko pemadaman OCSP server. Ketika OCSP tanggapan dijepit, server menyertakan respons terbaru dengan sertifikat. Ini agar klien memiliki akses ke status pencabutan meskipun OCSP responden sementara tidak tersedia. OCSPstapling membantu mengurangi masalah ini karena server mengambil OCSP respons secara berkala dan menyertakan respons yang di-cache dalam TLS jabat tangan, mengurangi ketergantungan pada ketersediaan responden secara real-time. OCSP

Mengurangi beban server

OCSPstapling menurunkan beban menanggapi OCSP permintaan dari OCSP responden ke server. Ini dapat membantu mendistribusikan beban secara lebih merata, membuat proses validasi sertifikat lebih efisien dan terukur.

Mengurangi latensi

OCSPstapling mengurangi latensi yang terkait dengan memeriksa status pencabutan sertifikat selama jabat tangan. TLS Alih-alih klien harus menanyakan OCSP server secara terpisah, server mengirimkan permintaan dan melampirkan OCSP respons dengan sertifikat server selama jabat tangan.

Mengaktifkan OCSP stapling sertifikat server di AWS IoT Core

Untuk mengaktifkan OCSP stapling sertifikat server AWS IoT Core, Anda harus membuat konfigurasi domain untuk domain kustom atau memperbarui konfigurasi domain kustom yang ada. Untuk informasi umum tentang membuat konfigurasi domain dengan domain kustom, lihatMembuat dan mengonfigurasi domain terkelola pelanggan.

Gunakan petunjuk berikut untuk mengaktifkan stapling OCSP server menggunakan AWS Management Console atau AWS CLI.

Untuk mengaktifkan OCSP stapling sertifikat server menggunakan AWS IoT konsol:

Pilih Pengaturan dari navigasi kiri menu, lalu pilih Buat konfigurasi domain atau konfigurasi domain yang ada untuk domain kustom.

Jika Anda memilih untuk membuat konfigurasi domain baru dari langkah sebelumnya, Anda akan melihat halaman Buat konfigurasi domain. Di bagian Properti konfigurasi Domain, pilih Domain kustom. Masukkan informasi untuk membuat konfigurasi domain.

Jika Anda memilih untuk memperbarui konfigurasi domain yang ada untuk domain kustom, Anda akan melihat halaman detail konfigurasi Domain. Pilih Edit.

Untuk mengaktifkan stapling OCSP server, pilih Aktifkan OCSP stapling sertifikat server di subbagian Konfigurasi sertifikat Server.

-

Pilih Buat konfigurasi domain atau Perbarui konfigurasi domain.

Untuk mengaktifkan OCSP stapling sertifikat server menggunakan AWS CLI:

Jika Anda membuat konfigurasi domain baru untuk domain kustom, perintah untuk mengaktifkan stapling OCSP server dapat terlihat seperti berikut:

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"Jika Anda memperbarui konfigurasi domain yang ada untuk domain kustom, perintah untuk mengaktifkan stapling OCSP server dapat terlihat seperti berikut:

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"

Untuk informasi lebih lanjut, lihat CreateDomainConfigurationdan UpdateDomainConfigurationdari AWS IoT API Referensi.

Catatan penting untuk menggunakan OCSP stapling sertifikat server di AWS IoT Core

Saat Anda menggunakan sertifikat OCSP server AWS IoT Core, ingatlah hal berikut:

-

AWS IoT Core hanya mendukung OCSP responden yang dapat dijangkau melalui alamat publik. IPv4

-

Fitur OCSP stapling di AWS IoT Core tidak mendukung responden resmi. Semua OCSP tanggapan harus ditandatangani oleh CA yang menandatangani sertifikat, dan CA harus menjadi bagian dari rantai sertifikat domain kustom.

-

Fitur OCSP stapling di AWS IoT Core tidak mendukung domain kustom yang dibuat menggunakan sertifikat yang ditandatangani sendiri.

-

AWS IoT Core memanggil OCSP responden setiap jam dan menyimpan respons. Jika panggilan ke responden gagal, AWS IoT Core akan menjepit respons valid terbaru.

-

Jika

nextUpdateTimetidak lagi valid, AWS IoT Core akan menghapus respons dari cache, dan TLS jabat tangan tidak akan menyertakan data OCSP respons sampai panggilan berhasil berikutnya ke OCSP responden. Hal ini dapat terjadi ketika respon cache telah kedaluwarsa sebelum server mendapat respon yang valid dari responden. OCSP NilainextUpdateTimemenunjukkan bahwa OCSP respons akan valid hingga saat ini. Untuk informasi selengkapnya tentangnextUpdateTime, lihat Entri OCSP log sertifikat server. -

Terkadang, AWS IoT Core gagal menerima OCSP respons atau menghapus respons yang ada OCSP karena sudah kedaluwarsa. Jika situasi seperti ini terjadi, AWS IoT Core akan terus menggunakan sertifikat server yang disediakan oleh domain kustom tanpa OCSP respon.

-

Ukuran OCSP respons tidak boleh melebihi 4 KiB.

Memecahkan masalah stapling sertifikat OCSP server di AWS IoT Core

AWS IoT Core memancarkan RetrieveOCSPStapleData.Success metrik dan entri RetrieveOCSPStapleData log ke. CloudWatch Metrik dan entri log dapat membantu mendeteksi masalah yang terkait dengan pengambilan responsOCSP. Untuk informasi selengkapnya, silakan lihat Metrik OCSP stapling sertifikat server dan Entri OCSP log sertifikat server.