Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Enkripsi Amazon Keyspaces (untuk Apache Cassandra) saat istirahat mengenkripsi data Anda menggunakan Standar Enkripsi Lanjutan 256-bit (AES-256). Ini membantu mengamankan data Anda dari akses tidak sah ke penyimpanan yang mendasarinya. Semua data pelanggan di tabel Amazon Keyspaces dienkripsi saat istirahat secara default, dan enkripsi sisi server transparan, yang berarti bahwa perubahan pada aplikasi tidak diperlukan.

Enkripsi saat istirahat terintegrasi dengan AWS Key Management Service (AWS KMS) untuk mengelola kunci enkripsi yang digunakan untuk mengenkripsi tabel Anda. Saat membuat tabel baru atau memperbarui tabel yang ada, Anda dapat memilih salah satu opsi AWS KMS utama berikut:

-

Kunci milik AWS — Ini adalah jenis enkripsi default. Kuncinya dimiliki oleh Amazon Keyspaces (tanpa biaya tambahan).

-

Kunci yang dikelola pelanggan — Kunci ini disimpan di akun Anda dan dibuat, dimiliki, dan dikelola oleh Anda. Anda memiliki kendali penuh atas kunci yang dikelola pelanggan (AWS KMS dikenakan biaya).

- AWS KMS kunci (kunci KMS)

-

Enkripsi saat istirahat melindungi semua data Amazon Keyspaces Anda dengan AWS KMS kunci. Secara default, Amazon Keyspaces menggunakan Kunci milik AWS, kunci enkripsi multi-penyewa yang dibuat dan dikelola di akun layanan Amazon Keyspaces.

Namun, Anda dapat mengenkripsi tabel Amazon Keyspaces menggunakan kunci yang dikelola pelanggan di situs Anda. Akun AWS Anda dapat memilih tombol KMS yang berbeda untuk setiap tabel di ruang kunci. Kunci KMS yang Anda pilih untuk tabel juga digunakan untuk mengenkripsi semua metadata dan cadangan yang dapat dipulihkan.

Anda memilih kunci KMS untuk tabel saat membuat atau memperbarui tabel. Anda dapat mengubah kunci KMS untuk tabel kapan saja, baik di konsol Amazon Keyspaces atau dengan menggunakan pernyataan ALTER TABLE. Proses peralihan kunci KMS mulus, dan tidak memerlukan waktu henti atau menyebabkan degradasi layanan.

- Hirarki kunci

-

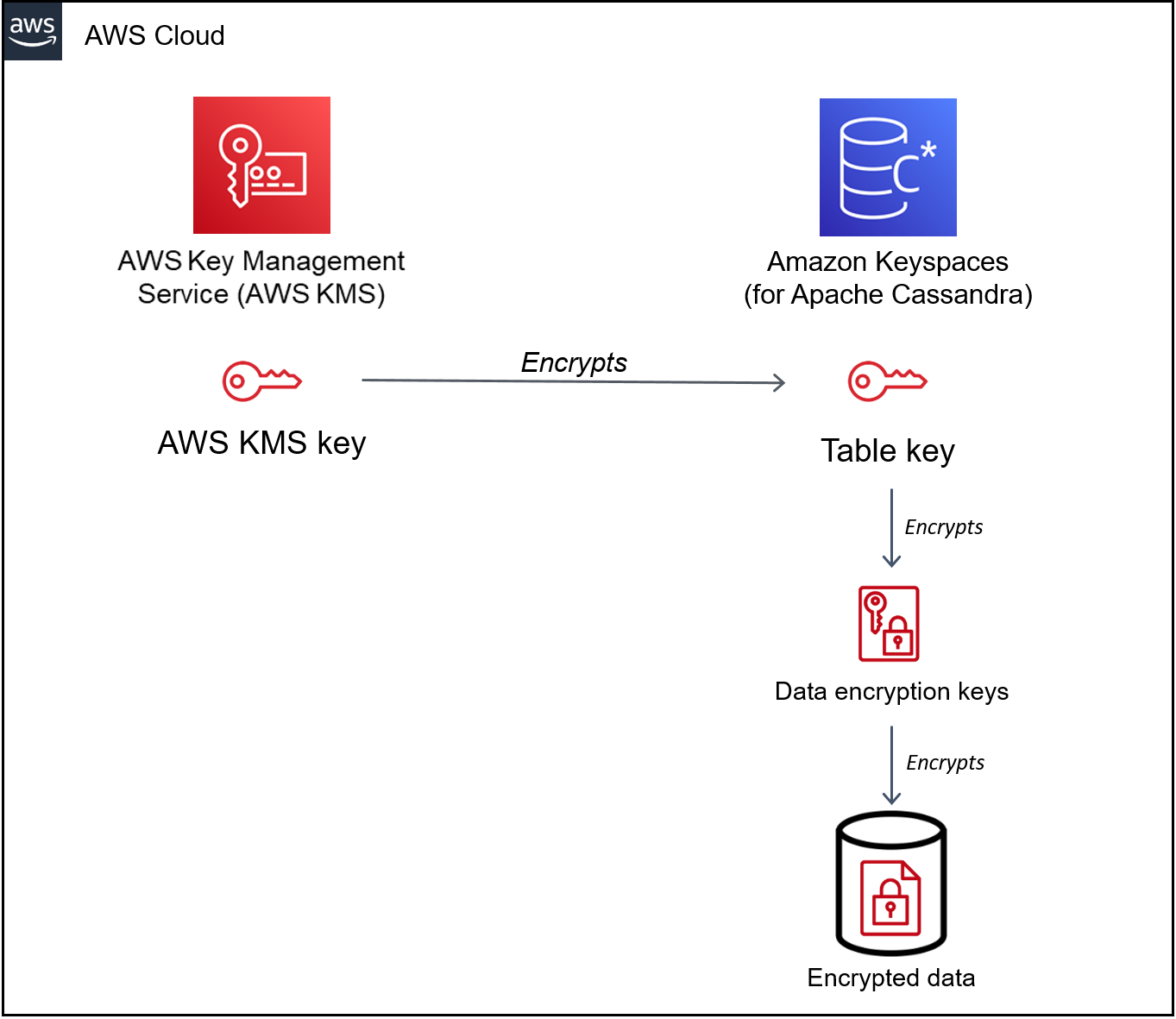

Amazon Keyspaces menggunakan hierarki kunci untuk mengenkripsi data. Dalam hierarki kunci ini, kunci KMS adalah kunci root. Ini digunakan untuk mengenkripsi dan mendekripsi kunci enkripsi tabel Amazon Keyspaces. Kunci enkripsi tabel digunakan untuk mengenkripsi kunci enkripsi yang digunakan secara internal oleh Amazon Keyspaces untuk mengenkripsi dan mendekripsi data saat melakukan operasi baca dan tulis.

Dengan hierarki kunci enkripsi, Anda dapat membuat perubahan pada kunci KMS tanpa harus mengenkripsi ulang data atau memengaruhi aplikasi dan operasi data yang sedang berlangsung.

- Kunci tabel

Tombol tabel Amazon Keyspaces digunakan sebagai kunci enkripsi kunci. Amazon Keyspaces menggunakan tombol tabel untuk melindungi kunci enkripsi data internal yang digunakan untuk mengenkripsi data yang disimpan dalam tabel, file log, dan cadangan yang dapat dipulihkan. Amazon Keyspaces menghasilkan kunci enkripsi data unik untuk setiap struktur dasar dalam tabel. Namun, beberapa baris tabel mungkin dilindungi oleh kunci enkripsi data yang sama.

Saat pertama kali mengatur kunci KMS ke kunci yang dikelola pelanggan, AWS KMS buat kunci data. Kunci AWS KMS data mengacu pada kunci tabel di Amazon Keyspaces.

Saat Anda mengakses tabel terenkripsi, Amazon Keyspaces mengirimkan permintaan untuk menggunakan kunci KMS AWS KMS untuk mendekripsi kunci tabel. Kemudian, ia menggunakan kunci tabel plaintext untuk mendekripsi kunci enkripsi data Amazon Keyspaces, dan menggunakan kunci enkripsi data plaintext untuk mendekripsi data tabel.

Amazon Keyspaces menggunakan dan menyimpan kunci tabel dan kunci enkripsi data di luar. AWS KMS Layanan ini melindungi semua kunci dengan enkripsi Advanced Encryption Standard

(AES) dan kunci enkripsi 256-bit. Kemudian, ia menyimpan kunci terenkripsi dengan data terenkripsi sehingga tersedia untuk mendekripsi data tabel sesuai permintaan. - Melakukan cache pada kunci tabel

Untuk menghindari panggilan AWS KMS untuk setiap operasi Amazon Keyspaces, Amazon Keyspaces menyimpan tombol tabel plaintext untuk setiap koneksi dalam memori. Jika Amazon Keyspaces mendapatkan permintaan untuk kunci tabel cache setelah lima menit tidak aktif, ia akan mengirimkan permintaan baru AWS KMS untuk mendekripsi kunci tabel. Panggilan ini menangkap setiap perubahan yang dibuat pada kebijakan akses kunci KMS di AWS KMS atau AWS Identity and Access Management (IAM) sejak permintaan terakhir untuk mendekripsi kunci tabel.

- Enkripsi amplop

-

Jika Anda mengubah kunci terkelola pelanggan untuk tabel Anda, Amazon Keyspaces akan menghasilkan kunci tabel baru. Kemudian, ia menggunakan kunci tabel baru untuk mengenkripsi ulang kunci enkripsi data. Ini juga menggunakan kunci tabel baru untuk mengenkripsi kunci tabel sebelumnya yang digunakan untuk melindungi cadangan yang dapat dipulihkan. Proses ini disebut enkripsi amplop. Ini memastikan bahwa Anda dapat mengakses cadangan yang dapat dipulihkan bahkan jika Anda memutar kunci yang dikelola pelanggan. Untuk informasi selengkapnya tentang enkripsi amplop, lihat Enkripsi Amplop di Panduan AWS Key Management Service Pengembang.

AWS kunci yang dimiliki

Kunci milik AWS tidak disimpan dalam Anda Akun AWS. Mereka adalah bagian dari kumpulan kunci KMS yang AWS memiliki dan mengelola untuk digunakan dalam beberapa. Akun AWS AWS Layanan dapat digunakan Kunci milik AWS untuk melindungi data Anda.

Anda tidak dapat melihat, mengelola, atau menggunakan Kunci milik AWS, atau mengaudit penggunaannya. Namun, Anda tidak perlu melakukan pekerjaan apa pun atau mengubah program apa pun untuk melindungi kunci yang mengenkripsi data Anda.

Anda tidak dikenakan biaya bulanan atau biaya penggunaan untuk penggunaan Kunci milik AWS, dan mereka tidak dihitung terhadap AWS KMS kuota untuk akun Anda.

Kunci yang dikelola pelanggan

Kunci yang dikelola pelanggan adalah kunci Akun AWS yang Anda buat, miliki, dan kelola. Anda memiliki kontrol penuh atas kunci KMS ini.

Gunakan kunci yang dikelola pelanggan untuk mendapatkan fitur berikut:

-

Anda membuat dan mengelola kunci yang dikelola pelanggan, termasuk menetapkan dan memelihara kebijakan utama, kebijakan IAM, dan hibah untuk mengontrol akses ke kunci yang dikelola pelanggan. Anda dapat mengaktifkan dan menonaktifkan kunci yang dikelola pelanggan, mengaktifkan dan menonaktifkan rotasi kunci otomatis, dan menjadwalkan kunci terkelola pelanggan untuk dihapus saat tidak lagi digunakan. Anda dapat membuat tag dan alias untuk kunci terkelola pelanggan yang Anda kelola.

-

Anda dapat menggunakan kunci yang dikelola pelanggan dengan material kunci yang diimpor atau kunci yang dikelola pelanggan di penyimpanan kunci kustom yang Anda miliki dan kelola.

-

Anda dapat menggunakan AWS CloudTrail dan Amazon CloudWatch Logs untuk melacak permintaan yang dikirimkan Amazon Keyspaces AWS KMS atas nama Anda. Untuk informasi selengkapnya, lihat Langkah 6: Konfigurasikan pemantauan dengan AWS CloudTrail.

Kunci yang dikelola pelanggan dikenakan biaya

Saat Anda menentukan kunci yang dikelola pelanggan sebagai kunci enkripsi root untuk tabel, cadangan yang dapat dipulihkan dienkripsi dengan kunci enkripsi yang sama yang ditentukan untuk tabel pada saat cadangan dibuat. Jika kunci KMS untuk tabel diputar, pembungkus kunci memastikan bahwa kunci KMS terbaru memiliki akses ke semua cadangan yang dapat dipulihkan.

Amazon Keyspaces harus memiliki akses ke kunci yang dikelola pelanggan untuk memberi Anda akses ke data tabel Anda. Jika status kunci enkripsi disetel ke dinonaktifkan atau dijadwalkan untuk dihapus, Amazon Keyspaces tidak dapat mengenkripsi atau mendekripsi data. Akibatnya, Anda tidak dapat melakukan operasi baca dan tulis di atas meja. Segera setelah layanan mendeteksi bahwa kunci enkripsi Anda tidak dapat diakses, Amazon Keyspaces mengirimkan pemberitahuan email untuk mengingatkan Anda.

Anda harus memulihkan akses ke kunci enkripsi Anda dalam waktu tujuh hari atau Amazon Keyspaces menghapus tabel Anda secara otomatis. Sebagai tindakan pencegahan, Amazon Keyspaces membuat cadangan data tabel yang dapat dipulihkan sebelum menghapus tabel. Amazon Keyspaces mempertahankan cadangan yang dapat dipulihkan selama 35 hari. Setelah 35 hari, Anda tidak dapat lagi memulihkan data tabel Anda. Anda tidak ditagih untuk cadangan yang dapat dipulihkan, tetapi biaya pemulihan

Anda dapat menggunakan cadangan yang dapat dipulihkan ini untuk memulihkan data Anda ke tabel baru. Untuk memulai pemulihan, kunci terkelola pelanggan terakhir yang digunakan untuk tabel harus diaktifkan, dan Amazon Keyspaces harus memiliki akses ke sana.

catatan

Saat Anda membuat tabel yang dienkripsi menggunakan kunci terkelola pelanggan yang tidak dapat diakses atau dijadwalkan untuk dihapus sebelum proses pembuatan selesai, terjadi kesalahan. Operasi buat tabel gagal, dan Anda akan dikirimi pemberitahuan email.

Enkripsi saat istirahat catatan penggunaan

Pertimbangkan hal berikut saat Anda menggunakan enkripsi saat istirahat di Amazon Keyspaces.

-

Enkripsi sisi server saat istirahat diaktifkan di semua tabel Amazon Keyspaces dan tidak dapat dinonaktifkan. Seluruh tabel dienkripsi saat istirahat, Anda tidak dapat memilih kolom atau baris tertentu untuk enkripsi.

-

Secara default, Amazon Keyspaces menggunakan kunci default layanan tunggal (Kunci milik AWS) untuk mengenkripsi semua tabel Anda. Jika kunci ini tidak ada, itu dibuat untuk Anda. Kunci default layanan tidak dapat dinonaktifkan.

-

Enkripsi saat istirahat hanya mengenkripsi data saat statis (saat istirahat) pada media penyimpanan persisten. Jika keamanan data menjadi perhatian data dalam perjalanan atau data yang digunakan, Anda harus mengambil langkah-langkah tambahan:

-

Data dalam perjalanan: Semua data Anda di Amazon Keyspaces dienkripsi saat transit. Secara default, komunikasi ke dan dari Amazon Keyspaces dilindungi dengan menggunakan enkripsi Secure Sockets Layer (SSL) /Transport Layer Security (TLS).

-

Data yang digunakan: Lindungi data Anda sebelum mengirimnya ke Amazon Keyspaces dengan menggunakan enkripsi sisi klien.

Kunci terkelola pelanggan: Data saat istirahat di tabel Anda selalu dienkripsi menggunakan kunci yang dikelola pelanggan Anda. Namun operasi yang melakukan pembaruan atom dari beberapa baris mengenkripsi data sementara digunakan Kunci milik AWS selama pemrosesan. Ini termasuk operasi penghapusan jangkauan dan operasi yang secara bersamaan mengakses data statis dan non-statis.

-

Satu kunci yang dikelola pelanggan dapat memiliki hingga 50.000 hibah. Setiap tabel Amazon Keyspaces yang terkait dengan kunci terkelola pelanggan menggunakan 2 hibah. Satu hibah dirilis saat tabel dihapus. Hibah kedua digunakan untuk membuat snapshot otomatis tabel untuk melindungi dari kehilangan data jika Amazon Keyspaces kehilangan akses ke kunci yang dikelola pelanggan secara tidak sengaja. Hibah ini dirilis 42 hari setelah penghapusan tabel.