Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan komunikasi internal

Perintah antara host layanan atau AWS KMS operator dan diamankan melalui dua mekanisme HSMs yang digambarkan dalamSesi yang diautentikasi: metode permintaan yang ditandatangani kuorum dan sesi yang diautentikasi menggunakan protokol host -service. HSM

Perintah yang ditandatangani kuorum dirancang sedemikian rupa sehingga tidak ada operator tunggal yang dapat memodifikasi perlindungan keamanan penting yang disediakan. HSMs Perintah yang berjalan melalui sesi yang diautentikasi membantu memastikan bahwa hanya operator layanan resmi yang dapat melakukan operasi yang melibatkan KMS kunci. Semua informasi rahasia yang terikat pelanggan diamankan di seluruh infrastruktur. AWS

Pembentukan kunci

Untuk mengamankan komunikasi internal, AWS KMS gunakan dua metode pembentukan kunci yang berbeda. Yang pertama didefinisikan sebagai C (1, 2, ECC DH) dalam Rekomendasi untuk Skema Pendirian Kunci Berpasangan Menggunakan Kriptografi Logaritma Diskrit

Metode pembentukan kunci kedua adalah C (2, 2,ECC, DH)

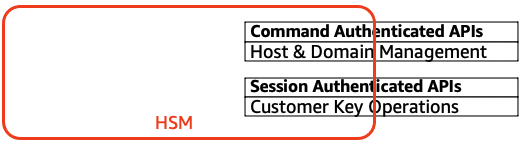

HSMbatas keamanan

Batas keamanan batin AWS KMS adalah. HSM Ini HSM memiliki antarmuka berpemilik dan tidak ada antarmuka fisik aktif lainnya dalam keadaan operasionalnya. Operasional HSM disediakan selama inisialisasi dengan kunci kriptografi yang diperlukan untuk menetapkan perannya dalam domain. Materi kriptografi sensitif hanya HSM disimpan dalam memori yang mudah menguap dan dihapus ketika HSM bergerak keluar dari keadaan operasional, termasuk shutdown atau reset yang dimaksudkan atau tidak diinginkan.

HSMAPIOperasi diautentikasi baik oleh perintah individual atau melalui sesi rahasia yang saling diautentikasi yang dibuat oleh host layanan.

Perintah yang ditandatangani kuorum

Perintah yang ditandatangani kuorum dikeluarkan oleh operator untuk. HSMs Bagian ini menjelaskan bagaimana perintah berbasis kuorum dibuat, ditandatangani, dan diautentikasi. Aturan-aturan ini cukup sederhana. Sebagai contoh, perintah Foo membutuhkan dua anggota dari peran Bar untuk diautentikasi. Ada tiga langkah dalam pembuatan dan verifikasi perintah berbasis kuorum. Langkah yang pertama adalah pembuatan perintah awal; yang kedua adalah pengiriman ke operator tambahan untuk ditandatangani; dan yang ketiga adalah verifikasi dan eksekusi.

Untuk tujuan memperkenalkan konsep, asumsikan bahwa ada satu set otentik kunci publik operator dan peran {QOSs}, dan satu set kuorum-aturan QR = {Commandi, Rule{i, t}} di mana setiap Aturan adalah seperangkat peran dan jumlah minimum N {Rolet, N}. t Agar perintah memenuhi aturan kuorum, kumpulan data perintah harus ditandatangani oleh sekumpulan operator yang terdaftar di {QOSs} sehingga memenuhi salah satu aturan yang tercantum untuk perintah itu. Seperti disebutkan sebelumnya, seperangkat aturan kuorum dan operator disimpan dalam status domain dan token domain yang diekspor.

Dalam praktiknya, penandatangan awal menandatangani perintah Sig1 = Sign(dOp1, Perintah) . Operator kedua juga menandatangani perintah Sig2 = Sign(dOp2, Perintah). Pesan yang ditandatangani ganda dikirim ke HSM untuk dieksekusi. HSMMelakukan hal berikut:

-

Untuk setiap tanda tangan, ia mengekstrak kunci publik penandatangan dari status domain dan memverifikasi tanda tangan pada perintah.

-

Ini memverifikasi bahwa himpunan penandatangan memenuhi aturan untuk perintah.

Sesi yang diautentikasi

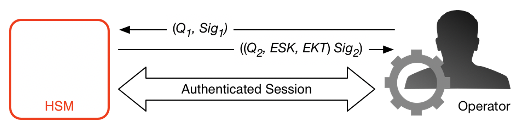

Operasi kunci Anda berjalan antara host yang menghadap secara eksternal dan AWS KMS host. HSMs Perintah ini berkaitan dengan penciptaan dan penggunaan kunci kriptografi dan pembuatan nomor acak yang aman. Perintah berjalan melalui saluran yang diautentikasi sesi antara host layanan dan. HSMs Selain kebutuhan akan autentikasi, sesi ini membutuhkan kerahasiaan. Perintah yang berjalan di sesi ini mencakup kembalinya kunci data cleartext dan pesan terdekripsi yang ditujukan untuk Anda. Untuk memastikan bahwa sesi ini tidak dapat ditumbangkan melalui man-in-the-middle serangan, sesi diautentikasi.

Protokol ini melakukan perjanjian ECDHE kunci yang saling diautentikasi antara HSM dan host layanan. Pertukaran diprakarsai oleh host layanan dan diselesaikan oleh. HSM HSMJuga mengembalikan kunci sesi (SK) yang dienkripsi oleh kunci yang dinegosiasikan dan token kunci yang diekspor yang berisi kunci sesi. Token kunci yang diekspor berisi masa berlaku, sehingga host layanan harus menegosiasikan ulang kunci sesi setelah masa berlaku token tersebut habis.

Host layanan adalah anggota domain dan memiliki key pair penandatanganan identitas (d HOSi, QHOSi) dan salinan otentik dari HSMs 'kunci publik identitas. Ini menggunakan set kunci penandatanganan identitas untuk menegosiasikan kunci sesi dengan aman yang dapat digunakan antara host layanan dan apa pun di domain. HSM Token kunci yang diekspor memiliki masa berlaku yang terkait dengannya, dan kunci baru harus dinegosiasikan setelah masa berlaku token habis.

Proses dimulai dengan pengakuan host layanan yang memerlukan kunci sesi untuk mengirim dan menerima arus komunikasi sensitif antara dirinya dan HSM anggota domain.

-

Host layanan menghasilkan key pair ECDH ephemeral (d1, Q1) dan menandatanganinya dengan kunci identitasnya Sig1 = Sign (DoS, Q). 1

-

HSMMemverifikasi tanda tangan pada kunci publik yang diterima menggunakan token domain saat ini dan membuat key ECDH pair ephemeral (d2, Q). 2 Kemudian melengkapi ECDH-key-exchange sesuai dengan Rekomendasi untuk Skema Pendirian Kunci Berpasangan Menggunakan Kriptografi Logaritma Diskrit (Revisi) untuk membentuk kunci 256-bit yang dinegosiasikan

. AES GCM Ini HSM menghasilkan kunci GCM sesi 256-bit AES baru. Ini mengenkripsi kunci sesi dengan kunci yang dinegosiasikan untuk membentuk kunci sesi terenkripsi (). ESK Ini juga mengenkripsi kunci sesi di bawah kunci domain sebagai token kunci yang diekspor. EKT Akhirnya, ia menandatangani nilai kembali dengan identity key pair Sig 2 = Sign (dHSK, (Q2,ESK,EKT)). -

Host layanan memverifikasi tanda tangan pada kunci yang diterima menggunakan token domain saat ini. Host layanan kemudian menyelesaikan pertukaran ECDH kunci sesuai dengan Rekomendasi untuk Skema Pendirian Kunci Berpasangan Menggunakan Kriptografi Logaritma Diskrit

(Revisi). Selanjutnya mendekripsi ESK untuk mendapatkan kunci sesi SK.

Selama masa berlaku di EKT, host layanan dapat menggunakan kunci sesi yang dinegosiasikan SK untuk mengirim perintah terenkripsi amplop ke. HSM Setiap service-host-initiated perintah atas sesi yang diautentikasi ini mencakup. EKT HSMRespons menggunakan kunci sesi yang dinegosiasikan yang sama SK.