Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Referensi izin Lake Formation

Untuk melakukan AWS Lake Formation operasi, kepala sekolah memerlukan izin Lake Formation dan AWS Identity and Access Management (IAM). Anda biasanya memberikan izin IAM menggunakan kebijakan kontrol akses berbutir kasar, seperti yang dijelaskan dalam. Ikhtisar izin Lake Formation Anda dapat memberikan izin Lake Formation dengan menggunakan konsol, API, atau AWS Command Line Interface (AWS CLI).

Untuk mempelajari cara memberikan atau mencabut izin Lake Formation, lihat dan. Memberikan izin pada sumber daya Katalog Data Memberikan izin lokasi data

catatan

Contoh di bagian ini menunjukkan cara memberikan izin kepada kepala sekolah di akun yang sama. AWS Untuk contoh hibah lintas akun, lihat. Berbagi data lintas akun di Lake Formation

Izin Lake Formation per jenis sumber daya

Berikut ini adalah izin Lake Formation valid yang tersedia untuk setiap jenis sumber daya:

| Sumber daya | Izin |

|---|---|

Database |

ALL (Super) |

ALTER |

|

CREATE_TABLE |

|

DESCRIBE |

|

DROP |

|

Table |

ALL (Super) |

ALTER |

|

DELETE |

|

DESCRIBE |

|

DROP

|

|

INSERT

|

|

SELECT |

|

View |

ALL (Super) |

SELECT |

|

DESCRIBE |

|

DROP |

|

Data Catalog |

CREATE_DATABASE |

Amazon S3 location |

DATA_LOCATION_ACCESS |

LF-Tags |

DROP |

ALTER |

|

LF-Tag values |

ASSOCIATE |

DESCRIBE |

|

GrantWithLFTagExpression |

|

LF-Tag policy - Database |

ALL (Super) |

ALTER |

|

CREATE_TABLE |

|

DESCRIBE |

|

DROP |

|

LF-Tag policy - Table |

ALL (Super) |

ALTER |

|

DESCRIBE |

|

DELETE |

|

DROP |

|

INSERT |

|

SELECT |

|

Resource link - Database or Table |

DESCRIBE |

DROP

|

|

Table with data filters |

DESCRIBE |

DROP |

|

SELECT |

|

Table with column filter |

SELECT |

Lake Formation memberikan dan mencabut perintah AWS CLI

Setiap deskripsi izin di bagian ini mencakup contoh pemberian izin menggunakan AWS CLI perintah. Berikut ini adalah sinopsis dari Formasi dan perintah Lake. grant-permissions revoke-permissions AWS CLI

grant-permissions [--catalog-id <value>] --principal <value> --resource <value> --permissions <value> [--permissions-with-grant-option <value>] [--cli-input-json <value>] [--generate-cli-skeleton <value>]

revoke-permissions [--catalog-id <value>] --principal <value> --resource <value> --permissions <value> [--permissions-with-grant-option <value>] [--cli-input-json <value>] [--generate-cli-skeleton <value>]

Untuk deskripsi terperinci tentang perintah ini, lihat izin pemberian dan pencabutan izin di Referensi Perintah.AWS CLI Bagian ini memberikan informasi tambahan tentang --principal opsi.

Nilai --principal opsi adalah salah satu dari yang berikut:

-

Nama Sumber Daya Amazon (ARN) untuk pengguna atau peran AWS Identity and Access Management (IAM)

-

ARN untuk pengguna atau grup yang mengautentikasi melalui penyedia SAFL, seperti Microsoft Active Directory Federation Service (AD FS)

-

ARN untuk QuickSight pengguna atau grup Amazon

-

Untuk izin lintas akun, ID AWS akun, ID organisasi, atau ID unit organisasi

Berikut ini adalah sintaks dan contoh untuk semua --principal jenis.

- Principal adalah pengguna IAM

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:iam::<account-id>:user/<user-name>Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 - Principal adalah peran IAM

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:iam::<account-id>:role/<role-name>Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:role/workflowrole - Principal adalah pengguna yang mengautentikasi melalui penyedia SAFL

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:iam::<account-id>:saml-provider/<SAMLproviderName>:user/<user-name>Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:saml-provider/idp1:user/datalake_user1--principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:saml-provider/AthenaLakeFormationOkta:user/athena-user@example.com - Principal adalah grup yang mengautentikasi melalui penyedia SAFL

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:iam::<account-id>:saml-provider/<SAMLproviderName>:group/<group-name>Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:saml-provider/idp1:group/data-scientists--principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:saml-provider/AthenaLakeFormationOkta:group/my-group - Principal adalah pengguna Amazon QuickSight Enterprise Edition

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:quicksight:<region>:<account-id>:user/<namespace>/<user-name>catatan

Untuk

<namespace>, Anda harus menentukandefault.Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:quicksight:us-east-1:111122223333:user/default/bi_user1 - Principal adalah grup Amazon QuickSight Enterprise Edition

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:quicksight:<region>:<account-id>:group/<namespace>/<group-name>catatan

Untuk

<namespace>, Anda harus menentukandefault.Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:quicksight:us-east-1:111122223333:group/default/data_scientists - Principal adalah AWS akun

-

Sintaksis:

--principal DataLakePrincipalIdentifier=<account-id>Contoh:

--principal DataLakePrincipalIdentifier=111122223333 - Principal adalah sebuah organisasi

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:organizations::<account-id>:organization/<organization-id>Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:organizations::111122223333:organization/o-abcdefghijkl - Principal adalah unit organisasi

-

Sintaksis:

--principal DataLakePrincipalIdentifier=arn:aws:organizations::<account-id>:ou/<organization-id>/<organizational-unit-id>Contoh:

--principal DataLakePrincipalIdentifier=arn:aws:organizations::111122223333:ou/o-abcdefghijkl/ou-ab00-cdefghij - Principal adalah pengguna atau grup identitas IAM Identity Center

-

Contoh: Pengguna

--principal DataLakePrincipalIdentifier=arn:aws:identitystore:::user/<UserID>Contoh: Grup:

--principal DataLakePrincipalIdentifier=arn:aws:identitystore:::group/<GroupID> - Principal adalah grup IAM -

IAMAllowedPrincipals -

Lake Formation menetapkan

Superizin pada semua database dan tabel dalam Katalog Data ke grup yang dipanggil secaraIAMAllowedPrincipalsdefault. Jika izin grup ini ada pada database atau tabel, semua prinsipal di akun Anda akan memiliki akses ke sumber daya melalui kebijakan utama IAM untuk. AWS Glue Ini memberikan kompatibilitas mundur saat Anda mulai menggunakan izin Lake Formation untuk mengamankan sumber daya Katalog Data yang sebelumnya dilindungi oleh kebijakan IAM. AWS GlueSaat Anda menggunakan Lake Formation untuk mengelola izin untuk sumber daya Katalog Data Anda, Anda harus terlebih dahulu mencabut

IAMAllowedPrincipalsizin pada sumber daya, atau memilih prinsip dan sumber daya ke mode akses hibrid agar izin Lake Formation berfungsi.Contoh:

--principal DataLakePrincipalIdentifier=IAM_Allowed_Principals - Principal adalah grup IAM -

ALLIAMPrincipals -

Saat Anda memberikan izin untuk

ALLIAMPrincipalsmengelompokkan sumber daya Katalog Data, setiap prinsipal di akun mendapatkan akses ke sumber daya Katalog Data menggunakan izin Lake Formation dan izin IAM.Contoh:

--principal DataLakePrincipalIdentifier=123456789012:IAMPrincipals

Izin Lake Formation

Bagian ini berisi izin Lake Formation yang tersedia yang dapat Anda berikan kepada kepala sekolah.

ALTER

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

ALTER |

DATABASE |

glue:UpdateDatabase

|

ALTER |

TABLE |

glue:UpdateTable |

ALTER |

LF-Tag |

lakeformation:UpdateLFTag |

Prinsipal dengan izin ini dapat mengubah metadata untuk database atau tabel di Katalog Data. Untuk tabel, Anda dapat mengubah skema kolom dan menambahkan parameter kolom. Anda tidak dapat mengubah kolom dalam data dasar yang ditunjukkan oleh tabel metadata.

Jika properti yang sedang diubah adalah lokasi Amazon Simple Storage Service (Amazon S3) terdaftar, prinsipal harus memiliki izin lokasi data di lokasi baru.

Contoh berikut memberikan ALTER izin kepada pengguna datalake_user1 pada database retail di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "ALTER" --resource '{ "Database": {"Name":"retail"}}'

Contoh berikut memberikan ALTER kepada pengguna datalake_user1 pada tabel inventory dalam databaseretail.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "ALTER" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory"}}'

CREATE_DATABASE

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

CREATE_DATABASE |

Katalog Data | glue:CreateDatabase |

Prinsipal dengan izin ini dapat membuat database metadata atau tautan sumber daya di Katalog Data. Prinsipal juga dapat membuat tabel dalam database.

Contoh berikut memberikan CREATE_DATABASE kepada pengguna datalake_user1 di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "CREATE_DATABASE" --resource '{ "Catalog": {}}'

Saat prinsipal membuat database di Katalog Data, tidak ada izin untuk data dasar yang diberikan. Izin metadata tambahan berikut diberikan (bersama dengan kemampuan untuk memberikan izin ini kepada orang lain):

-

CREATE_TABLEdalam database -

ALTERbasis data -

DROPbasis data

Saat membuat database, prinsipal dapat secara opsional menentukan lokasi Amazon S3. Bergantung pada apakah prinsipal memiliki izin lokasi data, CREATE_DATABASE izin mungkin tidak cukup untuk membuat database dalam semua kasus. Penting untuk mengingat tiga kasus berikut.

| Buat kasus penggunaan database | Izin diperlukan |

|---|---|

| Properti lokasi tidak ditentukan. | CREATE_DATABASEsudah cukup. |

| Properti lokasi ditentukan, dan lokasi tidak dikelola oleh Lake Formation (tidak terdaftar). | CREATE_DATABASEsudah cukup. |

| Properti lokasi ditentukan, dan lokasi dikelola oleh Lake Formation (terdaftar). | CREATE_DATABASEdiperlukan ditambah izin lokasi data pada lokasi yang ditentukan. |

CREATE_TABLE

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

CREATE_TABLE |

DATABASE |

glue:CreateTable

|

Prinsipal dengan izin ini dapat membuat tabel metadata atau tautan sumber daya di Katalog Data dalam database yang ditentukan.

Contoh berikut memberikan datalake_user1 izin pengguna untuk membuat tabel dalam retail database di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "CREATE_TABLE" --resource '{ "Database": {"Name":"retail"}}'

Saat prinsipal membuat tabel di Katalog Data, semua izin Lake Formation pada tabel diberikan kepada kepala sekolah, dengan kemampuan untuk memberikan izin ini kepada orang lain.

Hibah Lintas Akun

Jika akun pemilik database memberikan CREATE_TABLE akun penerima, dan pengguna di akun penerima berhasil membuat tabel di database akun pemilik, aturan berikut berlaku:

-

Administrator pengguna dan data lake di akun penerima memiliki semua izin Lake Formation di atas meja. Mereka dapat memberikan izin di atas meja ke kepala sekolah lain di akun mereka. Mereka tidak dapat memberikan izin kepada kepala sekolah di akun pemilik atau akun lainnya.

-

Administrator data lake di akun pemilik dapat memberikan izin di atas meja ke kepala sekolah lain di akun mereka.

Izin Lokasi Data

Saat Anda mencoba membuat tabel yang mengarah ke lokasi Amazon S3, tergantung pada apakah Anda memiliki izin lokasi data, CREATE_TABLE izin tersebut mungkin tidak cukup untuk membuat tabel. Penting untuk mengingat tiga kasus berikut.

| Buat kasus penggunaan tabel | Izin diperlukan |

|---|---|

| Lokasi yang ditentukan tidak dikelola oleh Lake Formation (tidak terdaftar). | CREATE_TABLEsudah cukup. |

| Lokasi yang ditentukan dikelola oleh Lake Formation (terdaftar), dan database yang berisi tidak memiliki properti lokasi atau memiliki properti lokasi yang bukan awalan Amazon S3 dari lokasi tabel. | CREATE_TABLEdiperlukan ditambah izin lokasi data pada lokasi yang ditentukan. |

| Lokasi yang ditentukan dikelola oleh Lake Formation (terdaftar), dan database yang berisi memiliki properti lokasi yang menunjuk ke lokasi yang terdaftar dan merupakan awalan Amazon S3 dari lokasi tabel. | CREATE_TABLEsudah cukup. |

DATA_LOCATION_ACCESS

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

DATA_LOCATION_ACCESS |

Lokasi Amazon S3 | (Izin Amazon S3 di lokasi, yang harus ditentukan oleh peran yang digunakan untuk mendaftarkan lokasi.) |

Ini adalah satu-satunya izin lokasi data. Prinsipal dengan izin ini dapat membuat database metadata atau tabel yang menunjuk ke lokasi Amazon S3 yang ditentukan. Lokasi harus terdaftar. Kepala sekolah yang memiliki izin lokasi data di lokasi juga memiliki izin lokasi pada lokasi anak.

Contoh berikut memberikan izin lokasi data s3://products/retail ke pengguna di AWS

akun datalake_user1 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "DATA_LOCATION_ACCESS" --resource '{ "DataLocation": {"ResourceArn":"arn:aws:s3:::products/retail"}}'

DATA_LOCATION_ACCESStidak diperlukan untuk menanyakan atau memperbarui data yang mendasarinya. Izin ini hanya berlaku untuk membuat sumber daya Katalog Data.

Untuk informasi selengkapnya tentang izin lokasi data, lihatUnderlying data access control.

DELETE

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

DELETE |

TABLE |

(Tidak diperlukan izin IAM tambahan jika lokasi terdaftar.) |

Prinsipal dengan izin ini dapat menghapus data yang mendasarinya di lokasi Amazon S3 yang ditentukan oleh tabel. Kepala sekolah juga dapat melihat tabel di konsol Lake Formation dan mengambil informasi tentang tabel dengan AWS Glue API.

Contoh berikut memberikan DELETE izin kepada pengguna datalake_user1 pada tabel inventory dalam database retail di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "DELETE" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory"}}'

Izin ini hanya berlaku untuk data di Amazon S3, dan bukan untuk data di penyimpanan data lain seperti Amazon Relational Database Service (Amazon RDS).

DESCRIBE

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

DESCRIBE |

Tautan sumber daya tabel Tautan sumber daya basis data |

|

DESCRIBE |

DATABASE |

glue:GetDatabase |

DESCRIBE |

TABLE |

glue:GetTable |

DESCRIBE |

LF-Tag |

|

Prinsipal dengan izin ini dapat melihat database, tabel, atau tautan sumber daya yang ditentukan. Tidak ada izin Katalog Data lainnya yang diberikan secara implisit, dan tidak ada izin akses data yang diberikan secara implisit. Database dan tabel muncul di editor kueri layanan terintegrasi, tetapi tidak ada kueri yang dapat dibuat terhadapnya kecuali izin Lake Formation lainnya (misalnya,SELECT) diberikan.

Misalnya, pengguna yang memiliki DESCRIBE database dapat melihat database dan semua metadata database (deskripsi, lokasi, dan sebagainya). Namun, pengguna tidak dapat mengetahui tabel mana yang berisi database, dan tidak dapat menjatuhkan, mengubah, atau membuat tabel dalam database. Demikian pula, pengguna yang memiliki DESCRIBE tabel dapat melihat metadata tabel dan tabel (deskripsi, skema, lokasi, dan sebagainya), tetapi tidak dapat menjatuhkan, mengubah, atau menjalankan kueri terhadap tabel.

Berikut ini adalah beberapa aturan tambahan untukDESCRIBE:

-

Jika pengguna memiliki izin Lake Formation lainnya pada database, tabel, atau tautan sumber daya, secara implisit

DESCRIBEdiberikan. -

Jika pengguna hanya memiliki

SELECTsubset kolom untuk tabel (sebagianSELECT), pengguna dibatasi untuk hanya melihat kolom tersebut. -

Anda tidak dapat memberikan

DESCRIBEkepada pengguna yang memiliki pilihan sebagian pada tabel. Sebaliknya, Anda tidak dapat menentukan penyertaan kolom atau daftar pengecualian untuk tabel yangDESCRIBEdiberikan pada.

Contoh berikut memberikan DESCRIBE izin kepada pengguna datalake_user1 pada tautan inventory-link sumber daya tabel di database retail di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "DESCRIBE" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory-link"}}'

DROP

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

DROP |

DATABASE |

glue:DeleteDatabase |

DROP |

TABLE |

glue:DeleteTable

|

DROP |

LF-Tag |

lakeformation:DeleteLFTag

|

DROP |

Tautan sumber daya basis data Tautan sumber daya tabel |

|

Prinsipal dengan izin ini dapat menjatuhkan database, tabel, atau tautan sumber daya di Katalog Data. Anda tidak dapat memberikan DROP pada database ke akun atau organisasi eksternal.

Awas

Menjatuhkan database menjatuhkan semua tabel dalam database.

Contoh berikut memberikan DROP izin kepada pengguna pada database datalake_user1 di AWS akun retail 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "DROP" --resource '{ "Database": {"Name":"retail"}}'

Contoh berikut memberikan DROP kepada pengguna datalake_user1 pada tabel inventory dalam databaseretail.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "DROP" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory"}}'

Contoh berikut memberikan DROP kepada pengguna datalake_user1 pada link sumber daya tabel inventory-link dalam databaseretail.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "DROP" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory-link"}}'

INSERT

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

INSERT |

TABLE |

(Tidak diperlukan izin IAM tambahan jika lokasi terdaftar.) |

Prinsipal dengan izin ini dapat menyisipkan, memperbarui, dan membaca data yang mendasarinya di lokasi Amazon S3 yang ditentukan oleh tabel. Kepala sekolah juga dapat melihat tabel di konsol Lake Formation dan mengambil informasi tentang tabel dengan AWS Glue API.

Contoh berikut memberikan INSERT izin kepada pengguna datalake_user1 pada tabel inventory dalam database retail di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "INSERT" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory"}}'

Izin ini hanya berlaku untuk data di Amazon S3, dan bukan untuk data di penyimpanan data lain seperti Amazon RDS.

SELECT

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

SELECT |

|

(Tidak diperlukan izin IAM tambahan jika lokasi terdaftar.) |

Prinsipal dengan izin ini dapat melihat tabel di Katalog Data, dan dapat menanyakan data yang mendasarinya di Amazon S3 di lokasi yang ditentukan oleh tabel. Kepala sekolah dapat melihat tabel di konsol Lake Formation dan mengambil informasi tentang tabel dengan AWS Glue API. Jika pemfilteran kolom diterapkan saat izin ini diberikan, prinsipal dapat melihat metadata hanya untuk kolom yang disertakan dan hanya dapat menanyakan data dari kolom yang disertakan.

catatan

Merupakan tanggung jawab layanan analitik terintegrasi untuk menerapkan pemfilteran kolom saat memproses kueri.

Contoh berikut memberikan SELECT izin kepada pengguna datalake_user1 pada tabel inventory dalam database retail di AWS akun 1111-2222-3333.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "SELECT" --resource '{ "Table": {"DatabaseName":"retail", "Name":"inventory"}}'

Izin ini hanya berlaku untuk data di Amazon S3, dan bukan untuk data di penyimpanan data lain seperti Amazon RDS.

Anda dapat memfilter (membatasi akses ke) kolom tertentu dengan daftar inklusi opsional atau daftar pengecualian. Daftar inklusi menentukan kolom yang dapat diakses. Daftar pengecualian menentukan kolom yang tidak dapat diakses. Dengan tidak adanya daftar inklusi atau pengecualian, semua kolom tabel dapat diakses.

Hasil glue:GetTable pengembalian hanya kolom yang pemanggil memiliki izin untuk melihat. Layanan terintegrasi seperti Amazon Athena dan Amazon Redshift menghormati inklusi kolom dan daftar pengecualian.

Contoh berikut memberikan SELECT kepada pengguna datalake_user1 pada tabel inventory menggunakan daftar inklusi.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "SELECT" --resource '{ "TableWithColumns": {"DatabaseName":"retail", "Name":"inventory", "ColumnNames": ["prodcode","location","period","withdrawals"]}}'

Contoh berikutnya ini memberikan SELECT pada inventory tabel menggunakan daftar pengecualian.

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "SELECT" --resource '{ "TableWithColumns": {"DatabaseName":"retail", "Name":"inventory", "ColumnWildcard": {"ExcludedColumnNames": ["intkey", "prodcode"]}}}'

Pembatasan berikut berlaku untuk SELECT izin:

-

Saat memberikan

SELECT, Anda tidak dapat menyertakan opsi hibah jika pemfilteran kolom diterapkan. -

Anda tidak dapat membatasi kontrol akses pada kolom yang merupakan kunci partisi.

-

Seorang kepala sekolah dengan

SELECTizin pada subset kolom dalam tabel tidak dapat diberikanALTER,,DROPDELETE, atauINSERTizin pada tabel itu. Demikian pula, kepala sekolah denganALTER,DROP,DELETE, atauINSERTizin di atas meja tidak dapat diberikanSELECTizin dengan pemfilteran kolom.

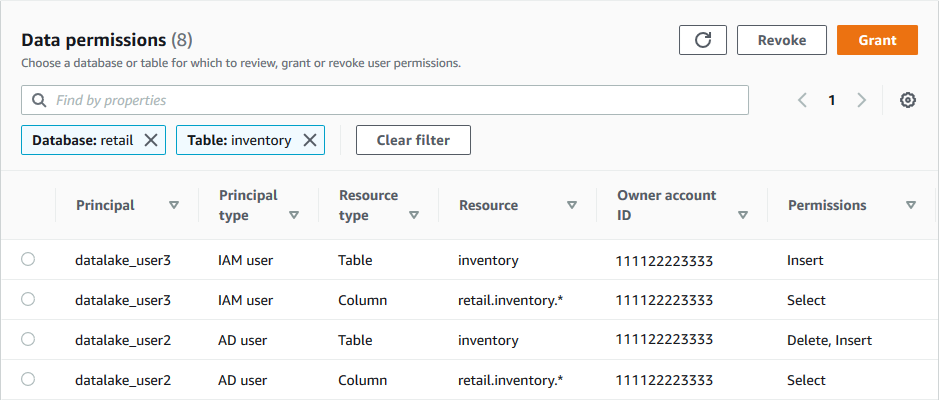

SELECTIzin selalu muncul di halaman izin Data konsol Lake Formation sebagai baris terpisah. Gambar berikut ini menunjukkan bahwa SELECT diberikan kepada pengguna datalake_user2 dan datalake_user3 pada semua kolom dalam inventory tabel.

Super

| Izin | Diberikan pada Sumber Daya Ini | Penerima Hibah Juga Membutuhkan |

|---|---|---|

Super |

DATABASE |

glue:*Database*

|

Super |

TABLE |

glue:*Table*, glue:*Partition* |

Izin ini memungkinkan kepala sekolah untuk melakukan setiap operasi Lake Formation yang didukung pada database atau tabel. Anda tidak dapat memberikan Super pada database ke akun eksternal.

Izin ini dapat hidup berdampingan dengan izin Lake Formation lainnya. Misalnya, Anda dapat memberikan INSERT izinSuper,SELECT, dan pada tabel metadata. Kepala sekolah kemudian dapat melakukan semua operasi yang didukung di atas meja. Saat Anda mencabutSuper, INSERT izin SELECT dan tetap ada, dan prinsipal hanya dapat melakukan operasi pilih dan sisipkan.

Alih-alih memberikan Super kepada kepala sekolah individu, Anda dapat memberikannya kepada grupIAMAllowedPrincipals. IAMAllowedPrincipalsGrup dibuat secara otomatis dan mencakup semua pengguna dan peran IAM yang diizinkan mengakses sumber daya Katalog Data Anda oleh kebijakan IAM Anda. Ketika Super diberikan kepada IAMAllowedPrincipals sumber daya Katalog Data, akses ke sumber daya dikendalikan secara efektif hanya oleh kebijakan IAM.

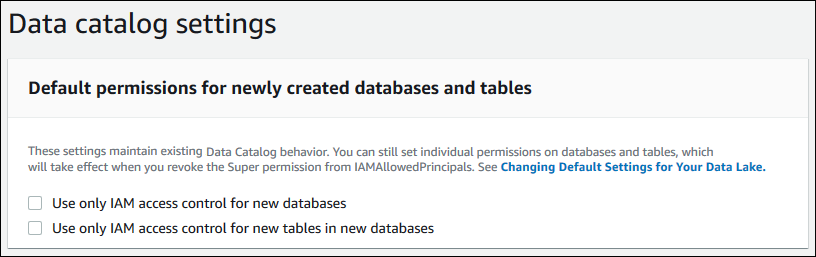

Anda dapat memiliki Super izin untuk secara otomatis diberikan kepada IAMAllowedPrincipals sumber daya katalog baru dengan memanfaatkan opsi di halaman Pengaturan konsol Lake Formation.

-

SuperIAMAllowedPrincipalsUntuk memberikan semua database baru, pilih Gunakan hanya kontrol akses IAM untuk database baru. -

SuperIAMAllowedPrincipalsUntuk memberikan semua tabel baru dalam database baru, pilih Gunakan hanya kontrol akses IAM untuk tabel baru di database baru.catatan

Opsi ini menyebabkan kotak centang Gunakan hanya kontrol akses IAM untuk tabel baru dalam database ini di kotak dialog Buat database yang akan dipilih secara default. Itu tidak lebih dari itu. Ini adalah kotak centang di kotak dialog Buat database yang memungkinkan pemberian

SupertoIAMAllowedPrincipals.

Opsi halaman Pengaturan ini diaktifkan secara default. Untuk informasi selengkapnya, lihat berikut ini:

ASSOCIATE

| Izin | Diberikan pada sumber daya ini | Penerima hibah juga membutuhkan |

|---|---|---|

ASSOCIATE |

LF-Tag |

|

Prinsipal dengan izin ini pada LF-tag dapat menetapkan LF-tag ke sumber daya Katalog Data. Memberikan hibah ASSOCIATE implisit. DESCRIBE

Contoh ini memberikan ASSOCIATE izin kepada pengguna datalake_user1 pada LF-tag dengan kunci. module Ini memberikan izin untuk melihat dan menetapkan semua nilai untuk kunci itu, seperti yang ditunjukkan oleh tanda bintang (*)..

aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::111122223333:user/datalake_user1 --permissions "ASSOCIATE" --resource '{ "LFTag": {"CatalogId":"111122223333","TagKey":"module","TagValues":["*"]}}'