Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kontrol lalu lintas instance dengan firewall di Lightsail

Firewall di konsol Amazon Lightsail bertindak sebagai firewall virtual yang mengontrol lalu lintas yang diizinkan untuk terhubung ke instans Anda melalui alamat IP publiknya. Setiap instance yang Anda buat di Lightsail memiliki dua firewall; satu IPv4 untuk alamat dan satu lagi untuk alamat. IPv6 Setiap firewall berisi seperangkat aturan yang mem-filter lalu lintas yang masuk ke instans. Kedua firewall independen satu sama lain; Anda harus mengkonfigurasi aturan firewall secara terpisah untuk IPv4 danIPv6. Edit firewall instans Anda, kapan saja, dengan menambahkan dan menghapus aturan untuk mengizinkan atau membatasi lalu lintas.

Firewall Lightsail

Setiap instance Lightsail memiliki dua firewall; satu IPv4 untuk alamat dan satu lagi untuk alamat. IPv6 Semua lalu lintas internet masuk dan keluar dari instance Lightsail Anda melewati firewall-nya. Firewall dari instans tersebut mengontrol lalu lintas internet yang diizinkan mengalir ke instans Anda. Namun, mereka tidak mengontrol lalu lintas yang mengalir keluar — firewall memungkinkan semua lalu lintas keluar. Edit firewall instans Anda, kapan saja, dengan menambahkan dan menghapus aturan untuk mengizinkan atau membatasi lalu lintas masuk. Perhatikan bahwa kedua firewall independen satu sama lain; Anda harus mengkonfigurasi aturan firewall secara terpisah untuk IPv4 danIPv6.

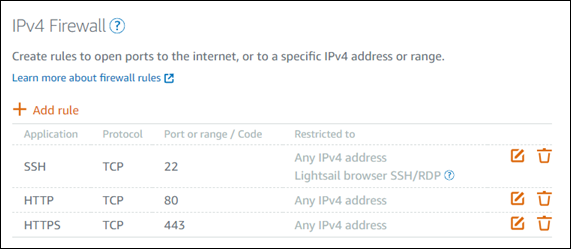

Aturan firewall selalu bersifat permisif; Anda tidak dapat menciptakan aturan yang menolak akses. Anda menambahkan aturan untuk firewall instans Anda untuk mengizinkan lalu lintas mencapai instans Anda. Ketika Anda menambahkan aturan ke firewall instans Anda, Anda menentukan protokol yang akan digunakan, port yang akan dibuka, dan IPv4 dan IPv6 alamat yang diizinkan untuk terhubung ke instance Anda, seperti yang ditunjukkan pada contoh berikut (untukIPv4). Anda juga dapat menentukan jenis protokol lapisan aplikasi, yang merupakan pra-setel yang menentukan protokol dan rentang port untuk Anda berdasarkan layanan yang akan Anda gunakan pada instans Anda.

penting

Aturan firewall hanya memengaruhi lalu lintas yang mengalir melalui alamat IP publik suatu instans. Ini tidak memengaruhi lalu lintas yang mengalir melalui alamat IP pribadi suatu instans, yang dapat berasal dari sumber daya Lightsail di akun Anda, dalam hal yang Wilayah AWS sama, atau sumber daya di cloud pribadi virtual peered VPC (), dalam hal yang sama. Wilayah AWS

Aturan firewall, dan parameternya yang dapat dikonfigurasi dijelaskan dalam beberapa bagian berikutnya dalam panduan ini.

Buat aturan firewall

Membuat aturan firewall untuk memungkinkan klien membuat koneksi dengan instans Anda, atau dengan aplikasi yang berjalan pada instans Anda. Misalnya, untuk mengaktifkan semua browser web untuk terhubung ke WordPress aplikasi pada instans Anda, Anda mengonfigurasi aturan firewall yang memungkinkan Transmission Control Protocol (TCP) melalui port 80 dari alamat IP apa pun. Jika aturan ini sudah dikonfigurasi pada firewall instans Anda, maka Anda dapat menghapusnya untuk memblokir browser web agar tidak dapat terhubung ke WordPress aplikasi pada instance Anda.

penting

Anda dapat menggunakan konsol Lightsail untuk menambahkan hingga 30 alamat IP sumber sekaligus. Untuk menambahkan hingga 60 alamat IP sekaligus, gunakan API Lightsail,AWS CLI() AWS Command Line Interface , atau file. AWS SDK Kuota ini diberlakukan secara terpisah untuk IPv4 aturan dan IPv6 aturan. Misalnya, firewall dapat memiliki 60 aturan masuk untuk IPv4 lalu lintas dan 60 aturan masuk untuk IPv6 lalu lintas. Kami menyarankan Anda mengkonsolidasikan alamat IP individual ke dalam CIDR rentang. Untuk informasi selengkapnya, lihat bagian Tentukan alamat IP sumber dari panduan ini.

Anda juga dapat mengaktifkan SSH klien untuk terhubung ke instans Anda, untuk melakukan tugas-tugas administratif di server, dengan mengkonfigurasi aturan firewall yang memungkinkan TCP melalui port 22 hanya dari alamat IP komputer yang perlu membuat koneksi. Dalam hal ini, Anda tidak ingin mengizinkan alamat IP apa pun untuk membuat SSH koneksi ke instans Anda; karena hal itu dapat menyebabkan risiko keamanan pada instans Anda.

catatan

Contoh aturan firewall yang dijelaskan di bagian ini mungkin ada di firewall instans Anda secara default. Untuk informasi selengkapnya, lihat Aturan firewall default nanti dalam panduan ini.

Jika ada lebih dari satu aturan untuk port tertentu, kami akan menerapkan aturan yang paling permisif. Misalnya, jika Anda menambahkan aturan yang memungkinkan akses ke TCP port 22 (SSH) dari alamat IP 192.0.2.1. Kemudian, Anda menambahkan aturan lain yang memungkinkan akses ke TCP port 22 dari semua orang. Akibatnya, setiap orang memiliki akses ke TCP port 22.

Tentukan protokol

Protokol adalah format di mana data ditransmisikan antara dua komputer. Lightsail memungkinkan Anda untuk menentukan protokol berikut dalam aturan firewall:

-

Transmission Control Protocol (TCP) terutama digunakan untuk membangun dan memelihara koneksi antara klien dan aplikasi yang berjalan pada instance Anda, hingga pertukaran data selesai. Ini adalah protokol yang banyak digunakan, dan mungkin akan menjadi yang sering Anda tentukan dalam aturan firewall Anda. TCPmenjamin bahwa tidak ada data yang dikirimkan hilang, dan bahwa semua data yang dikirim membuatnya ke penerima yang dituju. Ia sangat ideal digunakan untuk aplikasi jaringan yang membutuhkan keandalan yang tinggi, dan untuk waktu transmisi yang relatif kurang kritis, seperti penjelajahan web, transaksi keuangan, dan olahpesan teks. Kasus penggunaan ini akan kehilangan nilai yang signifikan jika ada bagian data hilang.

-

User Datagram Protocol (UDP) terutama digunakan untuk membangun koneksi latensi rendah dan toleransi kerugian antara klien dan aplikasi yang berjalan pada instance Anda. Ia sangat ideal untuk digunakan untuk aplikasi jaringan di mana latensi dirasakan sangat penting, seperti game, suara, dan komunikasi video. Kasus penggunaan ini dapat mengalami beberapa kehilangan data tanpa mempengaruhi kualitas yang dirasakan.

-

Internet Control Message Protocol (ICMP) terutama digunakan untuk mendiagnosis masalah komunikasi jaringan, seperti untuk menentukan apakah data mencapai tujuan yang dimaksudkan pada waktu yang tepat. Ia sangat ideal untuk digunakan dalam utilitas Ping, yang dapat Anda gunakan untuk menguji kecepatan koneksi antara komputer lokal Anda dan instans Anda. Ia melaporkan berapa lama waktu yang dibutuhkan data untuk mencapai instans Anda dan kembali ke komputer lokal Anda.

catatan

Saat Anda menambahkan ICMP aturan ke IPv6 firewall instans Anda menggunakan konsol Lightsail, aturan tersebut secara otomatis dikonfigurasi untuk digunakan. ICMPv6 Untuk informasi selengkapnya, lihat Protokol Pesan Kontrol Internet untuk IPv6

di Wikipedia. -

Semua digunakan untuk mengizinkan semua lalu lintas protokol yang mengalir ke instans Anda. Tentukan protokol ini ketika Anda tidak yakin protokol mana yang akan ditentukan. Ia mencakup semua protokol internet; bukan hanya yang ditentukan di atas. Untuk informasi selengkapnya, lihat Angka Protokol

di situs web Internet Assigned Numbers Authority.

Menentukan port

Serupa dengan port fisik pada komputer Anda, yang memungkinkan komputer untuk berkomunikasi dengan periferal seperti keyboard dan mouse, port jaringan berfungsi sebagai titik akhir komunikasi internet untuk instans Anda. Ketika komputer berusaha untuk connect dengan instans Anda, ia akan membuka port untuk membangun komunikasi.

Port yang dapat Anda tentukan dalam aturan firewall dapat berkisar dari 0 sampai 65535. Ketika Anda membuat aturan firewall untuk memungkinkan klien untuk membuat koneksi dengan instans Anda, Anda harus menentukan protokol yang akan digunakan (dibahas sebelumnya dalam panduan ini), dan nomor port yang akan digunakan untuk membuat koneksi. Anda juga dapat menentukan alamat IP yang diizinkan untuk membuat koneksi dengan menggunakan protokol dan port; ini dibahas dalam bagian berikutnya dalam panduan ini.

Berikut adalah beberapa port yang umum digunakan bersama dengan layanan yang menggunakannya:

-

Transfer data melalui File Transfer Protocol (FTP) menggunakan port 20.

-

Kontrol perintah atas FTP menggunakan port 21.

-

Secure Shell (SSH) menggunakan port 22.

-

Layanan login jarak jauh dan pesan teks terenkripsi Telnet menggunakan port 23.

-

Perutean email Simple Mail Transfer Protocol (SMTP) menggunakan port 25.

penting

Untuk SMTP mengaktifkan instance Anda, Anda juga harus mengonfigurasi reverse DNS untuk instance Anda. Jika tidak, email Anda mungkin terbatas pada TCP port 25. Untuk informasi selengkapnya, lihat Mengonfigurasi reverse DNS untuk server email di instans Amazon Lightsail Anda.

-

Layanan Domain Name System (DNS) menggunakan port 53.

-

Hypertext Transfer Protocol (HTTP) yang digunakan oleh browser web untuk terhubung ke situs web menggunakan port 80.

-

Post Office Protocol (POP3) yang digunakan oleh klien email untuk mengambil email dari server menggunakan port 110.

-

Network News Transfer Protocol (NNTP) menggunakan port 119.

-

Network Time Protocol (NTP) menggunakan port 123.

-

Internet Message Access Protocol (IMAP) yang digunakan untuk mengelola email digital menggunakan port 143.

-

Simple Network Management Protocol (SNMP) menggunakan port 161.

-

HTTPSecure (HTTPS) HTTP over TLS SSL /digunakan oleh browser web untuk membuat koneksi terenkripsi ke situs web menggunakan port 443.

Untuk informasi selengkapnya, lihat Registri Nomor Port Protokol Nama Layanan dan Transport

Tentukan jenis protokol lapisan aplikasi

Anda dapat menentukan jenis protokol lapisan aplikasi saat membuat aturan firewall, yang merupakan pra-setel yang menentukan protokol dan rentang port aturan untuk Anda berdasarkan layanan yang ingin Anda aktifkan pada instans Anda. Dengan cara ini, Anda tidak perlu mencari protokol dan port umum untuk digunakan untuk layanan sepertiSSH,RDP,HTTP, dan lainnya. Anda cukup memilih jenis protokol lapisan aplikasi, dan protokol dan port akan ditentukan untuk Anda. Jika Anda lebih memilih untuk menentukan protokol dan port Anda sendiri, maka Anda dapat memilih jenis protokol lapisan aplikasi Aturan kustom, yang memberikan Anda kontrol atas parameter-parameter tersebut.

catatan

Anda dapat menentukan jenis protokol lapisan aplikasi hanya dengan menggunakan konsol Lightsail. Anda tidak dapat menentukan jenis protokol lapisan aplikasi menggunakan API Lightsail AWS Command Line Interface ,AWS CLI(), atau. SDKs

Jenis protokol lapisan aplikasi berikut tersedia di konsol Lightsail:

-

Kustom — Pilih opsi ini untuk menentukan protokol dan port Anda sendiri.

-

Semua protokol — Pilih opsi ini untuk menentukan semua protokol, dan menentukan port Anda sendiri.

-

Semua TCP — Pilih opsi ini untuk menggunakan TCP protokol tetapi Anda tidak yakin port mana yang akan dibuka. Ini memungkinkan TCP lebih dari semua port (0-65535).

-

Semua UDP — Pilih opsi ini untuk menggunakan UDP protokol tetapi Anda tidak yakin port mana yang akan dibuka. Ini memungkinkan UDP lebih dari semua port (0-65535).

-

Semua ICMP - Pilih opsi ini untuk menentukan semua ICMP jenis dan kode.

-

Kustom ICMP - Pilih opsi ini untuk menggunakan ICMP protokol dan menentukan ICMP jenis dan kode. Untuk informasi selengkapnya tentang ICMP jenis dan kode, lihat Kontrol Pesan

di Wikipedia. -

DNS— Pilih opsi ini ketika Anda ingin mengaktifkan DNS instans Anda. Ini memungkinkan TCP dan UDP lebih dari port 53.

-

HTTP— Pilih opsi ini ketika Anda ingin mengaktifkan browser web untuk terhubung ke situs web yang di-host di instans Anda. Ini memungkinkan TCP lebih dari port 80.

-

HTTPS— Pilih opsi ini ketika Anda ingin mengaktifkan browser web untuk membuat koneksi terenkripsi ke situs web yang di-host di instans Anda. Ini memungkinkan TCP lebih dari port 443.

-

My SQL /Aurora — Pilih opsi ini untuk memungkinkan klien terhubung ke database Saya atau SQL Aurora yang dihosting di instans Anda. Ini memungkinkan TCP lebih dari port 3306.

-

Oracle- RDS — Pilih opsi ini untuk memungkinkan klien terhubung ke Oracle atau RDS database yang dihosting di instans Anda. Ini memungkinkan TCP lebih dari port 1521.

-

Ping (ICMP) — Pilih opsi ini untuk mengaktifkan instans Anda menanggapi permintaan menggunakan utilitas Ping. Pada IPv4 firewall, ini memungkinkan ICMP tipe 8 (echo) dan kode -1 (semua kode). Pada IPv6 firewall, ini memungkinkan ICMP tipe 129 (balasan gema) dan kode 0.

-

RDP— Pilih opsi ini untuk memungkinkan RDP klien terhubung ke instans Anda. Ini memungkinkan TCP lebih dari port 3389.

-

SSH— Pilih opsi ini untuk memungkinkan SSH klien terhubung ke instans Anda. Ini memungkinkan TCP lebih dari port 22.

Tentukan alamat IP sumber

Secara default, aturan firewall memungkinkan semua alamat IP untuk connect ke instans Anda melalui protokol dan port yang ditentukan. Ini sangat ideal untuk lalu lintas seperti browser web di atas HTTP danHTTPS. Namun, ini menimbulkan risiko keamanan untuk lalu lintas seperti SSH danRDP, karena Anda tidak ingin mengizinkan semua alamat IP untuk dapat terhubung ke instance Anda menggunakan aplikasi tersebut. Untuk alasan itu, Anda dapat memilih untuk membatasi aturan firewall ke IPv4 atau IPv6 alamat atau rentang alamat IP.

-

Untuk IPv4 firewall - Anda dapat menentukan satu IPv4 alamat (misalnya, 203.0.113.1), atau berbagai alamat. IPv4 Di konsol Lightsail, rentang dapat ditentukan menggunakan tanda hubung (misalnya, 192.0.2.0-192.0.2.255) atau dalam notasi blok (misalnya, 192.0.2.0/24). CIDR Untuk informasi selengkapnya tentang notasi CIDR blok, lihat Perutean Antar Domain Tanpa Kelas di Wikipedia

. -

Untuk IPv6 firewall - Anda dapat menentukan satu IPv6 alamat (misalnya, 2001:0 db 8:85 a 3:0000:0000:8 a2e: 0370:7334), atau berbagai alamat. IPv6 Di konsol Lightsail, IPv6 rentang dapat ditentukan CIDR hanya menggunakan notasi blok (misalnya, 2001:db8: :/32). Untuk informasi selengkapnya tentang notasi IPv6 CIDR blok, lihat IPv6CIDRblok

di Wikipedia.

Aturan firewall Lightsail default

Saat Anda membuat instance baru, instans IPv4 dan IPv6 firewallnya telah dikonfigurasi sebelumnya dengan seperangkat aturan default berikut yang memungkinkan akses dasar ke instans Anda. Aturan default berbeda-beda tergantung pada jenis instans yang Anda buat. Aturan tersebut dicantumkan sebagai aplikasi, protokol, port, dan alamat IP sumber (misalnya, aplikasi - protokol - port - alamat IP sumber).

- AlmaLinux, Amazon Linux 2, Amazon Linux 2023, CentOS, Debian, BSD Gratis, SUSE terbuka, dan Ubuntu (sistem operasi dasar)

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

- WordPress, Hantu, Joomla! , PrestaShop, dan Drupal (CMSaplikasi)

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

HTTPS- TCP - 443 - semua alamat IP

- cPanel & WHM (CMSaplikasi)

-

SSH- TCP - 22 - semua alamat IP

DNS(UDP) - UDP - 53 - semua alamat IP

DNS(TCP) - TCP - 53 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

HTTPS- TCP - 443 - semua alamat IP

Kustom - TCP - 2078 - semua alamat IP

Kustom - TCP - 2083 - semua alamat IP

Kustom - TCP - 2087 - semua alamat IP

Kustom - TCP - 2089 - semua alamat IP

- LAMP, Django, Node.js,, MEAN GitLab, dan Nginx (tumpukan pengembangan)

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

HTTPS- TCP - 443 - semua alamat IP

- Magento (eCommerce aplikasi)

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

HTTPS- TCP - 443 - semua alamat IP

- Redmine (aplikasi pengelolaan proyek)

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

HTTPS- TCP - 443 - semua alamat IP

- Plesk (tumpukan hosting)

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

HTTPS- TCP - 443 - semua alamat IP

Kustom TCP - - 53 - semua alamat IP

Kustom UDP - - 53 - semua alamat IP

Kustom - TCP - 8443 - semua alamat IP

Kustom - TCP - 8447 - semua alamat IP

- Windows Server 2022, Windows Server 2019, dan Windows Server 2016

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

RDP- TCP - 3389 - semua alamat IP

- SQLServer Express 2022, SQL Server Express 2019, dan SQL Server Express 2016

-

SSH- TCP - 22 - semua alamat IP

HTTP- TCP - 80 - semua alamat IP

RDP- TCP - 3389 - semua alamat IP