Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Eksternalisasi informasi sensitif menggunakan penyedia konfigurasi

Contoh ini menunjukkan cara mengeksternalisasi informasi sensitif untuk Amazon MSK Connect menggunakan penyedia konfigurasi open source. Penyedia konfigurasi memungkinkan Anda menentukan variabel alih-alih teks biasa dalam konfigurasi konektor atau pekerja, dan pekerja yang berjalan di konektor Anda menyelesaikan variabel ini saat runtime. Ini mencegah kredensyal dan rahasia lainnya disimpan dalam teks biasa. Penyedia konfigurasi dalam contoh mendukung pengambilan parameter konfigurasi dari AWS Secrets Manager, Amazon S3 dan Systems Manager (SSM). Pada Langkah 2, Anda dapat melihat cara mengatur penyimpanan dan pengambilan informasi sensitif untuk layanan yang ingin Anda konfigurasi.

Topik

Langkah 1: Buat plugin khusus dan unggah ke S3

Untuk membuat plugin khusus, buat file zip yang berisi konektor dan msk-config-provider dengan menjalankan perintah berikut di mesin lokal Anda.

Untuk membuat plugin kustom menggunakan jendela terminal dan Debezium sebagai konektor

Gunakan AWS CLI untuk menjalankan perintah sebagai pengguna super dengan kredensyal yang memungkinkan Anda mengakses bucket S3 Anda. AWS Untuk informasi tentang menginstal dan menyiapkan AWS CLI, lihat Memulai AWS CLI di Panduan Pengguna.AWS Command Line Interface Untuk informasi tentang penggunaan AWS CLI dengan Amazon S3, lihat Menggunakan Amazon S3 dengan AWS CLI di Panduan Pengguna.AWS Command Line Interface

-

Di jendela terminal, buat folder bernama

custom-plugindi ruang kerja Anda menggunakan perintah berikut.mkdir custom-plugin && cd custom-plugin -

Unduh rilis stabil terbaru dari MySQL Connector Plug-in dari situs Debezium menggunakan

perintah berikut. wget https://repo1.maven.org/maven2/io/debezium/debezium-connectormysql/ 2.2.0.Final/debezium-connector-mysql-2.2.0.Final-plugin.tar.gzEkstrak file gzip yang diunduh di

custom-pluginfolder menggunakan perintah berikut.tar xzf debezium-connector-mysql-2.2.0.Final-plugin.tar.gz -

Unduh file zip penyedia konfigurasi MSK

menggunakan perintah berikut. wget https://github.com/aws-samples/msk-config-providers/releases/download/r0.1.0/msk-config-providers-0.1.0-with-dependencies.zipEkstrak file zip yang diunduh di

custom-pluginfolder menggunakan perintah follwoing.unzip msk-config-providers-0.1.0-with-dependencies.zip -

Zip konten penyedia konfigurasi MSK dari langkah di atas dan konektor khusus ke dalam satu file bernama.

custom-plugin.zipzip -r ../custom-plugin.zip * -

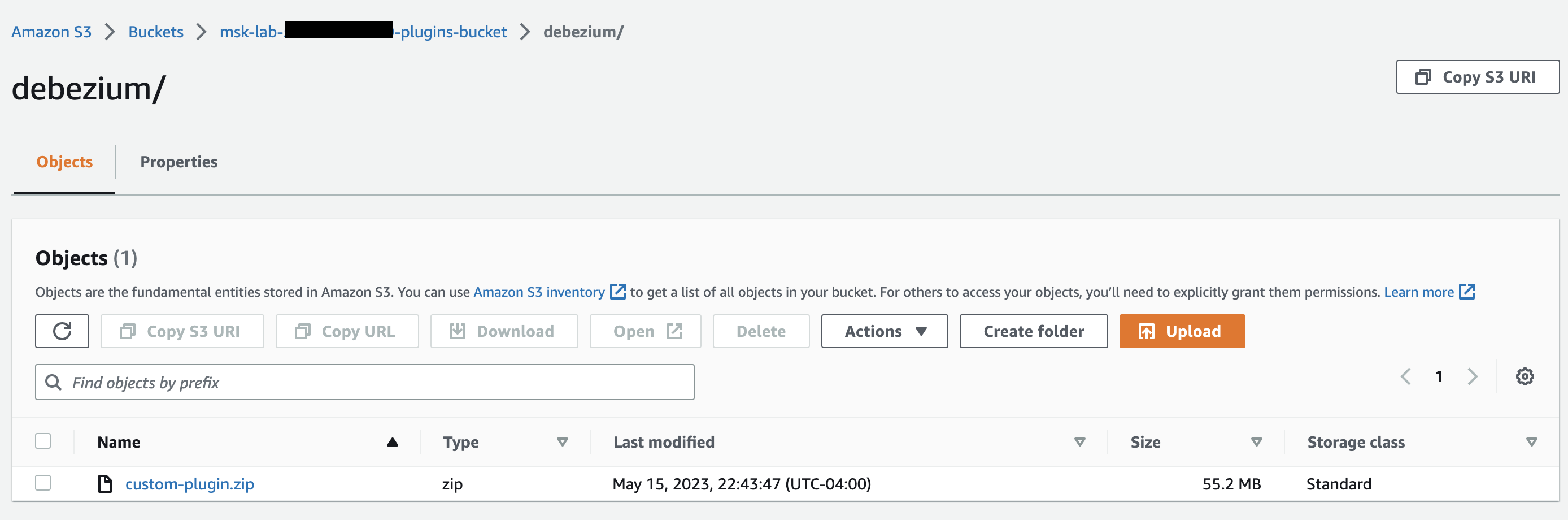

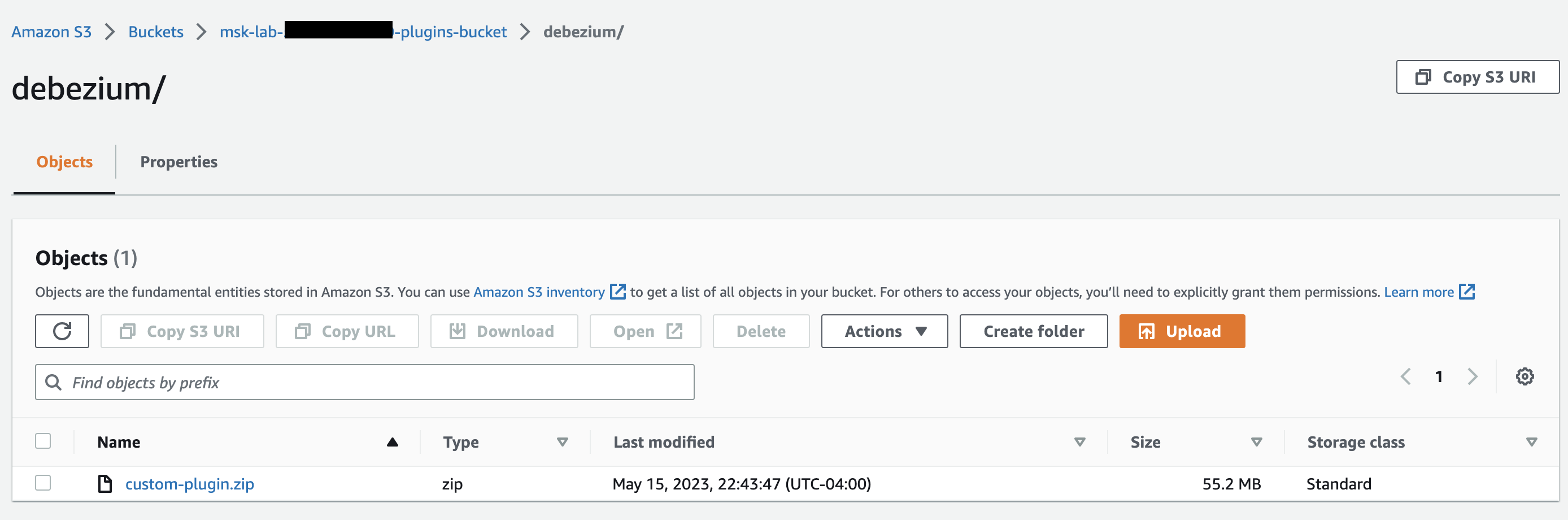

Unggah file ke S3 untuk direferensikan nanti.

aws s3 cp ../custom-plugin.zip s3:<S3_URI_BUCKET_LOCATION> Di konsol MSK Amazon, di bawah bagian MSK Connect, pilih Plugin Kustom, lalu pilih Buat plugin khusus dan telusuri ember s3: <

S3_URI_BUCKET_LOCATION > S3 untuk memilih fileZIP plugin khusus yang baru saja Anda unggah.

Masukkan

debezium-custom-pluginuntuk nama plugin. Secara opsional, masukkan deskripsi dan pilih Buat Plugin Kustom.

Langkah 2: Konfigurasikan parameter dan izin untuk penyedia yang berbeda

Anda dapat mengonfigurasi nilai parameter dalam tiga layanan ini:

Secrets Manager

Penyimpanan Parameter Systems Manager

S3 - Layanan Penyimpanan Sederhana

Pilih salah satu tab di bawah ini untuk petunjuk tentang pengaturan parameter dan izin yang relevan untuk layanan tersebut.

Langkah 3: Buat konfigurasi pekerja khusus dengan informasi tentang penyedia konfigurasi Anda

-

Pilih Konfigurasi pekerja di bawah bagian Amazon MSK Connect.

Pilih Buat konfigurasi pekerja.

Masukkan

SourceDebeziumCustomConfigdi kotak teks Nama Konfigurasi Pekerja. Deskripsi adalah opsional.Salin kode konfigurasi yang relevan berdasarkan penyedia yang diinginkan, dan tempelkan di kotak teks konfigurasi Pekerja.

Ini adalah contoh konfigurasi pekerja untuk ketiga penyedia:

key.converter=org.apache.kafka.connect.storage.StringConverter key.converter.schemas.enable=false value.converter=org.apache.kafka.connect.json.JsonConverter value.converter.schemas.enable=false offset.storage.topic=offsets_my_debezium_source_connector # define names of config providers: config.providers=secretsmanager,ssm,s3import # provide implementation classes for each provider: config.providers.secretsmanager.class = com.amazonaws.kafka.config.providers.SecretsManagerConfigProvider config.providers.ssm.class = com.amazonaws.kafka.config.providers.SsmParamStoreConfigProvider config.providers.s3import.class = com.amazonaws.kafka.config.providers.S3ImportConfigProvider # configure a config provider (if it needs additional initialization), for example you can provide a region where the secrets or parameters are located: config.providers.secretsmanager.param.region = us-east-1 config.providers.ssm.param.region = us-east-1Klik pada Buat konfigurasi pekerja.

Langkah 4: Buat konektor

Buat konektor baru menggunakan instruksi di Buat konektor baru.

Pilih

custom-plugin.zipfile yang Anda unggah ke bucket S3 Anda Langkah 1: Buat plugin khusus dan unggah ke S3 sebagai sumber untuk plugin kustom.Salin kode konfigurasi yang relevan berdasarkan penyedia yang diinginkan, dan tempel di bidang konfigurasi Konektor.

Ini adalah contoh untuk konfigurasi konektor untuk ketiga penyedia:

#Example implementation for parameter store variable schema.history.internal.kafka.bootstrap.servers=${ssm::MSKBootstrapServerAddress} #Example implementation for secrets manager variable database.hostname=${secretsmanager:MSKAuroraDBCredentials:username} database.password=${secretsmanager:MSKAuroraDBCredentials:password} #Example implementation for Amazon S3 file/object database.ssl.truststore.location = ${s3import:us-west-2:my_cert_bucket/path/to/trustore_unique_filename.jks}Pilih Gunakan konfigurasi khusus dan pilih SourceDebeziumCustomConfigdari tarik-turun Konfigurasi Pekerja.

Ikuti langkah-langkah yang tersisa dari instruksi di Buat konektor.

Pertimbangan

Pertimbangkan hal berikut saat menggunakan penyedia konfigurasi MSK dengan Amazon MSK Connect:

Tetapkan izin yang sesuai saat menggunakan penyedia konfigurasi ke Peran Eksekusi Layanan IAM.

Tentukan penyedia konfigurasi dalam konfigurasi pekerja dan implementasinya dalam konfigurasi konektor.

-

Nilai konfigurasi sensitif dapat muncul di log konektor jika plugin tidak mendefinisikan nilai-nilai tersebut sebagai rahasia. Kafka Connect memperlakukan nilai konfigurasi yang tidak ditentukan sama dengan nilai plaintext lainnya. Untuk mempelajari selengkapnya, lihat Mencegah rahasia muncul di log konektor.

-

Secara default, MSK Connect sering me-restart konektor saat konektor menggunakan penyedia konfigurasi. Untuk menonaktifkan perilaku restart ini, Anda dapat mengatur

config.action.reloadnilai kenonedalam konfigurasi konektor Anda.