Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tutorial: Mengkonfigurasi akses jaringan pribadi menggunakanAWS Client VPN

Tutorial ini memandu Anda melalui langkah-langkah untuk membuat terowongan VPN dari komputer Anda ke server Apache Airflow Web untuk Alur Kerja Terkelola Amazon Anda untuk lingkungan Apache Airflow. Untuk terhubung ke Internet melalui terowongan VPN, pertama-tama Anda harus membuatAWS Client VPN titik akhir. Setelah diatur, endpoint Client VPN bertindak sebagai server VPN yang memungkinkan koneksi aman dari komputer Anda ke sumber daya di VPC Anda. Anda kemudian akan terhubung ke Client VPN dari komputer Anda menggunakan AWS Client VPNuntuk Desktop

Bagian

- Jaringan pribadi

- Kasus penggunaan

- Sebelum Anda memulai

- Tujuan

- (Opsional) Langkah pertama: Identifikasi VPC, aturan CIDR, dan keamanan VPC Anda

- Langkah kedua: Buat sertifikat server dan klien

- Langkah ketiga: SimpanAWS CloudFormation template secara lokal

- Langkah keempat: BuatAWS CloudFormation tumpukan Client VPN

- Langkah kelima: Asosiasikan subnet ke Client VPN Anda

- Langkah enam: Tambahkan aturan masuknya otorisasi ke Client VPN Anda

- Langkah tujuh: Unduh file konfigurasi titik akhir Client VPN

- Langkah delapan: Connect keAWS Client VPN

- Apa selanjutnya?

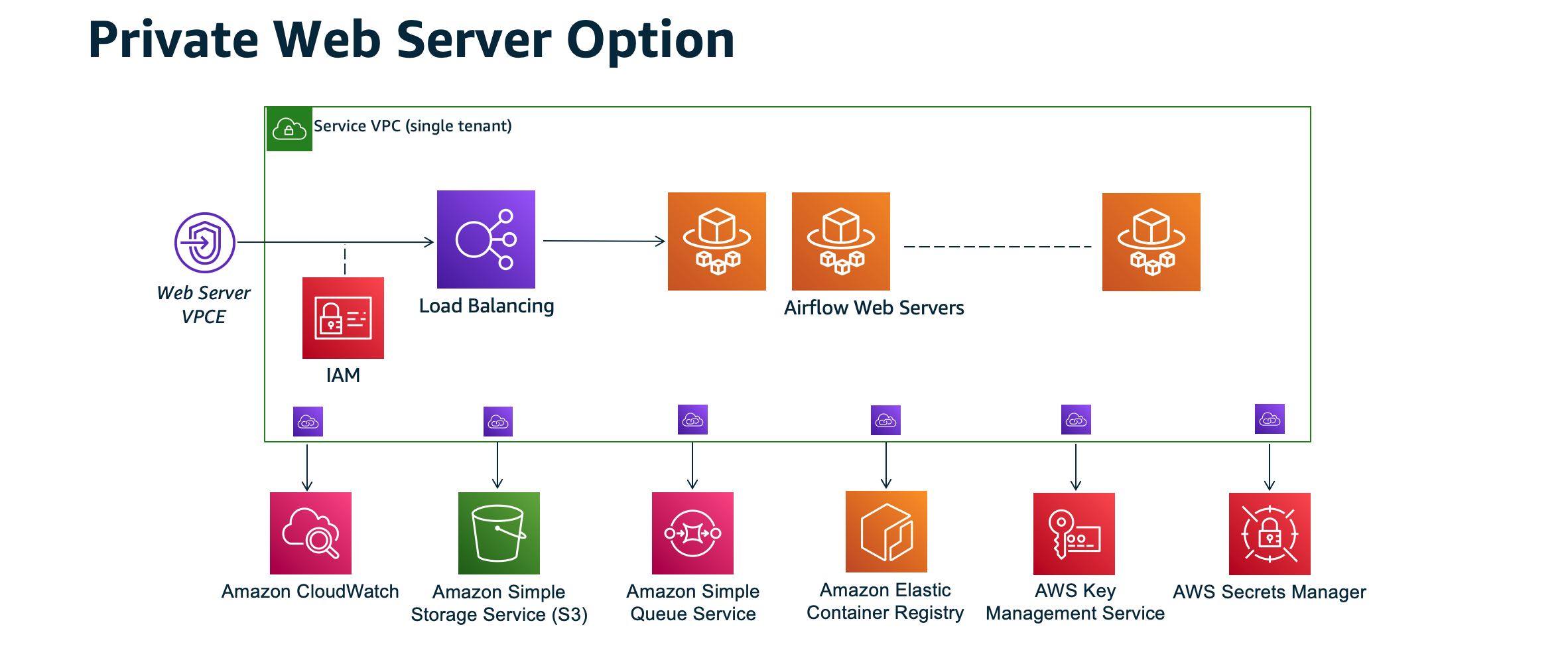

Jaringan pribadi

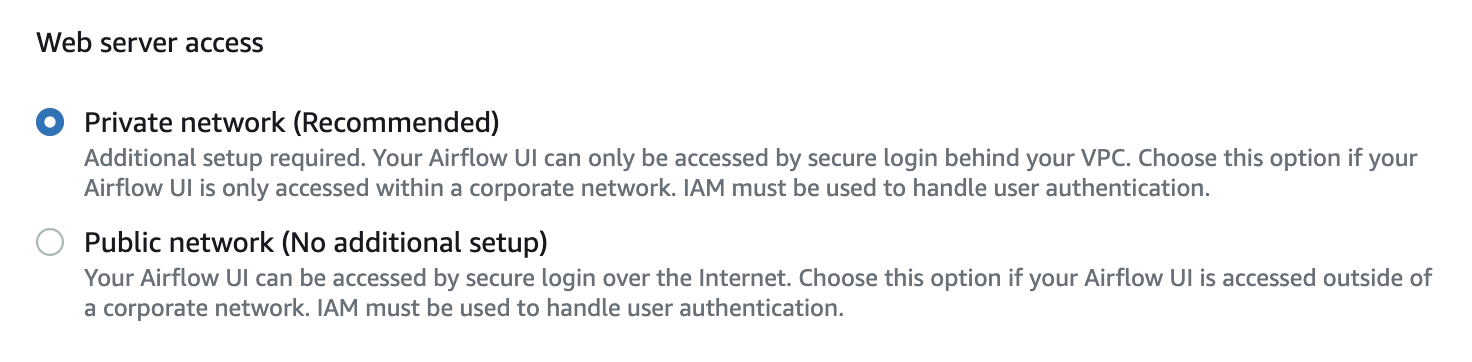

Tutorial ini mengasumsikan Anda telah memilih mode akses jaringan pribadi untuk server Apache Airflow Web Anda.

Mode akses jaringan pribadi membatasi akses ke UI Apache Airflow kepada pengguna dalam Amazon VPC Anda yang telah diberikan akses ke kebijakan IAM untuk lingkungan Anda.

Ketika Anda membuat lingkungan dengan akses server web pribadi, Anda harus paket semua dependensi Anda dalam Python wheel archive (.whl), kemudian referensi.whl di Andarequirements.txt. Untuk petunjuk tentang kemasan dan menginstal dependensi Anda menggunakan roda, lihat Mengelola dependensi menggunakan roda Python.

Gambar berikut menunjukkan di mana menemukan opsi Jaringan pribadi di konsol Amazon MWAA.

Kasus penggunaan

Anda dapat menggunakan tutorial ini sebelum atau setelah Anda membuat lingkungan Amazon MWAA. Anda harus menggunakan Amazon VPC, grup keamanan VPC, dan subnet pribadi Amazon VPC, dan subnet pribadi yang sama dengan lingkungan Anda. Jika Anda menggunakan tutorial ini setelah Anda membuat lingkungan Amazon MWAA, setelah Anda menyelesaikan langkah-langkahnya, Anda dapat kembali ke konsol Amazon MWAA dan mengubah mode akses server Apache Airflow Web ke jaringan pribadi.

Sebelum Anda memulai

-

Periksa izin pengguna. Pastikan akun Anda diAWS Identity and Access Management (IAM) memiliki izin yang cukup untuk membuat dan mengelola sumber daya VPC.

-

Gunakan VPC Amazon MWAA Anda. Tutorial ini mengasumsikan bahwa Anda mengaitkan Client VPN ke VPC yang ada. Amazon VPC harus berada diAWS Wilayah yang sama dengan lingkungan Amazon MWAA dan memiliki dua subnet pribadi. Jika Anda belum membuat Amazon VPC, gunakanAWS CloudFormation template diOpsi tiga: Membuat jaringan Amazon VPCtanpaAkses internet.

Tujuan

Dalam tutorial ini, Anda akan melakukan hal berikut ini:

-

BuatAWS Client VPN titik akhir menggunakanAWS CloudFormation template untuk Amazon VPC yang sudah ada.

-

Membuat sertifikat dan kunci server dan klien, lalu mengunggah sertifikat dan kunci server keAWS Certificate ManagerAWS Wilayah yang sama dengan lingkungan Amazon MWAA.

-

Unduh dan modifikasi file konfigurasi endpoint Client VPN untuk Client VPN Anda, dan gunakan file tersebut untuk membuat profil VPN untuk terhubung menggunakan Client VPN untuk Desktop.

(Opsional) Langkah pertama: Identifikasi VPC, aturan CIDR, dan keamanan VPC Anda

Bagian berikut menjelaskan cara menemukan ID untuk VPC Amazon, grup keamanan VPC, dan cara untuk mengidentifikasi aturan CIDR yang Anda perlukan untuk membuat Client VPN Anda dalam langkah-langkah selanjutnya.

Identifikasi aturan CIDR Anda

Bagian berikut menunjukkan cara mengidentifikasi aturan CIDR, yang Anda perlukan untuk membuat Client VPN Anda.

Untuk mengidentifikasi CIDR untuk Client VPN Anda

-

Buka Halaman Amazon VPC Anda

di konsol Amazon VPC. -

Gunakan pemilih wilayah di bilah navigasi untuk memilihAWS Wilayah yang sama dengan lingkungan Amazon MWAA.

-

Pilih Amazon VPC Anda.

-

Dengan asumsi CIDR untuk subnet pribadi Anda adalah:

-

Subnet Pribadi 1:10.192.10.0

/24 -

Subnet Pribadi 2:10.192.11.0

/24

Jika CIDR untuk VPC Amazon Anda adalah 10.192.0.0

/16, maka CIDR IPv4 Klien yang akan Anda tentukan untuk Client VPN Anda adalah 10.192.0.0/22. -

-

Simpan nilai CIDR ini, dan nilai ID VPC Anda untuk langkah selanjutnya.

Identifikasi VPC dan grup keamanan Anda

Bagian berikut menunjukkan cara menemukan ID VPC Amazon dan grup keamanan Anda, yang Anda perlukan untuk membuat Client VPN Anda.

catatan

Anda mungkin menggunakan lebih dari satu grup keamanan. Anda harus menentukan semua grup keamanan VPC Anda dalam langkah-langkah selanjutnya.

Untuk mengidentifikasi grup keamanan

-

Buka Halaman Grup keamanan

di konsol Amazon VPC. -

Gunakan pemilih wilayah di bilah navigasi untuk memilihAWS Wilayah.

-

Cari Amazon VPC di VPC ID, dan identifikasi grup keamanan yang terkait dengan VPC.

-

Simpan ID grup keamanan dan VPC Anda untuk langkah selanjutnya.

Langkah kedua: Buat sertifikat server dan klien

Titik akhir Client VPN mendukung 1024-bit dan 2048-bit RSA kunci ukuran saja. Bagian berikut ini menunjukkan cara menggunakan OpenVPN easy-rsa untuk membuat sertifikat dan kunci server dan klien, lalu mengunggah sertifikat sertifikat ke ACM menggunakan sertifikat dan kunci server dan klien, lalu mengunggah sertifikat dan kunci sertifikat dan kunci server dan klien, lalu mengunggah sertifikat sertifikat ke ACM menggunakan sertifikat dan kunci server keAWS Command Line InterfaceAWS CLI ACM.

Untuk membuat sertifikat klien

-

Ikuti langkah-langkah cepat ini untuk membuat dan mengunggah sertifikat ke ACM melalui otentikasi dan otorisasi KlienAWS CLI in: Otentikasi bersama.

-

Dalam langkah-langkah ini, Anda harus menentukanAWS Wilayah yang sama dengan lingkungan Amazon MWAA dalamAWS CLI perintah saat mengunggah sertifikat server dan klien Anda. Berikut adalah beberapa contoh cara menentukan wilayah dalam perintah ini:

-

contoh wilayah untuk sertifikat server

aws acm import-certificate --certificate fileb://server.crt --private-key fileb://server.key --certificate-chain fileb://ca.crt--region us-west-2 -

contoh wilayah untuk sertifikat klien

aws acm import-certificate --certificate fileb://client1.domain.tld.crt --private-key fileb://client1.domain.tld.key --certificate-chain fileb://ca.crt--region us-west-2 -

Setelah langkah-langkah ini, simpan nilai yang dikembalikan dalamAWS CLI respons untuk sertifikat server dan ARN sertifikat klien. Anda akan menentukan ARN ini diAWS CloudFormation template Anda untuk membuat Client VPN.

-

-

Dalam langkah-langkah ini, sertifikat klien dan kunci pribadi disimpan ke komputer Anda. Berikut adalah contoh tempat menemukan kredenisasi ini:

-

contoh di macOS

Di macOS konten disimpan di

/Users/. Jika Anda mencantumkan semua (youruser/custom_folderls -a) isi direktori ini, Anda akan melihat sesuatu yang mirip dengan berikut ini:. .. ca.crt client1.domain.tld.crt client1.domain.tld.key server.crt server.key -

Setelah langkah-langkah ini, simpan konten atau catat lokasi sertifikat klien

client1.domain.tld.crt, dan kunci pribadi masukclient1.domain.tld.key. Anda akan menambahkan nilai-nilai ini ke file konfigurasi untuk Client VPN Anda.

-

Langkah ketiga: SimpanAWS CloudFormation template secara lokal

Bagian berikut berisiAWS CloudFormation template untuk membuat Client VPN. Anda harus menentukan Amazon VPC, grup keamanan VPC, dan subnet pribadi yang sama dengan lingkungan Amazon MWAA Anda.

-

Salin isi template berikut dan simpan secara lokal sebagai

mwaa_vpn_client.yaml. Anda juga dapat men-download template.Gantikan nilai berikut:

-

YOUR_CLIENT_ROOT_CERTIFICATE_ARN- ARN untuk sertifikat client1.domain.tld Anda diClientRootCertificateChainArn. -

YOUR_SERVER_CERTIFICATE_ARN- ARN untuk sertifikat server Anda diServerCertificateArn. -

Klien IPv4 CIDR aturan di

ClientCidrBlock. Aturan CIDR10.192.0.0/22disediakan. -

ID VPC Amazon Anda masuk

VpcId. Sebuah VPCvpc-010101010101disediakan. -

ID grup keamanan VPC Anda masuk

SecurityGroupIds. Sebuah kelompok keamanansg-0101010101disediakan.

AWSTemplateFormatVersion: 2010-09-09 Description: This template deploys a VPN Client Endpoint. Resources: ClientVpnEndpoint: Type: 'AWS::EC2::ClientVpnEndpoint' Properties: AuthenticationOptions: - Type: "certificate-authentication" MutualAuthentication: ClientRootCertificateChainArn: "YOUR_CLIENT_ROOT_CERTIFICATE_ARN" ClientCidrBlock: 10.192.0.0/22 ClientConnectOptions: Enabled: false ConnectionLogOptions: Enabled: false Description: "MWAA Client VPN" DnsServers: [] SecurityGroupIds: - sg-0101010101 SelfServicePortal: '' ServerCertificateArn: "YOUR_SERVER_CERTIFICATE_ARN" SplitTunnel: true TagSpecifications: - ResourceType: "client-vpn-endpoint" Tags: - Key: Name Value: MWAA-Client-VPN TransportProtocol: udp VpcId: vpc-010101010101 VpnPort: 443 -

catatan

Jika Anda menggunakan lebih dari satu grup keamanan untuk lingkungan Anda, Anda dapat menentukan beberapa grup keamanan dalam format berikut:

SecurityGroupIds: - sg-0112233445566778b - sg-0223344556677889f

Langkah keempat: BuatAWS CloudFormation tumpukan Client VPN

Untuk membuatAWS Client VPN

-

Pilih Template siap, Upload file template.

-

Pilih Pilih file, dan pilih

mwaa_vpn_client.yamlfile Anda. -

Pilih Berikutnya, Berikutnya.

-

Pilih pengakuan, dan kemudian pilih Buat tumpukan.

Langkah kelima: Asosiasikan subnet ke Client VPN Anda

Untuk mengasosiasikan subnet pribadi keAWS Client VPN

-

Buka konsol Amazon VPC

. -

Pilih halaman Endpoint Client VPN.

-

Pilih Client VPN Anda, lalu pilih tab Asosiasi, Rekanan.

-

Pilih yang berikut dalam daftar dropdown:

-

VPC Amazon Anda di VPC.

-

Salah satu subnet pribadi Anda di Pilih subnet untuk diasosiasikan.

-

-

Pilih Kaitkan.

catatan

Perlu beberapa menit sampai VPC dan subnet dikaitkan dengan Client VPN.

Langkah enam: Tambahkan aturan masuknya otorisasi ke Client VPN Anda

Anda perlu menambahkan aturan ingress otorisasi menggunakan aturan CIDR untuk VPC Anda ke Client VPN Anda. Jika Anda ingin mengotorisasi pengguna atau grup tertentu dari Grup Direktori Aktif atau Penyedia Identitas (IdP) berbasis SALL, lihat aturan Otorisasi di panduan Client VPN.

Untuk menambahkan CIDR keAWS Client VPN

-

Buka konsol Amazon VPC

. -

Pilih halaman Endpoint Client VPN.

-

Pilih Client VPN Anda, lalu pilih tab Authorization, Authorize Ingress.

-

Tentukan hal berikut:

-

Aturan CIDR Amazon VPC Anda di jaringan Tujuan untuk diaktifkan. Misalnya:

10.192.0.0/16 -

Pilih Izinkan akses ke semua pengguna di Hibah akses ke.

-

Masukkan nama deskriptif di Deskripsi.

-

-

Pilih Tambahkan aturan Otorisasi.

catatan

Bergantung pada komponen jaringan untuk Amazon VPC Anda, Anda mungkin juga perlu menggunakan aturan masuknya otorisasi ini ke daftar kontrol akses jaringan (NACL) Anda.

Langkah tujuh: Unduh file konfigurasi titik akhir Client VPN

Untuk mengunduh file konfigurasi

-

Ikuti langkah-langkah cepat ini untuk mengunduh file konfigurasi Client VPN di Unduh file konfigurasi endpoint Client VPN.

-

Dalam langkah-langkah ini, Anda diminta untuk menambahkan string ke nama DNS endpoint Client VPN Anda. Inilah contohnya:

-

contoh nama DNS titik akhir

Jika nama DNS titik akhir Client VPN Anda terlihat seperti ini:

remote cvpn-endpoint-0909091212aaee1.prod.clientvpn.us-west-1.amazonaws.com 443Anda dapat menambahkan string untuk mengidentifikasi endpoint Client VPN Anda seperti ini:

remotemwaavpn.cvpn-endpoint-0909091212aaee1.prod.clientvpn.us-west-1.amazonaws.com 443

-

-

Dalam langkah-langkah ini, Anda diminta untuk menambahkan konten sertifikat klien antara sekumpulan

<cert></cert>tag baru dan isi kunci pribadi di antara sekumpulan<key></key>tag baru. Inilah contohnya:-

Buka prompt perintah dan ubah direktori ke lokasi sertifikat klien dan kunci pribadi Anda.

-

contoh macOS client1.domain.tld.crt

Untuk menampilkan konten

client1.domain.tld.crtfile di macOS, Anda dapat menggunakannyacat client1.domain.tld.crt.Salin nilai dari terminal dan tempelkan

downloaded-client-config.ovpnseperti ini:ZZZ1111dddaBBB -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.crt-----END CERTIFICATE----- </cert> -

contoh macOS client1.domain.tld.key

Untuk menampilkan isi

client1.domain.tld.key, Anda dapat menggunakancat client1.domain.tld.key.Salin nilai dari terminal dan tempelkan

downloaded-client-config.ovpnseperti ini:ZZZ1111dddaBBB -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.crt-----END CERTIFICATE----- </cert> <key> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.key-----END CERTIFICATE----- </key>

-

Langkah delapan: Connect keAWS Client VPN

Klien untukAWS Client VPN disediakan secara gratis. Anda dapat menghubungkan komputer Anda secara langsungAWS Client VPN untuk pengalaman VPN end-to-end.

Untuk terhubung ke Client VPN

-

Unduh dan instal AWS Client VPNuntuk Desktop

. -

Buka AWS Client VPN.

-

Pilih File, Profil terkelola di menu klien VPN.

-

Pilih Tambahkan profil, lalu pilih

downloaded-client-config.ovpn. -

Masukkan nama deskriptif di Nama tampilan.

-

Pilih Tambahkan profil, Selesai.

-

Pilih Connect.

Setelah terhubung ke Client VPN, Anda harus memutuskan sambungan dari VPN lain untuk melihat sumber daya apa pun di Amazon VPC Anda.

catatan

Anda mungkin perlu keluar dari klien, dan mulai lagi sebelum Anda bisa terhubung.

Apa selanjutnya?

-

Pelajari cara membuat lingkungan Amazon MWAA diMemulai Amazon Managed Workflows for Apache Airflow. Anda harus membuat lingkungan diAWS Wilayah yang sama dengan Client VPN, dan menggunakan VPC, subnet pribadi, dan grup keamanan yang sama dengan Client VPN.