Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tutorial: Membuat dan mengonfigurasi organisasi

Dalam tutorial ini, Anda membuat organisasi Anda dan mengkonfigurasinya dengan dua akun AWS anggota. Anda membuat salah satu akun anggota di organisasi Anda, dan Anda mengundang akun lain untuk bergabung dengan organisasi Anda. Selanjutnya, Anda menggunakan teknik daftar izinkan untuk menentukan bahwa administrator akun hanya dapat mendelegasikan layanan dan tindakan yang terdaftar secara eksplisit. Hal ini memungkinkan administrator untuk memvalidasi setiap layanan baru yang AWS memperkenalkan sebelum mereka mengizinkan penggunaannya oleh orang lain di perusahaan Anda. Dengan begitu, jika AWS memperkenalkan layanan baru, tetap dilarang sampai administrator menambahkan layanan ke daftar izinkan dalam kebijakan yang sesuai. Tutorial ini juga menunjukkan cara menggunakan daftar penolakan untuk memastikan bahwa tidak ada pengguna di akun anggota yang dapat mengubah konfigurasi untuk log audit yang AWS CloudTrail dibuat.

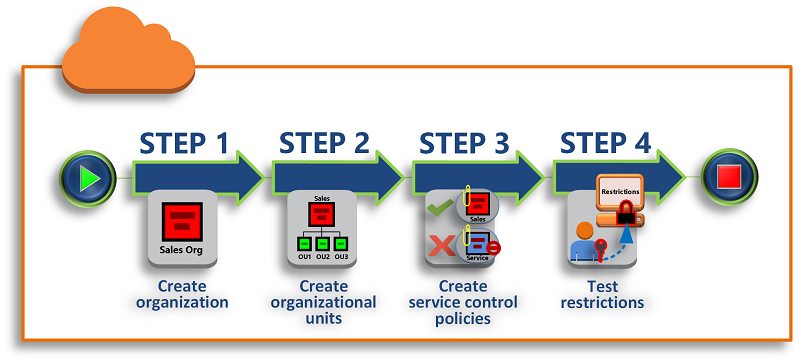

Ilustrasi berikut menunjukkan langkah-langkah utama dari tutorial tersebut.

- Langkah 1: Buat organisasi Anda

-

Pada langkah ini, Anda membuat organisasi dengan akun Anda saat ini Akun AWS sebagai akun manajemen. Anda juga mengundang seseorang Akun AWS untuk bergabung dengan organisasi Anda, dan Anda membuat akun kedua sebagai akun anggota.

- Langkah 2: Buat unit organisasi

-

Selanjutnya, Anda membuat dua unit organisasi (OU) di organisasi baru Anda dan menempatkan akun anggota di OU tersebut.

- Langkah 3: Buat kebijakan kontrol layanan

-

Anda dapat menerapkan pembatasan pada tindakan apa saja yang dapat didelegasikan kepada pengguna dan peran dalam akun anggota dengan menggunakan kebijakan kontrol layanan (SCP). Pada langkah ini, Anda membuat dua SCP dan melampirkannya ke OU yang ada di organisasi Anda.

- Langkah 4: Menguji kebijakan organisasi Anda

-

Anda dapat masuk sebagai pengguna dari masing-masing akun pengujian dan melihat efek yang diberikan SCP pada akun tersebut.

Tak satu pun dari langkah-langkah dalam tutorial ini menimbulkan biaya untuk tagihan Anda AWS . AWS Organizations adalah layanan gratis.

Prasyarat

Tutorial ini mengasumsikan bahwa Anda memiliki akses ke dua yang ada Akun AWS (Anda membuat yang ketiga sebagai bagian dari tutorial ini) dan bahwa Anda dapat masuk ke masing-masing sebagai administrator.

Tutorial ini mengacu pada akun sebagai berikut:

-

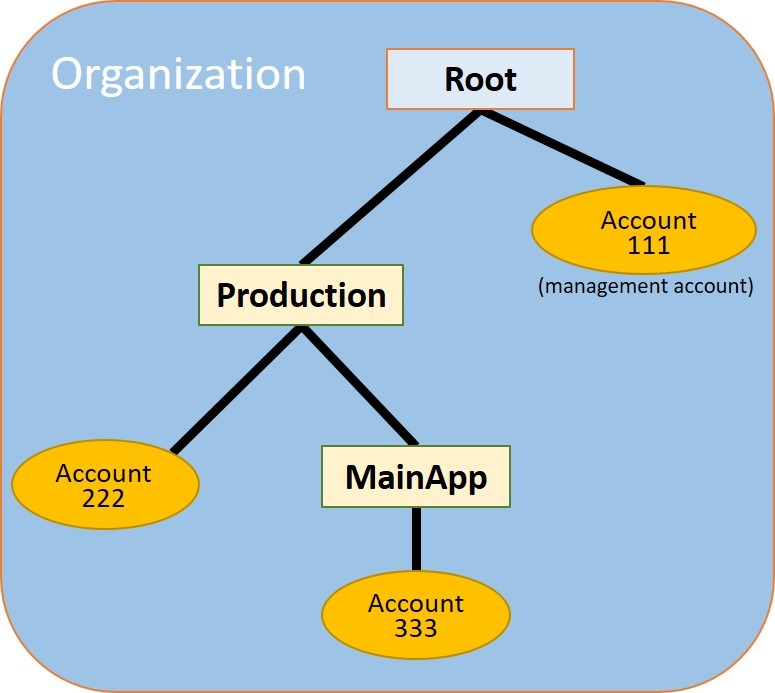

111111111111 — Akun yang Anda gunakan untuk membuat organisasi. Akun ini menjadi akun pengelolaan. Pemilik akun ini memiliki alamat email OrgAccount111@example.com.

-

222222222222 — Akun yang Anda undang untuk bergabung dengan organisasi sebagai akun anggota. Pemilik akun ini memiliki alamat email member222@example.com.

-

333333333333 — Akun yang Anda buat sebagai anggota organisasi. Pemilik akun ini memiliki alamat email member333@example.com.

Ganti nilai di atas dengan nilai-nilai yang terkait dengan akun pengujian Anda. Kami merekomendasikan agar Anda tidak menggunakan akun produksi untuk tutorial ini.

Langkah 1: Buat organisasi Anda

Pada langkah ini, Anda masuk ke akun 111111111111 sebagai administrator, membuat organisasi dengan akun tersebut sebagai akun pengelolaan, dan mengundang akun yang ada, 222222222222, untuk bergabung sebagai akun anggota.

- AWS Management Console

-

-

Masuk AWS sebagai administrator akun 11111111111111 dan buka konsol.AWS Organizations

-

Pada halaman pengenalan, pilih Membuat organisasi.

-

Di kotak dialog konfirmasi, pilih Membuat organisasi.

Secara default, organisasi dibuat dengan semua fitur diaktifkan. Anda juga dapat membuat organisasi dengan hanya Fitur tagihan terkonsolidasi yang diaktifkan.

AWS membuat organisasi dan menunjukkan Akun AWShalaman kepada Anda. Jika Anda berada di halaman yang berbeda, pilih Akun AWS di panel navigasi yang ada di sebelah kiri.

Jika akun yang Anda gunakan tidak pernah memverifikasi alamat emailnya dengan AWS, maka sebuah email verifikasi akan secara otomatis dikirim ke alamat yang terkait dengan akun pengelolaan Anda. Mungkin ada waktu tunda sebelum Anda menerima email verifikasi.

-

Verifikasi alamat email Anda dalam waktu 24 jam. Untuk informasi lebih lanjut, lihat Verifikasi alamat email dengan AWS Organizations.

Sekarang Anda memiliki organisasi dengan akun Anda sebagai satu-satunya anggota. Ini adalah akun pengelolaan organisasi.

Undang akun yang ada untuk bergabung dengan organisasi Anda

Setelah Anda memiliki organisasi, Anda dapat mulai mengisinya dengan akun. Pada langkah-langkah di bagian ini, Anda mengundang akun yang ada untuk bergabung sebagai anggota organisasi Anda.

- AWS Management Console

-

Untuk mengundang akun yang sudah ada untuk bergabung

-

Arahkan ke halaman Akun AWS, dan pilih Tambahkan Akun AWS.

-

Pada Tambahkan Akun AWS halaman, pilih Undang yang sudah ada Akun AWS.

-

Di dalam kotak Alamat email atau ID akun dari Akun AWS untuk mengundang, masukkan alamat email pemilik akun yang ingin Anda undang, mirip dengan berikut ini: member222@example.com. Atau, jika Anda tahu nomor Akun AWS ID, maka Anda dapat memasukkannya sebagai gantinya.

-

Ketik teks yang Anda inginkan ke dalam kotak Pesan yang akan disertakan dalam pesan email undangan. Teks ini disertakan dalam email yang dikirim ke pemilik akun.

-

Pilih Kirim undangan. AWS Organizations mengirimkan undangan ke pemilik akun.

Perluas pesan kesalahan jika ditunjukkan. Jika kesalahan menunjukkan bahwa Anda melebihi batas akun untuk organisasi atau bahwa Anda tidak dapat menambahkan akun karena organisasi Anda masih melakukan inisialisasi, tunggu hingga satu jam setelah Anda membuat organisasi dan coba lagi. Jika kesalahan tetap ada, kontak AWS

Support.

-

Untuk tujuan tutorial ini, Anda sekarang harus menerima undangan Anda sendiri. Lakukan salah satu langkah berikut untuk membuka halaman Undangan di konsol:

-

Buka email yang AWS dikirim dari akun manajemen dan pilih tautan untuk menerima undangan. Saat diminta untuk masuk, lakukan sebagai administrator di akun anggota yang diundang.

-

Buka konsol AWS Organizations dan arahkan ke halaman Undangan.

-

Pada halaman Akun AWS, pilih Terima lalu pilih Konfirmasi.

Tanda terima undangan dapat ditunda dan Anda mungkin harus menunggu sebelum dapat menerima undangan.

-

Keluar dari akun anggota Anda dan masuk lagi sebagai administrator di akun pengelolaan Anda.

Buat sebuah akun anggota

Pada langkah-langkah di bagian ini, Anda membuat sebuah Akun AWS yang secara otomatis menjadi anggota organisasi. Kami menyebut akun ini di tutorial sebagai 333333333333.

- AWS Management Console

-

Untuk membuat akun anggota

-

Di AWS Organizations konsol, pada Akun AWShalaman, pilih Tambah Akun AWS.

-

Pada halaman Tambahkan Akun AWS, pilih Buat Akun AWS.

-

Untuk nama Akun AWS , masukkan nama untuk akun, seperti MainApp

Account.

-

Untuk Alamat email pengguna root akun, masukkan alamat email individu yang menerima komunikasi atas nama akun. Nilai ini harus unik secara global. Tidak ada dua akun yang dapat memiliki alamat email yang sama. Misalnya, Anda dapat menggunakan sesuatu seperti mainapp@example.com.

-

Untuk Nama IAM role, Anda dapat membiarkan ini kosong untuk secara otomatis menggunakan nama peran default OrganizationAccountAccessRole, atau Anda dapat memberikan nama Anda sendiri. Peran ini memungkinkan Anda mengakses akun anggota baru saat masuk sebagai pengguna IAM di akun pengelolaan. Untuk tutorial ini, biarkan kosong untuk menginstruksikan AWS Organizations

membuat peran dengan nama default.

-

Pilih Buat Akun AWS. Anda mungkin perlu menunggu sebentar dan menyegarkan halaman untuk melihat akun baru muncul di halaman Akun AWS.

Jika Anda mengalami kesalahan yang menunjukkan bahwa Anda melampaui batas akun untuk organisasi atau tidak dapat menambahkan akun karena organisasi Anda masih menginisialisasi, tunggu hingga satu jam setelah Anda membuat organisasi dan coba lagi. Jika kesalahan tetap ada, kontak AWS

Support.

Langkah 2: Buat unit organisasi

Pada langkah-langkah di bagian ini, Anda akan membuat unit organisasi (OU) dan menempatkan akun anggota Anda di dalamnya. Setelah selesai, hirarki Anda akan terlihat seperti ilustrasi berikut. Akun pengelolaan tetap ada di root. Satu akun anggota dipindahkan ke OU Produksi, dan akun anggota lainnya dipindahkan ke MainApp OU, yang merupakan anak dari Produksi.

- AWS Management Console

-

Untuk membuat dan mengisi OU

Pada langkah-langkah berikut, Anda berinteraksi dengan objek yang dapat Anda pilih pada nama dari objek itu sendiri, atau tombol radio yang ada di sebelah objek.

-

Jika Anda memilih nama objek, maka Anda membuka halaman baru yang menampilkan detail objek.

-

Jika Anda memilih tombol radio di sebelah objek, Anda sedang mengidentifikasi objek yang akan ditindaklanjuti oleh tindakan lain, seperti memilih opsi menu.

Langkah-langkah berikutnya, karena Anda memilih tombol radio, maka Anda kemudian dapat bertindak pada objek yang terkait dengan memilih pada menu.

-

Pada konsol AWS Organizations navigasikan ke halaman Akun AWS.

-

Pilih kotak centang

yang ada di sebelah kontainer Root.

yang ada di sebelah kontainer Root.

-

Pilih dropdown Tindakan, dan kemudian di bawah Unit organisasi, pilih Buat baru.

-

Pada halaman Buat unit organisasi di Root, untuk Nama unit organisasi, masukkan Production lalu pilih Buat unit organisasi.

-

Pilih kotak centang

yang ada di sebelah OU Produksi.

yang ada di sebelah OU Produksi.

-

Pilih Tindakan, dan kemudian di bawah Unit organisasi, pilih Buat baru.

-

Pada halaman Buat unit organisasi dalam Produksi, untuk nama OU kedua, masukkan MainApp lalu pilih Buat unit organisasi.

Sekarang Anda dapat memindahkan akun anggota Anda ke OU ini.

-

Kembali ke halaman Akun AWS, dan kemudian perluas pohon di bawah OU Produksi Anda dengan memilih segitiga

yang ada di sebelahnya. Ini menampilkan MainAppOU sebagai anak Produksi.

yang ada di sebelahnya. Ini menampilkan MainAppOU sebagai anak Produksi.

-

Di samping 33333333333333, pilih kotak centang

(bukan namanya), pilih Tindakan, dan kemudian di bawah, pilih Pindahkan. Akun AWS

(bukan namanya), pilih Tindakan, dan kemudian di bawah, pilih Pindahkan. Akun AWS

-

Pada halaman Pindah Akun AWS '333333333333', pilih segitiga di sebelah Produksi untuk memperluasnya. Di samping MainApp, pilih tombol radio

(bukan namanya), lalu pilih Pindahkan Akun AWS.

(bukan namanya), lalu pilih Pindahkan Akun AWS.

-

Di samping 22222222222222, pilih kotak centang

(bukan namanya), pilih Tindakan, dan kemudian di bawah, pilih Pindahkan. Akun AWS

(bukan namanya), pilih Tindakan, dan kemudian di bawah, pilih Pindahkan. Akun AWS

-

Pada halaman Pindah Akun AWS '222222222222', di sebelah Produksi, pilih tombol radio (bukan namanya), lalu pilih Pindahkan. Akun AWS

Langkah 3: Buat kebijakan kontrol layanan

Pada langkah-langkah di bagian ini, Anda akan membuat tiga kebijakan kontrol layanan (SCP) dan melampirkannya ke root dan ke OU untuk membatasi apa yang dapat dilakukan pengguna di akun organisasi. SCP pertama mencegah siapa pun di salah satu akun anggota membuat atau memodifikasi AWS CloudTrail log apa pun yang Anda konfigurasikan. Akun manajemen tidak terpengaruh oleh SCP apa pun, jadi setelah Anda menerapkan CloudTrail SCP, Anda harus membuat log apa pun dari akun manajemen.

Mengaktifkan jenis kebijakan kontrol layanan untuk organisasi

Sebelum Anda dapat melampirkan kebijakan jenis apa pun ke root atau OU apa pun dalam root, Anda harus mengaktifkan jenis kebijakan untuk organisasi. Jenis kebijakan tidak diaktifkan secara default. Langkah-langkah di bagian ini menunjukkan cara mengaktifkan jenis kebijakan kontrol layanan (SCP) untuk organisasi Anda.

- AWS Management Console

-

Untuk mengaktifkan SCP untuk organisasi Anda

-

Arahkan ke halaman Kebijakan, lalu pilih Kebijakan kontrol layanan.

-

Pada halaman Kebijakan kontrol layanan, pilih Mengaktifkan kebijakan kontrol layanan.

Banner hijau akan muncul untuk memberi tahu Anda bahwa kini Anda dapat membuat SCP di organisasi Anda.

Buat SCP Anda

Sekarang kebijakan kontrol layanan sudah diaktifkan di organisasi Anda, Anda dapat membuat tiga kebijakan yang Anda butuhkan untuk tutorial ini.

- AWS Management Console

-

Untuk membuat SCP pertama yang memblokir tindakan CloudTrail konfigurasi

-

Arahkan ke halaman Kebijakan, lalu pilih Kebijakan kontrol layanan.

-

Pada halaman Kebijakan kontrol layanan, pilih Buat kebijakan.

-

Untuk Nama kebijakan, masukkan Block

CloudTrail Configuration Actions.

-

Di bagian Kebijakan, dalam daftar layanan di sebelah kanan, pilih CloudTrail untuk layanan. Kemudian pilih tindakan berikut: AddTags, CreateTrail, DeleteTrail, RemoveTags, StartLogging, StopLogging, dan UpdateTrail.

-

Masih di panel kanan, pilih Tambahkan sumber daya dan tentukan CloudTraildan Semua Sumber Daya. Kemudian pilih Tambah sumber daya.

Pernyataan kebijakan di sebelah kiri harus terlihat mirip dengan yang berikut ini.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1234567890123",

"Effect": "Deny",

"Action": [

"cloudtrail:AddTags",

"cloudtrail:CreateTrail",

"cloudtrail:DeleteTrail",

"cloudtrail:RemoveTags",

"cloudtrail:StartLogging",

"cloudtrail:StopLogging",

"cloudtrail:UpdateTrail"

],

"Resource": [

"*"

]

}

]

}

-

Pilih Buat kebijakan.

Kebijakan kedua mendefinisikan daftar diizinkan dari semua layanan dan tindakan yang Anda ingin aktifkan untuk pengguna dan peran dalam OU Produksi. Setelah selesai, pengguna yang ada di OU Produksi dapat mengakses layanan dan tindakan yang tercantum saja.

- AWS Management Console

-

Untuk membuat kebijakan kedua yang memungkinkan layanan yang disetujui untuk OU Produksi

-

Dari halaman Kebijakan kontrol layanan, pilih Buat kebijakan.

-

Untuk Nama kebijakan, masukkan Allow

List for All Approved Services.

-

Posisikan kursor Anda pada panel sebelah kanan bagian Kebijakan dan tempelkan dalam kebijakan seperti berikut ini.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1111111111111",

"Effect": "Allow",

"Action": [

"ec2:*",

"elasticloadbalancing:*",

"codecommit:*",

"cloudtrail:*",

"codedeploy:*"

],

"Resource": [ "*" ]

}

]

}

-

Pilih Buat kebijakan.

Kebijakan akhir memberikan daftar penolakan layanan yang diblokir dari penggunaan di MainApp OU. Untuk tutorial ini, Anda memblokir akses ke Amazon DynamoDB di akun apa pun yang ada di OU. MainApp

- AWS Management Console

-

Untuk membuat kebijakan ketiga yang menolak akses ke layanan yang tidak dapat digunakan di OU MainApp

-

Dari halaman Kebijakan kontrol layanan, pilih Buat kebijakan.

-

Untuk Nama kebijakan, masukkan Deny

List for MainApp Prohibited Services.

-

Di bagian Kebijakan yang ada di sebelah kiri, pilih Amazon DynamoDB untuk layanan. Untuk tindakan, pilih Semua tindakan.

-

Masih di panel sebelah kiri, pilih Tambah sumber daya dan tentukan DynamoDB dan Semua sumber daya. Kemudian pilih Tambah sumber daya.

Pernyataan kebijakan yang ada di sebelah kanan melakukan pembaruan sehingga terlihat mirip dengan berikut ini.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [ "dynamodb:*" ],

"Resource": [ "*" ]

}

]

}

-

Pilih Buat kebijakan untuk menyimpan SCP.

Tempel SCP untuk OU Anda

Sekarang karena SCP sudah ada dan diaktifkan untuk root Anda, maka Anda dapat melampirkannya ke root dan OU.

- AWS Management Console

-

Untuk melampirkan kebijakan ke root dan OU

-

Arahkan ke halaman Akun AWS.

-

Pada halaman Akun AWS, pilih Root (namanya, bukan tombol radio) untuk menavigasi ke halaman detailnya.

-

Pada halaman detail Root, pilih tab Kebijakan, dan kemudian di bawah Kebijakan Kontrol Layanan, pilih Lampirkan.

-

Pada halaman Melampirkan kebijakan kontrol layanan, pilih tombol radio yang ada di samping SCP bernama Block

CloudTrail Configuration Actions, lalu pilih Lampirkan. Dalam tutorial ini, Anda melampirkannya ke root sehingga memengaruhi semua akun anggota untuk mencegah siapa pun mengubah cara Anda mengonfigurasi CloudTrail.

Halaman detail Root, tab Kebijakan sekarang menunjukkan bahwa dua SCP dilampirkan ke root: yang baru saja Anda lampirkan dan SCP FullAWSAccess default.

-

Navigasikan kembali ke Akun AWS, dan pilih OU Produksi (namanya, bukan tombol radio) untuk menavigasi ke halaman detailnya.

-

Pada halaman detail OU Produksi, pilih tab Kebijakan.

-

Di bawah Kebijakan Kontrol Layanan, pilih Lampirkan.

-

Pada halaman Melampirkan kebijakan kontrol layanan, pilih tombol radio yang ada di samping Allow List for All

Approved Services, lalu pilih Lampirkan. Hal ini memungkinkan pengguna atau peran yang ada dalam akun anggota di OU Produksi untuk mengakses layanan yang disetujui.

-

Pilih tab Kebijakan lagi untuk melihat apakah dua SCP terlampir pada OU: satu yang Anda baru saja lampirkan dan SCP FullAWSAccess default. Namun, karena SCP FullAWSAccess juga sebuah daftar diizinkan yang memungkinkan semua layanan dan tindakan, maka Anda sekarang harus melepaskan SCP ini untuk memastikan bahwa hanya layanan yang disetujui yang diperbolehkan.

-

Untuk menghapus kebijakan default dari OU Produksi, pilih tombol radio untuk Penuh AWSAccess, pilih Lepaskan, lalu pada kotak dialog konfirmasi, pilih Lepaskan kebijakan.

Setelah Anda menghapus kebijakan default ini, semua akun anggota di bawah OU Produksi akan segera kehilangan akses ke semua tindakan dan layanan yang tidak ada pada daftar diizinkan SCP yang Anda lampirkan di langkah-langkah sebelumnya. Setiap permintaan untuk menggunakan tindakan yang tidak disertakan dalam Daftar Diizinkan untuk Semua Layanan Disetujui SCP akan ditolak. Hal ini berlaku bahkan jika administrator di akun memberikan akses ke layanan lain dengan melampirkan kebijakan izin IAM untuk pengguna di salah satu akun anggota.

-

Sekarang Anda dapat melampirkan SCP bernama Deny List for MainApp

Prohibited services untuk mencegah siapa pun di akun di MainApp OU menggunakan salah satu layanan terbatas.

Untuk melakukan ini, navigasikan ke Akun AWShalaman, pilih ikon segitiga untuk memperluas cabang Produksi OU, dan kemudian pilih MainAppOU (namanya, bukan tombol radio) untuk menavigasi ke isinya.

-

Pada halaman MainAppdetail, pilih tab Kebijakan.

-

Di bawah Kebijakan Kontrol Layanan, pilih Lampirkan, lalu dalam daftar kebijakan yang tersedia, pilih tombol radio di samping Tolak Daftar untuk Layanan MainApp Terlarang, lalu pilih Lampirkan kebijakan.

Langkah 4: Menguji kebijakan organisasi Anda

Anda sekarang dapat masuk sebagai pengguna di salah satu akun anggota dan mencoba melakukan berbagai AWS tindakan:

-

Jika Anda masuk sebagai pengguna di akun pengelolaan, maka Anda dapat melakukan operasi apa pun yang diizinkan oleh kebijakan izin IAM Anda. SCP tidak mempengaruhi setiap pengguna atau peran dalam akun pengelolaan, terlepas dari root atau OU di mana akun itu berada.

-

Jika Anda masuk sebagai pengguna di akun 22222222222222, Anda dapat melakukan tindakan apa pun yang diizinkan oleh daftar izinkan. AWS Organizations menolak upaya apa pun untuk melakukan tindakan di layanan apa pun yang tidak ada dalam daftar izin. Juga, AWS Organizations menyangkal upaya apa pun untuk melakukan salah satu tindakan CloudTrail konfigurasi.

-

Jika Anda masuk sebagai pengguna di akun 333333333333, maka Anda dapat melakukan tindakan apa pun yang diizinkan oleh daftar diizinkan dan tidak diblokir oleh daftar ditolak. AWS Organizations menolak setiap upaya untuk melakukan tindakan yang tidak ada dalam kebijakan daftar diizinkan dan tindakan apa pun yang ada dalam kebijakan daftar ditolak. Juga, AWS Organizations menyangkal upaya apa pun untuk melakukan salah satu tindakan CloudTrail konfigurasi.