Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Infrastruktur OU - Akun jaringan

| Mempengaruhi masa depan AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

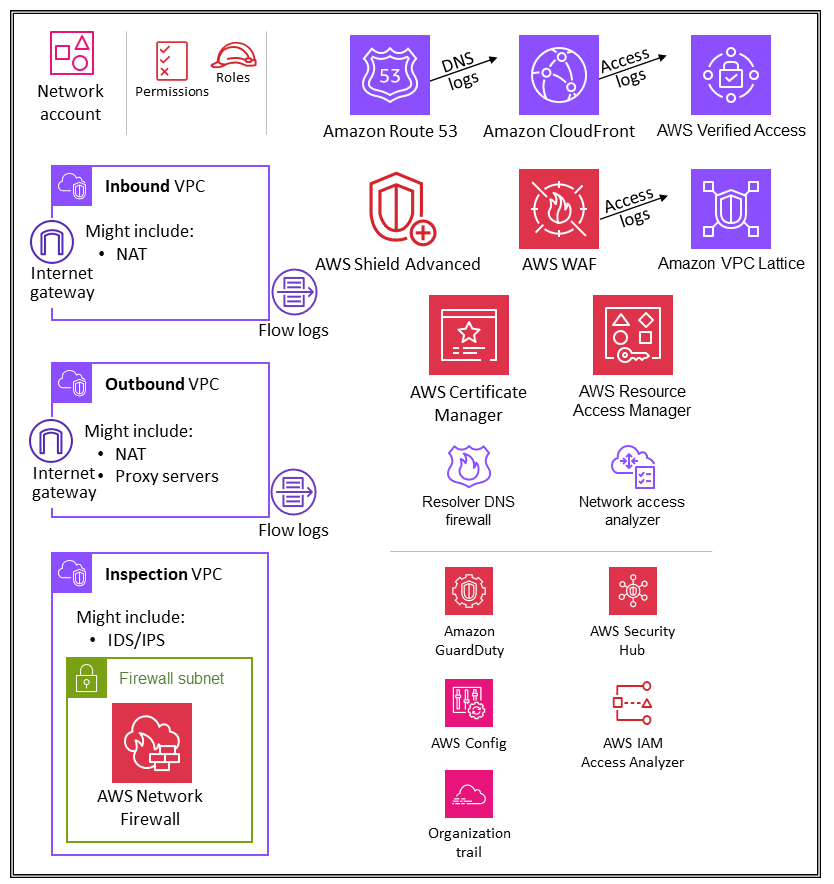

Diagram berikut menggambarkan layanan keamanan AWS yang dikonfigurasi di akun Jaringan.

Akun Jaringan mengelola gateway antara aplikasi Anda dan internet yang lebih luas. Penting untuk melindungi antarmuka dua arah itu. Akun Jaringan mengisolasi layanan jaringan, konfigurasi, dan operasi dari beban kerja aplikasi individu, keamanan, dan infrastruktur lainnya. Pengaturan ini tidak hanya membatasi konektivitas, izin, dan aliran data, tetapi juga mendukung pemisahan tugas dan hak istimewa paling sedikit bagi tim yang perlu beroperasi di akun ini. Dengan membagi aliran jaringan menjadi cloud pribadi virtual inbound dan outbound yang terpisah (VPCs), Anda dapat melindungi infrastruktur dan lalu lintas sensitif dari akses yang tidak diinginkan. Jaringan inbound umumnya dianggap berisiko lebih tinggi dan layak mendapatkan perutean, pemantauan, dan potensi mitigasi masalah yang tepat. Akun infrastruktur ini akan mewarisi pagar pembatas izin dari akun Manajemen Org dan Infrastruktur OU. Tim jaringan (dan keamanan) mengelola sebagian besar infrastruktur di akun ini.

Arsitektur jaringan

Meskipun desain dan spesifikasi jaringan berada di luar cakupan dokumen ini, kami merekomendasikan tiga opsi ini untuk konektivitas jaringan antara berbagai akun: VPC peering, PrivateLink AWS, dan AWS Transit Gateway. Pertimbangan penting dalam memilih di antaranya adalah norma operasional, anggaran, dan kebutuhan bandwidth tertentu.

-

VPC peering - Cara paling sederhana untuk menghubungkan dua VPCs adalah dengan menggunakan VPC peering. Koneksi memungkinkan konektivitas dua arah penuh antara. VPCs VPCs yang berada di akun terpisah dan Wilayah AWS juga dapat diintip bersama. Pada skala besar, ketika Anda memiliki puluhan hingga ratusan VPCs, menghubungkannya dengan pengintipan menghasilkan jaring ratusan hingga ribuan koneksi pengintipan, yang dapat menjadi tantangan untuk dikelola dan ditingkatkan. Peering VPC paling baik digunakan ketika sumber daya dalam satu VPC harus berkomunikasi dengan sumber daya di VPC lain, lingkungan keduanya VPCs dikendalikan dan diamankan, dan jumlah yang akan dihubungkan kurang dari 10 ( VPCs untuk memungkinkan manajemen individu dari setiap koneksi).

-

PrivateLinkAWS

PrivateLink menyediakan konektivitas pribadi antara VPCs, layanan, dan aplikasi. Anda dapat membuat aplikasi Anda sendiri di VPC Anda dan mengkonfigurasinya sebagai layanan PrivateLink bertenaga (disebut sebagai layanan endpoint). Prinsipal AWS lainnya dapat membuat koneksi dari VPC mereka ke layanan endpoint Anda dengan menggunakan titik akhir VPC antarmuka atau titik akhir Load Balancer Gateway, tergantung pada jenis layanannya. Saat Anda menggunakan PrivateLink, lalu lintas layanan tidak melewati jaringan yang dapat dirutekan secara publik. Gunakan PrivateLink saat Anda memiliki pengaturan client-server di mana Anda ingin memberikan satu atau lebih akses VPCs searah konsumen ke layanan tertentu atau serangkaian instance di VPC penyedia layanan. Ini juga merupakan pilihan yang baik ketika klien dan server di keduanya VPCs memiliki alamat IP yang tumpang tindih, karena PrivateLink menggunakan antarmuka jaringan elastis dalam VPC klien sehingga tidak ada konflik IP dengan penyedia layanan. -

AWS Transit Gateway

- Transit Gateway menyediakan hub-and-spoke desain untuk menghubungkan VPCs dan jaringan lokal sebagai layanan yang dikelola sepenuhnya tanpa mengharuskan Anda menyediakan peralatan virtual. AWS mengelola ketersediaan dan skalabilitas yang tinggi. Gateway transit adalah sumber daya regional dan dapat menghubungkan ribuan orang VPCs di dalam Wilayah AWS yang sama. Anda dapat melampirkan konektivitas hybrid (koneksi VPN dan AWS Direct Connect) ke satu gateway transit, sehingga mengkonsolidasikan dan mengontrol seluruh konfigurasi perutean organisasi AWS Anda di satu tempat. Gateway transit memecahkan kompleksitas yang terlibat dengan membuat dan mengelola beberapa koneksi peering VPC dalam skala besar. Ini adalah default untuk sebagian besar arsitektur jaringan, tetapi kebutuhan spesifik seputar biaya, bandwidth, dan latensi mungkin membuat VPC mengintip lebih cocok untuk kebutuhan Anda.

Masuk (masuknya) VPC

VPC inbound dimaksudkan untuk menerima, memeriksa, dan merutekan koneksi jaringan yang dimulai di luar aplikasi. Tergantung pada spesifikasi aplikasi, Anda dapat mengharapkan untuk melihat beberapa terjemahan alamat jaringan (NAT) di VPC ini. Log aliran dari VPC ini ditangkap dan disimpan di akun Arsip Log.

Keluar (jalan keluar) VPC

VPC keluar dimaksudkan untuk menangani koneksi jaringan yang dimulai dari dalam aplikasi. Bergantung pada spesifikasi aplikasi, Anda dapat melihat NAT lalu lintas, titik akhir VPC khusus layanan AWS, dan hosting titik akhir API eksternal di VPC ini. Log aliran dari VPC ini ditangkap dan disimpan di akun Arsip Log.

Inspeksi VPC

VPC inspeksi khusus menyediakan pendekatan yang disederhanakan dan terpusat untuk mengelola inspeksi antara VPCs (di Wilayah AWS yang sama atau berbeda), internet, dan jaringan lokal. Untuk AWS SRA, pastikan bahwa semua lalu lintas antar VPCs melewati VPC inspeksi, dan hindari penggunaan VPC inspeksi untuk beban kerja lainnya.

AWS Network Firewall

AWS Network Firewall

Anda menggunakan firewall berdasarkan Per-Availability Zone di VPC Anda. Untuk setiap Availability Zone, Anda memilih subnet untuk meng-host endpoint firewall yang memfilter lalu lintas Anda. Titik akhir firewall di Availability Zone dapat melindungi semua subnet di dalam zona kecuali subnet di mana ia berada. Bergantung pada kasus penggunaan dan model penerapan, subnet firewall dapat bersifat publik atau pribadi. Firewall benar-benar transparan terhadap arus lalu lintas dan tidak melakukan terjemahan alamat jaringan (NAT). Ini mempertahankan sumber dan alamat tujuan. Dalam arsitektur referensi ini, titik akhir firewall di-host dalam VPC inspeksi. Semua lalu lintas dari VPC masuk dan ke VPC keluar dirutekan melalui subnet firewall ini untuk diperiksa.

Network Firewall membuat aktivitas firewall terlihat secara real time melalui CloudWatch metrik Amazon, dan menawarkan peningkatan visibilitas lalu lintas jaringan dengan mengirimkan log ke Amazon Simple Storage Service (Amazon S3) CloudWatch, dan Amazon Data Firehose. Network Firewall dapat dioperasikan dengan pendekatan keamanan yang ada, termasuk teknologi dari AWS

Di AWS SRA, Network Firewall digunakan dalam akun jaringan karena fungsionalitas layanan yang berfokus pada kontrol jaringan selaras dengan maksud akun.

Pertimbangan desain

-

AWS Firewall Manager mendukung Network Firewall, sehingga Anda dapat mengonfigurasi dan menerapkan aturan Network Firewall secara terpusat di seluruh organisasi Anda. (Untuk detailnya, lihat kebijakan AWS Network Firewall dalam dokumentasi AWS.) Ketika Anda mengkonfigurasi Firewall Manager, secara otomatis membuat firewall dengan set aturan di akun dan VPCs yang Anda tentukan. Ini juga menyebarkan titik akhir di subnet khusus untuk setiap Availability Zone yang berisi subnet publik. Pada saat yang sama, setiap perubahan pada seperangkat aturan yang dikonfigurasi secara terpusat secara otomatis diperbarui ke hilir pada firewall Network Firewall yang digunakan.

-

Ada beberapa model penyebaran

yang tersedia dengan Network Firewall. Model yang tepat tergantung pada kasus penggunaan dan persyaratan Anda. Contohnya meliputi hal berikut: -

Model penyebaran terdistribusi di mana Network Firewall dikerahkan ke individu. VPCs

-

Model penyebaran terpusat di mana Network Firewall dikerahkan ke dalam VPC terpusat untuk lalu lintas timur-barat (VPC-to-VPC) atau utara-selatan (internet egress and ingress, on-premise).

-

Model penyebaran gabungan di mana Network Firewall dikerahkan ke dalam VPC terpusat untuk timur-barat dan subset lalu lintas utara-selatan.

-

-

Sebagai praktik terbaik, jangan gunakan subnet Network Firewall untuk menyebarkan layanan lainnya. Ini karena Network Firewall tidak dapat memeriksa lalu lintas dari sumber atau tujuan dalam subnet firewall.

Penganalisis Akses Jaringan

Network Access Analyzer adalah fitur Amazon VPC yang mengidentifikasi akses jaringan yang tidak diinginkan ke sumber daya Anda. Anda dapat menggunakan Network Access Analyzer untuk memvalidasi segmentasi jaringan, mengidentifikasi sumber daya yang dapat diakses dari internet atau hanya dapat diakses dari rentang alamat IP tepercaya, dan memvalidasi bahwa Anda memiliki kontrol jaringan yang sesuai di semua jalur jaringan.

Network Access Analyzer menggunakan algoritme penalaran otomatis untuk menganalisis jalur jaringan yang dapat diambil paket di antara sumber daya dalam jaringan AWS, dan menghasilkan temuan untuk jalur yang sesuai dengan Cakupan Akses Jaringan yang Anda tentukan. Network Access Analyzer melakukan analisis statis dari konfigurasi jaringan, yang berarti bahwa tidak ada paket yang ditransmisikan dalam jaringan sebagai bagian dari analisis ini.

Aturan Amazon Inspector Network Reachability menyediakan fitur terkait. Temuan yang dihasilkan oleh aturan ini digunakan dalam akun Aplikasi. Baik Network Access Analyzer dan Network Reachability menggunakan teknologi terbaru dari inisiatif AWS Provable Security

Akun jaringan mendefinisikan infrastruktur jaringan penting yang mengontrol lalu lintas masuk dan keluar dari lingkungan AWS Anda. Lalu lintas ini perlu dipantau dengan ketat. Di AWS SRA, Network Access Analyzer digunakan dalam akun Jaringan untuk membantu mengidentifikasi akses jaringan yang tidak diinginkan, mengidentifikasi sumber daya yang dapat diakses internet melalui gateway internet, dan memverifikasi bahwa kontrol jaringan yang sesuai seperti firewall jaringan dan gateway NAT ada di semua jalur jaringan antara sumber daya dan gateway internet.

Pertimbangan desain

-

Network Access Analyzer adalah fitur Amazon VPC, dan dapat digunakan di akun AWS apa pun yang memiliki VPC. Administrator jaringan dapat memperoleh peran IAM lintas akun dengan cakupan ketat untuk memvalidasi bahwa jalur jaringan yang disetujui diberlakukan dalam setiap akun AWS.

RAM AWS

AWS Resource Access Manager

AWS RAM memungkinkan Anda berbagi sumber daya yang tidak mendukung kebijakan berbasis sumber daya IAM, seperti subnet VPC dan aturan Route 53. Selain itu, dengan AWS RAM, pemilik sumber daya dapat melihat prinsipal mana yang memiliki akses ke sumber daya individual yang telah mereka bagikan. Entitas IAM dapat mengambil daftar sumber daya yang dibagikan dengan mereka secara langsung, yang tidak dapat mereka lakukan dengan sumber daya yang dibagikan oleh kebijakan sumber daya IAM. Jika AWS RAM digunakan untuk berbagi sumber daya di luar organisasi AWS Anda, proses undangan akan dimulai. Penerima harus menerima undangan sebelum akses ke sumber daya diberikan. Ini memberikan pemeriksaan dan saldo tambahan.

AWS RAM dipanggil dan dikelola oleh pemilik sumber daya, di akun tempat sumber daya bersama digunakan. Salah satu kasus penggunaan umum untuk AWS RAM yang diilustrasikan dalam AWS SRA adalah agar administrator jaringan berbagi subnet VPC dan gateway transit dengan seluruh organisasi AWS. Ini memberikan kemampuan untuk memisahkan akun AWS dan fungsi manajemen jaringan dan membantu mencapai pemisahan tugas. Untuk informasi selengkapnya tentang berbagi VPC, lihat postingan blog AWS berbagi VPC: Pendekatan baru untuk beberapa akun dan manajemen VPC

Pertimbangan desain

-

Meskipun AWS RAM sebagai layanan hanya digunakan dalam akun Jaringan di AWS SRA, biasanya akan digunakan di lebih dari satu akun. Misalnya, Anda dapat memusatkan manajemen data lake Anda ke satu akun data lake, lalu membagikan sumber daya katalog data AWS Lake Formation (database dan tabel) dengan akun lain di organisasi AWS Anda. Untuk informasi selengkapnya, lihat dokumentasi AWS Lake Formation dan postingan blog AWS Bagikan data Anda dengan aman di seluruh akun AWS menggunakan AWS Lake Formation..

Selain itu, administrator keamanan dapat menggunakan AWS RAM untuk mengikuti praktik terbaik saat mereka membangun AWS Private CA hierarki. CAs dapat dibagikan dengan pihak ketiga eksternal, yang dapat menerbitkan sertifikat tanpa memiliki akses ke hierarki CA. Hal ini memungkinkan organisasi originasi untuk membatasi dan mencabut akses pihak ketiga.

Akses Terverifikasi AWS

AWS Verified Access

Verified Access mendukung dua pola aplikasi perusahaan yang umum: internal dan internet-facing. Verified Access terintegrasi dengan aplikasi dengan menggunakan Application Load Balancers atau antarmuka jaringan elastis. Jika Anda menggunakan Application Load Balancer, Akses Terverifikasi memerlukan penyeimbang beban internal. Karena Akses Terverifikasi mendukung AWS WAF di tingkat instans, aplikasi yang sudah ada yang memiliki integrasi AWS WAF dengan Application Load Balancer dapat memindahkan kebijakan dari penyeimbang beban ke instans Akses Terverifikasi. Aplikasi perusahaan direpresentasikan sebagai titik akhir Akses Terverifikasi. Setiap titik akhir dikaitkan dengan grup Akses Terverifikasi dan mewarisi kebijakan akses untuk grup. Grup Akses Terverifikasi adalah kumpulan titik akhir Akses Terverifikasi dan kebijakan Akses Terverifikasi tingkat grup. Grup menyederhanakan manajemen kebijakan dan memungkinkan administrator TI untuk menyiapkan kriteria dasar. Pemilik aplikasi dapat lebih lanjut menentukan kebijakan granular tergantung pada sensitivitas aplikasi.

Di AWS SRA, Akses Terverifikasi di-host dalam akun Jaringan. Tim TI pusat menyiapkan konfigurasi yang dikelola secara terpusat. Misalnya, mereka mungkin menghubungkan penyedia kepercayaan seperti penyedia identitas (misalnya, Okta) dan penyedia kepercayaan perangkat (misalnya, Jamf), membuat grup, dan menentukan kebijakan tingkat grup. Konfigurasi ini kemudian dapat dibagikan dengan puluhan, ratusan, atau ribuan akun beban kerja dengan menggunakan AWS Resource Access Manager (AWS RAM). Hal ini memungkinkan tim aplikasi untuk mengelola endpoint dasar yang mengelola aplikasi mereka tanpa overhead dari tim lain. AWS RAM menyediakan cara yang dapat diskalakan untuk memanfaatkan Akses Terverifikasi untuk aplikasi perusahaan yang di-host di berbagai akun beban kerja.

Pertimbangan desain

-

Anda dapat mengelompokkan titik akhir untuk aplikasi yang memiliki persyaratan keamanan serupa untuk menyederhanakan administrasi kebijakan, dan kemudian berbagi grup dengan akun aplikasi. Semua aplikasi dalam grup berbagi kebijakan grup. Jika aplikasi dalam grup memerlukan kebijakan khusus karena kasus tepi, Anda dapat menerapkan kebijakan tingkat aplikasi untuk aplikasi tersebut.

Kisi VPC Amazon

Amazon VPC Lattice

VPC Lattice terintegrasi dengan AWS Resource Access Manager (AWS RAM) untuk memungkinkan berbagi layanan dan jaringan layanan. AWS SRA menggambarkan arsitektur terdistribusi tempat pengembang atau pemilik layanan membuat layanan VPC Lattice di akun Aplikasi mereka. Pemilik layanan menentukan pendengar, aturan perutean, dan grup target bersama dengan kebijakan autentikasi. Mereka kemudian berbagi layanan dengan akun lain, dan mengaitkan layanan dengan jaringan layanan VPC Lattice. Jaringan ini dibuat oleh administrator jaringan di akun Jaringan dan dibagikan dengan akun Aplikasi. Administrator jaringan mengonfigurasi kebijakan dan pemantauan autentikasi tingkat jaringan layanan. Administrator mengasosiasikan VPCs dan layanan VPC Lattice dengan satu atau lebih jaringan layanan. Untuk panduan mendetail tentang arsitektur terdistribusi ini, lihat postingan blog AWS Membangun konektivitas multi-VPC multi-akun yang aman untuk aplikasi Anda dengan Amazon VPC

Pertimbangan desain

-

Bergantung pada model operasi layanan atau visibilitas jaringan layanan organisasi Anda, administrator jaringan dapat berbagi jaringan layanan mereka dan dapat memberikan pemilik layanan kontrol untuk mengaitkan layanan mereka dan VPCs dengan jaringan layanan ini. Atau, pemilik layanan dapat berbagi layanan mereka, dan administrator jaringan dapat mengaitkan layanan dengan jaringan layanan.

Klien dapat mengirim permintaan ke layanan yang terkait dengan jaringan layanan hanya jika klien berada dalam VPC yang terkait dengan jaringan layanan yang sama. Lalu lintas klien yang melintasi koneksi peering VPC atau gateway transit ditolak.

Keamanan tepi

Keamanan tepi umumnya mencakup tiga jenis perlindungan: pengiriman konten yang aman, perlindungan lapisan jaringan dan aplikasi, dan mitigasi penolakan layanan (S) terdistribusi. DDo Konten seperti data, video, aplikasi, dan APIs harus dikirimkan dengan cepat dan aman, menggunakan versi TLS yang direkomendasikan untuk mengenkripsi komunikasi antar titik akhir. Konten juga harus memiliki batasan akses melalui cookie yang ditandatangani URLs, ditandatangani, dan otentikasi token. Keamanan tingkat aplikasi harus dirancang untuk mengontrol lalu lintas bot, memblokir pola serangan umum seperti injeksi SQL atau cross-site scripting (XSS), dan memberikan visibilitas lalu lintas web. Di ujungnya, mitigasi DDo S menyediakan lapisan pertahanan penting yang memastikan ketersediaan operasi dan layanan bisnis yang sangat penting. Aplikasi dan APIs harus dilindungi dari banjir SYN, banjir UDP, atau serangan refleksi lainnya, dan memiliki mitigasi inline untuk menghentikan serangan lapisan jaringan dasar.

AWS menawarkan beberapa layanan untuk membantu menyediakan lingkungan yang aman, mulai dari cloud inti hingga tepi jaringan AWS. Amazon CloudFront, AWS Certificate Manager (ACM), AWS Shield, AWS WAF, dan Amazon Route 53 bekerja sama untuk membantu menciptakan perimeter keamanan berlapis yang fleksibel. Dengan Amazon CloudFront, konten APIs, atau aplikasi dapat dikirimkan melalui HTTPS dengan TLSv1 menggunakan.3 untuk mengenkripsi dan mengamankan komunikasi antara klien penampil dan. CloudFront Anda dapat menggunakan ACM untuk membuat sertifikat SSL khusus

Amazon CloudFront

Amazon CloudFront

CloudFront menyediakan beberapa opsi untuk mengamankan dan membatasi akses ke konten Anda. Misalnya, dapat membatasi akses ke asal Amazon S3 Anda dengan menggunakan cookie yang URLs ditandatangani dan ditandatangani. Untuk informasi selengkapnya, lihat Mengonfigurasi akses aman dan membatasi akses ke konten dalam dokumentasi. CloudFront

AWS SRA menggambarkan CloudFront distribusi terpusat di akun Jaringan karena mereka selaras dengan pola jaringan terpusat yang diterapkan dengan menggunakan Transit Gateway. Dengan menerapkan dan mengelola CloudFront distribusi di akun Jaringan, Anda mendapatkan manfaat dari kontrol terpusat. Anda dapat mengelola semua CloudFront distribusi di satu tempat, yang membuatnya lebih mudah untuk mengontrol akses, mengonfigurasi pengaturan, dan memantau penggunaan di semua akun. Selain itu, Anda dapat mengelola sertifikat ACM, catatan DNS, dan CloudFront pencatatan dari satu akun terpusat. Dasbor CloudFront keamanan menyediakan visibilitas dan kontrol AWS WAF secara langsung dalam distribusi Anda. CloudFront Anda mendapatkan visibilitas ke tren keamanan teratas aplikasi Anda, lalu lintas yang diizinkan dan diblokir, dan aktivitas bot. Anda dapat menggunakan alat investigasi seperti penganalisis log visual dan kontrol pemblokiran bawaan untuk mengisolasi pola lalu lintas dan memblokir lalu lintas tanpa menanyakan log atau menulis aturan keamanan.

Pertimbangan desain

-

Atau, Anda dapat menyebarkan CloudFront sebagai bagian dari aplikasi di akun Aplikasi. Dalam skenario ini, tim aplikasi membuat keputusan seperti bagaimana CloudFront distribusi dikerahkan, menentukan kebijakan cache yang sesuai, dan bertanggung jawab atas tata kelola, audit, dan pemantauan distribusi. CloudFront Dengan menyebarkan CloudFront distribusi di beberapa akun, Anda bisa mendapatkan keuntungan dari kuota layanan tambahan. Sebagai manfaat lain, Anda dapat menggunakan CloudFront konfigurasi identitas akses asal (OAI) dan kontrol akses asal (OAC) yang melekat dan otomatis untuk membatasi akses ke asal Amazon S3.

-

Ketika Anda mengirimkan konten web melalui CDN seperti CloudFront, Anda harus mencegah pemirsa melewati CDN dan mengakses konten asal Anda secara langsung. Untuk mencapai pembatasan akses asal ini, Anda dapat menggunakan AWS WAF CloudFront dan untuk menambahkan header khusus dan memverifikasi header sebelum meneruskan permintaan ke asal kustom Anda. Untuk penjelasan rinci tentang solusi ini, lihat postingan blog AWS security Cara meningkatkan keamanan CloudFront asal Amazon dengan AWS WAF dan AWS Secrets

Manager. Metode alternatif adalah membatasi hanya daftar CloudFront awalan dalam grup keamanan yang terkait dengan Application Load Balancer. Ini akan membantu memastikan bahwa hanya CloudFront distribusi yang dapat mengakses penyeimbang beban.

AWS WAF

AWS WAF

AWS WAF menggunakan daftar kontrol akses web (ACLs) untuk melindungi sekumpulan sumber daya AWS. ACL web adalah seperangkat aturan yang mendefinisikan kriteria inspeksi, dan tindakan terkait yang harus diambil (memblokir, mengizinkan, menghitung, atau menjalankan kontrol bot) jika permintaan web memenuhi kriteria. AWS WAF menyediakan seperangkat aturan terkelola

AWS WAF menyediakan seperangkat aturan terkelola tingkat cerdas untuk bot umum dan bertarget serta perlindungan pengambilalihan akun (ATP). Anda dikenakan biaya berlangganan dan biaya inspeksi lalu lintas saat Anda menggunakan kontrol bot dan grup aturan ATP. Oleh karena itu, kami menyarankan Anda memantau lalu lintas Anda terlebih dahulu dan kemudian memutuskan apa yang akan digunakan. Anda dapat menggunakan dasbor manajemen bot dan pengambilalihan akun yang tersedia secara gratis di konsol AWS WAF untuk memantau aktivitas ini dan kemudian memutuskan apakah Anda memerlukan grup aturan AWS WAF tingkat cerdas.

Di AWS SRA, AWS WAF terintegrasi CloudFront dengan akun Jaringan. Dalam konfigurasi ini, pemrosesan aturan WAF terjadi di lokasi tepi alih-alih di dalam VPC. Ini memungkinkan pemfilteran lalu lintas berbahaya lebih dekat ke pengguna akhir yang meminta konten, dan membantu membatasi lalu lintas berbahaya memasuki jaringan inti Anda.

Anda dapat mengirim log AWS WAF lengkap ke bucket S3 di akun Arsip Log dengan mengonfigurasi akses lintas akun ke bucket S3. Untuk informasi selengkapnya, lihat artikel AWS re:Post

Pertimbangan desain

-

Sebagai alternatif untuk menerapkan AWS WAF secara terpusat di akun Jaringan, beberapa kasus penggunaan lebih baik dipenuhi dengan menerapkan AWS WAF di akun Aplikasi. Misalnya, Anda dapat memilih opsi ini saat menerapkan CloudFront distribusi di akun Aplikasi atau memiliki Application Load Balancer yang menghadap publik, atau jika Anda menggunakan Amazon API Gateway di depan aplikasi web Anda. Jika Anda memutuskan untuk menerapkan AWS WAF di setiap akun Aplikasi, gunakan AWS Firewall Manager untuk mengelola aturan AWS WAF di akun ini dari akun Security Tooling terpusat.

-

Anda juga dapat menambahkan aturan AWS WAF umum di CloudFront lapisan dan aturan AWS WAF khusus aplikasi tambahan di sumber daya Regional seperti Application Load Balancer atau gateway API.

AWS Shield

AWS Shield

Anda dapat menggunakan fitur mitigasi lapisan DDo S aplikasi otomatis Shield Advanced untuk mengonfigurasi Shield Advanced untuk merespons secara otomatis untuk mengurangi serangan lapisan aplikasi (lapisan 7) terhadap CloudFront distribusi yang dilindungi dan Application Load Balancer. Saat Anda mengaktifkan fitur ini, Shield Advanced secara otomatis menghasilkan aturan AWS WAF khusus untuk mengurangi DDo serangan S. Shield Advanced juga memberi Anda akses ke AWS Shield Response Team (SRT). Anda dapat menghubungi SRT kapan saja untuk membuat dan mengelola mitigasi khusus untuk aplikasi Anda atau selama serangan S aktif. DDo Jika Anda ingin SRT secara proaktif memantau sumber daya yang dilindungi dan menghubungi Anda selama upaya DDo S, pertimbangkan untuk mengaktifkan fitur keterlibatan proaktif.

Pertimbangan desain

-

Jika Anda memiliki beban kerja yang dihadapkan oleh sumber daya yang menghadap ke internet di akun Aplikasi, seperti Amazon CloudFront, Application Load Balancer, atau Network Load Balancer, konfigurasikan Shield Advanced di akun Aplikasi dan tambahkan sumber daya tersebut ke perlindungan Shield. Anda dapat menggunakan AWS Firewall Manager untuk mengonfigurasi opsi ini dalam skala besar.

-

Jika Anda memiliki beberapa sumber daya dalam aliran data, seperti CloudFront distribusi di depan Application Load Balancer, hanya gunakan sumber daya entry-point sebagai sumber daya yang dilindungi. Ini akan memastikan bahwa Anda tidak membayar biaya Shield Data Transfer Out (DTO)

dua kali untuk dua sumber daya. -

Shield Advanced merekam metrik yang dapat Anda pantau di Amazon CloudWatch. (Untuk informasi selengkapnya, lihat metrik dan alarm AWS Shield Advanced di dokumentasi AWS.) Siapkan CloudWatch alarm untuk menerima pemberitahuan SNS ke pusat keamanan Anda saat peristiwa DDo S terdeteksi. Dalam peristiwa DDo S yang dicurigai, hubungi tim AWS Enterprise Support

dengan mengajukan tiket dukungan dan menetapkan prioritas tertinggi. Tim Enterprise Support akan menyertakan Shield Response Team (SRT) saat menangani acara. Selain itu, Anda dapat mengkonfigurasi ulang fungsi Lambda keterlibatan AWS Shield untuk membuat tiket dukungan dan mengirim email ke tim SRT.

AWS Certificate Manager

AWS Certificate Manager (ACM)

ACM digunakan dalam akun Jaringan untuk menghasilkan sertifikat TLS publik, yang, pada gilirannya, digunakan oleh CloudFront distribusi untuk membuat koneksi HTTPS antara pemirsa dan. CloudFront Untuk informasi lebih lanjut, lihat dokumentasi CloudFront .

Pertimbangan desain

-

Untuk sertifikat yang dihadapi secara eksternal, ACM harus berada di akun yang sama dengan sumber daya yang diberikannya sertifikat. Sertifikat tidak dapat dibagikan di seluruh akun.

Amazon Route 53

Amazon Route 53

Anda dapat menggunakan Route 53 sebagai layanan DNS untuk memetakan nama domain ke EC2 instans, bucket S3, CloudFront distribusi, dan sumber daya AWS lainnya. Sifat terdistribusi dari server AWS DNS membantu memastikan bahwa pengguna akhir Anda diarahkan ke aplikasi Anda secara konsisten. Fitur seperti arus lalu lintas Route 53 dan kontrol perutean membantu Anda meningkatkan keandalan. Jika titik akhir aplikasi utama Anda tidak tersedia, Anda dapat mengonfigurasi failover untuk mengalihkan pengguna ke lokasi alternatif. Route 53 Resolver menyediakan DNS rekursif untuk VPC dan jaringan lokal Anda melalui AWS Direct Connect atau AWS managed VPN.

Dengan menggunakan layanan AWS Identity and Access Management (IAM) dengan Route 53, Anda mendapatkan kontrol yang baik atas siapa yang dapat memperbarui data DNS Anda. Anda dapat mengaktifkan penandatanganan DNS Security Extensions (DNSSEC) agar resolver DNS memvalidasi bahwa respons DNS berasal dari Route 53 dan belum dirusak.

Route 53 Resolver DNS Firewall memberikan perlindungan untuk permintaan DNS keluar dari Anda. VPCs Permintaan ini melalui Route 53 Resolver untuk resolusi nama domain. Penggunaan utama perlindungan DNS Firewall adalah untuk membantu mencegah eksfiltrasi DNS data Anda. Dengan DNS Firewall, Anda dapat memantau dan mengontrol domain yang dapat dimintai oleh aplikasi Anda. Anda dapat menolak akses ke domain yang Anda tahu buruk, dan mengizinkan semua pertanyaan lain melewatinya. Sebagai alternatif, Anda dapat menolak akses ke semua domain kecuali domain yang Anda percayai secara eksplisit. Anda juga dapat menggunakan DNS Firewall untuk memblokir permintaan resolusi ke sumber daya di zona host pribadi (bersama atau lokal), termasuk nama titik akhir VPC. Hal ini juga dapat memblokir permintaan untuk nama EC2 instans publik atau pribadi.

Resolver Route 53 dibuat secara default sebagai bagian dari setiap VPC. Di AWS SRA, Route 53 digunakan di akun Jaringan terutama untuk kemampuan firewall DNS.

Pertimbangan desain

-

DNS Firewall dan AWS Network Firewall keduanya menawarkan pemfilteran nama domain, tetapi untuk berbagai jenis lalu lintas. Anda dapat menggunakan DNS Firewall dan Network Firewall bersama-sama untuk mengonfigurasi pemfilteran berbasis domain untuk lalu lintas lapisan aplikasi melalui dua jalur jaringan yang berbeda.

-

DNS Firewall menyediakan pemfilteran untuk kueri DNS keluar yang melewati Route 53 Resolver dari aplikasi di dalam Anda. VPCs Anda juga dapat mengonfigurasi DNS Firewall untuk mengirim respons kustom untuk permintaan ke nama domain yang diblokir.

-

Network Firewall menyediakan pemfilteran untuk lalu lintas lapisan jaringan dan lapisan aplikasi, tetapi tidak memiliki visibilitas ke dalam kueri yang dibuat oleh Route 53 Resolver.

-