Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan perimeter

| Mempengaruhi future of the AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

Bagian ini memperluas AWS SRA panduan untuk memberikan rekomendasi untuk membangun perimeter yang aman. AWS Ini menyelam jauh ke dalam layanan AWS perimeter dan bagaimana mereka cocok dengan OUs yang ditentukan oleh AWSSRA.

Dalam konteks panduan ini, perimeter didefinisikan sebagai batas di mana aplikasi Anda terhubung ke internet. Keamanan perimeter mencakup pengiriman konten yang aman, perlindungan lapisan aplikasi, dan mitigasi penolakan layanan () DDoS terdistribusi. AWSLayanan perimeter termasuk Amazon CloudFront,, AWS Shield AWSWAF, Amazon Route 53, dan AWS Global Accelerator. Layanan ini dirancang untuk memberikan akses yang aman, latensi rendah, dan berkinerja tinggi ke AWS sumber daya dan pengiriman konten. Anda dapat menggunakan layanan perimeter ini dengan layanan keamanan lain seperti Amazon GuardDuty dan AWS Firewall Manager untuk membantu membangun perimeter aman untuk aplikasi Anda.

Berbagai pola arsitektur untuk keamanan perimeter tersedia untuk mendukung kebutuhan organisasi yang berbeda. Bagian ini berfokus pada dua pola umum: menyebarkan layanan perimeter di akun pusat (Jaringan), dan menyebarkan beberapa layanan perimeter ke akun beban kerja individu (Aplikasi). Bagian ini mencakup manfaat arsitektur dan pertimbangan utamanya.

Menyebarkan layanan perimeter dalam satu akun Jaringan

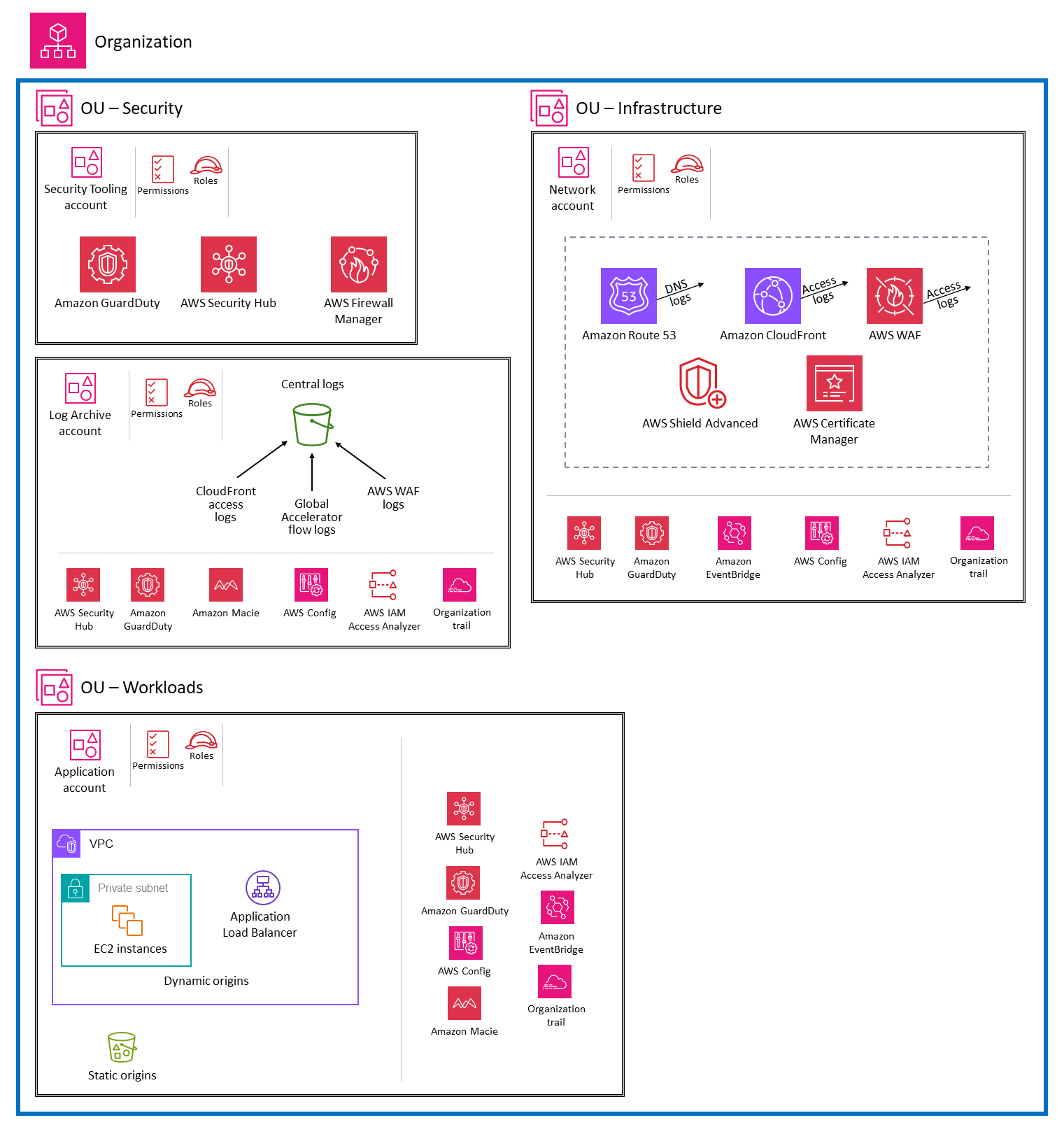

Diagram berikut dibangun di atas garis dasar AWS SRA untuk menggambarkan arsitektur di mana layanan perimeter dikerahkan ke akun Jaringan.

Menyebarkan layanan perimeter ke dalam satu akun Jaringan memiliki beberapa manfaat:

-

Pola ini mendukung kasus penggunaan seperti industri yang sangat diatur, di mana Anda ingin membatasi administrasi layanan perimeter di seluruh organisasi Anda ke satu tim khusus.

-

Ini menyederhanakan konfigurasi yang diperlukan untuk membatasi pembuatan, modifikasi, dan penghapusan komponen jaringan.

-

Ini menyederhanakan deteksi, karena inspeksi terjadi di satu tempat, yang mengarah ke titik agregasi log yang lebih sedikit.

-

Anda dapat membuat sumber daya praktik terbaik khusus seperti CloudFront kebijakan dan fungsi edge, dan membagikannya di seluruh distribusi di akun yang sama.

-

Ini menyederhanakan pengelolaan sumber daya bisnis penting yang sensitif terhadap kesalahan konfigurasi, seperti pengaturan cache jaringan pengiriman konten (CDN) atau DNS catatan, dengan mengurangi lokasi di mana perubahan itu diterapkan.

Bagian berikut menyelami setiap layanan dan mendiskusikan pertimbangan arsitektur.

Amazon CloudFront

Amazon CloudFront

Dalam arsitektur penyebaran ini, semua CloudFront konfigurasi, termasuk fungsi tepi, disebarkan ke akun Jaringan dan dikelola oleh tim jaringan terpusat. Hanya karyawan yang berwenang di tim jaringan yang harus memiliki akses ke akun ini. Tim aplikasi yang ingin membuat perubahan pada CloudFront konfigurasi atau daftar kontrol akses web (webACL) mereka AWS WAF harus meminta perubahan tersebut dari tim jaringan. Kami menyarankan Anda membuat alur kerja seperti sistem tiket untuk tim aplikasi untuk meminta perubahan konfigurasi.

Dalam pola ini, asal dinamis dan statis terletak di akun Aplikasi individual, jadi mengakses asal ini memerlukan izin lintas akun dan peran lintas akun. Log dari CloudFront distribusi dikonfigurasi untuk dikirim ke akun Arsip Log.

AWS WAF

AWSWAFadalah firewall aplikasi web yang memungkinkan Anda memantau HTTP dan HTTPS permintaan yang diteruskan ke sumber daya aplikasi web Anda yang dilindungi. Layanan ini dapat membantu melindungi sumber daya Anda dari eksploitasi web umum dan ancaman volumetrik, serta terhadap ancaman yang lebih canggih seperti penipuan pembuatan akun, akses tidak sah ke akun pengguna, dan bot yang berusaha menghindari deteksi. AWSWAFdapat membantu melindungi jenis sumber daya berikut: CloudFront distribusi, Amazon API Gateway, Application Load Balancers RESTAPIs, GraphQL, kumpulan pengguna APIs Amazon Cognito AWS AppSync , layanan App RunnerAWS, dan instans Akses Terverifikasi. AWS

Dalam arsitektur penyebaran ini, AWS WAF dilampirkan ke CloudFront distribusi yang dikonfigurasi di akun Jaringan. Saat Anda mengonfigurasi AWS WAF CloudFront, jejak perimeter diperluas ke lokasi CloudFront tepi alih-alih aplikasiVPC. Ini mendorong pemfilteran lalu lintas berbahaya lebih dekat ke sumber lalu lintas itu dan membantu membatasi lalu lintas berbahaya memasuki jaringan inti Anda.

Meskipun web ACLs digunakan di akun Jaringan, kami menyarankan Anda menggunakan AWS Firewall Manager untuk mengelola web secara terpusat ACLs dan memastikan bahwa semua sumber daya sesuai. Tetapkan akun Security Tooling sebagai akun administrator untuk Firewall Manager. Terapkan kebijakan Firewall Manager dengan remediasi otomatis untuk menegakkan bahwa semua CloudFront distribusi (atau yang dipilih) di akun Anda memiliki web yang terpasang. ACL

Anda dapat mengirim AWS WAF log lengkap ke bucket S3 di akun Arsip Log dengan mengonfigurasi akses lintas akun ke bucket S3. Untuk informasi lebih lanjut, lihat artikel AWS re:Post

AWSPemeriksaan kesehatan Shield and AWS Route 53

AWSShield

Bagian ini berfokus pada konfigurasi Shield Advanced, karena Shield Standard tidak dapat dikonfigurasi pengguna.

Untuk mengonfigurasi Shield Advanced untuk melindungi CloudFront distribusi Anda, berlangganan akun Jaringan ke Shield Advanced. Di akun, tambahkan dukungan Shield Response Team (SRT) dan berikan izin yang diperlukan bagi SRT tim untuk mengakses web Anda ACLs selama DDoS acara berlangsung. Anda dapat menghubungi SRT kapan saja untuk membuat dan mengelola mitigasi khusus untuk aplikasi Anda selama acara aktif. DDoS Mengkonfigurasi akses terlebih dahulu memberikan SRT fleksibilitas untuk men-debug dan merevisi web ACLs tanpa harus mengelola izin selama acara.

Gunakan Firewall Manager dengan remediasi otomatis untuk menambahkan CloudFront distribusi Anda sebagai sumber daya yang dilindungi. Jika Anda memiliki sumber daya lain yang menghadap ke internet seperti Application Load Balancers, Anda dapat mempertimbangkan untuk menambahkannya sebagai sumber daya yang dilindungi Shield Advanced. Namun, jika Anda memiliki beberapa sumber daya yang dilindungi Shield Advanced dalam aliran data (misalnya, Application Load Balancer adalah asal CloudFront), sebaiknya Anda hanya menggunakan titik masuk sebagai sumber daya yang dilindungi untuk mengurangi biaya transfer data duplikat (DTO) untuk Shield Advanced.

Aktifkan fitur keterlibatan proaktif untuk memungkinkan memonitor sumber daya Anda yang dilindungi secara proaktif dan menghubungi Anda sesuai kebutuhan. SRT Untuk mengonfigurasi fitur keterlibatan proaktif secara efektif, buat pemeriksaan kesehatan Route 53 untuk aplikasi Anda dan kaitkan dengan CloudFront distribusi. Shield Advanced menggunakan pemeriksaan kesehatan sebagai titik data tambahan saat mengevaluasi suatu peristiwa. Pemeriksaan kesehatan harus didefinisikan dengan benar untuk mengurangi positif palsu dengan deteksi. Untuk informasi selengkapnya tentang mengidentifikasi metrik yang benar untuk pemeriksaan kesehatan, lihat Praktik terbaik untuk menggunakan pemeriksaan kesehatan dengan Shield Advanced dalam AWS dokumentasi. Jika Anda mendeteksi DDoS upaya, Anda dapat menghubungi SRT dan memilih tingkat keparahan tertinggi yang tersedia untuk paket dukungan Anda.

AWSCertificate Manager dan AWS Route 53

AWSCertificate Manager (ACM)

ACMdigunakan di akun Jaringan untuk menghasilkan TLS sertifikat publik untuk CloudFront distribusi. TLSsertifikat diperlukan untuk membangun HTTPS hubungan antara pemirsa dan CloudFront. Untuk informasi lebih lanjut, lihat CloudFront dokumentasi. ACMmenyediakan DNS atau email validasi untuk memvalidasi kepemilikan domain. Kami menyarankan Anda menggunakan DNS validasi alih-alih validasi email, karena dengan menggunakan Route 53 untuk mengelola DNS catatan publik Anda, Anda dapat memperbarui catatan Anda secara langsung. ACM ACMsecara otomatis memperbarui sertifikat DNS yang divalidasi selama sertifikat tetap digunakan dan DNS catatan sudah ada.

CloudFront mengakses log dan AWS WAF Log

Secara default, log CloudFront akses disimpan di akun Jaringan dan AWS WAF log dikumpulkan di akun Security Tooling dengan menggunakan opsi pencatatan Firewall Manager. Kami menyarankan Anda mereplikasi log ini di akun Arsip Log sehingga tim keamanan terpusat dapat mengaksesnya untuk tujuan pemantauan.

Pertimbangan desain

-

Dalam arsitektur ini, sejumlah besar dependensi pada satu tim jaringan dapat memengaruhi kemampuan Anda untuk membuat perubahan dengan cepat.

-

Pantau kuota layanan untuk setiap akun. Kuota layanan, juga disebut sebagai batas, adalah jumlah maksimum sumber daya layanan atau operasi untuk AWS akun Anda. Untuk informasi selengkapnya, lihat kuota AWS layanan dalam AWS dokumentasi.

-

Menyediakan metrik spesifik untuk tim beban kerja mungkin menimbulkan kompleksitas.

-

Tim aplikasi telah membatasi akses ke konfigurasi, yang mungkin mengakibatkan overhead menunggu tim jaringan untuk menerapkan perubahan atas nama mereka.

-

Tim yang berbagi sumber daya dalam satu akun mungkin bersaing untuk sumber daya dan anggaran yang sama, yang dapat menyebabkan tantangan alokasi sumber daya. Kami menyarankan Anda menerapkan mekanisme untuk mengisi kembali dari tim aplikasi yang menggunakan layanan perimeter yang digunakan di akun Jaringan.

Menyebarkan layanan perimeter di akun Aplikasi individual

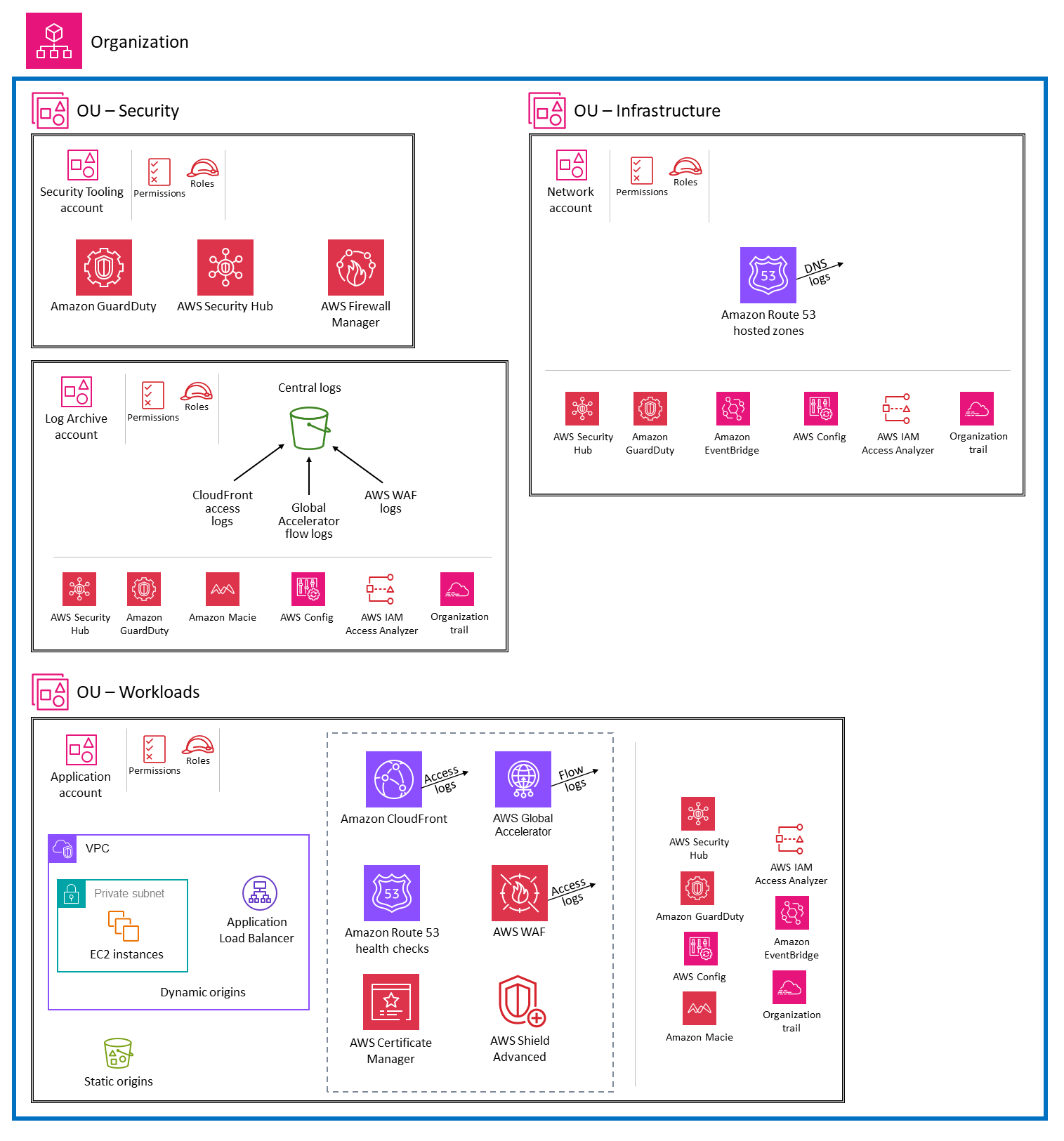

Diagram berikut menggambarkan pola arsitektur di mana layanan perimeter dikerahkan dan dikelola secara independen di akun Aplikasi individu.

Ada beberapa manfaat dari menyebarkan layanan perimeter ke akun Aplikasi:

-

Desain ini memberikan otonomi untuk akun beban kerja individu untuk menyesuaikan konfigurasi layanan berdasarkan kebutuhan mereka. Pendekatan ini menghilangkan ketergantungan pada tim khusus untuk menerapkan perubahan pada sumber daya di akun bersama, dan memungkinkan pengembang di setiap tim untuk mengelola konfigurasi secara independen.

-

Setiap akun memiliki kuota layanannya sendiri, sehingga pemilik aplikasi tidak harus bekerja dalam kuota akun bersama.

-

Desain ini membantu menahan dampak aktivitas jahat dengan membatasi ke akun tertentu dan mencegah serangan menyebar ke beban kerja lainnya.

-

Ini menghilangkan risiko perubahan, karena ruang lingkup dampak terbatas hanya pada beban kerja yang dimaksud. Anda juga dapat menggunakan IAM untuk membatasi tim yang dapat menerapkan perubahan, sehingga ada pemisahan logis antara tim beban kerja dan tim jaringan pusat.

-

Dengan mendesentralisasi implementasi masuknya jaringan dan keluar, tetapi memiliki kontrol logis umum (dengan menggunakan layanan seperti Firewall ManagerAWS) Anda dapat menyetel kontrol jaringan ke beban kerja tertentu sambil terus memenuhi standar minimum tujuan kontrol.

Bagian berikut menyelami setiap layanan dan mendiskusikan pertimbangan arsitektur.

Amazon CloudFront

Dalam arsitektur penerapan ini, CloudFront konfigurasi Amazon

Asal dinamis dan statis terletak di akun Aplikasi yang sama, dan CloudFront distribusi memiliki akses tingkat akun ke asal-usul ini. Log dari CloudFront distribusi disimpan secara lokal di setiap akun Aplikasi. Log dapat direplikasi ke akun Arsip Log untuk mendukung kepatuhan dan kebutuhan peraturan.

AWS WAF

Dalam arsitektur penyebaran ini, AWSWAF

Selain aturan yang diberlakukan oleh Firewall Manager, setiap pemilik aplikasi dapat menambahkan AWS WAF aturan yang relevan dengan keamanan aplikasi mereka ke webACL. Hal ini memungkinkan fleksibilitas di setiap akun Aplikasi sambil tetap mempertahankan kontrol keseluruhan di akun Security Tooling.

Gunakan opsi pencatatan Firewall Manager untuk memusatkan log dan mengirimkannya ke bucket S3 di akun Security Tooling. Setiap tim aplikasi diberikan akses untuk meninjau AWS WAF dasbor untuk aplikasi mereka. Anda dapat mengatur dasbor dengan menggunakan layanan seperti Amazon QuickSight. Jika ada positif palsu yang diidentifikasi atau pembaruan lain pada AWS WAF aturan diperlukan, Anda dapat menambahkan AWS WAF aturan tingkat aplikasi ke web ACL yang digunakan oleh Firewall Manager. Log direplikasi ke akun Arsip Log dan diarsipkan untuk penyelidikan keamanan.

AWSAkselerator Global

AWSGlobal Accelerator

Global Accelerator saat ini tidak mendukung asal lintas akun. Oleh karena itu, ini diterapkan ke akun yang sama dengan titik akhir asal. Terapkan akselerator di setiap akun Aplikasi dan tambahkan sebagai sumber daya yang dilindungi untuk AWS Shield Advanced di akun yang sama. Mitigasi Shield Advanced hanya akan memungkinkan lalu lintas yang valid untuk mencapai titik akhir pendengar Global Accelerator.

AWSPemeriksaan kesehatan Shield Advanced dan AWS Route 53

Untuk mengonfigurasi AWSShield

Amazon Route 53 zona dan ACM

Saat Anda menggunakan layanan seperti Amazon CloudFront

CloudFront log akses, log aliran Akselerator Global, dan AWS WAF Log

Dalam pola ini, kami mengonfigurasi log CloudFront akses dan log aliran Akselerator Global di bucket S3 di akun Aplikasi individual. Pengembang yang ingin menganalisis log untuk penyetelan kinerja atau pengurangan positif palsu akan memiliki akses langsung ke log ini tanpa harus meminta akses ke arsip log pusat. Log yang disimpan secara lokal juga dapat mendukung persyaratan kepatuhan regional seperti residensi data atau PII kebingungan.

AWSWAFLog lengkap disimpan di bucket S3 di akun Arsip Log dengan menggunakan pencatatan Firewall Manager. Tim aplikasi dapat melihat log dengan menggunakan dasbor yang disiapkan dengan menggunakan layanan seperti Amazon QuickSight. Selain itu, setiap tim aplikasi memiliki akses ke AWSWAFlog sampel dari akun mereka sendiri untuk debugging cepat.

Kami menyarankan Anda mereplikasi log ke danau data terpusat yang terletak di akun Arsip Log. Menggabungkan log di danau data terpusat memberi Anda pandangan komprehensif tentang semua lalu lintas ke AWS WAF sumber daya dan distribusi Anda. Ini membantu tim keamanan menganalisis dan merespons pola ancaman keamanan global secara terpusat.

Pertimbangan desain

-

Pola ini menggeser tanggung jawab administrasi jaringan dan keamanan kepada pemilik akun dan pengembang, yang dapat menambah biaya overhead untuk proses pengembangan.

-

Mungkin ada inkonsistensi dalam pengambilan keputusan. Anda harus membuat komunikasi, templat, dan pelatihan yang efektif untuk memastikan bahwa layanan dikonfigurasi dengan benar dan mengikuti rekomendasi keamanan.

-

Ada ketergantungan pada otomatisasi dan harapan yang jelas pada kontrol keamanan dasar yang dikombinasikan dengan kontrol khusus aplikasi.

-

Gunakan layanan seperti Firewall Manager dan AWS Config untuk memastikan bahwa arsitektur yang diterapkan sesuai dengan praktik terbaik keamanan. Selain itu, konfigurasikan AWS CloudTrail pemantauan untuk mendeteksi kesalahan konfigurasi apa pun.

-

Menggabungkan log dan metrik di tempat sentral untuk analisis mungkin menimbulkan kompleksitas.

AWSLayanan tambahan untuk konfigurasi keamanan perimeter

Asal dinamis: Penyeimbang Beban Aplikasi

Anda dapat mengonfigurasi Amazon CloudFront untuk menggunakan asal Application Load Balancer

Asal Application Load Balancer digunakan di akun Aplikasi. Jika CloudFront distribusi Anda ada di akun Jaringan, Anda harus menyiapkan izin lintas akun untuk CloudFront distribusi untuk mengakses asal Application Load Balancer. Log dari Application Load Balancer dikirim ke akun Arsip Log.

Untuk membantu mencegah pengguna mengakses Application Load Balancer secara langsung tanpa CloudFront melalui, selesaikan langkah-langkah tingkat tinggi ini:

-

Konfigurasikan CloudFront untuk menambahkan HTTP header kustom ke permintaan yang dikirim ke Application Load Balancer, dan konfigurasikan Application Load Balancer untuk meneruskan hanya permintaan yang berisi header kustom. HTTP

-

Gunakan daftar awalan AWS -managed untuk CloudFront dari grup keamanan Application Load Balancer. Ini membatasi inboundHTTP/HTTPStraffic ke Application Load Balancer Anda hanya dari alamat IP CloudFront milik server yang menghadap asal.

Untuk informasi selengkapnya, lihat Membatasi akses ke Application Load Balancer dalam dokumentasi. CloudFront

Asal statis: Amazon S3 dan Elemental AWS MediaStore

Anda dapat mengonfigurasi CloudFront untuk menggunakan Amazon S3 atau AWS Elemental MediaStore origin untuk pengiriman konten statis. Asal-usul ini digunakan di akun Aplikasi. Jika CloudFront distribusi Anda berada di akun Jaringan, Anda harus menyiapkan izin lintas akun untuk CloudFront distribusi di akun Jaringan untuk mengakses asal.

Untuk memverifikasi bahwa titik akhir asal statis Anda hanya diakses melalui CloudFront dan tidak langsung melalui internet publik, Anda dapat menggunakan konfigurasi kontrol akses asal (OAC). Untuk informasi selengkapnya tentang membatasi akses, lihat Membatasi akses ke asal Amazon S3 dan Membatasi akses ke asal MediaStore dalam dokumentasi. CloudFront

AWSFirewall Manager

AWSFirewall Manager menyederhanakan tugas administrasi dan pemeliharaan di beberapa akun dan sumber daya, termasuk AWSWAF, AWS Shield Advanced, grup VPC keamanan Amazon, AWS Network Firewall, dan Amazon Route DNS 53 Resolver Firewall, untuk berbagai perlindungan.

Delegasikan akun Security Tooling sebagai akun administrator default Firewall Manager dan gunakan untuk mengelola aturan secara terpusat AWS WAF dan perlindungan Shield Advanced di seluruh akun organisasi Anda. Gunakan Firewall Manager untuk mengelola AWS WAF aturan umum secara terpusat sambil memberikan fleksibilitas kepada setiap tim aplikasi untuk menambahkan aturan khusus aplikasi ke web. ACL Ini membantu menegakkan kebijakan keamanan di seluruh organisasi seperti perlindungan terhadap kerentanan umum sambil memungkinkan tim aplikasi untuk menambahkan AWS WAF aturan yang spesifik untuk aplikasi mereka.

Gunakan pencatatan Firewall Manager untuk memusatkan AWS WAF log ke bucket S3 di akun Security Tooling, dan replikasi log ke akun Arsip Log sehingga Anda dapat mengarsipkannya untuk penyelidikan keamanan. Selain itu, integrasikan Firewall Manager dengan AWS Security Hub untuk memvisualisasikan detail konfigurasi dan DDoS notifikasi secara terpusat di Security Hub.

Untuk rekomendasi tambahan, lihat AWSFirewall Manager di bagian akun Perkakas Keamanan pada panduan ini.

Hub Keamanan AWS

Integrasi antara Firewall Manager dan Security Hub mengirimkan empat jenis temuan ke Security Hub:

-

Sumber daya yang tidak dilindungi dengan benar oleh AWS WAF aturan

-

Sumber daya yang tidak dilindungi dengan benar oleh AWS Shield Advanced

-

Temuan Shield Advanced yang menunjukkan bahwa DDoS serangan sedang berlangsung

-

Kelompok keamanan yang digunakan secara tidak benar

Temuan ini dari semua akun anggota organisasi digabungkan ke dalam akun administrator (Security Tooling) yang didelegasikan Security Hub. Akun alat keamanan mengumpulkan, mengatur, dan memprioritaskan peringatan atau temuan keamanan Anda di satu tempat. Gunakan aturan Amazon CloudWatch Events untuk mengirim temuan ke sistem tiket atau membuat remediasi otomatis seperti memblokir rentang IP berbahaya.

Untuk rekomendasi tambahan, lihat AWSSecurity Hub di bagian akun Perkakas Keamanan pada panduan ini.

Amazon GuardDuty

Anda dapat menggunakan intelijen ancaman yang disediakan oleh Amazon GuardDuty untuk memperbarui web ACLs secara otomatis

Untuk rekomendasi tambahan, lihat Amazon GuardDuty di bagian akun Perkakas Keamanan di panduan ini.

AWSConfig

AWSConfig adalah prasyarat untuk Firewall Manager dan digunakan AWS di akun, termasuk akun Jaringan dan akun Aplikasi. Selain itu, gunakan aturan AWS Config untuk memverifikasi bahwa sumber daya yang diterapkan sesuai dengan praktik terbaik keamanan. Misalnya, Anda dapat menggunakan aturan AWS Config untuk memeriksa apakah setiap CloudFront distribusi dikaitkan dengan webACL, atau menerapkan semua CloudFront distribusi yang akan dikonfigurasi untuk mengirimkan log akses ke bucket S3.

Untuk rekomendasi umum, lihat AWSConfig di bagian Security Tooling account di panduan ini.