Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menerapkan layanan keamanan di seluruh organisasi AWS Anda

| Mempengaruhi masa depan AWS Security Reference Architecture (AWSSRA) dengan mengambil survei singkat |

Seperti yang dijelaskan di bagian sebelumnya, pelanggan mencari cara tambahan untuk memikirkan dan mengatur secara strategis rangkaian lengkap layanan keamanan AWS. Pendekatan organisasi yang paling umum saat ini adalah mengelompokkan layanan keamanan berdasarkan fungsi utama — sesuai dengan apa yang dilakukan masing-masing layanan. Perspektif keamanan AWS CAF mencantumkan sembilan kemampuan fungsional, termasuk manajemen identitas dan akses, perlindungan infrastruktur, perlindungan data, dan deteksi ancaman. Mencocokkan layanan AWS dengan kemampuan fungsional ini adalah cara praktis untuk membuat keputusan implementasi di setiap area. Misalnya, ketika melihat identitas dan manajemen akses, IAM dan IAM Identity Center adalah layanan yang perlu dipertimbangkan. Saat merancang pendekatan deteksi ancaman Anda, Amazon GuardDuty mungkin menjadi pertimbangan pertama Anda.

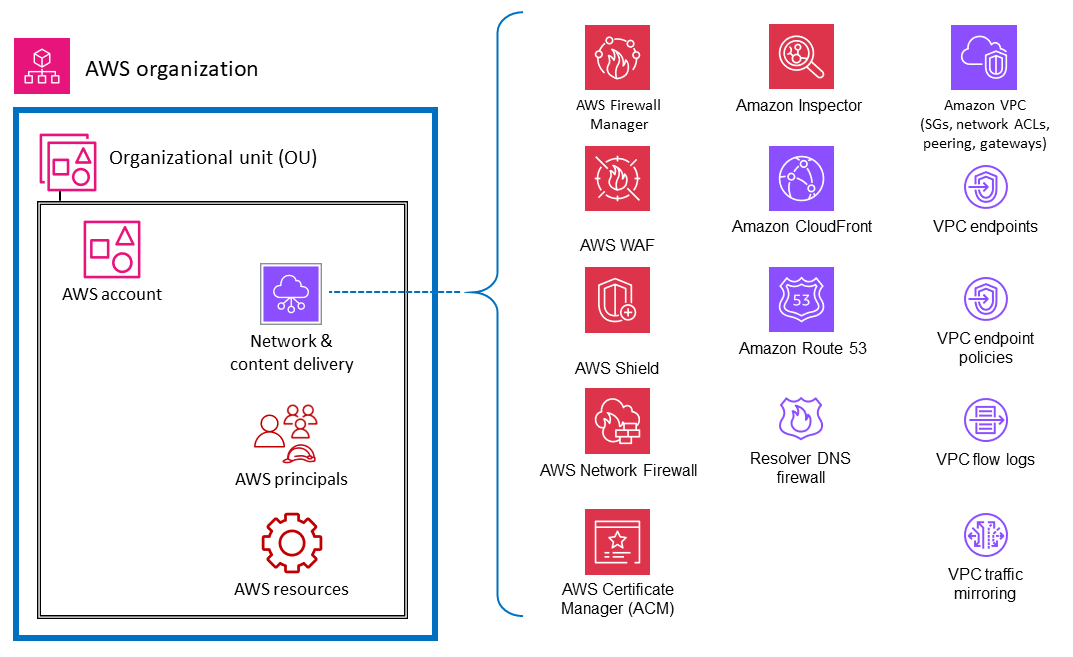

Sebagai pelengkap tampilan fungsional ini, Anda juga dapat melihat keamanan Anda dengan tampilan struktural lintas sektoral. Artinya, selain bertanya, “Layanan AWS mana yang harus saya gunakan untuk mengontrol dan melindungi identitas, akses logis, atau mekanisme deteksi ancaman saya?” , Anda juga dapat bertanya, “Layanan AWS mana yang harus saya terapkan di seluruh organisasi AWS saya? Apa lapisan pertahanan yang harus saya lakukan untuk melindungi instans Amazon EC2 di inti aplikasi saya?” Dalam tampilan ini, Anda memetakan layanan dan fitur AWS ke lapisan di lingkungan AWS Anda. Beberapa layanan dan fitur sangat cocok untuk menerapkan kontrol di seluruh organisasi AWS lengkap Anda. Misalnya, memblokir akses publik ke bucket Amazon S3 adalah kontrol khusus pada lapisan ini. Ini sebaiknya dilakukan di organisasi root daripada menjadi bagian dari pengaturan akun individu. Layanan dan fitur lain paling baik digunakan untuk membantu melindungi sumber daya individu dalam akun AWS. Menerapkan otoritas sertifikat bawahan (CA) dalam akun yang memerlukan sertifikat TLS pribadi adalah contoh dari kategori ini. Pengelompokan lain yang sama pentingnya terdiri dari layanan yang memiliki efek pada lapisan jaringan virtual infrastruktur AWS Anda. Diagram berikut menunjukkan enam lapisan dalam lingkungan AWS yang khas: organisasi AWS, unit organisasi (OU), akun, infrastruktur jaringan, prinsipal, dan sumber daya.

Memahami layanan dalam konteks struktural ini, termasuk kontrol dan perlindungan di setiap lapisan, membantu Anda merencanakan dan menerapkan defense-in-depth strategi di seluruh lingkungan AWS Anda. Dengan perspektif ini, Anda dapat menjawab pertanyaan baik dari atas ke bawah (misalnya, “Layanan apa yang saya gunakan untuk menerapkan kontrol keamanan di seluruh organisasi AWS saya?”) dan dari bawah ke atas (misalnya, “Layanan mana yang mengelola kontrol pada instance EC2 ini?”). Di bagian ini, kami menelusuri elemen lingkungan AWS dan mengidentifikasi layanan dan fitur keamanan terkait. Tentu saja, beberapa layanan AWS memiliki rangkaian fitur yang luas dan mendukung beberapa tujuan keamanan. Layanan ini mungkin mendukung beberapa elemen lingkungan AWS Anda.

Untuk kejelasan, kami memberikan deskripsi singkat tentang bagaimana beberapa layanan sesuai dengan tujuan yang dinyatakan. Bagian selanjutnya memberikan diskusi lebih lanjut tentang layanan individual dalam setiap akun AWS.

Akun di seluruh organisasi atau beberapa

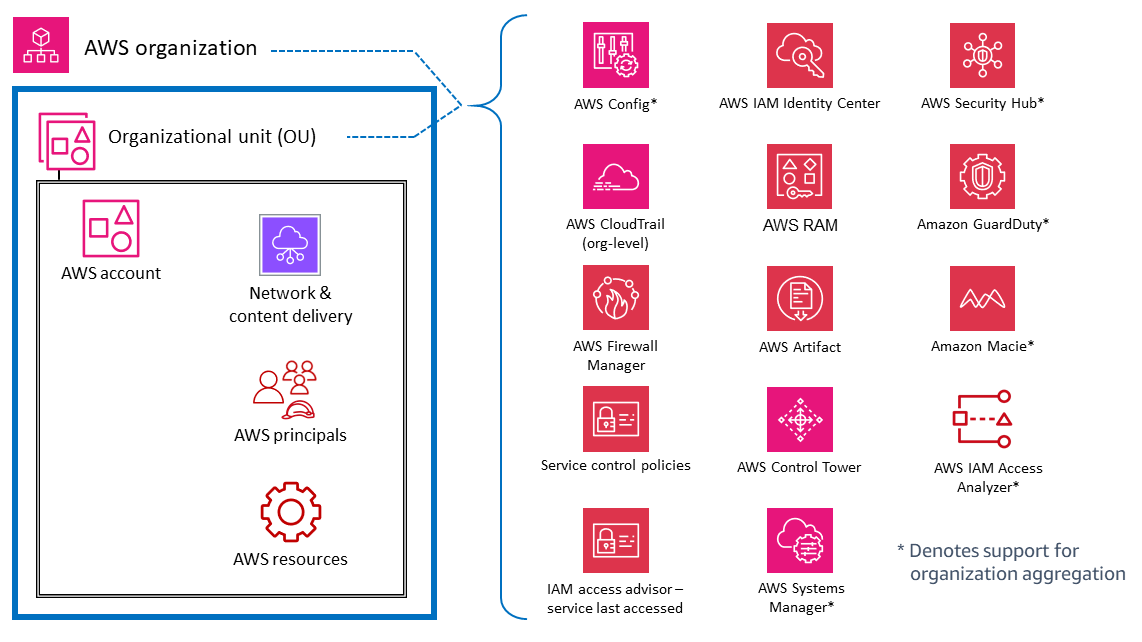

Di tingkat atas, ada layanan dan fitur AWS yang dirancang untuk menerapkan kemampuan tata kelola dan kontrol atau pagar pembatas di beberapa akun dalam organisasi AWS (termasuk seluruh organisasi atau OU tertentu). Kebijakan kontrol layanan (SCP) adalah contoh bagus dari fitur IAM yang menyediakan pagar pembatas seluruh organisasi AWS preventif. Contoh lain adalah AWS CloudTrail, yang menyediakan pemantauan melalui jejak organisasi yang mencatat semua peristiwa untuk semua akun AWS di organisasi AWS tersebut. Jejak komprehensif ini berbeda dari jalur individu yang dapat dibuat di setiap akun. Contoh ketiga adalah AWS Firewall Manager, yang dapat Anda gunakan untuk mengonfigurasi, menerapkan, dan mengelola beberapa sumber daya di semua akun di organisasi AWS Anda: aturan AWS WAF, aturan AWS WAF Classic, perlindungan AWS Shield Advanced, grup keamanan Amazon Virtual Private Cloud (Amazon VPC), kebijakan AWS Network Firewall, dan Amazon Route 53 Resolver 53 Resolver Kebijakan DNS Firewall.

Layanan yang ditandai dengan tanda bintang* dalam diagram berikut beroperasi dengan lingkup ganda: seluruh organisasi dan berfokus pada akun. Layanan ini secara fundamental memantau atau membantu mengontrol keamanan dalam akun individu. Namun, mereka juga mendukung kemampuan untuk mengumpulkan hasil mereka dari beberapa akun ke dalam akun di seluruh organisasi untuk visibilitas dan manajemen terpusat. Untuk kejelasan, pertimbangkan SCP yang berlaku di seluruh OU, akun AWS, atau organisasi AWS. Sebaliknya, Anda dapat mengonfigurasi dan mengelola Amazon GuardDuty baik di tingkat akun (di mana temuan individu dihasilkan) dan di tingkat organisasi AWS (dengan menggunakan fitur administrator yang didelegasikan) di mana temuan dapat dilihat dan dikelola secara agregat.

Akun AWS

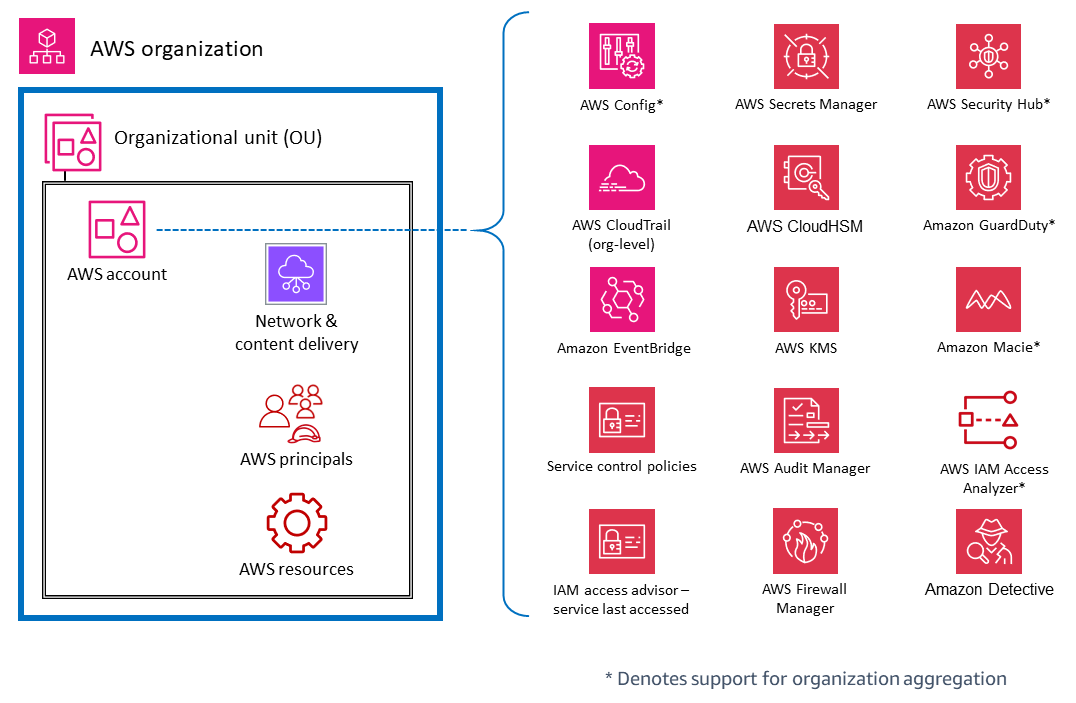

Di dalam OU, ada layanan yang membantu melindungi berbagai jenis elemen dalam akun AWS. Misalnya, AWS Secrets Manager biasanya dikelola dari akun tertentu dan melindungi sumber daya (seperti kredensyal database atau informasi otentikasi), aplikasi, dan layanan AWS di akun tersebut. AWS IAM Access Analyzer dapat dikonfigurasi untuk menghasilkan temuan ketika sumber daya tertentu dapat diakses oleh prinsipal di luar akun AWS. Seperti yang disebutkan di bagian sebelumnya, banyak dari layanan ini juga dapat dikonfigurasi dan dikelola dalam AWS Organizations, sehingga dapat dikelola di beberapa akun. Layanan ini ditandai dengan tanda bintang (*) dalam diagram. Mereka juga mempermudah untuk mengumpulkan hasil dari beberapa akun dan mengirimkannya ke satu akun. Ini memberi tim aplikasi individu fleksibilitas dan visibilitas untuk mengelola kebutuhan keamanan yang spesifik untuk beban kerja mereka sementara juga memungkinkan tata kelola dan visibilitas ke tim keamanan terpusat. Amazon GuardDuty adalah contoh dari layanan semacam itu. GuardDutymemantau sumber daya dan aktivitas yang terkait dengan satu akun, dan GuardDuty temuan dari beberapa akun anggota (seperti semua akun di organisasi AWS) dapat dikumpulkan, dilihat, dan dikelola dari akun administrator yang didelegasikan.

Jaringan virtual, komputasi, dan pengiriman konten

Karena akses jaringan sangat penting dalam keamanan, dan infrastruktur komputasi adalah komponen mendasar dari banyak beban kerja AWS, ada banyak layanan dan fitur keamanan AWS yang didedikasikan untuk sumber daya ini. Misalnya, Amazon Inspector adalah layanan manajemen kerentanan yang terus-menerus memindai beban kerja AWS Anda untuk mencari kerentanan. Pemindaian ini mencakup pemeriksaan jangkauan jaringan yang menunjukkan bahwa ada jalur jaringan yang diizinkan ke instans Amazon EC2 di lingkungan Anda. Amazon Virtual Private Cloud

Prinsipal dan sumber daya

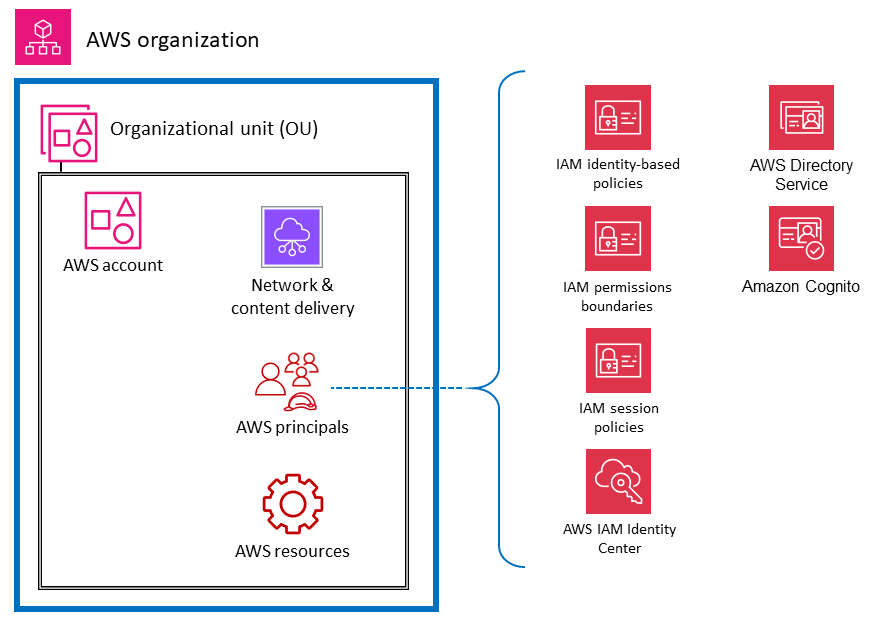

Prinsipal AWS dan sumber daya AWS (bersama dengan kebijakan IAM) adalah elemen mendasar dalam manajemen identitas dan akses di AWS. Prinsipal yang diautentikasi di AWS dapat melakukan tindakan dan mengakses sumber daya AWS. Prinsipal dapat diautentikasi sebagai pengguna root akun AWS, atau pengguna IAM, atau dengan mengambil peran.

catatan

Jangan membuat kunci API persisten yang terkait dengan pengguna root AWS. Akses ke pengguna root harus dibatasi hanya pada tugas-tugas yang membutuhkan pengguna root, dan kemudian hanya melalui proses pengecualian dan persetujuan yang ketat. Untuk praktik terbaik untuk melindungi pengguna root akun Anda, lihat dokumentasi AWS.

Sumber daya AWS adalah objek yang ada dalam layanan AWS yang dapat Anda gunakan. Contohnya termasuk instans EC2, AWS CloudFormation stack, topik Amazon Simple Notification Service (Amazon SNS), dan bucket S3. Kebijakan IAM adalah objek yang menentukan izin saat dikaitkan dengan identitas IAM (pengguna, grup, atau peran) atau sumber daya AWS. Kebijakan berbasis identitas adalah dokumen kebijakan yang Anda lampirkan ke prinsipal (peran, pengguna, dan grup pengguna) untuk mengontrol tindakan mana yang dapat dilakukan oleh prinsipal, sumber daya mana, dan dalam kondisi apa. Kebijakan berbasis sumber daya adalah dokumen kebijakan yang Anda lampirkan ke sumber daya seperti bucket S3. Kebijakan ini memberikan izin utama yang ditentukan untuk melakukan tindakan spesifik pada sumber daya tersebut dan menentukan kondisi untuk izin tersebut. Kebijakan berbasis sumber daya adalah kebijakan in-line. Bagian sumber daya IAM menyelami lebih dalam jenis kebijakan IAM dan bagaimana mereka digunakan.

Untuk menjaga hal-hal sederhana dalam diskusi ini, kami mencantumkan layanan dan fitur keamanan AWS untuk entitas IAM yang memiliki tujuan utama untuk mengoperasikan, atau menerapkan ke, prinsipal akun. Kami menjaga kesederhanaan itu sambil mengakui fleksibilitas dan luasnya efek kebijakan izin IAM. Satu pernyataan dalam kebijakan dapat memiliki efek pada beberapa jenis entitas AWS. Misalnya, meskipun kebijakan berbasis identitas IAM dikaitkan dengan entitas IAM dan mendefinisikan izin (izinkan, tolak) untuk entitas tersebut, kebijakan tersebut juga secara implisit mendefinisikan izin untuk tindakan, sumber daya, dan kondisi yang ditentukan. Dengan cara ini, kebijakan berbasis identitas dapat menjadi elemen penting dalam menentukan izin untuk sumber daya.

Diagram berikut menggambarkan layanan dan fitur keamanan AWS untuk prinsipal AWS. Kebijakan berbasis identitas dilampirkan ke objek sumber daya IAM yang digunakan untuk identifikasi dan pengelompokan, seperti pengguna, grup, dan peran. Kebijakan ini memungkinkan Anda menentukan apa yang dapat dilakukan oleh identitas (izinnya). Kebijakan sesi IAM adalah kebijakan izin sebaris yang diteruskan pengguna dalam sesi saat mereka mengambil peran. Anda dapat meneruskan kebijakan sendiri, atau Anda dapat mengonfigurasi pialang identitas Anda untuk memasukkan kebijakan saat identitas Anda terfederasi ke AWS. Ini memungkinkan administrator Anda mengurangi jumlah peran yang harus mereka buat, karena beberapa pengguna dapat mengambil peran yang sama namun memiliki izin sesi yang unik. Layanan IAM Identity Center terintegrasi dengan AWS Organizations dan operasi AWS API, dan membantu Anda mengelola akses SSO dan izin pengguna di seluruh akun AWS Anda di AWS Organizations.

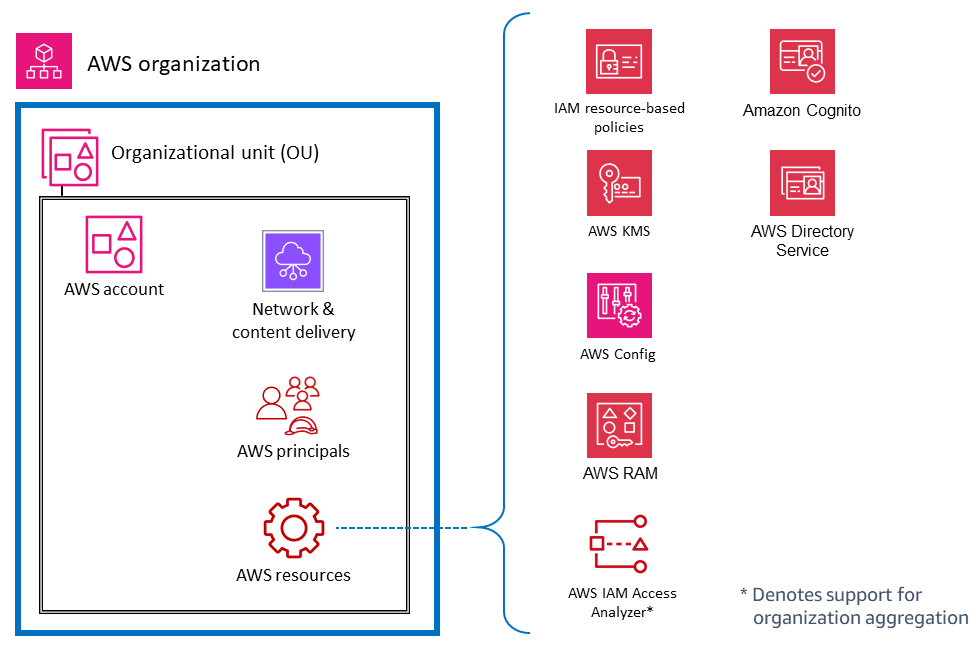

Diagram berikut menggambarkan layanan dan fitur untuk sumber daya akun. Kebijakan berbasis sumber daya dilampirkan pada sumber daya. Misalnya, Anda dapat melampirkan kebijakan berbasis sumber daya ke bucket S3, antrian Amazon Simple Queue Service (Amazon SQS), titik akhir VPC, dan kunci enkripsi AWS KMS. Anda dapat menggunakan kebijakan berbasis sumber daya untuk menentukan siapa yang memiliki akses ke sumber daya dan tindakan apa yang dapat mereka lakukan terhadapnya. Kebijakan bucket S3, kebijakan utama AWS KMS, dan kebijakan titik akhir VPC adalah jenis kebijakan berbasis sumber daya. AWS IAM Access Analyzer membantu Anda mengidentifikasi sumber daya di organisasi dan akun Anda, seperti bucket S3 atau peran IAM, yang dibagikan dengan entitas eksternal. Hal ini memungkinkan Anda mengidentifikasi akses yang tidak diinginkan ke sumber daya dan data Anda, yang merupakan sebuah risiko keamanan. AWS Config memungkinkan Anda menilai, mengaudit, dan mengevaluasi konfigurasi sumber daya AWS yang didukung di akun AWS Anda. AWS Config terus memantau dan merekam konfigurasi sumber daya AWS, dan secara otomatis mengevaluasi konfigurasi yang direkam terhadap konfigurasi yang diinginkan.