Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengonfigurasi penyedia identitas Anda untuk single sign-on () SSO

Research and Engineering Studio terintegrasi dengan penyedia identitas SAML 2.0 untuk mengautentikasi akses pengguna ke portal. RES Langkah-langkah ini memberikan petunjuk untuk berintegrasi dengan penyedia identitas SAML 2.0 pilihan Anda. Jika Anda berniat menggunakan Pusat IAM Identitas, silakan lihatMenyiapkan sistem masuk tunggal (SSO) dengan IAM Identity Center.

catatan

Email pengguna harus cocok dalam IDP SAML pernyataan dan Active Directory. Anda harus menghubungkan penyedia identitas Anda dengan Active Directory Anda dan menyinkronkan pengguna secara berkala.

Topik

Konfigurasikan penyedia identitas Anda

Bagian ini menyediakan langkah-langkah untuk mengonfigurasi penyedia identitas Anda dengan informasi dari kumpulan pengguna RES Amazon Cognito.

-

RESmengasumsikan bahwa Anda memiliki AD (iklan AWS terkelola atau iklan yang disediakan sendiri) dengan identitas pengguna yang diizinkan untuk mengakses portal dan proyek. RES Hubungkan iklan Anda ke penyedia layanan identitas Anda dan sinkronkan identitas pengguna. Periksa dokumentasi penyedia identitas Anda untuk mempelajari cara menghubungkan AD dan menyinkronkan identitas pengguna. Misalnya, lihat Menggunakan Active Directory sebagai sumber identitas di Panduan AWS IAM Identity Center Pengguna.

-

Konfigurasikan aplikasi SAML 2.0 untuk RES penyedia identitas Anda (iDP). Konfigurasi ini membutuhkan parameter berikut:

-

SAMLRedirect URL — URL yang digunakan IDP Anda untuk mengirim respons 2.0 SAML ke penyedia layanan.

catatan

Bergantung pada IDP, SAML Redirect URL mungkin memiliki nama yang berbeda:

Aplikasi URL

Pernyataan Layanan Konsumen () ACS URL

ACSPOSTMengikat URL

Untuk mendapatkan URL

Masuk RES sebagai admin atau clusteradmin.

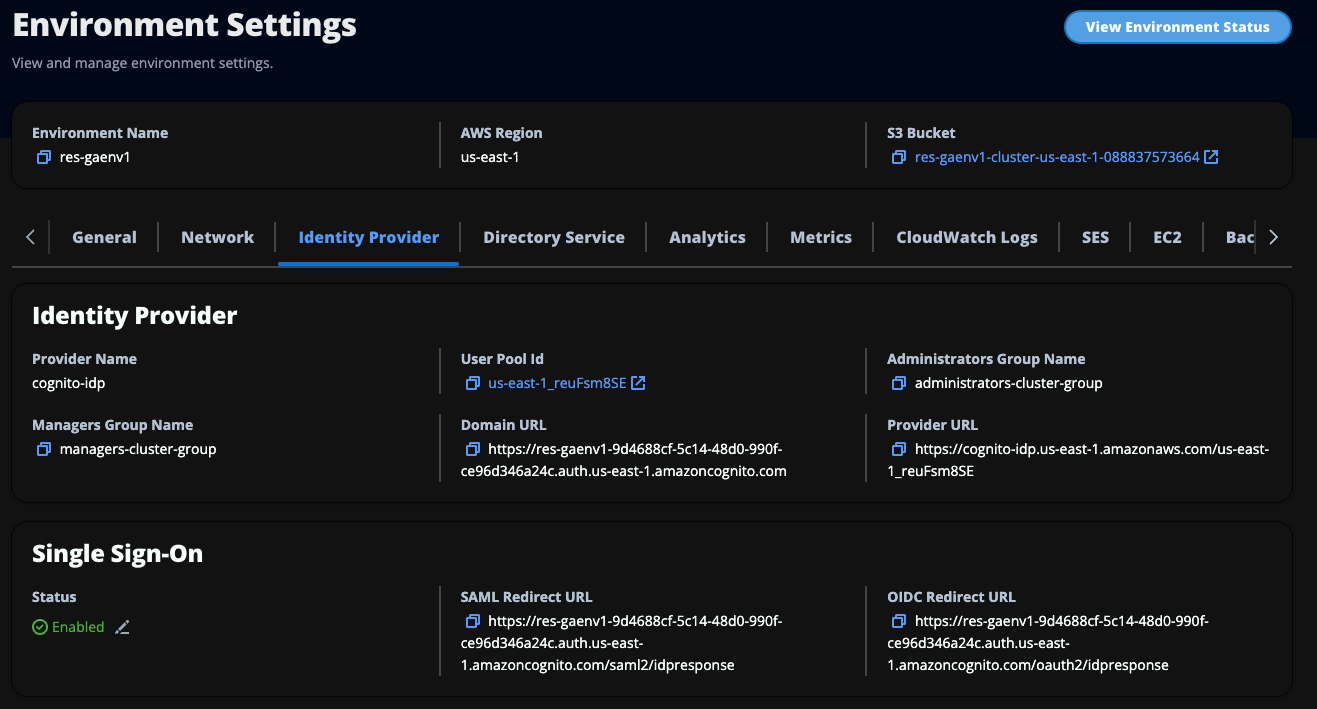

Arahkan ke Manajemen Lingkungan ⇒ Pengaturan Umum ⇒ Penyedia Identitas.

Pilih SAMLRedirect URL.

-

SAMLAudiens URI — ID unik entitas SAML audiens di sisi penyedia layanan.

catatan

Bergantung pada IDP, SAML Audiens URI mungkin memiliki nama yang berbeda:

ClientID

SAMLAudiens Aplikasi

ID entitas SP

Berikan masukan dalam format berikut.

urn:amazon:cognito:sp:user-pool-idUntuk menemukan SAML Audiens Anda URI

Masuk RES sebagai admin atau clusteradmin.

Arahkan ke Manajemen Lingkungan ⇒ Pengaturan Umum ⇒ Penyedia Identitas.

Pilih User Pool Id.

-

-

SAMLPernyataan yang diposting RES harus memiliki bidang/klaim berikut yang disetel ke alamat email pengguna:

-

SAMLSubjek atau NameID

-

SAMLemail

-

-

IDP Anda menambahkan bidang/klaim ke pernyataan, berdasarkan konfigurasiSAML. RESmembutuhkan bidang-bidang ini. Sebagian besar penyedia secara otomatis mengisi bidang ini secara default. Lihat input dan nilai bidang berikut jika Anda harus mengonfigurasinya.

-

AudienceRestriction— Setel ke

urn:amazon:cognito:sp:. Gantiuser-pool-iduser-pool-iddengan ID kumpulan pengguna Amazon Cognito Anda.<saml:AudienceRestriction> <saml:Audience> urn:amazon:cognito:sp:user-pool-id</saml:AudienceRestriction> -

Respons - Setel

InResponseTokehttps://. Gantiuser-pool-domain/saml2/idpresponseuser-pool-domaindengan nama domain kumpulan pengguna Amazon Cognito Anda.<saml2p:Response Destination="http://user-pool-domain/saml2/idpresponse" ID="id123" InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" IssueInstant="Date-time stamp" Version="2.0" xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol" xmlns:xs="http://www.w3.org/2001/XMLSchema"> -

SubjectConfirmationData— Setel

Recipientkesaml2/idpresponsetitik akhir kumpulan pengguna Anda danInResponseToke ID SAML permintaan asli.<saml2:SubjectConfirmationData InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" NotOnOrAfter="Date-time stamp" Recipient="https://user-pool-domain/saml2/idpresponse"/> -

AuthnStatement— Konfigurasikan sebagai berikut:

<saml2:AuthnStatement AuthnInstant="2016-10-30T13:13:28.152TZ" SessionIndex="32413b2e54db89c764fb96ya2k" SessionNotOnOrAfter="2016-10-30T13:13:28"> <saml2:SubjectLocality /> <saml2:AuthnContext> <saml2:AuthnContextClassRef>urn:oasis:names:tc:SAML:2.0:ac:classes:Password</saml2:AuthnContextClassRef> </saml2:AuthnContext> </saml2:AuthnStatement>

-

-

Jika SAML aplikasi Anda memiliki URL bidang logout, atur ke:

<domain-url>/saml2/logoutUntuk mendapatkan domain URL

-

Masuk RES sebagai admin atau clusteradmin.

-

Arahkan ke Manajemen Lingkungan ⇒ Pengaturan Umum ⇒ Penyedia Identitas.

-

Pilih Domain URL.

-

-

Jika IDP Anda menerima sertifikat penandatanganan untuk membangun kepercayaan dengan Amazon Cognito, unduh sertifikat penandatanganan Amazon Cognito dan unggah di IDP Anda.

Untuk mendapatkan sertifikat penandatanganan

-

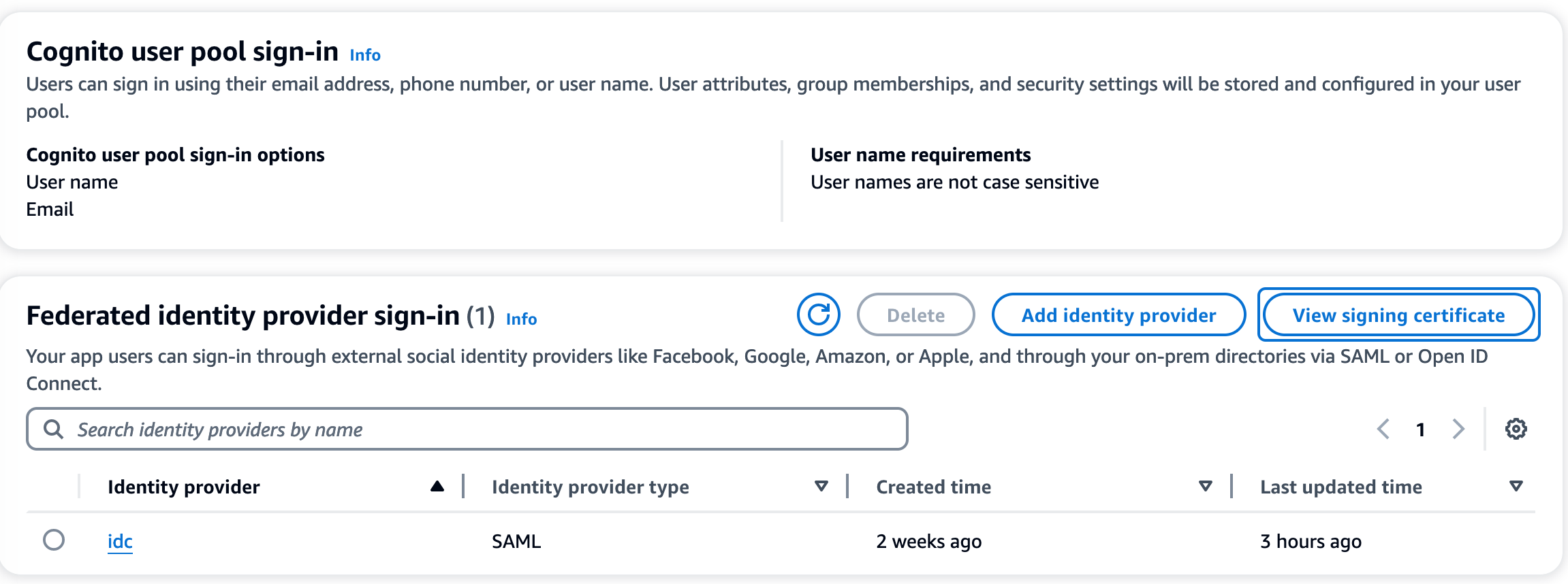

Buka konsol Amazon Cognito di Memulai dengan AWS Management Console

-

Pilih kumpulan pengguna Anda. Kumpulan pengguna Anda seharusnya

res-.<environment name>-user-pool -

Pilih tab Pengalaman masuk.

-

Di bagian login penyedia identitas terfederasi, pilih Lihat sertifikat penandatanganan.

Anda dapat menggunakan sertifikat ini untuk menyiapkan Direktori AktifIDP, menambahkan

relying party trust, dan mengaktifkan SAML dukungan pada pihak yang mengandalkan ini.catatan

Ini tidak berlaku untuk Keycloak dan. IDC

-

Setelah pengaturan aplikasi selesai, unduh metadata XML aplikasi SAML 2.0 atau. URL Anda menggunakannya di bagian selanjutnya.

-

RESKonfigurasikan untuk menggunakan penyedia identitas Anda

Untuk menyelesaikan pengaturan sistem masuk tunggal untuk RES

-

Masuk RES sebagai admin atau clusteradmin.

-

Arahkan ke Manajemen Lingkungan ⇒ Pengaturan Umum ⇒ Penyedia Identitas.

-

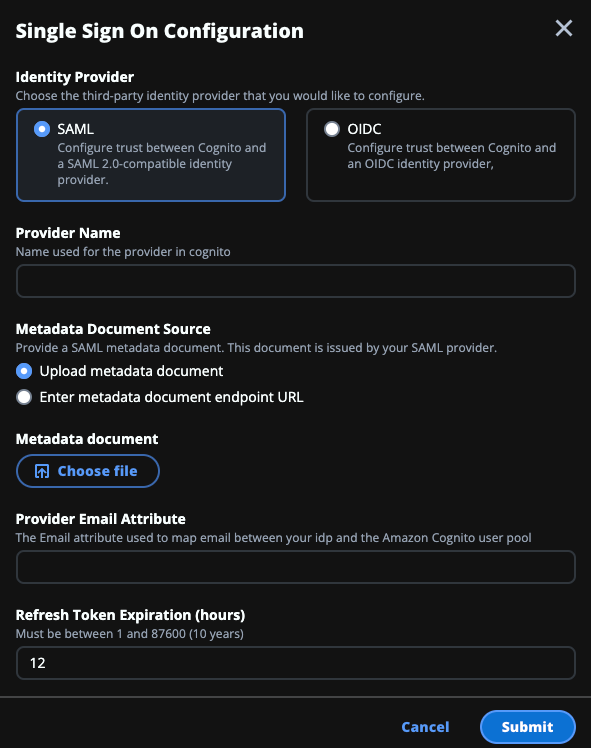

Di bawah Single Sign-On, pilih ikon edit di sebelah indikator status untuk membuka halaman Single Sign On Configuration.

-

Untuk Penyedia Identitas, pilih SAML.

-

Untuk Nama Penyedia, masukkan nama unik untuk penyedia identitas Anda.

catatan

Nama-nama berikut tidak diperbolehkan:

Cognito

IdentityCenter

-

Di bawah Sumber Dokumen Metadata, pilih opsi yang sesuai dan unggah XML dokumen metadata atau berikan URL dari penyedia identitas.

-

Untuk Atribut Email Penyedia, masukkan nilai teks

email. -

Pilih Kirim.

-

-

Muat ulang halaman Pengaturan Lingkungan. Single sign-on diaktifkan jika konfigurasi sudah benar.

Mengonfigurasi penyedia identitas Anda di lingkungan non-produksi

Jika Anda menggunakan sumber daya eksternal yang disediakan untuk membuat RES lingkungan non-produksi dan mengkonfigurasi Pusat IAM Identitas sebagai penyedia identitas Anda, Anda mungkin ingin mengonfigurasi penyedia identitas yang berbeda seperti Okta. Formulir RES SSO pemberdayaan meminta tiga parameter konfigurasi:

-

Nama penyedia - Tidak dapat diubah

-

Dokumen metadata atau URL — Dapat dimodifikasi

-

Atribut email penyedia - Dapat dimodifikasi

Untuk mengubah dokumen metadata dan atribut email penyedia, lakukan hal berikut:

-

Masuk ke Konsol Amazon Cognito.

-

Dari navigasi, pilih Kumpulan pengguna.

-

Pilih kumpulan pengguna Anda untuk melihat ikhtisar kumpulan Pengguna.

-

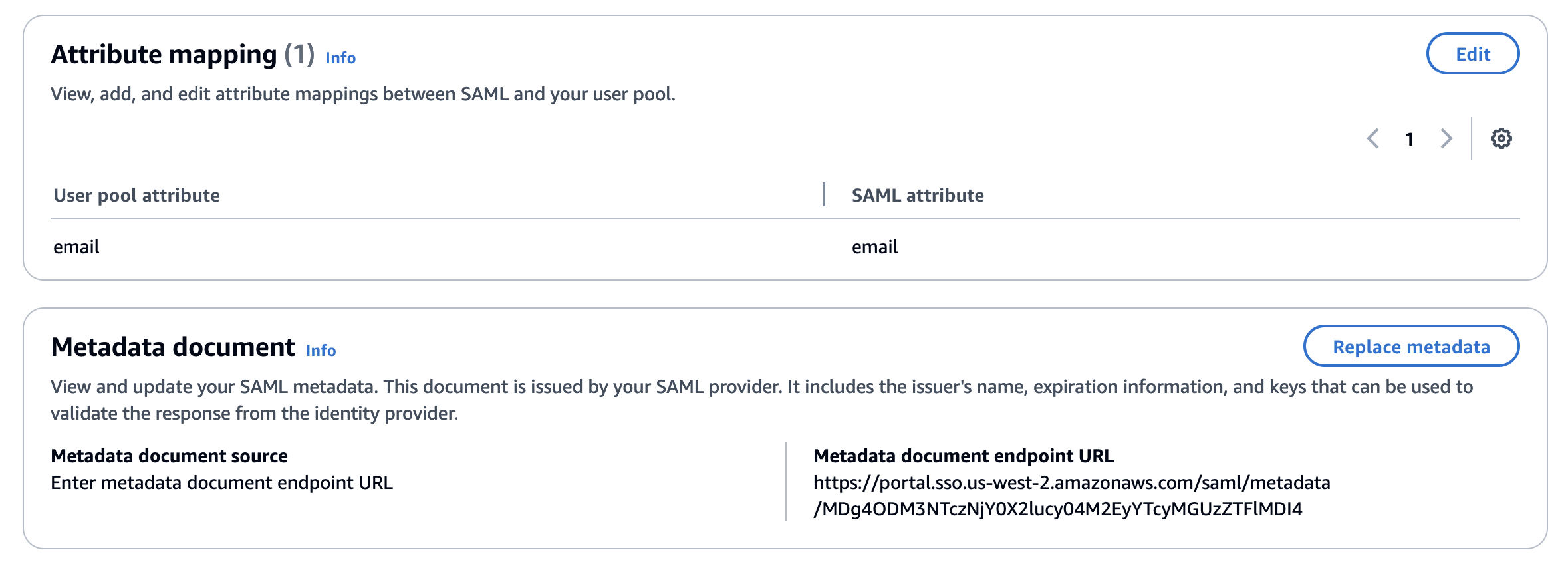

Dari tab Pengalaman masuk, buka login penyedia identitas Federasi dan buka penyedia identitas Anda yang dikonfigurasi.

-

Umumnya, Anda hanya akan diminta untuk mengubah metadata dan membiarkan pemetaan atribut tidak berubah. Untuk memperbarui pemetaan Atribut, pilih Edit. Untuk memperbarui dokumen Metadata, pilih Ganti metadata.

-

Jika Anda mengedit pemetaan atribut, Anda perlu memperbarui

<environment name>.cluster-settingstabel di DynamoDB.-

Buka konsol DynamoDB dan pilih Tabel dari navigasi.

-

Temukan dan pilih

<environment name>.cluster-settingstabel, dan dari menu Tindakan pilih Jelajahi item. -

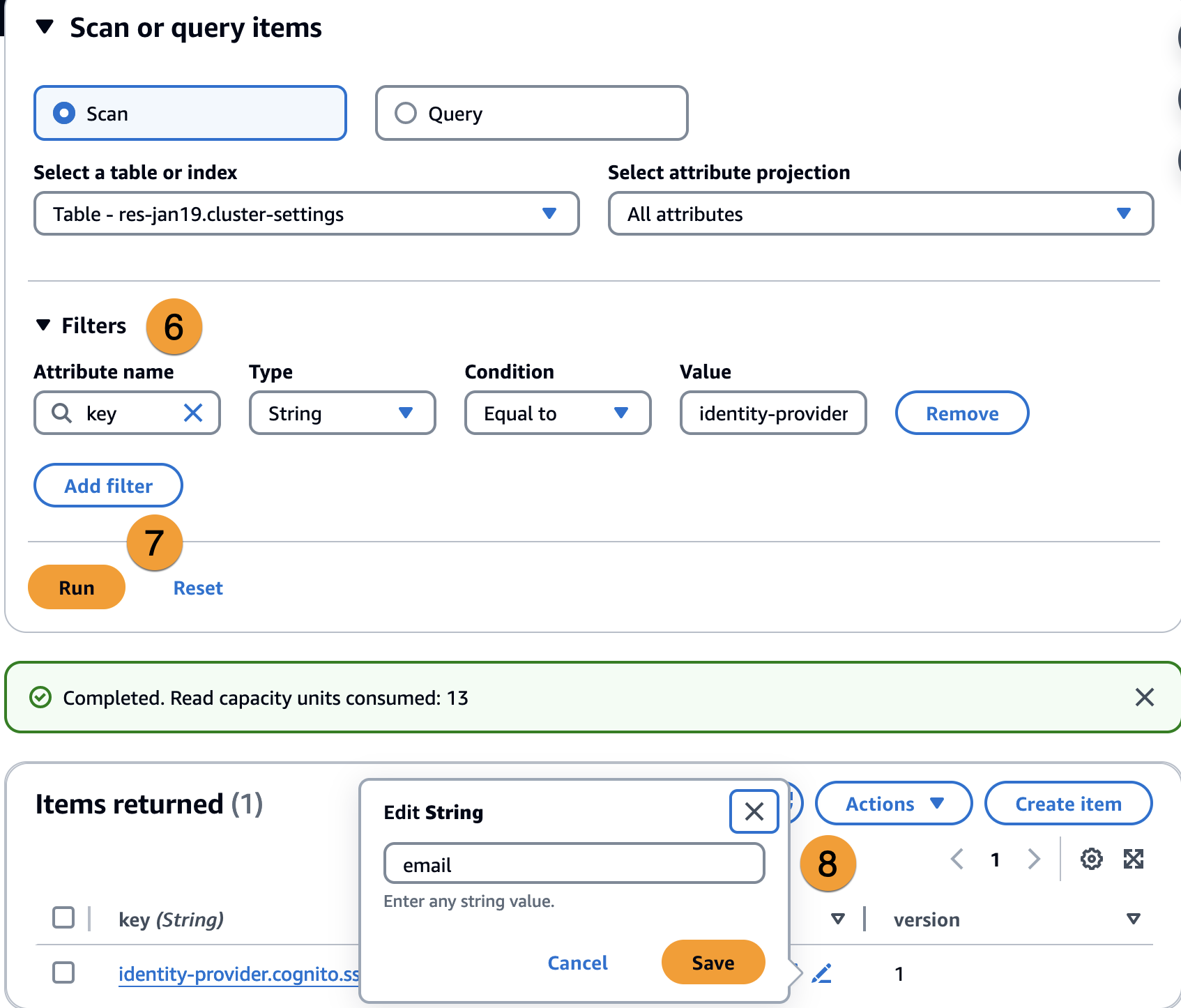

Di bawah Pindai atau kueri item, buka Filter dan masukkan parameter berikut:

-

Nama atribut —

key -

Nilai -

identity-provider.cognito.sso_idp_provider_email_attribute

-

-

Pilih Jalankan.

-

-

Di bawah Item yang dikembalikan, temukan

identity-provider.cognito.sso_idp_provider_email_attributestring dan pilih Edit untuk memodifikasi string agar sesuai dengan perubahan Anda di Amazon Cognito.

Debugging masalah SAML iDP

SAML-tracer - Anda dapat menggunakan ekstensi ini untuk browser Chrome untuk melacak SAML permintaan dan memeriksa nilai SAML pernyataan. Untuk informasi selengkapnya, lihat SAML-tracer

SAMLalat pengembang - OneLogin menyediakan alat yang dapat Anda gunakan untuk memecahkan kode nilai yang SAML dikodekan dan memeriksa bidang yang diperlukan dalam pernyataan. SAML Untuk informasi lebih lanjut, lihat Base 64 Decode+Inflate

Amazon CloudWatch Logs — Anda dapat memeriksa RES log Anda di CloudWatch Log untuk kesalahan atau peringatan. Log Anda berada dalam grup log dengan format namares-environment-name/cluster-manager

Dokumentasi Amazon Cognito — Untuk informasi selengkapnya tentang SAML integrasi dengan Amazon Cognito, lihat SAML Menambahkan penyedia identitas ke kumpulan pengguna di Panduan Pengembang Amazon Cognito.