Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Cara kerja kebijakan konfigurasi di Security Hub

Yang didelegasikan AWS Security Hub administrator dapat membuat kebijakan konfigurasi untuk mengonfigurasi Security Hub, standar keamanan, dan kontrol keamanan untuk organisasi. Setelah membuat kebijakan konfigurasi, administrator yang didelegasikan dapat mengaitkannya dengan akun tertentu, unit organisasi (OUs), atau root. Kebijakan tersebut kemudian berlaku di akun yang ditentukan,OUs, atau root.

Untuk informasi latar belakang tentang manfaat konfigurasi pusat dan cara kerjanya, lihatMemahami konfigurasi pusat di Security Hub.

Bagian ini memberikan gambaran rinci tentang kebijakan konfigurasi.

Pertimbangan kebijakan

Sebelum Anda membuat kebijakan konfigurasi di Security Hub, pertimbangkan detail berikut.

Kebijakan konfigurasi harus dikaitkan agar berlaku — Setelah membuat kebijakan konfigurasi, Anda dapat mengaitkannya dengan satu atau beberapa akun, unit organisasi (OUs), atau root. Kebijakan konfigurasi dapat dikaitkan dengan akun atau OUs melalui aplikasi langsung, atau melalui warisan dari OU induk.

Akun atau OU hanya dapat dikaitkan dengan satu kebijakan konfigurasi — Untuk mencegah pengaturan yang bertentangan, akun atau OU hanya dapat dikaitkan dengan satu kebijakan konfigurasi pada waktu tertentu. Atau, akun atau OU dapat dikelola sendiri.

Kebijakan konfigurasi selesai — Kebijakan konfigurasi menyediakan spesifikasi pengaturan yang lengkap. Misalnya, akun anak tidak dapat menerima pengaturan untuk beberapa kontrol dari satu kebijakan dan pengaturan untuk kontrol lain dari kebijakan lain. Saat Anda mengaitkan kebijakan dengan akun anak, pastikan kebijakan tersebut menentukan semua setelan yang Anda inginkan untuk digunakan oleh akun anak tersebut.

Kebijakan konfigurasi tidak dapat dikembalikan — Tidak ada opsi untuk mengembalikan kebijakan konfigurasi setelah Anda mengaitkannya dengan akun atau. OUs Misalnya, jika Anda mengaitkan kebijakan konfigurasi yang menonaktifkan CloudWatch kontrol dengan akun tertentu, lalu memisahkan kebijakan tersebut, CloudWatch kontrol akan terus dinonaktifkan di akun tersebut. Untuk mengaktifkan CloudWatch kontrol lagi, Anda dapat mengaitkan akun dengan kebijakan baru yang memungkinkan kontrol. Atau, Anda dapat mengubah akun menjadi dikelola sendiri dan mengaktifkan setiap CloudWatch kontrol di akun.

Kebijakan konfigurasi berlaku di Wilayah asal Anda dan semua Wilayah tertaut — Kebijakan konfigurasi memengaruhi semua akun terkait di Wilayah asal dan semua Wilayah yang ditautkan. Anda tidak dapat membuat kebijakan konfigurasi yang berlaku hanya di beberapa Wilayah ini dan bukan yang lain. Pengecualian untuk ini adalah kontrol yang menggunakan sumber daya global. Security Hub secara otomatis menonaktifkan kontrol yang melibatkan sumber daya global di semua Wilayah kecuali Wilayah asal.

Daerah yang AWS diperkenalkan pada atau setelah 20 Maret 2019 dikenal sebagai Wilayah keikutsertaan. Anda harus mengaktifkan Wilayah tersebut untuk akun sebelum kebijakan konfigurasi berlaku di sana. Akun manajemen Organisasi dapat mengaktifkan Wilayah keikutsertaan untuk akun anggota. Untuk petunjuk tentang mengaktifkan Wilayah keikutsertaan, lihat Menentukan yang Wilayah AWS Akun Anda dapat digunakan di AWS Panduan Referensi Manajemen Akun.

Jika kebijakan Anda mengonfigurasi kontrol yang tidak tersedia di Wilayah beranda atau satu atau beberapa Wilayah tertaut, Security Hub akan melewatkan konfigurasi kontrol di Wilayah yang tidak tersedia, tetapi menerapkan konfigurasi di Wilayah tempat kontrol tersedia. Anda tidak memiliki cakupan untuk kontrol yang tidak tersedia di Wilayah asal atau Wilayah yang ditautkan.

Kebijakan konfigurasi adalah sumber daya — Sebagai sumber daya, kebijakan konfigurasi memiliki Amazon Resource Name (ARN) dan identifier (UUID) yang unik secara universal. ARNMenggunakan format berikut:

arn:. Konfigurasi yang dikelola sendiri tidak memiliki ARN atauUUID. Pengidentifikasi untuk konfigurasi yang dikelola sendiri adalah.partition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB

Jenis kebijakan konfigurasi

Setiap kebijakan konfigurasi menentukan setelan berikut:

-

Aktifkan atau nonaktifkan Security Hub.

-

Aktifkan satu atau lebih standar keamanan.

-

Tunjukkan kontrol keamanan mana yang diaktifkan di seluruh standar yang diaktifkan. Anda dapat melakukannya dengan memberikan daftar kontrol khusus yang harus diaktifkan, dan Security Hub menonaktifkan semua kontrol lainnya, termasuk kontrol baru saat dirilis. Atau, Anda dapat memberikan daftar kontrol khusus yang harus dinonaktifkan, dan Security Hub mengaktifkan semua kontrol lainnya, termasuk kontrol baru saat dirilis.

-

Secara opsional, sesuaikan parameter untuk memilih kontrol yang diaktifkan di seluruh standar yang diaktifkan.

Kebijakan konfigurasi pusat tidak termasuk AWS Config pengaturan perekam. Anda harus mengaktifkan secara terpisah AWS Config dan aktifkan perekaman untuk sumber daya yang diperlukan agar Security Hub menghasilkan temuan kontrol. Untuk informasi selengkapnya, lihat Melakukan konfigurasi AWS Config untuk Security Hub.

Jika Anda menggunakan konfigurasi pusat, Security Hub secara otomatis menonaktifkan kontrol yang melibatkan sumber daya global di semua Wilayah kecuali Wilayah asal. Kontrol lain yang Anda pilih untuk diaktifkan meskipun kebijakan konfigurasi diaktifkan di semua Wilayah yang tersedia. Untuk membatasi temuan untuk kontrol ini hanya pada satu Wilayah, Anda dapat memperbarui AWS Config pengaturan perekam dan matikan perekaman sumber daya global di semua Wilayah kecuali Wilayah asal. Saat Anda menggunakan konfigurasi pusat, Anda tidak memiliki cakupan untuk kontrol yang tidak tersedia di Wilayah asal atau Wilayah yang ditautkan. Untuk daftar kontrol yang melibatkan sumber daya global, lihatKontrol yang menggunakan sumber daya global.

Kebijakan konfigurasi yang disarankan

Saat membuat kebijakan konfigurasi untuk pertama kalinya di konsol Security Hub, Anda memiliki opsi untuk memilih kebijakan yang direkomendasikan Security Hub.

Kebijakan yang disarankan memungkinkan Security Hub, AWS Standar Praktik Terbaik Keamanan Dasar (FSBP), dan semua FSBP kontrol yang ada dan yang baru. Kontrol yang menerima parameter menggunakan nilai default. Kebijakan yang disarankan berlaku untuk root (semua akun danOUs, baik yang baru maupun yang sudah ada). Setelah membuat kebijakan yang disarankan untuk organisasi, Anda dapat memodifikasinya dari akun administrator yang didelegasikan. Misalnya, Anda dapat mengaktifkan standar atau kontrol tambahan atau menonaktifkan FSBP kontrol tertentu. Untuk petunjuk tentang memodifikasi kebijakan konfigurasi, lihatMemperbarui kebijakan konfigurasi.

Kebijakan konfigurasi kustom

Alih-alih kebijakan yang disarankan, administrator yang didelegasikan dapat membuat hingga 20 kebijakan konfigurasi kustom. Anda dapat mengaitkan satu kebijakan kustom dengan seluruh organisasi Anda atau kebijakan kustom yang berbeda dengan akun yang berbeda danOUs. Untuk kebijakan konfigurasi kustom, Anda menentukan pengaturan yang Anda inginkan. Misalnya, Anda dapat membuat kebijakan kustom yang memungkinkanFSBP, Pusat Keamanan Internet (CIS) AWS Foundations Benchmark v1.4.0, dan semua kontrol dalam standar tersebut kecuali kontrol Amazon Redshift. Tingkat perincian yang Anda gunakan dalam kebijakan konfigurasi khusus bergantung pada cakupan cakupan keamanan yang dimaksudkan di seluruh organisasi Anda.

catatan

Anda tidak dapat mengaitkan kebijakan konfigurasi yang menonaktifkan Security Hub dengan akun administrator yang didelegasikan. Kebijakan semacam itu dapat dikaitkan dengan akun lain tetapi melewatkan asosiasi dengan administrator yang didelegasikan. Akun administrator yang didelegasikan mempertahankan konfigurasi saat ini.

Setelah membuat kebijakan konfigurasi kustom, Anda dapat beralih ke kebijakan konfigurasi yang disarankan dengan memperbarui kebijakan konfigurasi untuk mencerminkan konfigurasi yang disarankan. Namun, Anda tidak melihat pilihan untuk membuat kebijakan konfigurasi yang disarankan di konsol Security Hub setelah kebijakan pertama Anda dibuat.

Asosiasi kebijakan melalui aplikasi dan warisan

Saat Anda pertama kali ikut serta dalam konfigurasi pusat, organisasi Anda tidak memiliki asosiasi dan berperilaku dengan cara yang sama seperti sebelum ikut serta. Administrator yang didelegasikan kemudian dapat membuat asosiasi antara kebijakan konfigurasi atau perilaku dan akun yang dikelola sendiriOUs, atau root. Asosiasi dapat dibentuk melalui aplikasi atau warisan.

Dari akun administrator yang didelegasikan, Anda dapat langsung menerapkan kebijakan konfigurasi ke akun, OU, atau root. Atau, administrator yang didelegasikan dapat langsung menerapkan penunjukan yang dikelola sendiri ke akun, OU, atau root.

Dengan tidak adanya aplikasi langsung, akun atau OU mewarisi pengaturan induk terdekat yang memiliki kebijakan konfigurasi atau perilaku yang dikelola sendiri. Jika induk terdekat dikaitkan dengan kebijakan konfigurasi, anak mewarisi kebijakan tersebut dan hanya dapat dikonfigurasi oleh administrator yang didelegasikan dari Wilayah beranda. Jika orang tua terdekat dikelola sendiri, anak mewarisi perilaku yang dikelola sendiri dan memiliki kemampuan untuk menentukan pengaturannya sendiri di masing-masing Wilayah AWS.

Aplikasi lebih diutamakan daripada warisan. Dengan kata lain, pewarisan tidak mengesampingkan kebijakan konfigurasi atau penunjukan yang dikelola sendiri yang telah diterapkan langsung oleh administrator yang didelegasikan ke akun atau OU.

Jika Anda langsung menerapkan kebijakan konfigurasi ke akun yang dikelola sendiri, kebijakan tersebut akan mengesampingkan penunjukan yang dikelola sendiri. Akun menjadi dikelola secara terpusat dan mengadopsi pengaturan yang tercermin dalam kebijakan konfigurasi.

Kami merekomendasikan langsung menerapkan kebijakan konfigurasi ke root. Jika Anda menerapkan kebijakan ke root, maka akun baru yang bergabung dengan organisasi Anda akan secara otomatis mewarisi kebijakan root kecuali Anda mengaitkannya dengan kebijakan yang berbeda atau menunjuknya sebagai dikelola sendiri.

Hanya satu kebijakan konfigurasi yang dapat dikaitkan dengan akun atau OU pada waktu tertentu, baik melalui aplikasi atau warisan. Ini dirancang untuk mencegah pengaturan yang bertentangan.

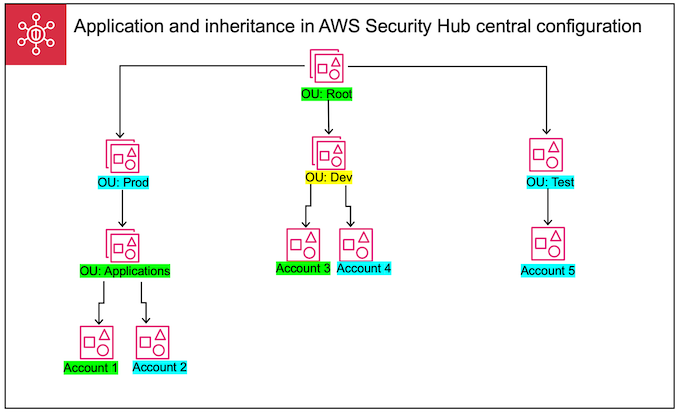

Diagram berikut menggambarkan bagaimana aplikasi kebijakan dan pewarisan bekerja dalam konfigurasi pusat.

Dalam contoh ini, node yang disorot dengan warna hijau memiliki kebijakan konfigurasi yang telah diterapkan padanya. Node yang disorot dengan warna biru tidak memiliki kebijakan konfigurasi yang telah diterapkan padanya. Sebuah simpul yang disorot dengan warna kuning telah ditetapkan sebagai dikelola sendiri. Setiap akun dan OU menggunakan konfigurasi berikut:

OU:root (Green) - OU ini menggunakan kebijakan konfigurasi yang telah diterapkan padanya.

OU:prod (Blue) - OU ini mewarisi kebijakan konfigurasi dari ou:Root.

OU: Applications (Green) - OU ini menggunakan kebijakan konfigurasi yang telah diterapkan untuk itu.

Akun 1 (Hijau) — Akun ini menggunakan kebijakan konfigurasi yang telah diterapkan padanya.

Akun 2 (Biru) — Akun ini mewarisi kebijakan konfigurasi dari OU: Aplikasi.

OU: dev (Kuning) - OU ini dikelola sendiri.

Akun 3 (Hijau) — Akun ini menggunakan kebijakan konfigurasi yang telah diterapkan padanya.

Akun 4 (Biru) — Akun ini mewarisi perilaku yang dikelola sendiri dari OU: dev.

OU:test (Biru) - Akun ini mewarisi kebijakan konfigurasi dari OU:root.

Akun 5 (Biru) — Akun ini mewarisi kebijakan konfigurasi dari OU:root karena induk langsungnya, ou:Test, tidak terkait dengan kebijakan konfigurasi.

Menguji kebijakan konfigurasi

Untuk memastikan Anda memahami cara kerja kebijakan konfigurasi, sebaiknya buat satu kebijakan dan kaitkan dengan akun pengujian atau OU.

Untuk menguji kebijakan konfigurasi

Buat kebijakan konfigurasi kustom. Verifikasi bahwa pengaturan yang ditentukan untuk pemberdayaan, standar, dan kontrol Security Hub sudah benar.

Terapkan kebijakan konfigurasi ke akun pengujian atau OU yang tidak memiliki akun anak atauOUs.

Verifikasi bahwa akun pengujian atau OU menggunakan kebijakan konfigurasi dengan cara yang diharapkan di Wilayah asal Anda dan semua Wilayah yang ditautkan. Anda juga dapat memverifikasi bahwa semua akun lain dan OUs di organisasi Anda tetap dikelola sendiri dan dapat mengubah pengaturan mereka sendiri di setiap Wilayah.

Setelah menguji kebijakan konfigurasi dalam satu akun atau OU, Anda dapat mengaitkannya dengan akun lain danOUs.