Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Karena Mail Manager digunakan di antara lingkungan email Anda (seperti Microsoft 365, Google Workspace, atau On-Premise Exchange) dan internet, Mail Manager menggunakan relay SMTP untuk merutekan email masuk yang diproses oleh Mail Manager ke lingkungan email Anda. Ini juga dapat merutekan email keluar ke infrastruktur email lain seperti server Exchange lain atau gateway email pihak ketiga sebelum mengirim ke penerima akhir.

Relai SMTP adalah komponen penting dari infrastruktur email Anda, bertanggung jawab untuk merutekan email antar server secara efisien ketika ditunjuk oleh tindakan aturan yang ditentukan dalam kumpulan aturan.

Secara khusus, relay SMTP dapat mengarahkan email masuk antara SES Mail Manager dan infrastruktur email eksternal seperti Exchange, gateway email on-premise atau pihak ketiga, dan lainnya. Email masuk ke titik akhir ingress akan diproses oleh aturan yang akan merutekan email tertentu ke relai SMTP yang ditunjuk, yang pada gilirannya, akan meneruskannya ke infrastruktur email eksternal yang ditentukan dalam relai SMTP.

Saat titik akhir ingress Anda menerima email, ia menggunakan kebijakan lalu lintas untuk menentukan email mana yang akan diblokir atau diizinkan. Email yang Anda izinkan diteruskan ke kumpulan aturan yang menerapkan aturan bersyarat untuk menjalankan tindakan yang telah Anda tetapkan untuk jenis email tertentu. Salah satu tindakan aturan yang dapat Anda tentukan adalah SMTPRelay tindakan —jika Anda memilih tindakan ini, email akan diteruskan ke server SMTP eksternal yang ditentukan dalam relai SMTP Anda.

Misalnya, Anda dapat menggunakan SMTPRelay tindakan untuk mengirim email dari titik akhir ingress ke Microsoft Exchange Server lokal Anda. Anda akan mengatur server Exchange Anda untuk memiliki titik akhir SMTP publik yang hanya dapat diakses menggunakan kredensyal tertentu. Saat Anda membuat relai SMTP, Anda memasukkan nama server, port, dan kredensyal server Exchange Anda dan berikan relay SMTP Anda nama unik, katakanlah, "”. RelayToMyExchangeServer Kemudian, Anda membuat aturan di set aturan titik akhir ingress Anda yang mengatakan, “Ketika Dari alamat berisi 'gmail.com', lalu lakukan SMTPRelay tindakan menggunakan relai SMTP yang dipanggil”. RelayToMyExchangeServer

Sekarang, ketika email dari gmail.com tiba ke titik akhir ingress Anda, aturan akan memicu SMTPRelay tindakan dan menghubungi server Exchange Anda menggunakan kredensi yang Anda berikan saat membuat relay SMTP dan mengirimkan email ke server Exchange Anda. Dengan demikian, email yang diterima dari gmail.com diteruskan ke server Exchange Anda.

Anda harus terlebih dahulu membuat relai SMTP sebelum dapat ditunjuk dalam tindakan aturan. Prosedur di bagian selanjutnya akan memandu Anda membuat relai SMTP di konsol SES.

Membuat relai SMTP di konsol SES

Prosedur berikut menunjukkan cara menggunakan halaman relai SMTP di konsol SES untuk membuat relay SMTP dan mengelola yang sudah Anda buat.

Untuk membuat dan mengelola relay SMTP menggunakan konsol

Masuk ke AWS Management Console dan buka konsol Amazon SES di https://console.aws.amazon.com/ses/

. -

Di panel navigasi kiri, pilih relay SMTP di bawah Mail Manager.

-

Pada halaman relay SMTP, pilih Buat relai SMTP.

-

Pada halaman Create SMTP relay, masukkan nama unik untuk relay SMTP Anda.

-

Bergantung pada apakah Anda ingin mengonfigurasi relai SMTP masuk (tidak diautentikasi) atau keluar (diautentikasi), ikuti instruksi masing-masing:

Untuk mengkonfigurasi relai SMTP masuk

-

Ketika relai SMTP digunakan sebagai gateway masuk untuk merutekan email masuk yang diproses oleh Mail Manager ke lingkungan email eksternal Anda, Anda harus terlebih dahulu mengonfigurasi lingkungan hosting email. Meskipun setiap penyedia hosting email memiliki GUI dan alur kerja konfigurasi mereka sendiri yang unik bagi mereka, prinsip mengonfigurasinya untuk bekerja dengan gateway masuk, seperti relai SMTP Manajer Mail Anda, akan serupa.

Untuk membantu mengilustrasikan hal ini, kami telah memberikan contoh cara mengonfigurasi Google Workspaces dan Microsoft Office 365 agar berfungsi dengan relai SMTP Anda sebagai gateway masuk di bagian berikut:

catatan

Pastikan bahwa domain tujuan penerima yang Anda tuju adalah identitas domain terverifikasi SES. Misalnya, jika Anda ingin mengirimkan email ke penerima abc@example.com dan support@acme.com, domain example.com dan acme.com perlu diverifikasi di SES. Jika domain penerima tidak diverifikasi, SES tidak akan mencoba mengirimkan email ke server SMTP publik. Untuk informasi selengkapnya, lihat Membuat dan memverifikasi identitas di Amazon SES.

-

Setelah mengonfigurasi Google Workspaces atau Microsoft Office 365 agar berfungsi dengan gateway masuk, masukkan nama host server SMTP publik dengan nilai di bawah ini masing-masing ke penyedia Anda:

-

Ruang Kerja Google:

aspmx.l.google.com -

Microsoft Office 365:

<your_domain>.mail.protection.outlook.comGanti titik-titik dengan “-” di nama domain Anda. Misalnya, jika domain Anda adalah acme.com, Anda akan memasukkan

acme-com.mail.protection.outlook.com

-

-

Masukkan nomor port 25 untuk server SMTP publik.

-

Biarkan bagian Otentikasi kosong (jangan pilih atau buat ARN rahasia).

-

Pilih Buat relai SMTP.

-

Anda dapat melihat dan mengelola relay SMTP yang telah Anda buat dari halaman relay SMTP. Jika ada relai SMTP yang ingin Anda hapus, pilih tombol radionya diikuti oleh Hapus.

-

Untuk mengedit relay SMTP, pilih namanya. Pada halaman detail, Anda dapat mengubah nama relai, nama server SMTP eksternal, port, dan kredensyal login dengan memilih tombol Edit atau Perbarui yang sesuai diikuti dengan Simpan perubahan.

Menyiapkan Google Workspaces untuk relai SMTP masuk (tidak diautentikasi)

Contoh panduan berikut menunjukkan cara mengatur Google Workspaces agar berfungsi dengan relay SMTP masuk (tidak diautentikasi) Mail Manager.

Prasyarat

-

Akses ke konsol administrator Google (konsol administrator Google

> Aplikasi> Google Workspace > Gmail). -

Akses ke server nama domain yang menghosting catatan MX untuk domain yang akan digunakan untuk penyiapan Mail Manager.

Untuk mengatur Google Workspaces agar berfungsi dengan relai SMTP masuk

-

Tambahkan alamat IP Mail Manager ke konfigurasi gateway masuk

-

Di konsol administrator Google

, buka Apps > Google Workspace > Gmail. -

Pilih Spam, Phishing, dan Malware, lalu buka konfigurasi gateway masuk.

-

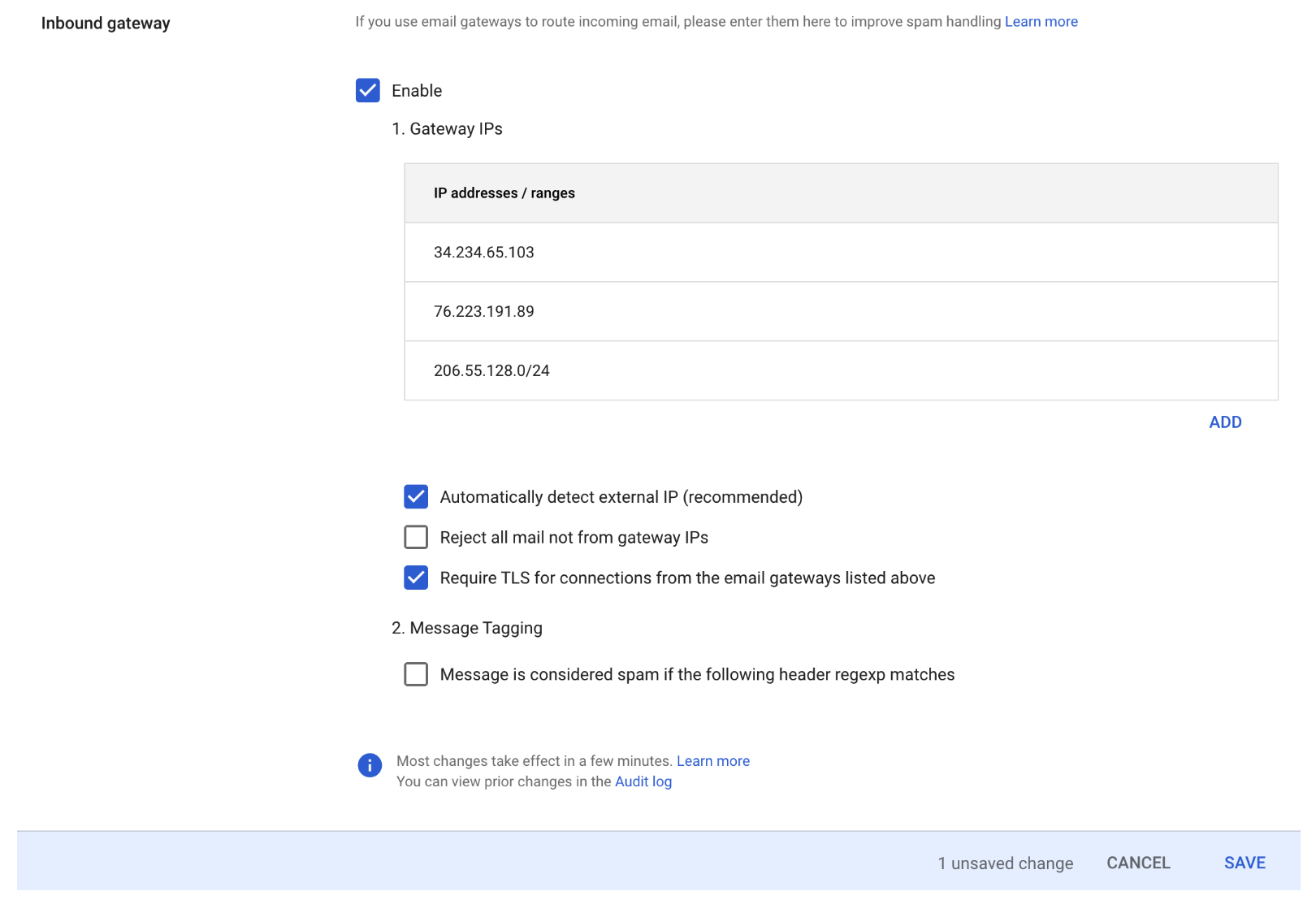

Aktifkan Inbound gateway, dan konfigurasikan dengan detail berikut:

-

Di Gateway IPs, pilih Tambah, dan tambahkan titik akhir ingress IPs khusus ke wilayah Anda dari tabel SMTP Relay IP Ranges.

-

Pilih Secara otomatis mendeteksi IP eksternal.

-

Pilih Memerlukan TLS untuk koneksi dari gateway email yang tercantum di atas.

-

Pilih Simpan di bagian bawah kotak dialog untuk menyimpan konfigurasi. Setelah disimpan, konsol administrator akan menampilkan gateway Inbound sebagai diaktifkan.

-

-

Menyiapkan Microsoft Office 365 untuk relay SMTP masuk (tidak diautentikasi)

Contoh panduan berikut menunjukkan cara mengatur Microsoft Office 365 agar bekerja dengan relay SMTP masuk (tidak diautentikasi) Manajer Mail.

Prasyarat

-

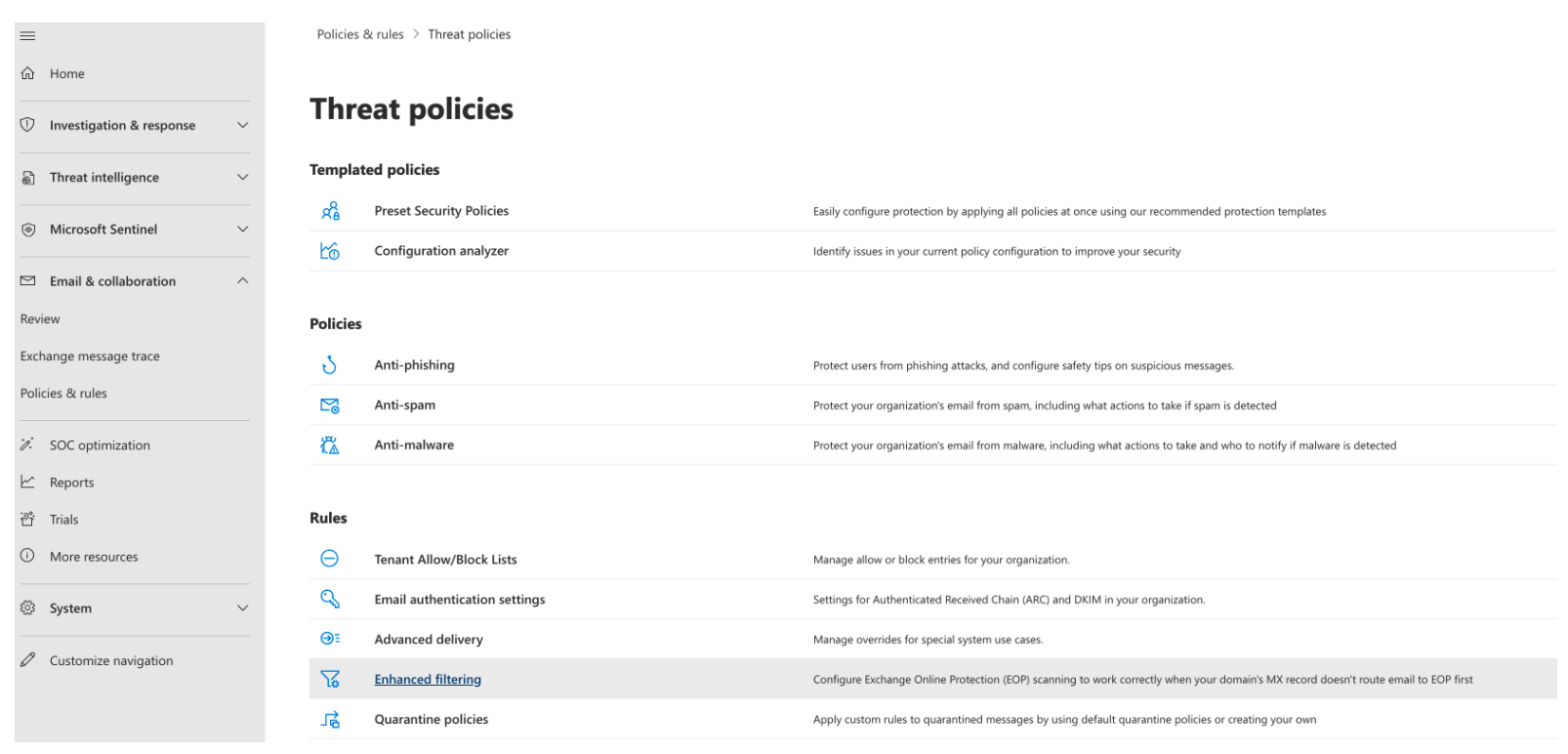

Akses ke pusat admin Microsoft Security (Pusat admin Microsoft Security

> Email & kolaborasi > Kebijakan & Aturan > Kebijakan ancaman). -

Akses ke server nama domain yang menghosting catatan MX untuk domain yang akan digunakan untuk penyiapan Mail Manager.

Untuk mengatur Microsoft Office 365 agar bekerja dengan relai SMTP masuk

-

Tambahkan alamat IP Mail Manager ke daftar Izinkan

-

Di pusat admin Microsoft Security

, buka Email & kolaborasi > Kebijakan & Aturan > Kebijakan Ancaman. -

Pilih Anti-spam di bawah Kebijakan.

-

Pilih Kebijakan filter koneksi diikuti dengan Edit kebijakan filter koneksi.

-

Dalam dialog Selalu izinkan pesan dari alamat IP atau rentang alamat berikut dialog, tambahkan titik akhir ingress IPs khusus ke wilayah Anda dari tabel Rentang IP Relay SMTP.

-

Pilih Simpan.

-

-

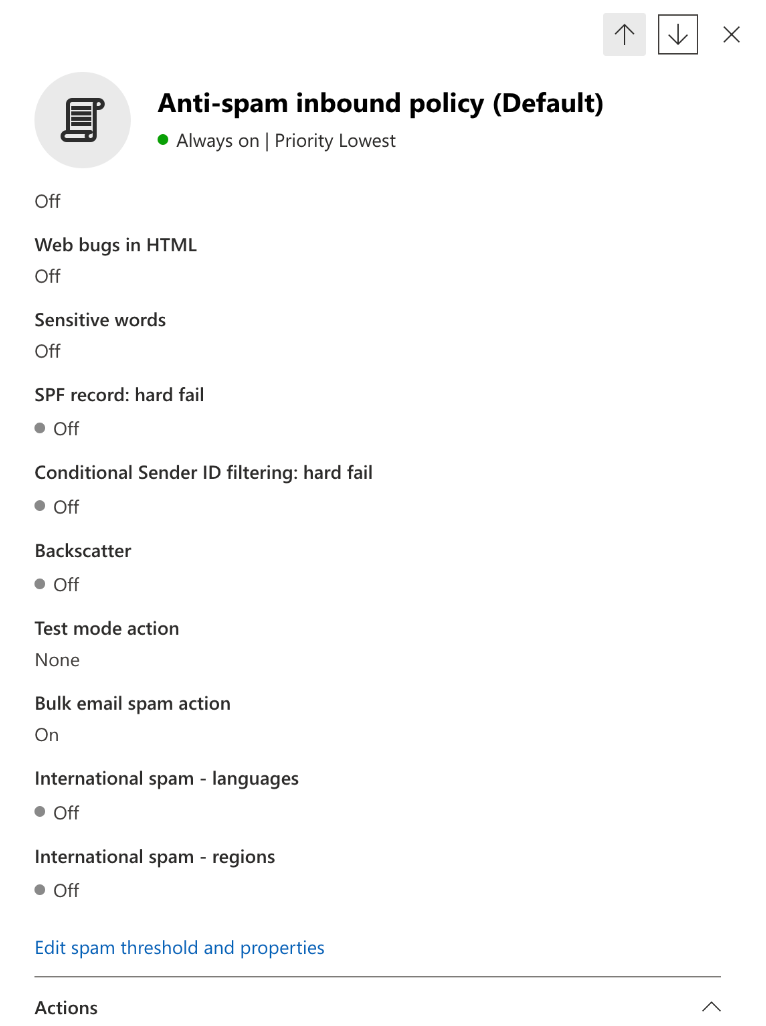

Kembali ke opsi Anti-spam dan pilih Kebijakan masuk Anti-spam.

-

Di bagian bawah dialog, pilih Edit ambang batas dan properti spam:

-

Gulir ke Tandai sebagai spam dan pastikan bahwa catatan SPF: hard fail diatur ke Off.

-

Pilih Simpan.

-

-

-

Konfigurasi Penyaringan yang Ditingkatkan (disarankan)

Opsi ini akan memungkinkan Microsoft Office 365 untuk mengidentifikasi IP penghubung asli dengan benar sebelum pesan diterima oleh SES Mail Manager.

-

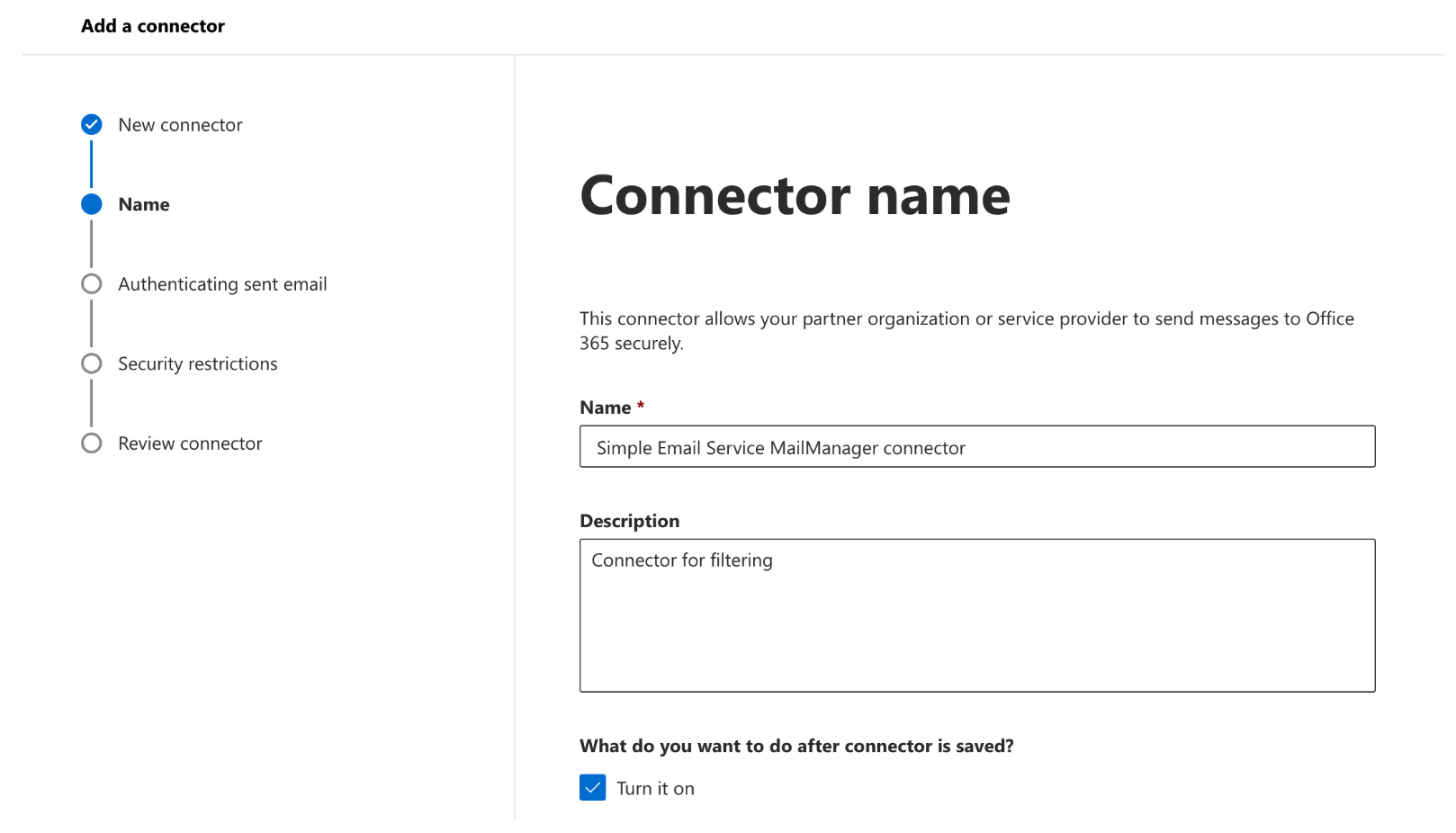

Buat konektor masuk

-

Masuk ke pusat admin Exchange

yang baru dan buka Alur surat > Konektor. -

Pilih Tambahkan konektor.

-

Dalam Koneksi dari, pilih Organisasi mitra diikuti oleh Berikutnya.

-

Isi kolom sebagai berikut:

-

Nama - Konektor Manajer Surat Layanan Email Sederhana

-

Deskripsi - Konektor untuk penyaringan

-

-

Pilih Selanjutnya.

-

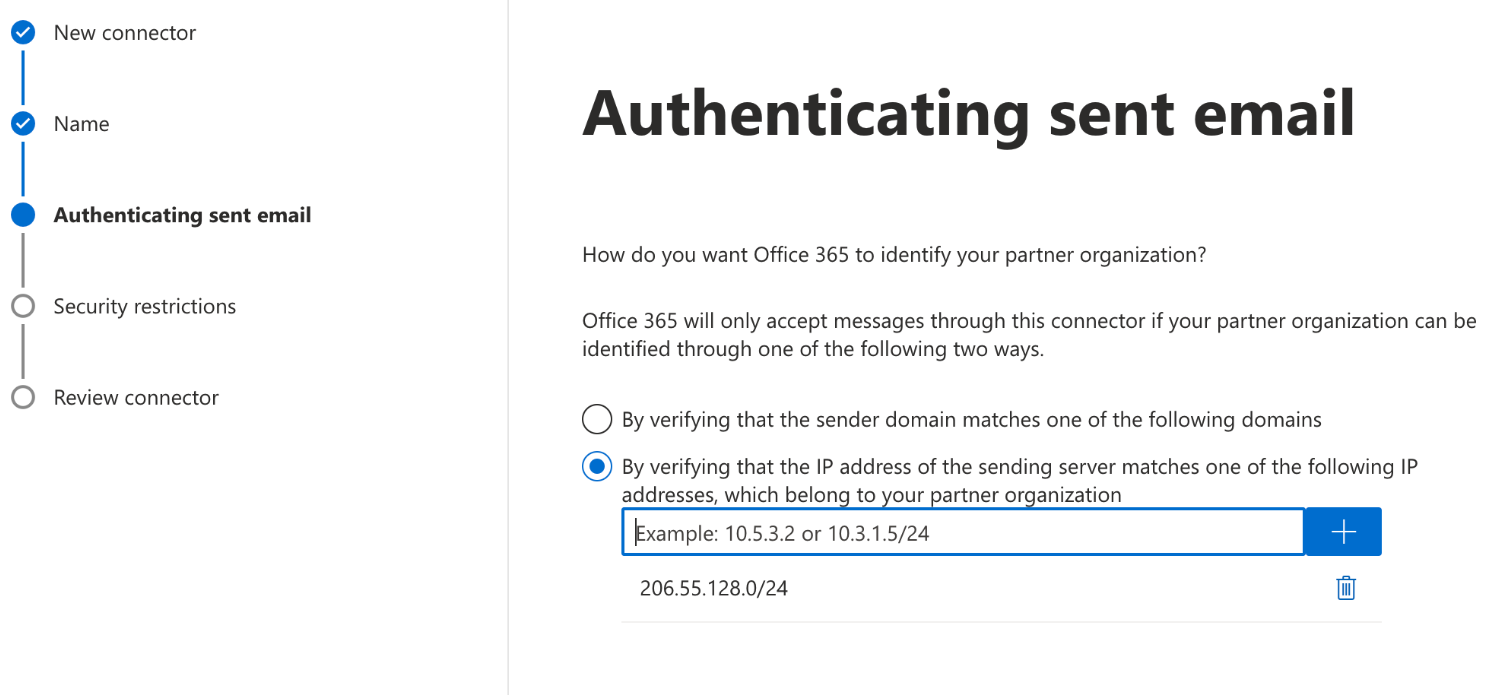

Dalam Mengautentikasi email terkirim, pilih Dengan memverifikasi bahwa alamat IP server pengirim cocok dengan salah satu alamat IP berikut, yang merupakan milik organisasi mitra Anda dan tambahkan titik akhir masuk IPs khusus ke wilayah Anda dari tabel Rentang IP Relay SMTP.

-

Pilih Selanjutnya.

-

Di Pembatasan keamanan, terima Tolak pesan email default jika pesan tersebut tidak dikirim melalui setelan TLS, diikuti oleh Berikutnya.

-

Tinjau pengaturan Anda dan pilih Buat konektor.

-

-

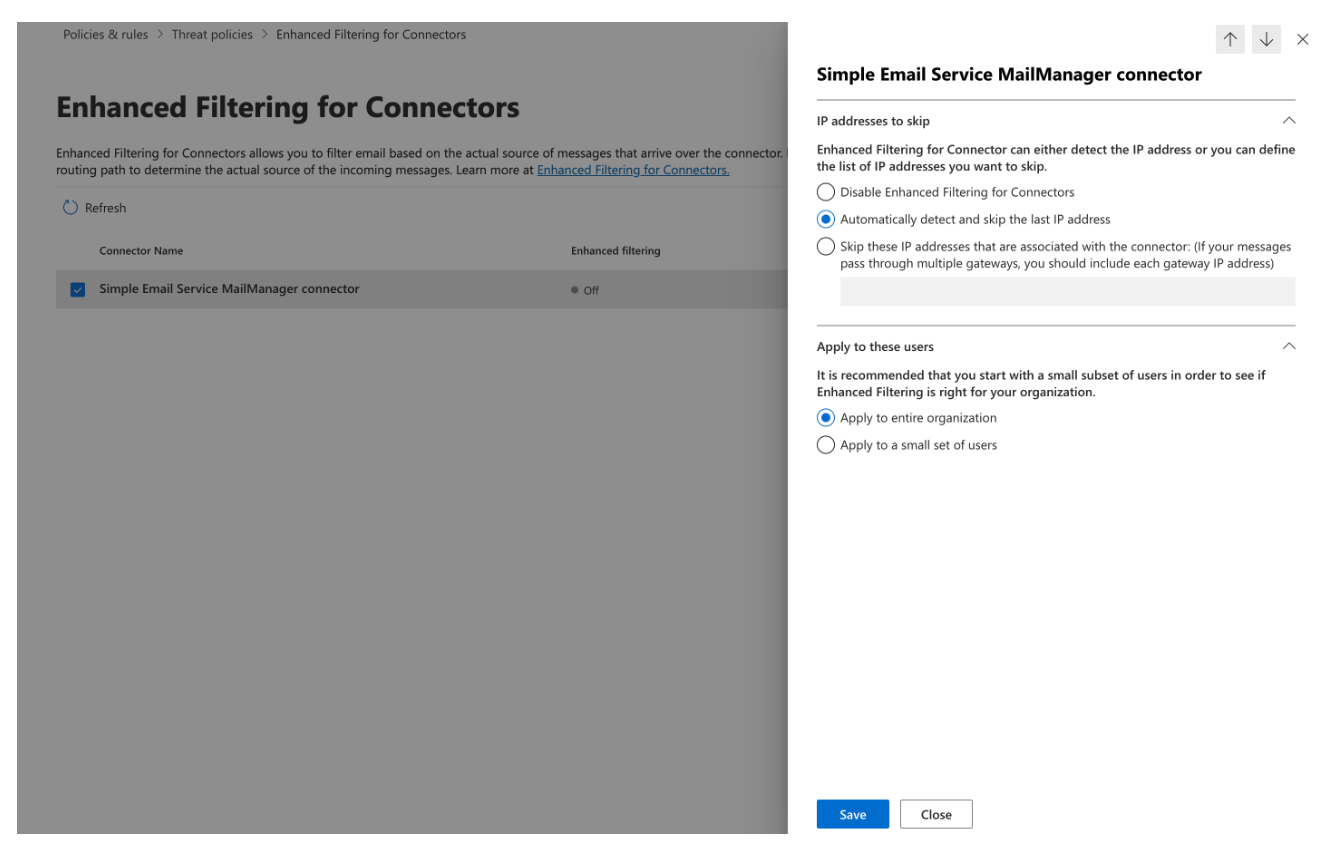

Aktifkan penyaringan yang disempurnakan

Sekarang konektor masuk telah dikonfigurasi, Anda harus mengaktifkan konfigurasi penyaringan konektor yang disempurnakan di pusat admin Microsoft Security.

-

Di pusat admin Microsoft Security

, buka Email & kolaborasi > Kebijakan & Aturan > Kebijakan Ancaman. -

Pilih Pemfilteran yang disempurnakan di bawah Aturan.

-

Pilih konektor Pengelola Surat Layanan Email Sederhana yang Anda buat sebelumnya untuk mengedit parameter konfigurasinya.

-

Pilih keduanya Deteksi secara otomatis dan lewati alamat IP terakhir dan Terapkan ke seluruh organisasi.

-

Pilih Simpan.

-

-