Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Pengaturan satu kali aplikasi IAM federasi langsung di Okta

Masuk ke Anda Okta akun sebagai pengguna dengan izin administratif.

Dalam Okta Konsol Admin, di bawah Aplikasi, pilih Aplikasi.

Pilih Jelajahi Katalog Aplikasi. Cari dan pilih Federasi AWS Akun. Kemudian pilih Tambahkan integrasi.

Siapkan IAM federasi langsung AWS dengan mengikuti langkah-langkah di Cara Mengkonfigurasi SAML 2.0 untuk Federasi AWS Akun

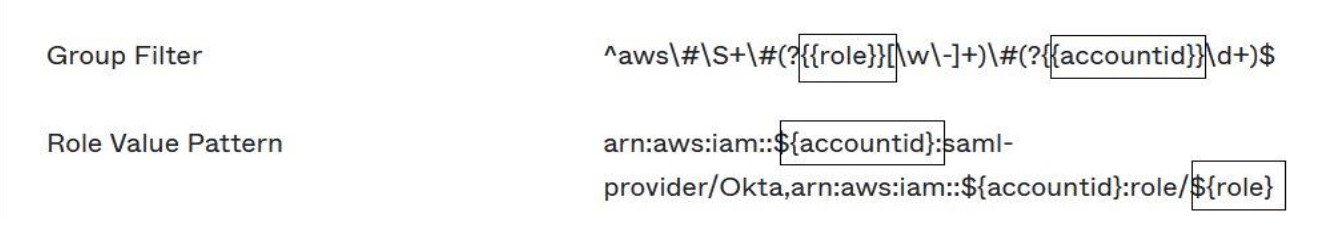

. Pada tab Opsi Masuk, pilih SAML 2.0 dan masukkan pengaturan Filter Grup dan Pola Nilai Peran. Nama grup untuk direktori pengguna tergantung pada filter yang Anda konfigurasikan.

Pada gambar di atas,

rolevariabelnya adalah untuk peran operasi darurat di akun akses darurat Anda. Misalnya, jika Anda membuatEmergencyAccess_Role1_ROperan (seperti yang dijelaskan dalam tabel pemetaan) di Akun AWS123456789012, dan jika pengaturan filter grup Anda dikonfigurasi seperti yang ditunjukkan pada gambar di atas, nama grup Anda seharusnyaaws#EmergencyAccess_Role1_RO#123456789012.Di direktori Anda (misalnya, direktori Anda di Active Directory), buat grup akses darurat dan tentukan nama untuk direktori (misalnya,

aws#EmergencyAccess_Role1_RO#123456789012). Tetapkan pengguna Anda ke grup ini dengan menggunakan mekanisme penyediaan yang ada.Di akun akses darurat, konfigurasikan kebijakan kepercayaan khusus yang memberikan izin yang diperlukan untuk peran akses darurat yang akan diasumsikan selama gangguan. Berikut ini adalah contoh pernyataan untuk kebijakan kepercayaan khusus yang dilampirkan pada

EmergencyAccess_Role1_ROperan. Untuk ilustrasi, lihat akun darurat pada diagram di bawahBagaimana merancang peran darurat, akun, dan pemetaan grup.{ "Version": "2012-10-17", "Statement": [ { "Effect":"Allow", "Principal":{ "Federated":"arn:aws:iam::123456789012:saml-provider/Okta" }, "Action":[ "sts:AssumeRoleWithSAML", "sts:SetSourceIdentity", "sts:TagSession" ], "Condition":{ "StringEquals":{ "SAML:aud":"https:~/~/signin.aws.amazon.com/saml" } } } ] }Berikut ini adalah pernyataan contoh untuk kebijakan izin yang dilampirkan ke

EmergencyAccess_Role1_ROperan. Untuk ilustrasi, lihat akun darurat pada diagram di bawahBagaimana merancang peran darurat, akun, dan pemetaan grup.{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Action":"sts:AssumeRole", "Resource":[ "arn:aws:iam::<account 1>:role/EmergencyAccess_RO", "arn:aws:iam::<account 2>:role/EmergencyAccess_RO" ] } ] }Pada akun beban kerja, konfigurasikan kebijakan kepercayaan khusus. Berikut ini adalah contoh pernyataan untuk kebijakan kepercayaan yang melekat pada

EmergencyAccess_ROperan tersebut. Dalam contoh ini, akun123456789012adalah akun akses darurat. Untuk ilustrasi, lihat akun beban kerja dalam diagram di bawah. Bagaimana merancang peran darurat, akun, dan pemetaan grup{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Principal":{ "AWS":"arn:aws:iam::123456789012:root" }, "Action":"sts:AssumeRole" } ] }catatan

Sebagian besar IdPs memungkinkan Anda untuk menjaga integrasi aplikasi dinonaktifkan sampai diperlukan. Kami menyarankan agar Anda tetap menonaktifkan aplikasi IAM federasi langsung di IDP Anda hingga diperlukan untuk akses darurat.