Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWSPremiumSupport-DDoSResiliencyAssessment

Deskripsi

Runbook AWS Systems Manager otomatisasi membantu Anda memeriksa DDoS kerentanan dan konfigurasi sumber daya sesuai dengan AWS Shield Advanced perlindungan untuk Anda. AWSPremiumSupport-DDoSResiliencyAssessment Akun AWS Ini menyediakan laporan pengaturan konfigurasi untuk sumber daya yang rentan terhadap serangan Distributed Denial of Service (DDoS). Ini digunakan untuk mengumpulkan, menganalisis, dan menilai sumber daya berikut: Amazon Route 53, Amazon Load Balancers, CloudFront distribusi Amazon, AWS Global Accelerator dan AWS Elastic IPs untuk pengaturan konfigurasi mereka sesuai dengan praktik terbaik yang direkomendasikan untuk Perlindungan. AWS Shield Advanced Laporan konfigurasi akhir tersedia dalam bucket Amazon S3 pilihan Anda sebagai HTML file.

Bagaimana cara kerjanya?

Runbook ini berisi serangkaian pemeriksaan untuk berbagai jenis sumber daya yang diaktifkan untuk akses publik dan jika mereka memiliki perlindungan yang dikonfigurasi sesuai rekomendasi di Whitepaper Praktik AWS DDoS Terbaik. Runbook melakukan hal berikut:

-

Memeriksa apakah langganan AWS Shield Advanced diaktifkan.

-

Jika diaktifkan, ia menemukan apakah ada sumber daya yang dilindungi Shield Advanced.

-

Ia menemukan semua sumber daya global dan regional di Akun AWS dan memeriksa apakah ini dilindungi oleh Shield.

-

Ini memerlukan parameter Jenis Sumber Daya untuk penilaian, nama bucket Amazon S3, dan ID Akun AWS bucket Amazon S3 (S3). BucketOwner

-

Ini mengembalikan temuan sebagai HTML laporan yang disimpan di ember Amazon S3 yang disediakan.

Parameter input AssessmentType memutuskan apakah pemeriksaan pada semua sumber daya akan dilakukan. Secara default, runbook memeriksa semua jenis sumber daya. Jika hanya GlobalResources atau RegionalResources parameter yang dipilih, runbook hanya melakukan pemeriksaan pada jenis sumber daya yang dipilih.

penting

-

Akses ke

AWSPremiumSupport-*runbook memerlukan langganan Enterprise atau Business Support. Untuk informasi selengkapnya, lihat Bandingkan Dukungan Paket. -

Runbook ini membutuhkan

ACTIVEAWS Shield Advanced langganan.

Jenis dokumen

Otomatisasi

Pemilik

Amazon

Platform

Linux,macOS, Windows

Parameter

-

AutomationAssumeRole

Tipe: String

Deskripsi: (Opsional) Nama Sumber Daya Amazon (ARN) dari peran AWS Identity and Access Management (IAM) yang memungkinkan Otomasi Systems Manager untuk melakukan tindakan atas nama Anda. Jika tidak ada peran yang ditentukan, Systems Manager Automation menggunakan izin pengguna yang memulai runbook ini.

-

AssessmentType

Tipe: String

Deskripsi: (Opsional) Menentukan jenis sumber daya yang akan dievaluasi untuk penilaian DDoS ketahanan. Secara default, runbook akan mengevaluasi sumber daya global dan regional. Untuk sumber daya regional, runbook menjelaskan semua penyeimbang beban Application (ALBNLB) dan Network () serta semua grup Auto Scaling di /region Anda. Akun AWS

Nilai yang valid:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']Default: Sumber Daya Global dan Regional

-

S3 BucketName

Tipe:

AWS::S3::Bucket::NameDeskripsi: (Wajib) Nama bucket Amazon S3 tempat laporan akan diunggah.

Pola yang Diizinkan:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3 BucketOwnerAccount

Tipe: String

Deskripsi: (Opsional) Akun AWS Yang memiliki ember Amazon S3. Harap tentukan parameter ini jika bucket Amazon S3 milik yang berbeda Akun AWS, jika tidak, Anda dapat membiarkan parameter ini kosong.

Pola yang Diizinkan:

^$|^[0-9]{12,13}$ -

S3 BucketOwnerRoleArn

Tipe:

AWS::IAM::Role::ArnDeskripsi: (Opsional) ARN IAM Peran dengan izin untuk mendeskripsikan bucket Amazon S3 Akun AWS dan memblokir konfigurasi akses publik jika bucket berbeda. Akun AWS Jika parameter ini tidak ditentukan, runbook menggunakan

AutomationAssumeRoleatau IAM pengguna yang memulai runbook ini (jika tidakAutomationAssumeRoleditentukan). Silakan lihat bagian izin yang diperlukan di deskripsi buku runbook.Pola yang Diizinkan:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3 BucketPrefix

Tipe: String

Deskripsi: (Opsional) Awalan untuk jalur di dalam Amazon S3 untuk menyimpan hasil.

Pola yang Diizinkan:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

IAMIzin yang diperlukan

AutomationAssumeRoleParameter memerlukan tindakan berikut untuk menggunakan runbook dengan sukses.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

Contoh IAM Kebijakan untuk Otomasi Asumsikan Peran

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

Instruksi

-

Arahkan ke AWSPremiumSupport- DDoSResiliencyAssessment

di AWS Systems Manager Konsol. -

Pilih Jalankan Otomasi

-

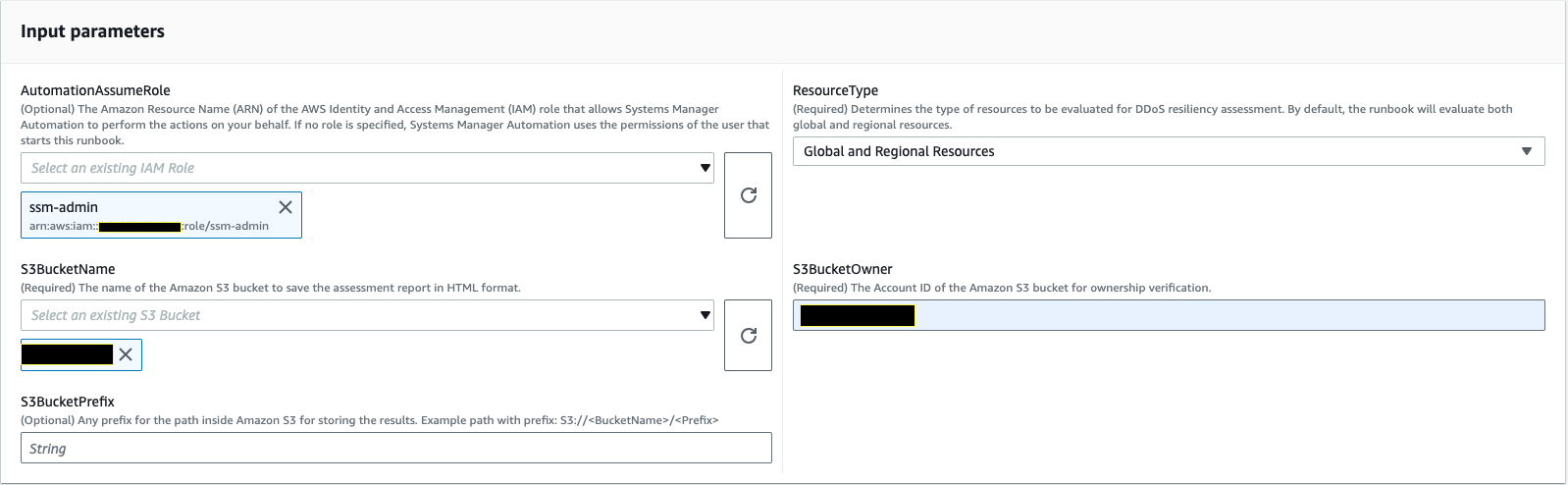

Untuk parameter input, masukkan yang berikut ini:

-

AutomationAssumeRole(Opsional):

Nama Sumber Daya Amazon (ARN) dari peran AWS Identity and Access Management (IAM) yang memungkinkan Otomasi Systems Manager untuk melakukan tindakan atas nama Anda. Jika tidak ada peran yang ditentukan, Systems Manager Automation menggunakan izin pengguna yang memulai runbook ini.

-

AssessmentType(Opsional):

Menentukan jenis sumber daya untuk mengevaluasi penilaian DDoS ketahanan. Secara default, runbook mengevaluasi sumber daya global dan regional.

-

S3 BucketName (Diperlukan):

Nama bucket Amazon S3 untuk menyimpan laporan penilaian dalam HTML format.

-

S3 BucketOwner (Opsional):

Akun AWS ID bucket Amazon S3 untuk verifikasi kepemilikan. Akun AWS ID diperlukan jika laporan perlu dipublikasikan ke bucket Amazon S3 lintas akun dan opsional jika bucket Amazon S3 sama dengan inisiasi otomatisasi. Akun AWS

-

S3 BucketPrefix (Opsional):

Awalan apa pun untuk jalur di dalam Amazon S3 untuk menyimpan hasilnya.

-

-

Pilih Jalankan.

-

Otomatisasi dimulai.

-

Dokumen melakukan langkah-langkah berikut:

-

CheckShieldAdvancedState:

Memeriksa apakah bucket Amazon S3 yang ditentukan dalam “S3BucketName" memungkinkan izin akses baca atau tulis anonim, atau publik, apakah bucket mengaktifkan enkripsi saat istirahat, dan jika Akun AWS ID yang disediakan di “S3BucketOwner" adalah pemilik bucket Amazon S3.

-

S3BucketSecurityChecks:

Memeriksa apakah bucket Amazon S3 yang ditentukan dalam “S3BucketName" memungkinkan izin akses baca atau tulis anonim, atau publik, apakah bucket mengaktifkan enkripsi saat istirahat, dan jika Akun AWS ID yang disediakan di “S3BucketOwner" adalah pemilik bucket Amazon S3.

-

BranchOnShieldAdvancedStatus:

Cabang mendokumentasikan langkah-langkah berdasarkan status AWS Shield Advanced Langganan dan/atau status Kepemilikan Bucket Amazon S3.

-

ShieldAdvancedConfigurationReview:

Ulasan Shield Konfigurasi lanjutan untuk memastikan detail minimum yang diperlukan ada. Misalnya: IAM Akses untuk Tim AWS Shield Respons (SRT) Tim, Detail Daftar Kontak, dan Status Keterlibatan SRT Proaktif.

-

ListShieldAdvancedProtections:

Daftar Sumber Daya yang Dilindungi Shield dan membuat grup sumber daya yang dilindungi untuk setiap layanan.

-

BranchOnResourceTypeAndCount:

Cabang mendokumentasikan langkah-langkah berdasarkan nilai parameter Jenis Sumber Daya dan jumlah sumber daya global yang dilindungi Shield.

-

ReviewGlobalResources:

Meninjau sumber daya Global yang dilindungi Shield Advanced seperti Zona yang Dihosting Route 53, CloudFront Distribusi, dan Akselerator Global.

-

BranchOnResourceType:

Cabang mendokumentasikan langkah-langkah berdasarkan pilihan jenis Sumber Daya, jika Global, Regional, atau keduanya.

-

ReviewRegionalResources:

Meninjau sumber daya Regional yang dilindungi Shield Advanced seperti Application Load Balancers, Network Load Balancer, Classic Load Balancers, Amazon Elastic Compute Cloud (Amazon) Instances (Elastic). EC2 IPs

-

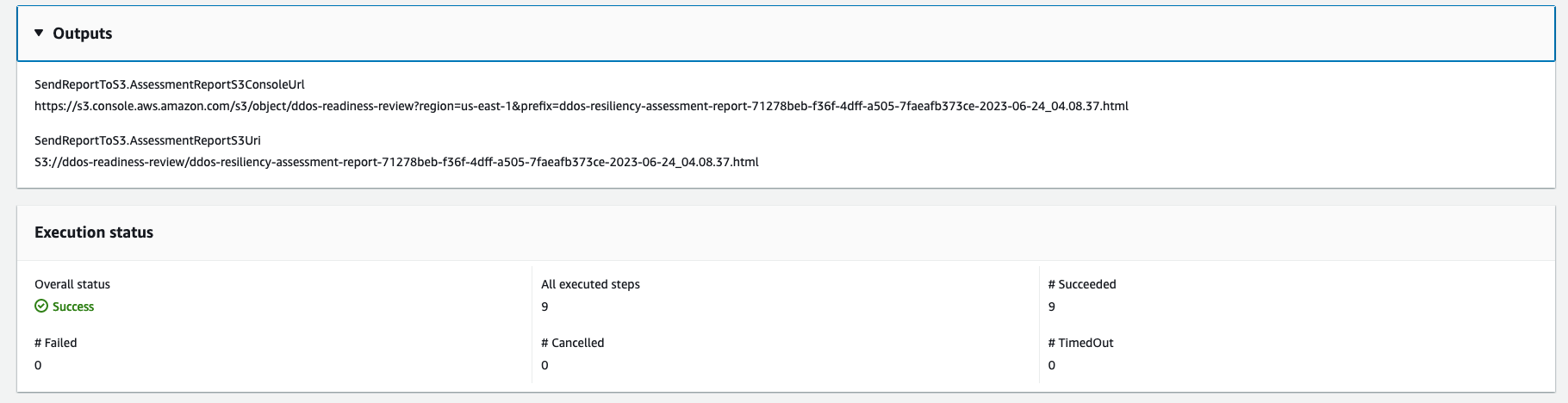

SendReportToS3:

Mengunggah detail Laporan DDoS Penilaian ke bucket Amazon S3.

-

-

Setelah selesai, HTML file laporan penilaian disediakan di bucket Amazon S3: URI

Tautan Konsol S3 dan Amazon URI S3 untuk Laporan tentang keberhasilan eksekusi runbook

Referensi

Otomatisasi Systems Manager

AWS dokumentasi layanan