Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan izin instans yang diperlukan untuk Systems Manager

Secara default, AWS Systems Manager tidak memiliki izin untuk melakukan tindakan pada instance Anda. Anda dapat memberikan izin instans di tingkat akun menggunakan peran AWS Identity and Access Management (IAM), atau di tingkat instans menggunakan profil instance. Jika kasus penggunaan Anda memungkinkan, kami sarankan untuk memberikan akses di tingkat akun menggunakan Konfigurasi Manajemen Host Default.

catatan

Anda dapat melewati langkah ini dan mengizinkan Systems Manager menerapkan izin yang diperlukan ke instans saat menyiapkan konsol terpadu. Untuk informasi selengkapnya, lihat Menyiapkan AWS Systems Manager.

Konfigurasi yang disarankan untuk izin EC2 misalnya

Konfigurasi Manajemen Host Default memungkinkan Systems Manager mengelola EC2 instans Amazon Anda secara otomatis. Setelah Anda mengaktifkan setelan ini, semua instance yang menggunakan Instans Metadata Service Version 2 (IMDSv2) di Wilayah AWS dan Akun AWS dengan SSM Agent versi 3.2.582.0 atau yang lebih baru diinstal secara otomatis menjadi instance terkelola. Konfigurasi Manajemen Host Default tidak mendukung Layanan Metadata Instans Versi 1. Untuk informasi tentang transisi ke IMDSv2, lihat Transisi menggunakan Layanan Metadata Instans Versi 2 di Panduan Pengguna Amazon. EC2 Untuk informasi tentang memeriksa versi yang SSM Agent diinstal pada instans Anda, lihatMemeriksa nomor SSM Agent versi. Untuk informasi tentang memperbaruiSSM Agent, lihatMemperbarui secara otomatis SSM Agent. Manfaat instans terkelola meliputi:

-

Connect ke instans Anda dengan aman menggunakan. Session Manager

-

Lakukan pemindaian patch otomatis menggunakanPatch Manager.

-

Lihat informasi terperinci tentang instans Anda menggunakan Systems Manager Inventory.

-

Lacak dan kelola instance menggunakanFleet Manager.

-

Tetap SSM Agent up to date secara otomatis.

Fleet Manager, InventarisPatch Manager,, dan Session Manager merupakan alat di AWS Systems Manager.

Konfigurasi Manajemen Host Default memungkinkan pengelolaan instans tanpa menggunakan profil instans dan memastikan bahwa Systems Manager memiliki izin untuk mengelola semua instance di Wilayah dan akun. Jika izin yang diberikan tidak cukup untuk kasus penggunaan, Anda juga dapat menambahkan kebijakan ke peran IAM default yang dibuat oleh Konfigurasi Manajemen Host Default. Atau, jika Anda tidak memerlukan izin untuk semua kemampuan yang disediakan oleh peran IAM default, Anda dapat membuat peran dan kebijakan kustom Anda sendiri. Setiap perubahan yang dibuat pada peran IAM yang Anda pilih untuk Konfigurasi Manajemen Host Default berlaku untuk semua EC2 instans Amazon yang dikelola di Wilayah dan akun. Untuk informasi selengkapnya tentang kebijakan yang digunakan oleh Konfigurasi Manajemen Host Default, lihatAWS kebijakan terkelola: Amazon SSMManaged EC2 InstanceDefaultPolicy. Untuk informasi selengkapnya tentang Konfigurasi Manajemen Host Default, lihatMengelola EC2 instans secara otomatis dengan Konfigurasi Manajemen Host Default.

penting

Instans yang terdaftar menggunakan Konfigurasi Manajemen Host Default menyimpan informasi pendaftaran secara lokal di direktori /lib/amazon/ssm atauC:\ProgramData\Amazon. Menghapus direktori ini atau file-file mereka akan mencegah instance memperoleh kredensi yang diperlukan untuk terhubung ke Systems Manager menggunakan Default Host Management Configuration. Dalam kasus ini, Anda harus menggunakan profil instance untuk memberikan izin yang diperlukan untuk instans Anda, atau membuat ulang instance.

catatan

Prosedur ini dimaksudkan untuk dilakukan hanya oleh administrator. Terapkan akses hak istimewa paling sedikit saat mengizinkan individu untuk mengonfigurasi atau memodifikasi Konfigurasi Manajemen Host Default. Anda harus mengaktifkan Konfigurasi Manajemen Host Default di setiap yang Wilayah AWS Anda inginkan untuk mengelola EC2 instans Amazon Anda secara otomatis.

Untuk mengaktifkan pengaturan Konfigurasi Manajemen Host Default

Anda dapat mengaktifkan Konfigurasi Manajemen Host Default dari Fleet Manager konsol. Agar berhasil menyelesaikan prosedur ini menggunakan alat baris perintah AWS Management Console atau pilihan Anda, Anda harus memiliki izin untuk operasi GetServiceSetting, ResetServiceSetting, dan UpdateServiceSettingAPI. Selain itu, Anda harus memiliki izin untuk iam:PassRole izin untuk peran AWSSystemsManagerDefaultEC2InstanceManagementRole IAM. Berikut ini adalah contoh kebijakan . Ganti masing-masing example

resource placeholder dengan informasi Anda sendiri.

Sebelum memulai, jika Anda memiliki profil instans yang dilampirkan ke EC2 instans Amazon Anda, hapus izin apa pun yang memungkinkan operasi. ssm:UpdateInstanceInformation SSM AgentUpaya untuk menggunakan izin profil instance sebelum menggunakan izin Konfigurasi Manajemen Host Default. Jika Anda mengizinkan ssm:UpdateInstanceInformation operasi di profil instans Anda, instans tidak akan menggunakan izin Konfigurasi Manajemen Host Default.

Buka AWS Systems Manager konsol di https://console.aws.amazon.com/systems-manager/

. Di panel navigasi, pilih Fleet Manager.

-

Pilih Konfigurasi Konfigurasi Manajemen Host Default di bawah tarik-turun Manajemen akun.

-

Aktifkan Aktifkan Konfigurasi Manajemen Host Default.

-

Pilih peran IAM yang digunakan untuk mengaktifkan alat Systems Manager untuk instans Anda. Sebaiknya gunakan peran default yang disediakan oleh Konfigurasi Manajemen Host Default. Ini berisi set izin minimum yang diperlukan untuk mengelola EC2 instans Amazon Anda menggunakan Systems Manager. Jika Anda lebih suka menggunakan peran khusus, kebijakan kepercayaan peran tersebut harus mengizinkan Systems Manager sebagai entitas tepercaya.

-

Pilih Konfigurasi untuk menyelesaikan penyiapan.

Setelah mengaktifkan Konfigurasi Manajemen Host Default, mungkin diperlukan waktu 30 menit agar instans Anda menggunakan kredensil peran yang Anda pilih. Anda harus mengaktifkan Konfigurasi Manajemen Host Default di setiap Wilayah yang ingin Anda kelola EC2 instans Amazon secara otomatis.

Konfigurasi alternatif untuk izin EC2 misalnya

Anda dapat memberikan akses pada tingkat instans individual dengan menggunakan profil instans AWS Identity and Access Management (IAM). Profil instans adalah wadah yang meneruskan informasi peran IAM ke instans Amazon Elastic Compute Cloud EC2 (Amazon) saat diluncurkan. Anda dapat membuat profil instans untuk Systems Manager dengan melampirkan satu atau lebih kebijakan IAM yang menentukan izin yang diperlukan untuk peran baru atau peran yang telah Anda buat.

catatan

Anda dapat menggunakanQuick Setup, alat di AWS Systems Manager, untuk mengonfigurasi profil instans dengan cepat pada semua instance di Anda Akun AWS. Quick Setupjuga membuat peran layanan IAM (atau mengambil peran), yang memungkinkan Systems Manager menjalankan perintah dengan aman pada instance Anda atas nama Anda. Dengan menggunakanQuick Setup, Anda dapat melewati langkah ini (Langkah 3) dan Langkah 4. Untuk informasi selengkapnya, lihat AWS Systems Manager Quick Setup.

Perhatikan rincian berikut tentang membuat profil instans IAM:

-

Jika Anda mengonfigurasi EC2 non-mesin di lingkungan hybrid dan multicloud untuk Systems Manager, Anda tidak perlu membuat profil instans untuk mereka. Sebagai gantinya, konfigurasikan server Anda dan VMs gunakan peran layanan IAM. Untuk informasi selengkapnya, lihat Membuat peran layanan IAM yang diperlukan untuk Systems Manager di lingkungan hybrid dan multicloud.

-

Jika Anda mengubah profil instans IAM, kredensi instans mungkin perlu beberapa waktu untuk menyegarkan. SSM Agenttidak akan memproses permintaan sampai ini terjadi. Untuk mempercepat proses penyegaran, Anda dapat memulai ulang SSM Agent atau memulai ulang instance.

Tergantung pada apakah Anda membuat peran baru untuk profil instans atau menambahkan izin yang diperlukan ke peran yang ada, gunakan salah satu prosedur berikut.

Untuk membuat profil instans untuk instans terkelola Systems Manager (konsol)

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Peran, lalu pilih Buat peran.

-

Untuk jenis entitas Tepercaya, pilih Layanan AWS.

-

Segera di bawah Use case EC2, pilih, lalu pilih Berikutnya.

-

Pada halaman Tambahkan izin, lakukan hal berikut:

-

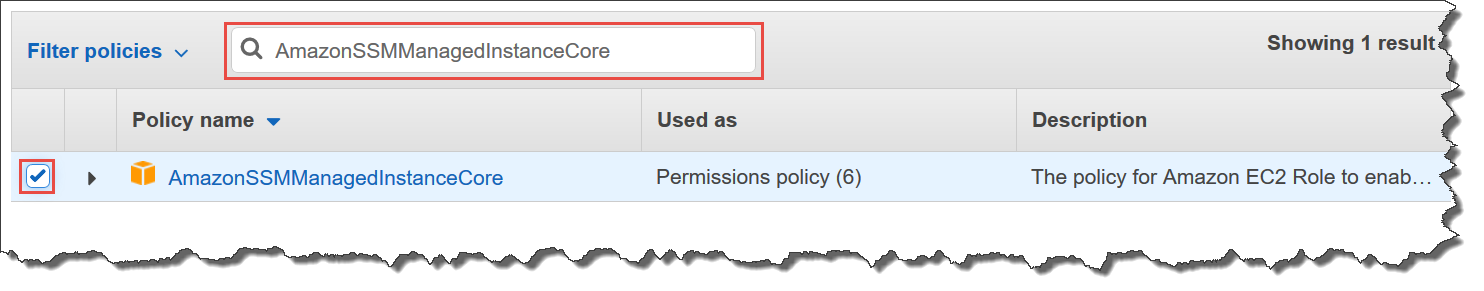

Gunakan bidang Pencarian untuk menemukan SSMManaged InstanceCore kebijakan Amazon. Pilih kotak centang di samping namanya, seperti yang ditunjukkan pada ilustrasi berikut.

Konsol mempertahankan pilihan Anda bahkan jika Anda mencari kebijakan lain.

-

Jika Anda membuat kebijakan bucket S3 kustom di prosedur sebelumnya(Opsional) Buat kebijakan khusus untuk akses bucket S3, cari kebijakan tersebut dan pilih kotak centang di samping namanya.

-

Jika Anda berencana untuk menggabungkan instance ke Active Directory yang dikelola oleh Directory Service, cari Amazon SSMDirectory ServiceAccess dan pilih kotak centang di samping namanya.

-

Jika Anda berencana untuk menggunakan EventBridge atau CloudWatch Log untuk mengelola atau memantau instans Anda, cari CloudWatchAgentServerPolicydan pilih kotak centang di samping namanya.

-

-

Pilih Berikutnya.

-

Untuk nama Peran, masukkan nama untuk profil instans baru Anda, seperti

SSMInstanceProfile.catatan

Buat catatan tentang nama peran. Anda akan memilih peran ini ketika Anda membuat instans baru yang ingin Anda kelola dengan menggunakan Systems Manager.

-

(Opsional) Untuk Deskripsi, perbarui deskripsi untuk profil contoh ini.

-

(Opsional) Untuk Tag, tambahkan satu atau beberapa pasangan nilai kunci tag untuk mengatur, melacak, atau mengontrol akses untuk peran ini, lalu pilih Buat peran. Sistem mengembalikan Anda ke halaman Peran.

Untuk menambahkan izin profil instans pada Systems Manager untuk peran yang ada (konsol)

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Peran, lalu pilih peran yang ada yang ingin Anda kaitkan dengan profil instans untuk operasi Systems Manager.

-

Pada tab Izin, pilih Tambahkan izin, Lampirkan kebijakan.

-

Pada halaman Lampirkan kebijakan, lakukan hal berikut:

-

Gunakan bidang Pencarian untuk menemukan SSMManaged InstanceCore kebijakan Amazon. Pilih kotak centang di sebelah namanya.

-

Jika Anda telah membuat kebijakan bucket S3 kustom, cari kebijakan tersebut dan pilih kotak centang di samping namanya. Untuk informasi tentang kebijakan bucket S3 kustom untuk profil instans, lihat (Opsional) Buat kebijakan khusus untuk akses bucket S3.

-

Jika Anda berencana untuk menggabungkan instance ke Active Directory yang dikelola oleh Directory Service, cari Amazon SSMDirectory ServiceAccess dan pilih kotak centang di samping namanya.

-

Jika Anda berencana untuk menggunakan EventBridge atau CloudWatch Log untuk mengelola atau memantau instans Anda, cari CloudWatchAgentServerPolicydan pilih kotak centang di samping namanya.

-

-

Pilih Lampirkan kebijakan.

Untuk informasi tentang cara memperbarui peran untuk menyertakan entitas tepercaya atau membatasi akses lebih lanjut, lihat Memodifikasi peran dalam Panduan Pengguna IAM.

(Opsional) Buat kebijakan khusus untuk akses bucket S3

Membuat kebijakan kustom untuk akses Amazon S3 hanya jika Anda memerlukan untuk menggunakan VPC endpoint atau menggunakan bucket S3 Anda sendiri dalam operasi Systems Manager Anda. Anda dapat melampirkan kebijakan ini ke peran IAM default yang dibuat oleh Konfigurasi Manajemen Host Default, atau profil instans yang Anda buat di prosedur sebelumnya.

Untuk informasi tentang bucket S3 AWS terkelola yang dapat Anda akses dalam kebijakan berikut, lihat. SSM Agentkomunikasi dengan bucket S3 AWS terkelola

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Kebijakan dan kemudian pilih Buat kebijakan.

-

Pilih tab JSON, dan ganti teks default dengan yang berikut ini.

catatan

StatementElemen pertama diperlukan hanya jika Anda menggunakan titik akhir VPC.StatementElemen kedua diperlukan hanya jika Anda menggunakan bucket S3 yang Anda buat untuk digunakan dalam operasi Systems Manager.Izin daftar kontrol

PutObjectAclakses hanya diperlukan jika Anda berencana untuk mendukung akses lintas akun ke bucket S3 di akun lain.GetEncryptionConfigurationElemen diperlukan jika bucket S3 Anda dikonfigurasi untuk menggunakan enkripsi.Jika bucket S3 Anda dikonfigurasi untuk menggunakan enkripsi, maka root bucket S3 (misalnya,

arn:aws:s3:::amzn-s3-demo-bucket) harus dicantumkan di bagian Sumber Daya. Pengguna, grup, atau peran Anda harus dikonfigurasi dengan akses ke root bucket. -

Jika Anda menggunakan VPC endpoint dalam operasi Anda, lakukan hal berikut:

Pada

Statementelemen pertama, ganti setiapregionplaceholder dengan pengenal kebijakan Wilayah AWS ini yang akan digunakan. Misalnya, gunakanus-east-2untuk Wilayah US East (Ohio). Untuk daftarregionnilai yang didukung, lihat kolom Region di titik akhir layanan Systems Manager di Referensi Umum Amazon Web Services.penting

Kami menyarankan Anda untuk menghindari menggunakan karakter wildcard (*) di tempat Wilayah tertentu dalam kebijakan ini. Misalnya, gunakan

arn:aws:s3:::aws-ssm-us-east-2/*dan jangan gunakanarn:aws:s3:::aws-ssm-*/*. Menggunakan wildcard dapat menyediakan akses ke bucket S3 yang tidak ingin Anda berikan akses. Jika Anda ingin menggunakan profil instans untuk lebih dari satu Wilayah, kami sarankan Anda mengulangi elemenStatementpertama untuk setiap Wilayah.-atau-

Jika Anda tidak menggunakan VPC endpoint dalam operasi Anda, Anda dapat menghapus elemen

Statement. -

Jika Anda menggunakan bucket S3 milik Anda sendiri dalam operasi Systems Manager, lakukan hal berikut:

Di

Statementelemen kedua, gantiamzn-s3-demo-bucketdengan nama bucket S3 di akun Anda. Anda akan menggunakan bucket ini untuk operasi Systems Manager Anda. Ini memberikan izin objek dalam bucket, gunakan"arn:aws:s3:::my-bucket-name/*"sebagai sumber daya. Untuk informasi selengkapnya tentang memberikan izin untuk bucket atau objek dalam bucket, lihat topik tindakan Amazon S3 di Panduan Pengguna Layanan Penyimpanan Sederhana Amazon dan posting AWS blog Kebijakan IAM dan Kebijakan Bucket dan! ACLs Astaga! (Mengontrol Akses ke Sumber Daya S3). catatan

Jika Anda menggunakan lebih dari satu bucket, memberikan untuk masing-masing ARN. Lihat contoh berikut untuk izin pada bucket.

"Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1/*", "arn:aws:s3:::amzn-s3-demo-bucket2/*" ]-atau-

Jika Anda tidak menggunakan bucket S3 milik Anda sendiri dalam operasi Systems Manager, Anda dapat menghapus elemen

Statementkedua. -

Pilih Berikutnya: Tanda.

-

(Opsional) Tambahkan tag dengan memilih Tambah tag, dan masukkan tag pilihan untuk kebijakan tersebut.

-

Pilih Berikutnya: Tinjauan.

-

Untuk Nama, masukkan nama untuk mengidentifikasi kebijakan ini, seperti

SSMInstanceProfileS3Policy. -

Pilih Buat kebijakan.

Pertimbangan kebijakan tambahan untuk instans terkelola

Bagian ini menjelaskan beberapa kebijakan yang dapat Anda tambahkan ke peran IAM default yang dibuat oleh Konfigurasi Manajemen Host Default, atau profil instans Anda. AWS Systems Manager Untuk memberikan izin komunikasi antara instans dan Systems Manager API, sebaiknya buat kebijakan khusus yang mencerminkan kebutuhan sistem dan persyaratan keamanan Anda. Bergantung pada rencana operasi, Anda mungkin memerlukan izin yang direpresentasikan dalam satu atau beberapa kebijakan lainnya.

- Kebijakan:

AmazonSSMDirectoryServiceAccess -

Diperlukan hanya jika Anda berencana untuk bergabung dengan EC2 instans Amazon Windows Server ke direktori Microsoft AD.

Kebijakan AWS terkelola ini memungkinkan SSM Agent untuk mengakses AWS Directory Service atas nama Anda untuk permintaan bergabung dengan domain oleh instans terkelola. Untuk informasi selengkapnya, lihat Bergabung dengan EC2 Instans Windows dengan mulus di Panduan AWS Directory Service Administrasi.

- Kebijakan:

CloudWatchAgentServerPolicy -

Diperlukan hanya jika Anda berencana untuk menginstal dan menjalankan CloudWatch agen pada instans Anda untuk membaca metrik dan data log pada sebuah instance dan menuliskannya ke Amazon CloudWatch. Ini membantu Anda memantau, menganalisis, dan dengan cepat menanggapi masalah atau perubahan AWS sumber daya Anda.

Peran IAM default Anda yang dibuat oleh Konfigurasi Manajemen Host Default atau profil instans memerlukan kebijakan ini hanya jika Anda akan menggunakan fitur seperti Amazon EventBridge atau Amazon CloudWatch Logs. (Anda juga dapat membuat kebijakan yang lebih ketat yang, misalnya, membatasi akses penulisan ke aliran CloudWatch log Log tertentu.)

catatan

Menggunakan EventBridge dan CloudWatch Log fitur adalah opsional. Namun, kami sarankan untuk mengaturnya di awal proses konfigurasi Systems Manager jika Anda memutuskan untuk menggunakannya. Untuk informasi selengkapnya, lihat Panduan EventBridge Pengguna Amazon dan Panduan Pengguna CloudWatch Log Amazon.

Untuk membuat kebijakan IAM dengan izin untuk alat Systems Manager tambahan, lihat sumber daya berikut:

Lampirkan profil instance Systems Manager ke instance (konsol)

Prosedur berikut menjelaskan cara melampirkan profil instans IAM ke EC2 instans Amazon menggunakan EC2 konsol Amazon.

Masuk ke AWS Management Console dan buka EC2 konsol Amazon di https://console.aws.amazon.com/ec2/

. -

Di panel navigasi, di Instans, pilih Instans.

-

Arahkan ke dan pilih EC2 instance Anda dari daftar.

-

Pilih menu Actions, pilih Security, Modify IAM role.

-

Untuk IAM role, pilih profil instans yang Anda buat menggunakan prosedur ini Konfigurasi alternatif untuk izin EC2 misalnya.

-

Pilih Perbarui peran IAM.

Untuk informasi lebih lanjut tentang melampirkan IAM role ke instans, pilih salah satu dari berikut ini, tergantung pada jenis sistem operasi yang Anda pilih:

-

Lampirkan peran IAM ke instance di EC2 Panduan Pengguna Amazon

-

Lampirkan peran IAM ke instance di EC2 Panduan Pengguna Amazon

Lanjutkan ke Meningkatkan keamanan EC2 instans dengan menggunakan titik akhir VPC untuk Systems Manager.