Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Akses Layanan AWS melalui AWS PrivateLink

Anda mengakses Layanan AWS menggunakan titik akhir. Endpoint layanan default adalah antarmuka publik, jadi Anda harus menambahkan gateway internet ke Anda VPC sehingga lalu lintas dapat berpindah dari VPC ke. Layanan AWS Jika konfigurasi ini tidak berfungsi dengan persyaratan keamanan jaringan Anda, Anda dapat menggunakan AWS PrivateLink VPC untuk menghubungkan Anda Layanan AWS seolah-olah mereka ada di AndaVPC, tanpa menggunakan gateway internet.

Anda dapat mengakses secara pribadi Layanan AWS yang terintegrasi dengan AWS PrivateLink menggunakan titik VPC akhir. Anda dapat membangun dan mengelola semua lapisan tumpukan aplikasi Anda tanpa menggunakan gateway internet.

Harga

Anda ditagih untuk setiap jam bahwa VPC titik akhir antarmuka Anda disediakan di setiap Availability Zone. Anda juga ditagih per GB data yang diproses. Untuk informasi selengkapnya, silakan lihat Harga AWS PrivateLink

Daftar Isi

Gambaran Umum

Anda dapat mengakses Layanan AWS melalui titik akhir layanan publik mereka atau terhubung ke Layanan AWS penggunaan AWS PrivateLink yang didukung. Ikhtisar ini membandingkan metode ini.

Akses melalui titik akhir layanan publik

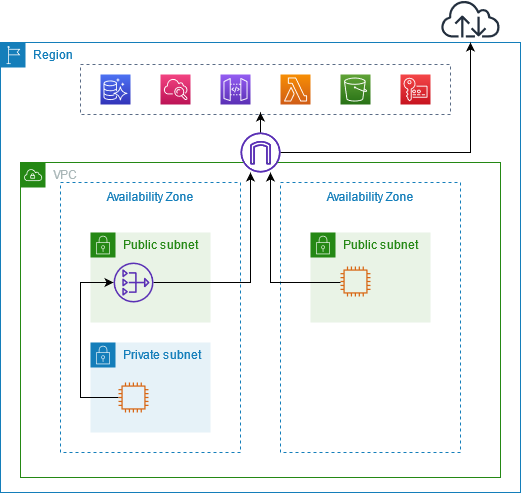

Diagram berikut menunjukkan bagaimana instance mengakses Layanan AWS melalui endpoint layanan publik. Lalu lintas ke instance Layanan AWS dari sebuah subnet publik dialihkan ke gateway internet untuk VPC dan kemudian ke. Layanan AWS Lalu lintas ke Layanan AWS dari instance di subnet pribadi dirutekan ke NAT gateway, lalu ke gateway internet untukVPC, dan kemudian ke. Layanan AWS Sementara lalu lintas ini melintasi gateway internet, ia tidak meninggalkan jaringan. AWS

Connect melalui AWS PrivateLink

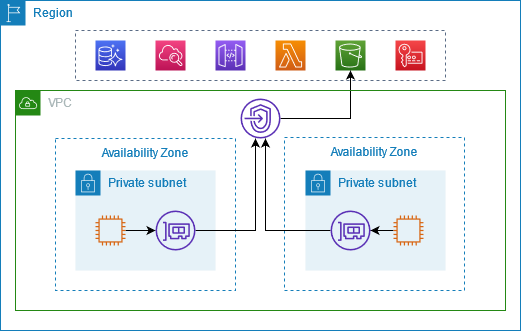

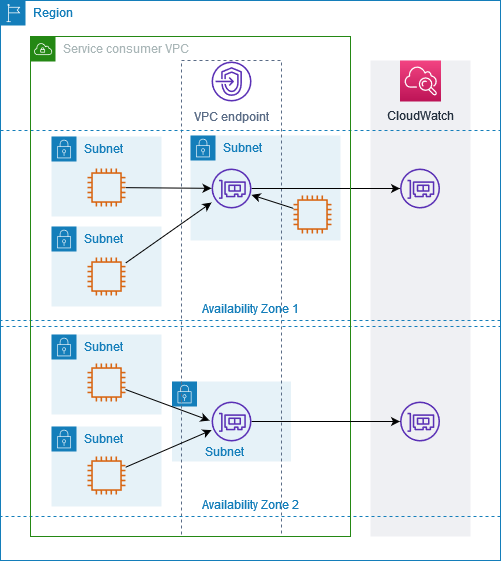

Diagram berikut menunjukkan bagaimana instance mengakses Layanan AWS melalui AWS PrivateLink. Pertama, Anda membuat VPC titik akhir antarmuka, yang membuat koneksi antara subnet di antarmuka jaringan Anda VPC dan yang Layanan AWS menggunakan. Lalu lintas yang Layanan AWS ditujukan untuk diselesaikan ke alamat IP pribadi dari antarmuka jaringan titik akhir menggunakanDNS, dan kemudian dikirim ke Layanan AWS menggunakan koneksi antara titik VPC akhir dan. Layanan AWS

Layanan AWS menerima permintaan koneksi secara otomatis. Layanan tidak dapat memulai permintaan ke sumber daya melalui titik VPC akhir.

DNSnama host

Sebagian besar Layanan AWS menawarkan titik akhir Regional publik, yang memiliki sintaks berikut.

protocol://service_code.region_code.amazonaws.com.rproxy.goskope.comMisalnya, titik akhir publik untuk Amazon CloudWatch di us-east-2 adalah sebagai berikut.

https://monitoring---us-east-2.amazonaws.com.rproxy.goskope.comDengan AWS PrivateLink, Anda mengirim lalu lintas ke layanan menggunakan titik akhir pribadi. Saat Anda membuat VPC titik akhir antarmuka, kami membuat DNS nama Regional dan zona yang dapat Anda gunakan untuk berkomunikasi dengan Layanan AWS dari Anda. VPC

DNSNama Regional untuk VPC titik akhir antarmuka Anda memiliki sintaks berikut:

endpoint_id.service_id.region.vpce.amazonaws.com.rproxy.goskope.comDNSNama-nama zona memiliki sintaks berikut:

endpoint_id-az_name.service_id.region.vpce.amazonaws.com.rproxy.goskope.comSaat Anda membuat VPC titik akhir antarmuka untuk sebuah Layanan AWS, Anda dapat mengaktifkan private DNS. Dengan pribadiDNS, Anda dapat terus membuat permintaan ke layanan menggunakan DNS nama untuk titik akhir publiknya, sambil memanfaatkan konektivitas pribadi melalui titik akhir antarmukaVPC. Untuk informasi selengkapnya, lihat DNSresolusi.

describe-vpc-endpointsPerintah berikut menampilkan DNS entri untuk titik akhir antarmuka.

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

Berikut ini adalah contoh output untuk titik akhir antarmuka untuk Amazon CloudWatch dengan DNS nama pribadi diaktifkan. Entri pertama adalah titik akhir Regional pribadi. Tiga entri berikutnya adalah titik akhir zona pribadi. Entri terakhir berasal dari zona host pribadi tersembunyi, yang menyelesaikan permintaan ke titik akhir publik ke alamat IP pribadi dari antarmuka jaringan titik akhir.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

DNSresolusi

DNSCatatan yang kami buat untuk VPC titik akhir antarmuka Anda bersifat publik. Oleh karena itu, DNS nama-nama ini dapat diselesaikan secara publik. Namun, DNS permintaan dari luar VPC masih mengembalikan alamat IP pribadi dari antarmuka jaringan titik akhir, sehingga alamat IP ini tidak dapat digunakan untuk mengakses layanan titik akhir kecuali Anda memiliki akses ke layanan. VPC

Pribadi DNS

Jika Anda mengaktifkan private DNS untuk VPC endpoint antarmuka Anda, dan DNSnama host dan DNS resolusi Anda VPC diaktifkan, kami membuat zona host pribadi AWS terkelola yang tersembunyi untuk Anda. Zona yang dihosting berisi kumpulan catatan untuk DNS nama default untuk layanan yang menyelesaikannya ke alamat IP pribadi dari antarmuka jaringan titik akhir di Anda. VPC Oleh karena itu, jika Anda memiliki aplikasi yang ada yang mengirim permintaan ke Layanan AWS menggunakan titik akhir Regional publik, permintaan tersebut sekarang melalui antarmuka jaringan titik akhir, tanpa mengharuskan Anda membuat perubahan apa pun pada aplikasi tersebut.

Kami menyarankan Anda mengaktifkan DNS nama pribadi untuk VPC Layanan AWS titik akhir Anda. Ini memastikan bahwa permintaan yang menggunakan titik akhir layanan publik, seperti permintaan yang dibuat melalui AWS SDK, diselesaikan ke titik VPC akhir Anda.

Amazon menyediakan DNS server untuk AndaVPC, yang disebut Resolver Route 53. Resolver Route 53 secara otomatis menyelesaikan nama VPC domain lokal dan merekam di zona host pribadi. Namun, Anda tidak dapat menggunakan Resolver Route 53 dari luar Anda. VPC Jika ingin mengakses VPC titik akhir dari jaringan lokal, Anda dapat menggunakan titik akhir Route 53 Resolver dan aturan Resolver. Untuk informasi selengkapnya, lihat Mengintegrasikan AWS Transit Gateway dengan AWS PrivateLink dan Amazon Route 53 Resolver

Subnet dan Availability Zone

Anda dapat mengonfigurasi VPC titik akhir Anda dengan satu subnet per Availability Zone. Kami membuat antarmuka jaringan endpoint untuk VPC titik akhir di subnet Anda. Kami menetapkan alamat IP untuk setiap antarmuka jaringan endpoint dari subnetnya, berdasarkan jenis alamat IP dari titik akhir. VPC Alamat IP dari antarmuka jaringan endpoint tidak akan berubah selama masa pakai VPC endpoint.

Dalam lingkungan produksi, untuk ketersediaan dan ketahanan yang tinggi, kami merekomendasikan hal berikut:

-

Konfigurasikan setidaknya dua Availability Zone per VPC endpoint dan terapkan AWS sumber daya Anda yang harus mengakses Layanan AWS di Availability Zone ini.

-

Konfigurasikan DNS nama pribadi untuk VPC titik akhir.

-

Akses Layanan AWS dengan menggunakan DNS nama Regionalnya, juga dikenal sebagai titik akhir publik.

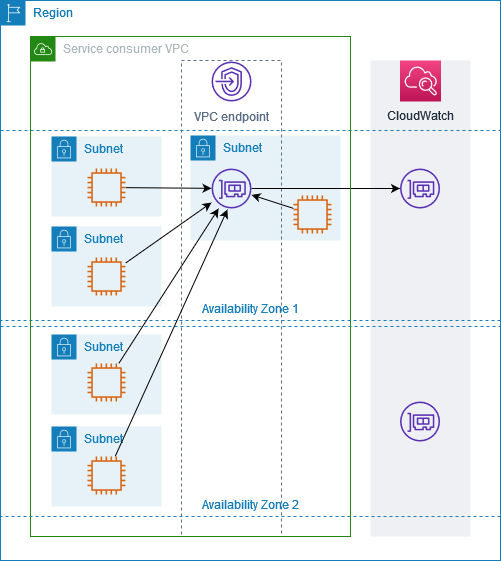

Diagram berikut menunjukkan VPC titik akhir untuk Amazon CloudWatch dengan antarmuka jaringan endpoint dalam Availability Zone tunggal. Ketika sumber daya apa pun di subnet apa pun di VPC mengakses Amazon CloudWatch menggunakan titik akhir publiknya, kami menyelesaikan lalu lintas ke alamat IP antarmuka jaringan titik akhir. Ini termasuk lalu lintas dari subnet di Availability Zone lainnya. Namun, jika Availability Zone 1 terganggu, sumber daya di Availability Zone 2 kehilangan akses ke Amazon CloudWatch.

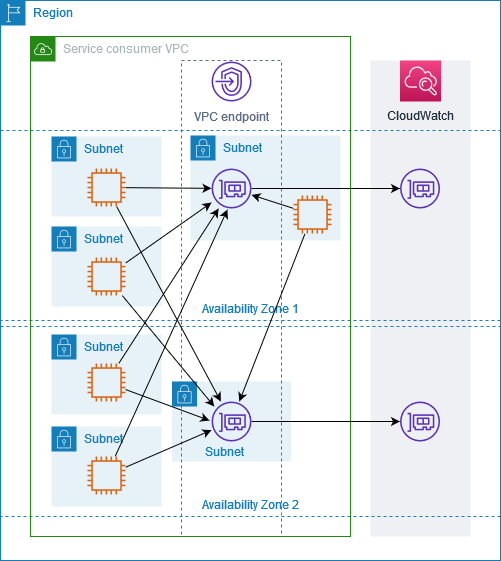

Diagram berikut menunjukkan VPC titik akhir untuk Amazon CloudWatch dengan antarmuka jaringan titik akhir di dua Availability Zones. Ketika sumber daya apa pun di subnet apa pun di VPC mengakses Amazon CloudWatch dengan menggunakan titik akhir publiknya, kami memilih antarmuka jaringan titik akhir yang sehat, menggunakan algoritma round robin untuk bergantian di antara mereka. Kami kemudian menyelesaikan lalu lintas ke alamat IP dari antarmuka jaringan titik akhir yang dipilih.

Jika lebih baik untuk kasus penggunaan Anda, Anda dapat mengirim lalu lintas dari sumber daya Anda ke Layanan AWS dengan menggunakan antarmuka jaringan titik akhir di Availability Zone yang sama. Untuk melakukannya, gunakan titik akhir zona pribadi atau alamat IP dari antarmuka jaringan titik akhir.

Jenis alamat IP

Layanan AWS dapat mendukung IPv6 melalui titik akhir pribadi mereka bahkan jika mereka tidak mendukung IPv6 melalui titik akhir publik mereka. Titik akhir yang mendukung IPv6 dapat merespons DNS kueri dengan AAAA catatan.

Persyaratan IPv6 untuk mengaktifkan titik akhir antarmuka

-

Layanan AWS Harus membuat titik akhir layanannya tersedia di atasIPv6. Untuk informasi selengkapnya, lihat Lihat IPv6 dukungan.

-

Jenis alamat IP dari titik akhir antarmuka harus kompatibel dengan subnet untuk titik akhir antarmuka, seperti yang dijelaskan di sini:

-

IPv4— Tetapkan IPv4 alamat ke antarmuka jaringan titik akhir Anda. Opsi ini didukung hanya jika semua subnet yang dipilih memiliki rentang IPv4 alamat.

-

IPv6— Tetapkan IPv6 alamat ke antarmuka jaringan titik akhir Anda. Opsi ini didukung hanya jika semua subnet yang dipilih IPv6 hanya subnet.

-

Dualstack — Tetapkan keduanya IPv4 dan IPv6 alamat ke antarmuka jaringan endpoint Anda. Opsi ini didukung hanya jika semua subnet yang dipilih memiliki rentang keduanya IPv4 dan IPv6 alamat.

-

Jika VPC titik akhir antarmuka mendukungIPv4, antarmuka jaringan titik akhir memiliki alamat. IPv4 Jika VPC titik akhir antarmuka mendukungIPv6, antarmuka jaringan titik akhir memiliki alamat. IPv6 IPv6Alamat untuk antarmuka jaringan endpoint tidak dapat dijangkau dari internet. Jika Anda mendeskripsikan antarmuka jaringan endpoint dengan IPv6 alamat, perhatikan bahwa itu denyAllIgwTraffic diaktifkan.