Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Cara kerja Gateway Transit VPC Amazon

Di AWS Transit Gateway, gateway transit bertindak sebagai router virtual Regional untuk lalu lintas yang mengalir antara cloud pribadi virtual (VPCs) dan jaringan lokal. Gateway transit menskalakan secara elastis berdasarkan volume lalu lintas jaringan. Routing melalui gateway transit beroperasi pada lapisan 3, di mana paket dikirim ke lampiran next-hop tertentu, berdasarkan alamat IP tujuan mereka.

Topik

Contoh diagram arsitektur

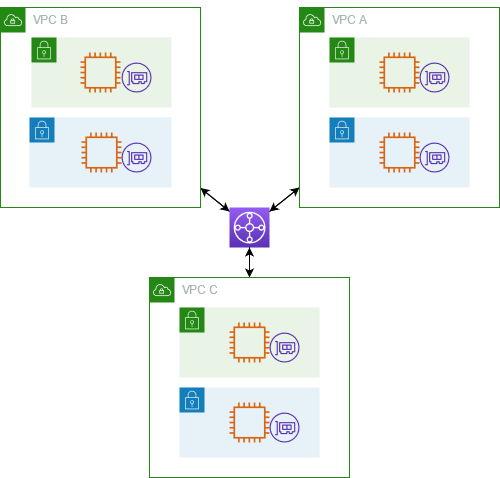

Diagram berikut menunjukkan gateway transit dengan tiga lampiran VPC. Tabel rute untuk masing-masing VPCs termasuk rute lokal dan rute yang mengirim lalu lintas yang ditujukan untuk dua lainnya VPCs ke gateway transit.

Berikut ini adalah contoh tabel rute gateway transit default untuk lampiran yang ditunjukkan pada diagram sebelumnya. Blok CIDR untuk setiap VPC merambat ke tabel rute. Oleh karena itu, setiap lampiran dapat merutekan paket ke dua lampiran lainnya.

| Tujuan | Target | Jenis rute |

|---|---|---|

VPC A CIDR

|

Attachment for VPC A

|

diperbanyak |

VPC B CIDR

|

Attachment for VPC B

|

diperbanyak |

VPC C CIDR

|

Attachment for VPC C

|

diperbanyak |

Lampiran sumber daya

Lampiran transit gateway adalah sumber dan tujuan paket. Anda dapat melampirkan sumber daya berikut ke gateway transit Anda:

-

Satu atau lebih VPCs. AWS Transit Gateway menggunakan elastic network interface dalam subnet VPC, yang kemudian digunakan oleh gateway transit untuk merutekan lalu lintas ke dan dari subnet yang dipilih. Anda harus memiliki setidaknya satu subnet untuk setiap Availability Zone, yang kemudian memungkinkan lalu lintas untuk mencapai sumber daya di setiap subnet zona itu. Selama pembuatan lampiran, sumber daya dalam Availability Zone tertentu dapat mencapai gateway transit hanya jika subnet diaktifkan dalam zona yang sama. Jika tabel rute subnet menyertakan rute ke gateway transit, lalu lintas hanya diteruskan ke gateway transit jika gateway transit memiliki lampiran di subnet dari Availability Zone yang sama.

-

Satu atau lebih koneksi VPN

-

Satu atau lebih AWS Direct Connect gateway

-

Satu atau beberapa lampiran Transit Gateway Connect

-

Satu atau lebih koneksi peering gateway transit

Perutean Multipath Biaya Sama

AWS Transit Gateway mendukung perutean Equal Cost Multipath (ECMP) untuk sebagian besar lampiran. Untuk lampiran VPN, Anda dapat mengaktifkan atau menonaktifkan dukungan ECMP menggunakan konsol saat membuat atau memodifikasi gateway transit. Untuk semua jenis lampiran lainnya, pembatasan ECMP berikut berlaku:

-

VPC - VPC tidak mendukung ECMP karena blok CIDR tidak dapat tumpang tindih. Misalnya, Anda tidak dapat melampirkan VPC dengan CIDR 10.1.0.0/16 dengan VPC kedua menggunakan CIDR yang sama ke gateway transit, dan kemudian mengatur perutean untuk memuat keseimbangan lalu lintas di antara mereka.

-

VPN - Ketika opsi dukungan ECMP VPN dinonaktifkan, gateway transit menggunakan metrik internal untuk menentukan jalur yang disukai jika terjadi awalan yang sama di beberapa jalur. Untuk informasi selengkapnya tentang mengaktifkan atau menonaktifkan ECMP untuk lampiran VPN, lihat. Gerbang transit di Gerbang Transit VPC Amazon

-

AWS Transit Gateway Connect - AWS Transit Gateway Connect attachment secara otomatis mendukung ECMP.

-

AWS Direct Connect AWS Direct Connect Gateway - Lampiran Gateway secara otomatis mendukung ECMP di beberapa lampiran Direct Connect Gateway ketika awalan jaringan, panjang awalan, dan AS_PATH persis sama.

-

Transit gateway peering - Transit gateway peering tidak mendukung ECMP karena tidak mendukung perutean dinamis dan Anda juga tidak dapat mengonfigurasi rute statis yang sama terhadap dua target yang berbeda.

catatan

-

BGP Multipath as-Path Relax tidak didukung, jadi Anda tidak dapat menggunakan ECMP pada Nomor Sistem Otonomi yang berbeda (). ASNs

-

ECMP tidak didukung antara jenis lampiran yang berbeda. Misalnya, Anda tidak dapat mengaktifkan ECMP antara VPN dan lampiran VPC. Sebaliknya, rute gateway transit dievaluasi dan lalu lintas diarahkan sesuai dengan rute yang dievaluasi. Untuk informasi selengkapnya, lihat Urutan evaluasi rute.

-

Gateway Direct Connect tunggal mendukung ECMP di beberapa antarmuka virtual transit. Oleh karena itu, kami menyarankan Anda mengatur dan menggunakan hanya satu gateway Direct Connect dan untuk tidak mengatur dan menggunakan beberapa gateway untuk memanfaatkan ECMP. Untuk informasi selengkapnya tentang gateway Direct Connect dan antarmuka virtual publik, lihat Bagaimana cara mengatur koneksi Direct Active/Active or Active/Passive Connect AWS dari antarmuka virtual publik?

.

Zona Ketersediaan

Saat Anda melampirkan VPC ke gateway transit, Anda harus mengaktifkan satu atau beberapa Availability Zone untuk digunakan oleh gateway transit untuk merutekan lalu lintas ke sumber daya di subnet VPC. Untuk mengaktifkan setiap Availability Zone, Anda menentukan persis satu subnet. Gateway transit menempatkan antarmuka jaringan di subnet itu menggunakan satu alamat IP dari subnet. Setelah Anda mengaktifkan Availability Zone, lalu lintas dapat dialihkan ke semua subnet di VPC, bukan hanya subnet atau Availability Zone yang ditentukan. Namun, hanya sumber daya yang berada di Availability Zones di mana ada lampiran gateway transit yang dapat mencapai gateway transit.

Jika lalu lintas bersumber dari Availability Zone dimana lampiran tujuan tidak ada, AWS Transit Gateway akan secara internal merutekan lalu lintas tersebut ke Availability Zone acak di mana lampiran tersebut ada. Tidak ada biaya gerbang transit tambahan untuk jenis lalu lintas Zona Ketersediaan Lintas ini.

Kami menyarankan Anda mengaktifkan beberapa Availability Zone untuk memastikan ketersediaan.

Menggunakan dukungan mode alat

Jika Anda berencana untuk mengonfigurasi alat jaringan stateful di VPC, Anda dapat mengaktifkan dukungan mode alat untuk lampiran VPC tempat alat berada. Ini memastikan bahwa gateway transit menggunakan Availability Zone yang sama untuk lampiran VPC tersebut selama masa arus lalu lintas antara sumber dan tujuan. Ini juga memungkinkan gateway transit untuk mengirim lalu lintas ke Availability Zone apa pun di VPC, selama ada asosiasi subnet di zona itu. Untuk informasi selengkapnya, lihat Contoh: Appliance di VPC layanan bersama.

Perutean

Rute IPv4 dan IPv6 paket gateway transit Anda di antara lampiran menggunakan tabel rute gateway transit. Anda dapat mengonfigurasi tabel rute ini untuk menyebarkan rute dari tabel rute untuk gateway terlampir VPCs, koneksi VPN, dan Direct Connect. Anda juga dapat menambahkan rute statis ke tabel rute gateway transit. Ketika sebuah paket berasal dari satu lampiran, itu dirutekan ke lampiran lain menggunakan rute yang cocok dengan alamat IP tujuan.

Untuk lampiran peering gateway transit, hanya rute statis yang didukung.

Topik perutean

Tabel rute

Gateway transit Anda secara otomatis dilengkapi dengan tabel rute default. Secara default, tabel rute ini adalah tabel rute asosiasi default dan tabel rute propagasi default. Atau, jika Anda menonaktifkan propagasi rute dan asosiasi tabel rute, AWS tidak akan membuat tabel rute default untuk gateway transit.

Anda dapat membuat tabel rute tambahan untuk gateway transit Anda. Ini memungkinkan Anda untuk mengisolasi subset lampiran. Setiap lampiran dapat dikaitkan dengan satu tabel rute. Lampiran dapat menyebarkan rutenya ke satu atau beberapa tabel rute.

Anda dapat membuat rute blackhole di tabel rute gateway transit Anda yang menurunkan lalu lintas yang cocok dengan rute.

Saat Anda melampirkan VPC ke gateway transit, Anda harus menambahkan rute ke tabel rute subnet Anda agar lalu lintas dapat dirutekan melalui gateway transit. Untuk informasi selengkapnya, lihat Perutean untuk Gateway Transit di Panduan Pengguna Amazon VPC.

Asosiasi tabel rute

Anda dapat mengaitkan lampiran gateway transit dengan satu tabel rute. Setiap tabel rute dapat dikaitkan dengan nol hingga banyak lampiran dan dapat meneruskan paket ke lampiran lainnya.

Perbanyakan rute

Setiap lampiran dilengkapi dengan rute yang dapat dipasang di satu atau lebih tabel rute gateway transit. Ketika lampiran disebarkan ke tabel rute gateway transit, rute ini dipasang di tabel rute. Anda tidak dapat memfilter pada rute yang diiklankan.

Untuk lampiran VPC, blok CIDR dari VPC disebarkan ke tabel rute gateway transit.

Saat perutean dinamis digunakan dengan lampiran VPN atau lampiran gateway Direct Connect, Anda dapat menyebarkan rute yang dipelajari dari router lokal melalui BGP ke salah satu tabel rute gateway transit.

Ketika perutean dinamis digunakan dengan lampiran VPN, rute dalam tabel rute yang terkait dengan lampiran VPN diiklankan ke gateway pelanggan melalui BGP.

Untuk lampiran Connect, rute dalam tabel rute yang terkait dengan lampiran Connect diiklankan ke peralatan virtual pihak ketiga, seperti peralatan SD-WAN, yang berjalan dalam VPC melalui BGP.

Untuk lampiran gateway Direct Connect, interaksi awalan yang diizinkan mengontrol rute mana yang diiklankan ke jaringan pelanggan. AWS

Ketika rute statis dan rute yang disebarkan memiliki tujuan yang sama, rute statis memiliki prioritas yang lebih tinggi, sehingga rute yang disebarkan tidak termasuk dalam tabel rute. Jika Anda menghapus rute statis, rute propagasi yang tumpang tindih disertakan dalam tabel rute.

Rute untuk lampiran peering

Anda dapat mengintip dua gateway transit, dan mengarahkan lalu lintas di antara mereka. Untuk melakukan ini, Anda membuat lampiran peering pada gateway transit Anda, dan menentukan gateway transit peer yang digunakan untuk membuat koneksi peering. Anda kemudian membuat rute statis di tabel rute gateway transit Anda untuk merutekan lalu lintas ke lampiran peering gateway transit. Lalu lintas yang diarahkan ke gateway peer transit kemudian dapat diarahkan ke lampiran VPC dan VPN untuk gateway peer transit.

Untuk informasi selengkapnya, lihat Contoh: Gateway transit peered.

Urutan evaluasi rute

Rute gateway transit dievaluasi dengan urutan sebagai berikut:

-

Rute paling spesifik untuk alamat tujuan.

-

Untuk rute dengan CIDR yang sama, tetapi dari jenis lampiran yang berbeda, prioritas rute adalah sebagai berikut:

-

Rute statis (misalnya, rute statis Site-to-Site VPN)

-

Daftar awalan rute yang direferensikan

-

Rute yang diperbanyak VPC

-

Rute yang disebarkan oleh gateway Direct Connect

-

Transit Gateway Rute yang disebarkan terhubung

-

Site-to-Site VPN melalui rute pribadi Direct Connect-propagated

-

Site-to-Site Rute yang disebarkan VPN

-

Rute yang disebarkan oleh peering Gateway Transit (Cloud WAN)

-

Beberapa lampiran mendukung iklan rute melalui BGP. Untuk rute dengan CIDR yang sama, dan dari jenis lampiran yang sama, prioritas rute dikendalikan oleh atribut BGP:

-

Panjang jalur AS yang lebih pendek

-

Nilai MED yang lebih rendah

-

eBGP melalui rute iBGP lebih disukai, jika lampiran mendukungnya

penting

-

AWS tidak dapat menjamin urutan prioritas rute yang konsisten untuk rute BGP dengan CIDR, tipe lampiran, dan atribut BGP yang sama seperti yang tercantum di atas.

-

Untuk rute yang diiklankan ke gateway transit tanpa MED, AWS Transit Gateway akan menetapkan nilai default berikut:

-

0 untuk rute masuk yang diiklankan di lampiran Direct Connect.

-

100 untuk rute masuk yang diiklankan di lampiran VPN dan Connect.

-

-

AWS Transit Gateway hanya menampilkan rute pilihan. Rute cadangan hanya akan muncul di tabel rute Transit Gateway jika rute tersebut tidak lagi diiklankan — misalnya, jika Anda mengiklankan rute yang sama melalui gateway Direct Connect dan melalui Site-to-Site VPN. AWS Transit Gateway hanya akan menampilkan rute yang diterima dari rute gateway Direct Connect, yang merupakan rute pilihan. Site-to-SiteVPN, yang merupakan rute cadangan, hanya akan ditampilkan ketika gateway Direct Connect tidak lagi diiklankan.

Perbedaan tabel rute VPC dan transit gateway

Evaluasi tabel rute berbeda antara apakah Anda menggunakan tabel rute VPC atau tabel rute gateway transit.

Contoh berikut menunjukkan tabel rute VPC. Rute lokal VPC memiliki prioritas tertinggi, diikuti oleh rute yang paling spesifik. Ketika rute statis dan rute yang disebarkan memiliki tujuan yang sama, rute statis memiliki prioritas yang lebih tinggi.

| Tujuan | Target | Prioritas |

|---|---|---|

| 10.0.0.0/16 |

lokal |

1 |

| 192.168.0.0/16 | pcx-12345 | 2 |

| 172.31.0.0/16 | vgw-12345 (statis) atau tgw-12345 (statis) |

2 |

| 172.31.0.0/16 | vgw-12345 (diperbanyak) | 3 |

| 0.0.0.0/0 | igw-12345 | 4 |

Contoh berikut menunjukkan tabel rute gateway transit. Jika Anda lebih suka lampiran AWS Direct Connect gateway ke lampiran VPN, gunakan koneksi BGP VPN dan sebarkan rute di tabel rute gateway transit.

| Tujuan | Lampiran (Target) | Jenis sumber daya | Jenis rute | Prioritas |

|---|---|---|---|---|

| 10.0.0.0/16 | tgw-attach-123 | vpc-1234 | VPC | Statis atau diperbanyak | 1 |

| 192.168.0.0/16 | tgw-lampiran-789 | vpn-5678 | VPN | Statis | 2 |

| 172.31.0.0/16 | tgw-attach-456 | dxgw_id | AWS Direct Connect pintu gerbang | Diperbanyak | 3 |

| 172.31.0.0/16 | tgw-attach-789 | -123 tgw-connect-peer | Hubungkan | Diperbanyak | 4 |

| 172.31.0.0/16 | tgw-lampiran-789 | vpn-5678 | VPN | Diperbanyak | 5 |

Contoh skenario gateway transit

Berikut ini adalah kasus penggunaan umum untuk gateway transit. Gateway transit Anda tidak terbatas pada kasus penggunaan ini.

Contoh

Anda dapat mengonfigurasi gateway transit Anda sebagai router terpusat yang menghubungkan semua koneksi Anda VPCs, AWS Direct Connect, dan Site-to-Site VPN. Dalam skenario ini, semua lampiran dikaitkan dengan tabel rute default gateway transit dan disebarkan ke tabel rute default gateway transit. Oleh karena itu, semua lampiran dapat merutekan paket satu sama lain, dengan gateway transit berfungsi sebagai router IP layer 3 sederhana.

Daftar Isi

Gambaran Umum

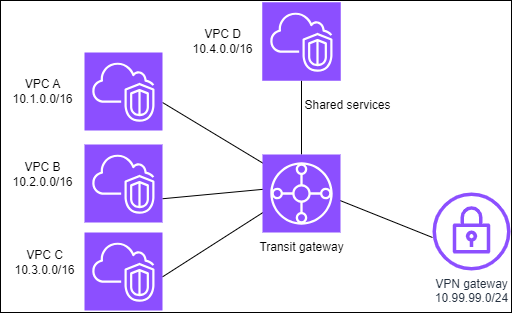

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Dalam skenario ini, ada tiga lampiran VPC dan satu lampiran Site-to-Site VPN ke gateway transit. Paket dari subnet di VPC A, VPC B, dan VPC C yang ditujukan untuk subnet di VPC lain atau untuk koneksi VPN rute pertama melalui gateway transit.

Sumber daya

Buat sumber daya berikut untuk skenario ini:

-

Tiga VPCs. Untuk informasi selengkapnya, lihat Membuat VPC di Panduan Pengguna Amazon VPC.

-

Transit gateway. Untuk informasi selengkapnya, lihat Buat gateway transit menggunakan Amazon VPC Transit Gateways.

-

Tiga lampiran VPC di gateway transit. Untuk informasi selengkapnya, lihat Buat lampiran VPC menggunakan Amazon VPC Transit Gateways.

-

Lampiran Site-to-Site VPN di gateway transit. Blok CIDR untuk setiap VPC merambat ke tabel rute gateway transit. Ketika koneksi VPN habis, sesi BGP dibuat dan Site-to-Site VPN CIDR menyebar ke tabel rute gateway transit dan VPC CIDRs ditambahkan ke tabel BGP gateway pelanggan. Untuk informasi selengkapnya, lihat Buat lampiran gateway transit ke VPN menggunakan Amazon VPC Transit Gateways.

Pastikan Anda meninjau persyaratan untuk perangkat gateway pelanggan Anda di Panduan AWS Site-to-Site VPN Pengguna.

Perutean

Setiap VPC memiliki tabel rute dan ada tabel rute untuk gateway transit.

Tabel rute VPC

Setiap VPC memiliki tabel rute dengan 2 entri. Entri pertama adalah entri default untuk IPv4 perutean lokal di VPC; entri ini memungkinkan instance di VPC ini untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit. Tabel berikut menunjukkan rute VPC A.

| Tujuan | Target |

|---|---|

|

10.1.0.0/16 |

Lokal |

|

0.0.0.0/0 |

tgw-id |

Tabel rute gateway transit

Berikut ini adalah contoh tabel rute default untuk lampiran yang ditunjukkan pada diagram sebelumnya, dengan propagasi rute diaktifkan.

| Tujuan | Target | Jenis rute |

|---|---|---|

|

10.1.0.0/16 |

|

diperbanyak |

|

10.2.0.0/16 |

|

diperbanyak |

|

10.3.0.0/16 |

|

diperbanyak |

|

10.99.99.0/24 |

Attachment for VPN connection |

diperbanyak |

Tabel BGP gateway pelanggan

Tabel BGP gateway pelanggan berisi VPC berikut. CIDRs

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

Anda dapat mengkonfigurasi transit gateway Anda sebagai beberapa router terisolasi. Hal ini mirip dengan menggunakan beberapa transit gateway, tetapi memberikan lebih banyak fleksibilitas dalam kasus di mana rute dan lampiran mungkin berubah. Dalam skenario ini, setiap router terisolasi memiliki tabel rute tunggal. Semua lampiran yang terkait dengan router terisolasi menyebar dan dikaitkan dengan tabel rutenya. Lampiran yang terkait dengan satu router terisolasi dapat merutekan paket satu sama lain, tetapi tidak dapat merutekan paket ke atau menerima paket dari lampiran untuk router lain yang terisolasi.

Daftar Isi

Gambaran Umum

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Paket dari VPC A, VPC B, dan VPC C rute ke gateway transit. Paket dari subnet di VPC A, VPC B, dan VPC C yang memiliki internet sebagai rute tujuan pertama melalui gateway transit dan kemudian rute ke koneksi VPN (jika tujuan Site-to-Site berada dalam jaringan itu). Paket dari satu VPC yang memiliki tujuan subnet di VPC lain, misalnya dari 10.1.0.0 hingga 10.2.0.0, rute melalui gateway transit, di mana mereka diblokir karena tidak ada rute untuk mereka di tabel rute gateway transit.

Sumber daya

Buat sumber daya berikut untuk skenario ini:

-

Tiga VPCs. Untuk informasi selengkapnya, lihat Membuat VPC di Panduan Pengguna Amazon VPC.

-

Transit gateway. Untuk informasi selengkapnya, lihat Buat gateway transit menggunakan Amazon VPC Transit Gateways.

-

Tiga lampiran di gerbang transit untuk ketiganya VPCs. Untuk informasi selengkapnya, lihat Buat lampiran VPC menggunakan Amazon VPC Transit Gateways.

-

Lampiran Site-to-Site VPN di gateway transit. Untuk informasi selengkapnya, lihat Buat lampiran gateway transit ke VPN menggunakan Amazon VPC Transit Gateways. Pastikan Anda meninjau persyaratan untuk perangkat gateway pelanggan Anda di Panduan AWS Site-to-Site VPN Pengguna.

Ketika koneksi VPN habis, sesi BGP dibuat dan VPN CIDR menyebar ke tabel rute gateway transit dan VPC CIDRs ditambahkan ke tabel BGP gateway pelanggan.

Perutean

Setiap VPC memiliki tabel rute, dan gateway transit memiliki dua tabel rute — satu untuk VPCs dan satu untuk koneksi VPN.

Tabel rute VPC A, VPC B, dan VPC C

Setiap VPC memiliki tabel rute dengan 2 entri. Entri pertama adalah entri default untuk IPv4 perutean lokal di VPC. Entri ini memungkinkan instance dalam VPC ini untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit. Tabel berikut menunjukkan rute VPC A.

| Tujuan | Target |

|---|---|

|

10.1.0.0/16 |

Lokal |

| 0.0.0.0/0 |

tgw-id |

Tabel rute transit gateway

Skenario ini menggunakan satu tabel rute untuk VPCs dan satu tabel rute untuk koneksi VPN.

Lampiran VPC dikaitkan dengan tabel rute berikut, yang memiliki rute propagasi untuk lampiran VPN.

| Tujuan | Target | Jenis rute |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

diperbanyak |

Lampiran VPN dikaitkan dengan tabel rute berikut, yang telah menyebarkan rute untuk setiap lampiran VPC.

| Tujuan | Target | Jenis rute |

|---|---|---|

|

10.1.0.0/16 |

|

diperbanyak |

|

10.2.0.0/16 |

|

diperbanyak |

|

10.3.0.0/16 |

|

diperbanyak |

Untuk informasi selengkapnya tentang menyebarkan rute dalam tabel rute gateway transit, lihatAktifkan propagasi rute ke tabel rute gateway transit menggunakan Amazon VPC Transit Gateways.

Tabel BGP gateway pelanggan

Tabel BGP gateway pelanggan berisi VPC berikut. CIDRs

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

Anda dapat mengonfigurasi gateway transit Anda sebagai beberapa router terisolasi yang menggunakan layanan bersama. Hal ini mirip dengan menggunakan beberapa transit gateway, tetapi memberikan lebih banyak fleksibilitas dalam kasus di mana rute dan lampiran mungkin berubah. Dalam skenario ini, setiap router terisolasi memiliki tabel rute tunggal. Semua lampiran yang terkait dengan router terisolasi menyebar dan dikaitkan dengan tabel rutenya. Lampiran yang terkait dengan satu router terisolasi dapat merutekan paket satu sama lain, tetapi tidak dapat merutekan paket ke atau menerima paket dari lampiran untuk router lain yang terisolasi. Lampiran dapat merutekan paket ke atau menerima paket dari layanan bersama. Anda dapat menggunakan skenario ini ketika Anda memiliki grup yang perlu diisolasi, tetapi menggunakan layanan bersama, misalnya sistem produksi.

Daftar Isi

Gambaran Umum

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Paket dari subnet di VPC A, VPC B, dan VPC C yang memiliki internet sebagai tujuan, rute pertama melalui gateway transit dan kemudian rute ke gateway pelanggan untuk VPN. Site-to-Site Paket dari subnet di VPC A, VPC B, atau VPC C yang memiliki tujuan subnet di rute VPC A, VPC B, atau VPC C melalui gateway transit, di mana mereka diblokir karena tidak ada rute untuk mereka di tabel rute gateway transit. Paket dari VPC A, VPC B, dan VPC C yang memiliki VPC D sebagai rute tujuan melalui gateway transit dan kemudian ke VPC D.

Sumber daya

Buat sumber daya berikut untuk skenario ini:

-

Empat VPCs. Untuk informasi selengkapnya, lihat Membuat VPC di Panduan Pengguna Amazon VPC.

-

Transit gateway. Untuk informasi selengkapnya, lihat Membuat gateway transit.

-

Empat lampiran di gateway transit, satu per VPC. Untuk informasi selengkapnya, lihat Buat lampiran VPC menggunakan Amazon VPC Transit Gateways.

-

Lampiran Site-to-Site VPN di gateway transit. Untuk informasi selengkapnya, lihat Buat lampiran gateway transit ke VPN menggunakan Amazon VPC Transit Gateways.

Pastikan Anda meninjau persyaratan untuk perangkat gateway pelanggan Anda di Panduan AWS Site-to-Site VPN Pengguna.

Ketika koneksi VPN habis, sesi BGP dibuat dan VPN CIDR menyebar ke tabel rute gateway transit dan VPC CIDRs ditambahkan ke tabel BGP gateway pelanggan.

-

Setiap VPC terisolasi dikaitkan dengan tabel rute terisolasi dan disebarkan ke tabel rute bersama.

-

Setiap VPC layanan bersama dikaitkan dengan tabel rute bersama dan disebarkan ke kedua tabel rute.

Perutean

Setiap VPC memiliki tabel rute, dan gateway transit memiliki dua tabel rute — satu untuk dan satu untuk koneksi VPN VPCs dan layanan bersama VPC.

VPC A, VPC B, VPC C, dan VPC D tabel rute

Setiap VPC memiliki tabel rute dengan dua entri. Entri pertama adalah entri default untuk perutean lokal di VPC; entri ini mengaktifkan instans-instans di VPC ini untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit.

| Tujuan | Target |

|---|---|

| 10.1.0.0/16 | Lokal |

| 0.0.0.0/0 | transit gateway ID |

Tabel rute transit gateway

Skenario ini menggunakan satu tabel rute untuk VPCs dan satu tabel rute untuk koneksi VPN.

Lampiran VPC A, B, dan C dikaitkan dengan tabel rute berikut, yang memiliki rute propagasi untuk lampiran VPN dan rute propagasi untuk lampiran untuk VPC D.

| Tujuan | Target | Jenis rute |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

diperbanyak |

| 10.4.0.0/16 | Attachment for VPC D |

diperbanyak |

Lampiran VPN dan lampiran VPC (VPC D) layanan bersama dikaitkan dengan tabel rute berikut, yang memiliki entri yang mengarah ke masing-masing lampiran VPC. Hal ini memungkinkan komunikasi ke VPCs dari koneksi VPN dan layanan bersama VPC.

| Tujuan | Target | Jenis rute |

|---|---|---|

| 10.1.0.0/16 | Attachment for VPC A |

diperbanyak |

| 10.2.0.0/16 | Attachment for VPC B |

diperbanyak |

| 10.3.0.0/16 | Attachment for VPC C |

diperbanyak |

Untuk informasi selengkapnya, lihat Aktifkan propagasi rute ke tabel rute gateway transit menggunakan Amazon VPC Transit Gateways.

Tabel BGP gateway pelanggan

Tabel BGP gateway pelanggan berisi CIDRs untuk keempatnya. VPCs

Anda dapat membuat koneksi peering gateway transit antara gateway transit. Anda kemudian dapat merutekan lalu lintas di antara lampiran untuk masing-masing gateway transit. Dalam skenario ini, lampiran VPC dan VPN dikaitkan dengan tabel rute default gateway transit, dan mereka menyebar ke tabel rute default gateway transit. Setiap tabel rute gateway transit memiliki rute statis yang menunjuk ke lampiran peering gateway transit.

Daftar Isi

Gambaran Umum

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Transit gateway 1 memiliki dua lampiran VPC, dan transit gateway 2 memiliki satu Site-to-Site lampiran VPN. Paket dari subnet di VPC A dan VPC B yang memiliki internet sebagai rute tujuan pertama melalui transit gateway 1, kemudian transit gateway 2, dan kemudian rute ke koneksi VPN.

Sumber daya

Buat sumber daya berikut untuk skenario ini:

-

Dua VPCs. Untuk informasi selengkapnya, lihat Membuat VPC di Panduan Pengguna Amazon VPC.

-

Dua gerbang transit. Mereka bisa berada di Wilayah yang sama atau di Wilayah yang berbeda. Untuk informasi selengkapnya, lihat Buat gateway transit menggunakan Amazon VPC Transit Gateways.

-

Dua lampiran VPC pada gateway transit pertama. Untuk informasi selengkapnya, lihat Buat lampiran VPC menggunakan Amazon VPC Transit Gateways.

-

Lampiran Site-to-Site VPN pada gateway transit kedua. Untuk informasi selengkapnya, lihat Buat lampiran gateway transit ke VPN menggunakan Amazon VPC Transit Gateways. Pastikan Anda meninjau persyaratan untuk perangkat gateway pelanggan Anda di Panduan AWS Site-to-Site VPN Pengguna.

-

Lampiran mengintip gateway transit antara dua gateway transit. Untuk informasi selengkapnya, lihat Lampiran peering gateway transit di Amazon VPC Transit Gateways.

Saat Anda membuat lampiran VPC, untuk CIDRs setiap VPC menyebar ke tabel rute untuk gateway transit 1. Ketika koneksi VPN habis, tindakan berikut terjadi:

-

Sesi BGP didirikan

-

Site-to-SiteVPN CIDR merambat ke tabel rute untuk gateway transit 2

-

VPC CIDRs ditambahkan ke tabel BGP gateway pelanggan

Perutean

Setiap VPC memiliki tabel rute dan setiap gateway transit memiliki tabel rute.

Tabel rute VPC A dan VPC B

Setiap VPC memiliki tabel rute dengan 2 entri. Entri pertama adalah entri default untuk IPv4 perutean lokal di VPC. Entri default ini memungkinkan sumber daya dalam VPC ini untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit. Tabel berikut menunjukkan rute VPC A.

| Tujuan | Target |

|---|---|

|

10.0.0.0/16 |

lokal |

|

0.0.0.0/0 |

tgw-1-id |

Tabel rute transit gateway

Berikut ini adalah contoh tabel rute default untuk transit gateway 1, dengan propagasi rute diaktifkan.

| Tujuan | Target | Jenis rute |

|---|---|---|

|

10.0.0.0/16 |

|

diperbanyak |

|

10.2.0.0/16 |

|

diperbanyak |

|

0.0.0.0/0 |

Attachment ID for peering connection |

statis |

Berikut ini adalah contoh tabel rute default untuk transit gateway 2, dengan propagasi rute diaktifkan.

| Tujuan | Target | Jenis rute |

|---|---|---|

|

172.31.0.0/24 |

Attachment ID for VPN connection |

diperbanyak |

|

10.0.0.0/16 |

|

statis |

|

10.2.0.0/16 |

Attachment ID for peering connection

|

statis |

Tabel BGP gateway pelanggan

Tabel BGP gateway pelanggan berisi VPC berikut. CIDRs

-

10.0.0.0/16

-

10.2.0.0/16

Anda dapat mengonfigurasi gateway transit untuk merutekan lalu lintas internet keluar dari VPC tanpa gateway internet ke VPC yang berisi gateway NAT dan gateway internet.

Daftar Isi

Gambaran Umum

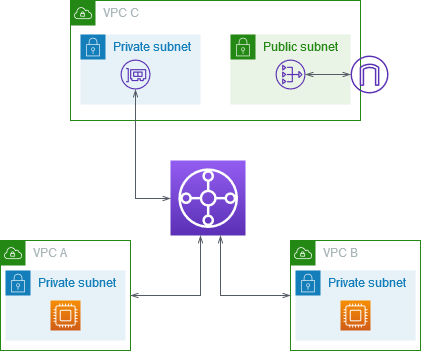

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Anda memiliki aplikasi di VPC A dan VPC B yang hanya membutuhkan akses internet keluar. Anda mengonfigurasi VPC C dengan gateway NAT publik dan gateway internet, dan subnet pribadi untuk lampiran VPC. Connect semua VPCs ke gateway transit. Konfigurasikan perutean sehingga lalu lintas internet keluar dari VPC A dan VPC B melintasi gateway transit ke VPC C. Gateway NAT di VPC C merutekan lalu lintas ke gateway internet.

Sumber daya

Buat sumber daya berikut untuk skenario ini:

-

Tiga VPCs dengan rentang alamat IP yang tidak tumpang tindih. Untuk informasi selengkapnya, lihat Membuat VPC di Panduan Pengguna Amazon VPC.

-

VPC A dan VPC B masing-masing memiliki subnet pribadi dengan instance. EC2

-

VPC C memiliki yang berikut:

-

Gateway internet yang terpasang pada VPC. Untuk informasi selengkapnya, lihat Membuat dan melampirkan gateway internet di Panduan Pengguna Amazon VPC.

-

Subnet publik dengan gateway NAT. Untuk informasi selengkapnya, lihat Membuat gateway NAT di Panduan Pengguna Amazon VPC.

-

Subnet pribadi untuk lampiran gateway transit. Subnet pribadi harus berada di Availability Zone yang sama dengan subnet publik.

-

-

Satu gerbang transit. Untuk informasi selengkapnya, lihat Buat gateway transit menggunakan Amazon VPC Transit Gateways.

-

Tiga lampiran VPC di gateway transit. Blok CIDR untuk setiap VPC merambat ke tabel rute gateway transit. Untuk informasi selengkapnya, lihat Buat lampiran VPC menggunakan Amazon VPC Transit Gateways. Untuk VPC C, Anda harus membuat lampiran menggunakan subnet pribadi. Jika Anda membuat lampiran menggunakan subnet publik, lalu lintas instance dirutekan ke gateway internet, tetapi gateway internet menurunkan lalu lintas karena instans tidak memiliki alamat IP publik. Dengan menempatkan lampiran di subnet pribadi, lalu lintas diarahkan ke gateway NAT, dan gateway NAT mengirimkan lalu lintas ke gateway internet menggunakan alamat IP Elastisnya sebagai alamat IP sumber.

Perutean

Ada tabel rute untuk setiap VPC dan tabel rute untuk gateway transit.

Tabel rute

Tabel rute untuk VPC A

Berikut ini adalah contoh tabel rute. Entri pertama memungkinkan instance di VPC untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit.

| Tujuan | Target |

|---|---|

|

|

lokal |

|

0.0.0.0/0 |

|

Tabel rute untuk VPC B

Berikut ini adalah contoh tabel rute. Entri pertama memungkinkan instance di VPC untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit.

| Tujuan | Target |

|---|---|

|

|

lokal |

|

0.0.0.0/0 |

|

Tabel rute untuk VPC C

Konfigurasikan subnet dengan gateway NAT sebagai subnet publik dengan menambahkan rute ke gateway internet. Biarkan subnet lainnya sebagai subnet pribadi.

Berikut ini adalah contoh tabel rute untuk subnet publik. Entri pertama memungkinkan instance di VPC untuk berkomunikasi satu sama lain. Entri kedua dan ketiga merutekan lalu lintas untuk VPC A dan VPC B ke gateway transit. Entri yang tersisa merutekan semua lalu lintas IPv4 subnet lainnya ke gateway internet.

| Tujuan | Target |

|---|---|

VPC C CIDR |

lokal |

VPC A CIDR |

transit-gateway-id |

VPC B CIDR |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

Berikut ini adalah contoh tabel rute untuk subnet pribadi. Entri pertama memungkinkan instance di VPC untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway NAT.

| Tujuan | Target |

|---|---|

VPC C CIDR |

lokal |

| 0.0.0.0/0 | nat-gateway-id |

Tabel rute gateway transit

Berikut ini adalah contoh tabel rute gateway transit. Blok CIDR untuk setiap VPC merambat ke tabel rute gateway transit. Rute statis mengirimkan lalu lintas internet keluar ke VPC C. Anda dapat secara opsional mencegah komunikasi antar-VPC dengan menambahkan rute blackhole untuk setiap CIDR VPC.

| CIDR | Lampiran | Jenis rute |

|---|---|---|

|

|

|

diperbanyak |

|

|

|

diperbanyak |

|

|

|

diperbanyak |

| 0.0.0.0/0 |

|

statis |

Anda dapat mengonfigurasi alat (seperti alat keamanan) di VPC layanan bersama. Semua lalu lintas yang diarahkan antara lampiran gateway transit pertama kali diperiksa oleh alat di VPC layanan bersama. Saat mode alat diaktifkan, gateway transit memilih antarmuka jaringan tunggal di VPC alat, menggunakan algoritme hash aliran, untuk mengirim lalu lintas selama masa pakai aliran. Gateway transit menggunakan antarmuka jaringan yang sama untuk lalu lintas kembali. Ini memastikan bahwa lalu lintas dua arah dirutekan secara simetris—itu dirutekan melalui Availability Zone yang sama di attachment VPC selama masa pakai aliran. Jika Anda memiliki beberapa gateway transit dalam arsitektur Anda, setiap gateway transit mempertahankan afinitas sesinya sendiri, dan setiap gateway transit dapat memilih antarmuka jaringan yang berbeda.

Anda harus menghubungkan tepat satu gateway transit ke VPC alat untuk menjamin kelengketan aliran. Menghubungkan beberapa gateway transit ke satu VPC alat tidak menjamin kelengketan aliran karena gateway transit tidak berbagi informasi status aliran satu sama lain.

penting

-

Lalu lintas dalam mode alat dialihkan dengan benar selama lalu lintas sumber dan tujuan datang ke VPC terpusat (VPC Inspeksi) dari lampiran gateway transit yang sama. Lalu lintas dapat turun jika sumber dan tujuan berada di dua lampiran gateway transit yang berbeda. Lalu lintas dapat turun jika VPC terpusat menerima lalu lintas dari gateway yang berbeda - misalnya, gateway Internet - dan kemudian mengirimkan lalu lintas itu ke lampiran gateway transit setelah pemeriksaan.

-

Mengaktifkan mode alat pada lampiran yang ada dapat memengaruhi rute lampiran saat ini karena lampiran dapat mengalir melalui Availability Zone apa pun. Saat mode alat tidak diaktifkan, lalu lintas disimpan ke Availability Zone yang berasal.

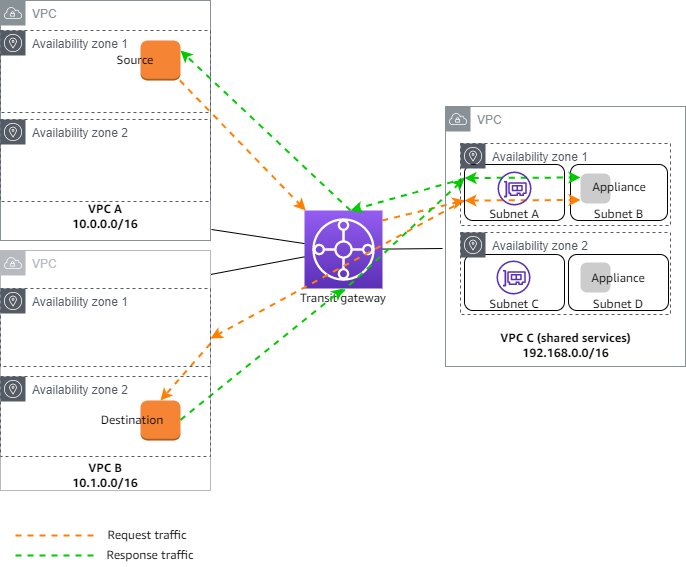

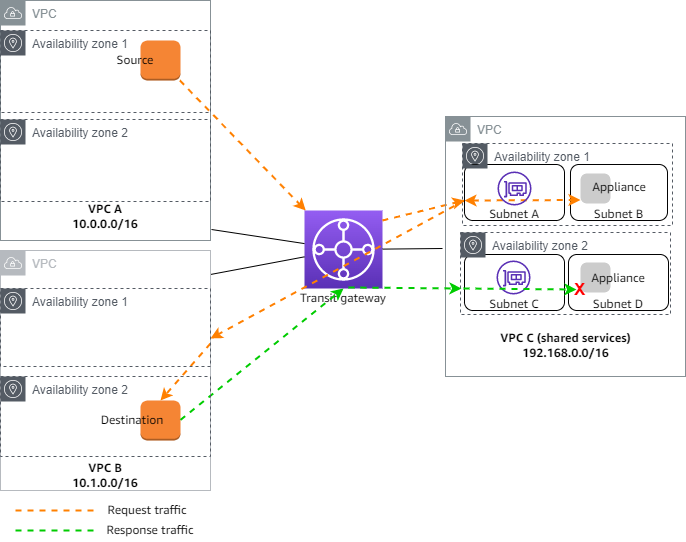

Gambaran Umum

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Gateway transit memiliki tiga lampiran VPC. VPC C adalah VPC layanan bersama. Lalu lintas antara VPC A dan VPC B diarahkan ke gateway transit, kemudian diarahkan ke alat keamanan di VPC C untuk diperiksa sebelum diarahkan ke tujuan akhir. Alat ini adalah alat stateful, oleh karena itu lalu lintas permintaan dan respons diperiksa. Untuk ketersediaan tinggi, ada alat di setiap Availability Zone di VPC C.

Anda membuat sumber daya berikut untuk skenario ini:

-

Tiga VPCs. Untuk informasi selengkapnya, lihat Membuat VPC di Panduan Pengguna Amazon VPC.

-

Transit gateway. Untuk informasi selengkapnya, lihat Buat gateway transit menggunakan Amazon VPC Transit Gateways.

-

Tiga lampiran VPC - satu untuk masing-masing. VPCs Untuk informasi selengkapnya, lihat Buat lampiran VPC menggunakan Amazon VPC Transit Gateways.

Untuk setiap lampiran VPC, tentukan subnet di setiap Availability Zone. Untuk VPC layanan bersama, ini adalah subnet tempat lalu lintas diarahkan ke VPC dari gateway transit. Dalam contoh sebelumnya, ini adalah subnet A dan C.

Untuk lampiran VPC untuk VPC C, aktifkan dukungan mode alat sehingga lalu lintas respons dialihkan ke Availability Zone yang sama di VPC C sebagai lalu lintas sumber.

Konsol VPC Amazon mendukung mode alat. Anda juga dapat menggunakan Amazon VPC API, AWS SDK, mode AWS CLI untuk mengaktifkan alat, atau. AWS CloudFormation Misalnya, tambahkan

--options ApplianceModeSupport=enableke perintah create-transit-gateway-vpc-attachmentatau modify-transit-gateway-vpc-attachment .

catatan

Kelengketan aliran dalam mode alat dijamin hanya untuk lalu lintas sumber dan tujuan yang berasal dari VPC Inspeksi.

Peralatan stateful dan mode alat

Jika lampiran VPC Anda menjangkau beberapa Availability Zone dan Anda memerlukan lalu lintas antara host sumber dan tujuan untuk dialihkan melalui alat yang sama untuk pemeriksaan stateful, aktifkan dukungan mode alat untuk lampiran VPC tempat alat berada.

Untuk informasi lebih lanjut, lihat Arsitektur inspeksi terpusat

Perilaku saat mode alat tidak diaktifkan

Ketika mode alat tidak diaktifkan, gateway transit mencoba untuk menjaga lalu lintas dirutekan antara lampiran VPC di Availability Zone asal hingga mencapai tujuannya. Lalu lintas melintasi Availability Zone di antara lampiran hanya jika ada kegagalan Availability Zone atau jika tidak ada subnet yang terkait dengan lampiran VPC di Availability Zone tersebut.

Diagram berikut menunjukkan arus lalu lintas saat dukungan mode alat tidak diaktifkan. Lalu lintas respons yang berasal dari Availability Zone 2 di VPC B dialihkan oleh gateway transit ke Availability Zone yang sama di VPC C. Oleh karena itu lalu lintas dijatuhkan, karena alat di Availability Zone 2 tidak mengetahui permintaan asli dari sumber di VPC A.

Perutean

Setiap VPC memiliki satu atau lebih tabel rute dan gateway transit memiliki dua tabel rute.

Tabel rute VPC

VPC A dan VPC B

VPCs A dan B memiliki tabel rute dengan 2 entri. Entri pertama adalah entri default untuk IPv4 perutean lokal di VPC. Entri default ini memungkinkan sumber daya dalam VPC ini untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas IPv4 subnet lainnya ke gateway transit. Berikut ini adalah tabel rute untuk VPC A.

| Tujuan | Target |

|---|---|

|

10.0.0.0/16 |

lokal |

|

0.0.0.0/0 |

tgw-id |

VPC C

Layanan bersama VPC (VPC C) memiliki tabel rute yang berbeda untuk setiap subnet. Subnet A digunakan oleh gateway transit (Anda menentukan subnet ini saat Anda membuat lampiran VPC). Tabel rute untuk subnet A merutekan semua lalu lintas ke alat di subnet B.

| Tujuan | Target |

|---|---|

|

192.168.0.0/16 |

lokal |

|

0.0.0.0/0 |

appliance-eni-id |

Tabel rute untuk subnet B (yang berisi alat) merutekan lalu lintas kembali ke gateway transit.

| Tujuan | Target |

|---|---|

|

192.168.0.0/16 |

lokal |

|

0.0.0.0/0 |

tgw-id |

Tabel rute transit gateway

Gateway transit ini menggunakan satu tabel rute untuk VPC A dan VPC B, dan satu tabel rute untuk VPC layanan bersama (VPC C).

Lampiran VPC A dan VPC B dikaitkan dengan tabel rute berikut. Tabel rute merutekan semua lalu lintas ke VPC C.

| Tujuan | Target | Jenis rute |

|---|---|---|

|

0.0.0.0/0 |

|

statis |

Lampiran VPC C dikaitkan dengan tabel rute berikut. Ini merutekan lalu lintas ke VPC A dan VPC B.

| Tujuan | Target | Jenis rute |

|---|---|---|

|

10.0.0.0/16 |

|

diperbanyak |

|

10.1.0.0/16 |

|

diperbanyak |